摘要

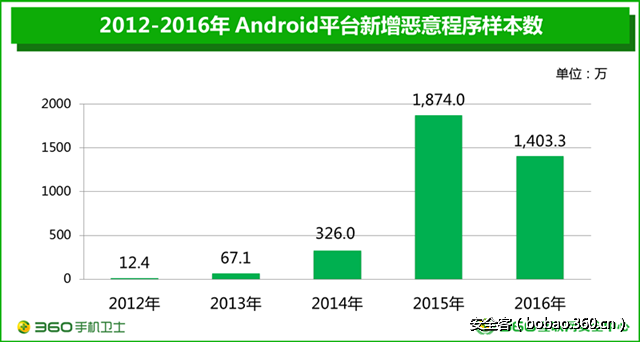

2016年全年,360互联网安全中心累计截获Android平台新增恶意程序样本1403.3万个,平均每天新增3.8万恶意程序样本。

2016年全年,从手机用户感染恶意程序情况看,360互联网安全中心累计监测到Android用户感染恶意程序2.53亿,平均每天恶意程序感染量约为70万人次。

根据移动端恶意程序感情况,经历2012-2014三年的高速增长期,2016年首次停止增长,说明手机恶意程序进入平稳期。

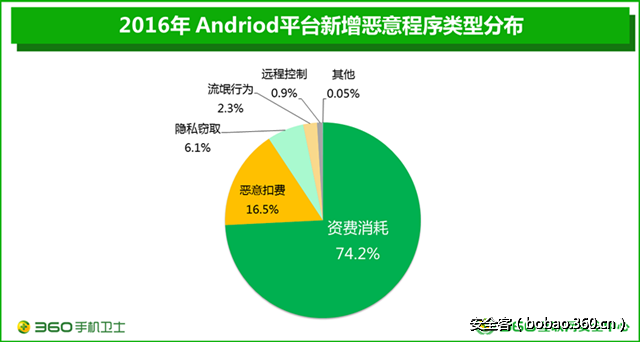

2016年Android平台新增恶意程序主要是资费消耗,占比高达74.2%;其次是恶意扣费(16.5%)、隐私窃取(6.1%)。

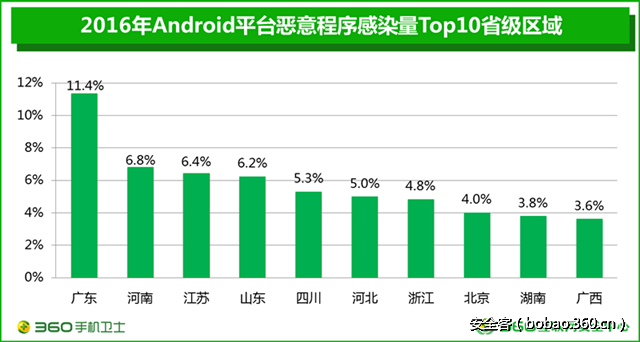

2016年,从省级地域分布来看,感染手机恶意程序最多的地区为广东省,感染数量占全国感染数量的11.4%;其次为河南(6.31%)、江苏(5.86%)、山东(5.32%)、四川(5.3%)。

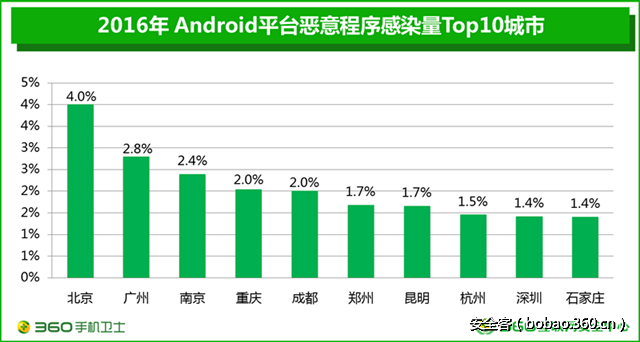

从城市看,北京用户感染Android平台恶意程序最多,占全国城市的4.0%;其次是广州(2.8%)、南京(2.4%)、重庆(2.0%)、成都(2.0%)。位居Top10的城市还有郑州、昆明、杭州、深圳、石家庄。

钓鱼软件、勒索软件、色情播放器软件、顽固木马成为2016年流行的恶意软件。

从恶意软件开发技术角度看, 2016年恶意软件利用社会工程学、界面劫持、破解接口、开源项目、简易开发工具、碎片化代码、注入系统根进程、篡改系统引导区以及代理反弹技术,成为主要使用的新技术。

从恶意软件传播技术角度看,2016年恶意软件采用伪基站、链接重定向以及跨平台的方式传播,成为主要使用的新技术。

2016年,基于传统犯罪形式的黑色产业与基于企业级业务合作的黑色产业,是移动平台黑色产业的两个基本类别。

在基于传统犯罪形式的黑色产业方面,跨平台电信诈骗、私彩赌博和手机勒索等黑色产业异常活跃;在基于企业级业务合作的黑色产业方面,色情播放器推广相关的流量黑产呈爆发性增长趋势。

移动平台黑色产业的整体发展趋势正在由基于传统犯罪形式的黑色产业向基于企业级业务合作的黑色产业过渡。

作为系统厂商需要夯实系统基础安全,作为手机厂商应该加速完善系统更新机制,作为安全厂商要提升能力强化合作及时发现和抵御恶意软件最新威胁。同时,系统厂商、手机厂商以及安全厂商三方应该在威胁情报方面深化合作,共同建立起移动生态安全保障体系。

从移动威胁趋势上看,银行金融对象依然是攻击热点;移动平台仍然是勒索软件的重灾区;手机系统攻防技术更加激烈;针对企业移动办公的威胁加大;劫持路由器的新型木马给物联网或带来众多隐患;针对高级目标持续定向攻击的全平台化成为今后的主要趋势。

关键词:移动安全、恶意程序、移动黑产、威胁趋势

第一章 总体态势

一、 样本量与感染量

2016年全年,360互联网安全中心累计截获Android平台新增恶意程序样本1403.3万个,平均每天新增3.8万。全年相比2015年(1874.0万)下降25.1%,扭转了2015年以来迅猛增长的势头,但自2012年以来,移动端从几十万跨越到千万级别恶意样本,显示了移动恶意程序总体进入平稳高发期。

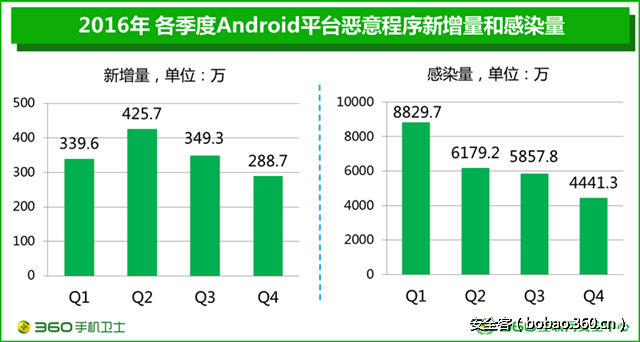

2016年Android平台新增恶意程序感染量的按季度对比情况,分析可知,一季度的恶意程序样本量不高,但是感染量却是全年四个季度中最高的。

全年来看,2016年四个季度的感染量呈现下降趋势。其中一季度最高约为8800万人次,四季度的感染量则最少,仅为4400万人次。

2016年安卓平台新增恶意程序类型主要是资费消耗,占比高达74.2%;其次为恶意扣费(16.5%)、隐私窃取(6.1%)、流氓行为(2.3%)和远程控制(0.9%)。

资费消耗类型的恶意样本占比已达到3/4,说明移动端恶意程序依然是以推销广告、消耗流量等手段,增加手机用户的流量资费等谋取不法商家的经济利益。当前主流运营商的资费模式重心已经转向流量,而不再单纯倚重语音通话。资费消耗类恶意程序对用户资费造成的影响还是比较明显。

二、 地域分析

2016年从地域分布来看,感染手机恶意程序最多的地区为广东省,感染数量占全国感染数量的11.4%;其次为河南(6.31%)、江苏(5.86%)、山东(5.32%)、四川(5.3%)。

下图给出了2016年Android平台恶意程序感染量最多的十大城市。毫无疑问,北京用户感染Android平台恶意程序最多,占全国城市的4.0%;其次是广州(2.8%)、南京(2.4%)、重庆(2.0%)、成都(2.0%)。位居Top10的城市还有郑州、昆明、杭州、深圳、石家庄。

第二章 年度流行恶意软件

一、 钓鱼软件

钓鱼软件通常以精心设计的虚假页面、诱导性的文字图片,以假充真。钓鱼软件的目的在于“偷”,不但能够将用户在虚假页面上输入的包括银行卡、账号密码等重要隐私信息进行回传,还会窃取用户手机中的短信、联系人等信息,通过不法手段收集用户重要的个人信息,危害用户隐私和财产安全。

(一) 表现形式

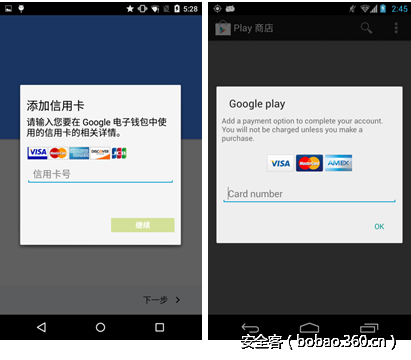

钓鱼软件在国内和国外的表现形式有着明显不同,国外的钓鱼软件,主要是通过监控特定APP运行时,覆盖在应用上面一层虚假的提示框,提示框内容大多是添加信用卡、仿冒的登录界面等。

国内主要是通过打开伪基站发送的仿冒运营商和银行的短信中的恶意链接,这些链接指向钓鱼页面或者是钓鱼软件的下载地址,窃取用户主动输入的信息。或利用熟人关系,降低受害人警觉性,诱骗其下载,安装运行后无需用户主动输入,直接窃取用户手机中隐私信息。

(二) 来源

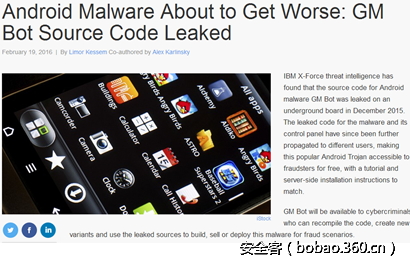

钓鱼软件的来源,国外主要来自地下黑市中交易的恶意软件源码[1],通过修改源码制造出多种类型的变种。

国内主要来自带有钓鱼软件下载链接的短信,这类钓鱼短信来自三个方面:不法分子非法获取的公民个人信息,利用这些信息有选择性的发送带有钓鱼软件下载链接的短信;通过临时搭建的伪基站,在一定半径内范围内的手机信号,之后使用任意号码强行向其影响范围内的手机发送伪基站短信息;通过熟人关系,部分钓鱼软件带有遍历通讯录,向联系人群发短信的恶意行为,这也就是用户经常收到来自通讯录中好友发来的请柬、聚会照片、订单、艳照等等带链接的短信。

(三) 规模

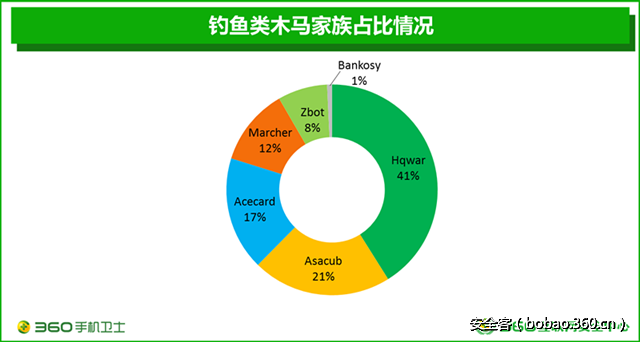

2016年,国外钓鱼软件木马家族主要包括Hqwar、Asacub、Acecard、Marcher、Zbot和Bankosy。其中,占比前三位是,Hqwar(41%)、Asacub( 21%)、Acecard(17%)。

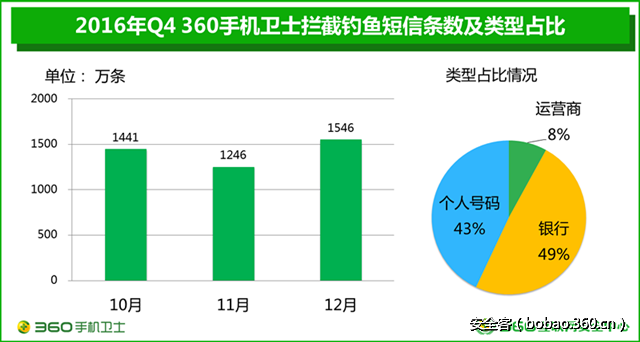

根据360手机卫士数据显示,2016年第四季度通过短信传播的钓鱼软件的短信拦截量约4233万条,平均每月拦截数量约1411万条。

从短信号码看,主要分为三种类型:仿冒银行(49%)、个人号码(43%)和仿冒运营商(8%)。由于钓鱼软件能够向通讯录中联系人群发短信,利用熟人传播,所以个人号码占据一定比例。

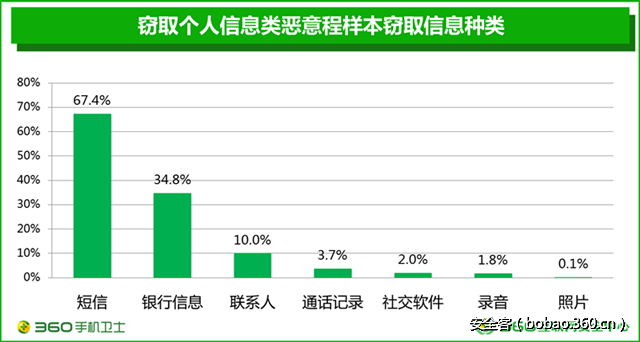

2016年,根据360互联网安全中心对钓鱼软件盗取的个人信息类型的抽样分析看[2],其中67.4%的软件会窃取短信信息,34.8%的软件会窃取手机银行信息,10.0%的软件会窃取手机联系人信息,3.7%的软件会窃取手机通话记录,2.0%的软件会窃取社交软件(例如微信、QQ等)聊天记录,1.8%的软件会窃取手机录音信息,0.1%的软件会窃取手机照片信息。

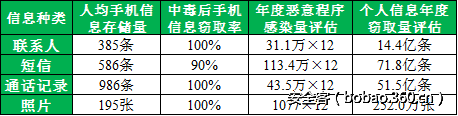

2016年我们通过大量用户调研发现,平均每个用户手机中存储的联系人信息约为385条,短信信息586条,通话记录986条,照片195张。个人信息年度窃取量=人均手机信息存储量×中毒后手机信息窃取率×年度恶意程序感染量,依据上述计算方法估算出的手机恶意程序对用户手机中的联系人、短信、通话记录和照片等信息的年度窃取量估算结果:

(四) 攻击对象

钓鱼软件攻击的对象包括国外银行软件、Google应用,社交应用,购物支付以及流行的应用软件。

(五) 活跃地区

钓鱼软件在全球范围内肆虐,这种危害性极高的恶意样本引起了全球各大安全厂商的关注,根据全球安全厂商公开披露的威胁情报,钓鱼软件活跃地区覆盖了亚洲、欧洲、大洋洲及北美洲。

二、 勒索软件

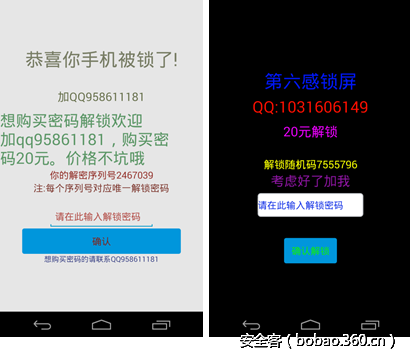

手机勒索软件[3]是一种通过锁住用户移动设备,使用户无法正常使用设备,并以此胁迫用户支付解锁费用的恶意软件。手机勒索软件的目的在于“抢”,它抓住了用户“占小便宜”和相互攀比的心理,用户一旦中招,软件强行锁住手机设备,造成用户手机无法使用。敲诈勒索者法律意识淡薄,大胆留下自己的QQ、微信以及支付宝账号等个人联系方式,不给钱不解锁,迫使用户支付解锁费用。

(一) 表现形式

手机勒索软件表现为手机触摸区域不响应触摸事件,频繁地强制置顶页面无法切换程序和设置手机PIN码。

(二) 来源

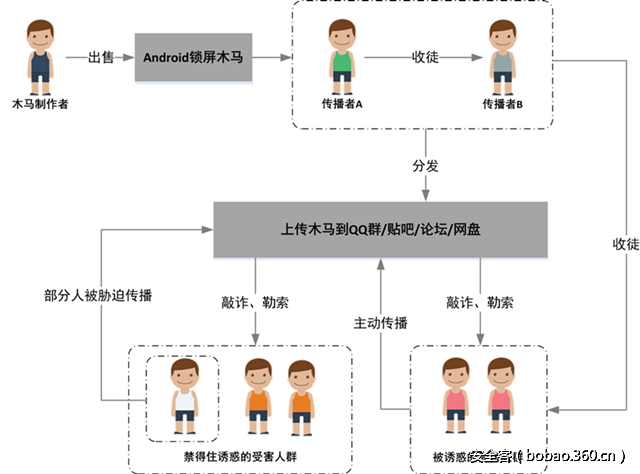

手机勒索软件在制作方面主要使用开发工具AIDE,并且通过QQ交流群、教学资料、收徒传授的方式进行指导;在传播方面,主要通过QQ群、受害者、贴吧、网盘等方式传播。

(三) 规模

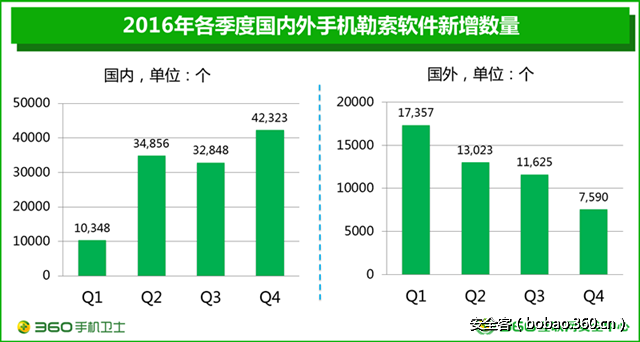

2016年从各季度手机勒索软件新增数量看,国内样本数量持续增长,第四季度超过4万个,全年累计约12万个;国外样本数量逐渐减小,第四季度只有约7600个,全年累计约5万个。

(四) 伪装对象

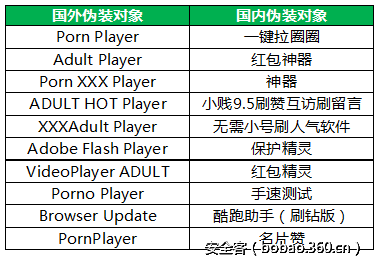

对比国内外勒索类恶意软件最常伪装的软件名称可以看出,国外勒索类恶意软件最常伪装成色情视频、Adobe Flash Player和系统软件更新这类软件。而国内勒索类恶意软件最常伪装成神器、外挂及各种刷钻、刷赞、刷人气的软件,这类软件往往利用了人与人之间互相攀比的虚荣心和侥幸心理。

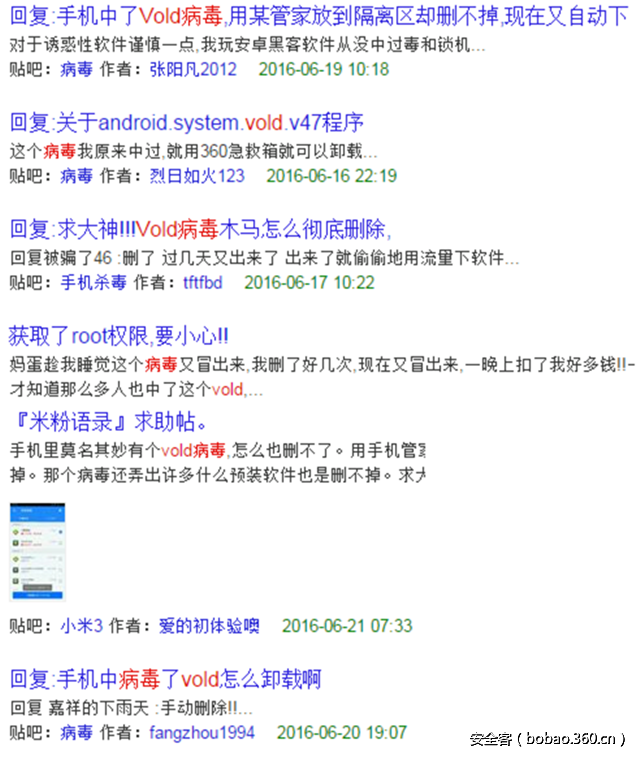

(五) 受害人群

通过一些被敲诈的用户反馈,国内敲诈勒索软件感染目标人群,主要是针对一些经常光顾贴吧的人,以及希望得到各种所谓的“利器”、“外挂”的游戏QQ群成员。这类人绝大多数是90后或00后用户,抱有不花钱使用破解软件或外挂的侥幸心理,又或是为了满足互相攀比的虚荣心,更容易被一些标榜有“利器”、“神器”、“刷钻”、“刷赞”、“外挂”等字眼的软件吸引,从而中招。

三、 色情播放器软件

色情播放器软件[4]指的是名称具有诱惑性、图标暴露的以在线播放色情视频为主要功能的恶意软件。这类恶意软件不但会造成恶意扣费,通常还会捆绑恶意插件,这些恶意插件能够窃取用户隐私、篡改系统文件、私自下载消耗流量等等。另外,色情播放器软件还扮演着其他木马家族传播媒介的角色,比如“舞毒蛾”、“百脑虫”木马家族,大多会借助色情播放器软件的传播,感染了上百万台手机设备。

色情播放器软件的目的在于“骗”,它主要以诱导充值、恶意扣费和广告推广作为盈利手段,并且这类软件擅长掌握人的需求,一些禁不住诱惑的人最容易中招。我们从用户反馈中了解到除了一部分用户是被动中招外,还有一部分用户是主动安装。甚至置安全软件危险警告于不顾,仍然选择安装运行,导致出现财产损失等一系列安全问题。

(一) 表现形式

色情播放器在恶意扣费上表现为明扣和暗扣两种方式,明扣即诱导充值,通过视频试看方式,一步一步诱导用户支付。

暗扣即恶意扣费,软件通过植入特定的扣费代码,在用户未知情的情况下,订购通信增值业务。

(二)来源

色情播放器类软件来自广告联盟的网络流量投放推广,投放方式包括:网页诱导、网页挂马、广告推广、APP捆绑、论坛和热门影视。

(三)规模

2016年,从每月色情播放器类软件新增数量看,6月份新增数量最多约为123.1万个,全年累计新增数量约820.1万个,平均每月新增数量约68.3万个。

色情播放器类软件数量庞大,传播范围广的原因有两点:一个是是因为在不同时间内,同一链接可以灵活控制重定向到多个下载链接,并且通过检查浏览器UA标识来逃避审查;另一个是广告联盟作为色情播放器类恶意软件传播中的联系平台,并不是相对独立,而是多个广告联盟呈现上下游的协同合作。

四、顽固木马

顽固木马是指采用传统通杀方法不能根除、部分具有极强的破坏性需要对系统做针对性修复的木马。顽固木马通常会进行盗取数据、恶意扣费、恶意推广、篡改手机信息等攻击行为,且部分具有极强的防卸载防查杀的对抗能力,普通的手机安全软件都无法彻底清除。

顽固木马相比其他几种木马,其目的动机更加明确,顽固木马的目的主要在于“推”,推广其他软件产生推广利益价值,所以要保证自己的留存率和稳定的运行环境。这类木马为了生存,不断与安全软件对抗,技术水平从广度和深度层面上在不停地提高。一旦进入到手机系统中,带来严重的安全威胁,不但能够完全控制用户手机系统,还会对手机系统进行破坏,甚至无法正常恢复和还原。

(一)表现形式

顽固木马通常会先获取手机系统Root权限,再通过感染、植入、替换系统文件的方式将恶意某块写入到系统中。

(二)来源

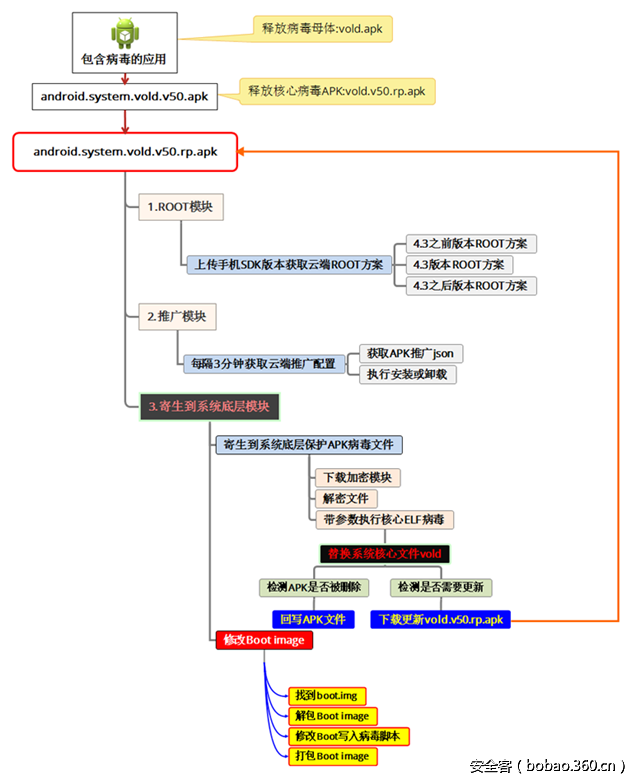

以“地狱火”顽固木马[5]为例,它通过捆绑有恶意程序的母体APK进入到手机系统中,母体负责解密释放核心子包,子包负责执行获取Root权限,推广其他应用及寄生到系统底层三种恶意行为。

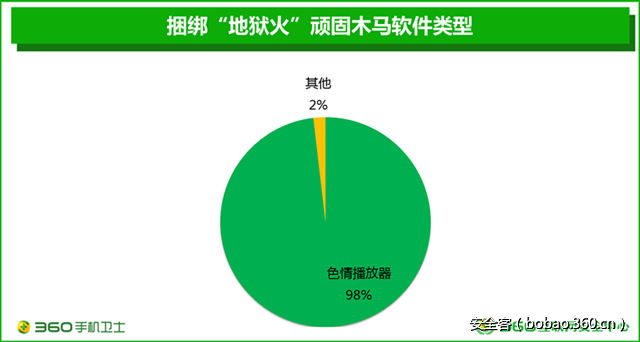

捆绑有恶意程序的母体APK按照软件类型分类看,色情播放器类软件约占98%。这些色情播放器类软件相互推广、交叉传播,是“地狱火”顽固木马的主要来源。

(三)规模

2016年全年,360互联网安全中心累计截获Android平台顽固木马新增恶意程序样本约177.4万个,平均每月新增约14.8万个。全年相比2015年增长279.9%,相比2014年,呈现百万级数量增长。

(四)伪装对象

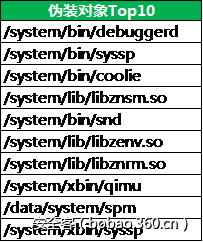

从顽固木马伪装的对象看,最易伪装的对象排在首位的是“/system/bin/debuggerd”。debuggerd 是Android系统自带一个诊断程序异常的程序,它可以侦测到程序崩溃,并将崩溃时的进程状态信息输出到文件和串口中,以供开发人员分析调试使用。

debuggerd成为顽固木马首选的原因有三点:第一点,该文件会在开机时启动,提供了顽固木马的自启条件;第二点,这个文件被替换、篡改,一般不会影响手机的正常使用,保证顽固木马运行环境的稳定性;第三点,该文件是系统常规文件,顽固木马伪装成相同的名称不易被发现,隐蔽性强。