以色列本古里安大学的研究人员发现了利用 USB 设备攻陷用户电脑的29种方法。

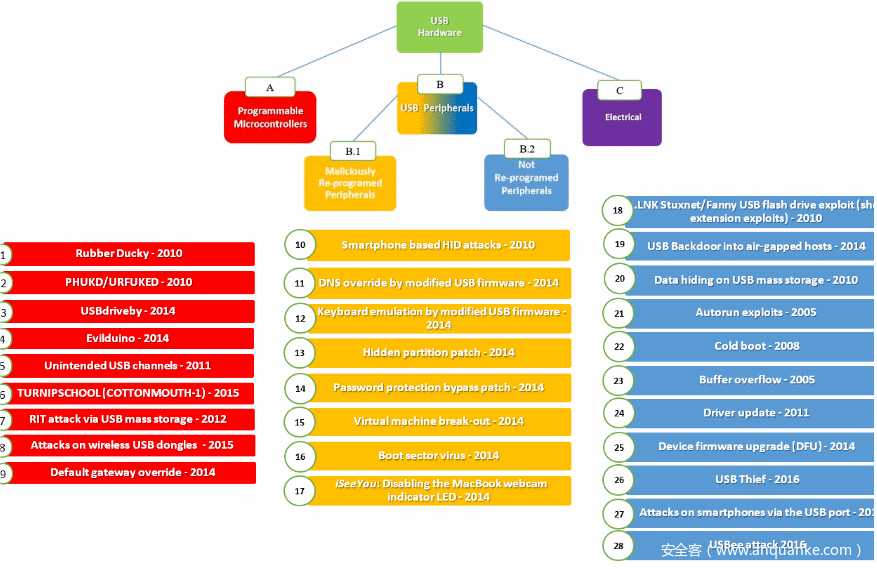

研究团队根据攻击的实施方式将这29种利用方法分为了四类:(1)通过重编 USB 设备的内部微控制器实施攻击。设备看似是某种特殊的 USB 设备(如充电器),但事实上执行的是其它操作(如键盘—注入键击)。(2a)通过重编 USB 设备的固件来执行恶意动作(如恶意软件下载、数据渗透等)。(2b)不通过重编USB 设备固件而是通过利用操作系统通常和 USB 协议/标准交互方式中的缺陷。(3)基于 USB 的电力攻击。

可重编的微控制器 USB 攻击

(1)Rubber Ducky:发布于2010年的商用键击注入攻击。一旦连接到一台主机计算机,Rubber Ducky 就起到键盘的作用,注入一个预加载键击序列。

(2)PHUKD/URFUKED 攻击平台:类似于 Rubber Ducky,但能导致攻击者注入恶意键击的时间。

(3)USBdriveby:在几秒钟的时间内通过模拟 USB 键盘和鼠标,通过 USB 在未锁定 OS X 主机上快速秘密安装后门和覆盖 DNS 设置。

(4)Evilduino:类似于 PHUKD/URFUKED,但使用的是 Arduino 微控制器而非 Teensy。它也是通过模拟键盘/鼠标起作用,而且能根据预加载脚本将键盘/鼠标的光标动作发送给主机。

(5) 非计划的 USB 信道:它是一个 POC USB 硬件木马,基于非计划的 USB 信道渗透数据(例如使用 USB 扬声器渗透数据)。

(6)TURNIPSCHOOL (COTTONMOUTH-1):隐藏在 USB 数据线中的一个硬件植入,由美国国安局开发。

(7)经由 USB 大规模存储的 RIT 攻击:一篇研究论文中提到的攻击方法。当 USB 大规模存储设备连接到受害者计算机上时,它更改文件内容。

(8)针对无线 USB 电子狗的攻击:是传奇黑客 Samy Kamkar 在发动的 KeySweeper 攻击中首次探索的一种攻击类型,该工具能从很多微软 RF 无线键盘中秘密记录并解密键击。

(9)默认网关覆盖:通过微控制器欺骗 USB 以太网适配器,覆盖 DHCP 设置并劫持本地流量。

恶意重编的 USB 外围固件攻击

(10)基于智能手机的 HID 攻击:一篇研究报告中首次提及这种攻击类型,研究人员创建自定义安卓工具驱动覆写了安卓和 USB 设备交互的方式。该恶意驱动和安卓 USB 工具 API 交互以模拟和手机连接的 USB 键盘和鼠标设备。

(11) DNS 遭经修改的 USB 固件覆盖:研究人员修改了 USB 闪存驱动固件并用它模仿 USB-以太网适配器,随后劫持本地流量。

(12)经修改的 USB 固件模拟键盘:多名研究人员展示了如何投毒 USB 闪存驱动固件,从而劫持键击。

(13)隐藏的分区补丁:研究人员演示了 USB 闪存驱动如何可遭重编从而像普通驱动器那样行动,继而创造出无法遭格式化的隐藏分析,导致数据遭秘密渗透。

(14)密码保护绕过补丁:对 USB 闪存驱动的微小修改能导致攻击者绕过受密码保护的 USB 闪存驱动。

(15)虚拟机器突破:研究人员使用 USB 固件突破虚拟机环境。

(16)引导区病毒:研究人员使用 USB 闪存驱动在计算机启动前实施感染。

(17)iSeeYou:该 POC 程序重编 Apple 内部 iSight 网络摄像头的某个类的固件,导致攻击者能够在未触发 LED 指示灯警告的情况下秘密抓取视频内容。

基于未重编 USB 驱动的攻击

(18)CVE-2010-2568:Stuxnet(“震网”)和 Fanny 恶意软件使用的一个 .LNK 利用代码

(19)气隙主机中的 USB 后门:Fanny 恶意软件使用的攻击,由美国国安局“方程式组织”开发。攻击使用 USB 隐藏存储来存储预设命令,从而映射气隙网络中的计算机。网络信息被保存到 USB 闪存驱动的隐藏存储中。

(20) 隐藏在 USB 大规模存储设备中的数据:将恶意软件或被盗数据隐藏在 USB 删除驱动中的多种技术(例如将数据存储在正常分区之外,通过将文件夹图表和名称变为透明而将文件隐藏在一个不可见的文件夹中)。

(21) AutoRun 利用代码:根据主机计算机的配置方式,一些计算机会自动执行位于 USB 设备存储中的预定义文件。属于这种所谓的自动运行的恶意软件构成一类恶意软件。

(22)冷启动攻击:即 RAM 泄露攻击。攻击者能将内存泄露器存储在 USB 闪存驱动中,并通过对 USB 设备的引导从 RAM 中提取剩余数据。

(23) 基于缓冲溢出的攻击:当 USB 设备被插入计算机时,依靠利用操作系统缓冲溢出的多种攻击。由于插入 USB 设备后,操作系统会枚举设备和功能(运行某种预定义操作),因此会出现这种类型的攻击。

(24) 驱动升级:它是一种非常复杂的攻击,依靠获取 VeriSign 3类组织机构证书,并在插入某个 USB 设备时将会被自动传播并安装在用户计算机的驱动提交给微软。这种攻击是有可能实现的,但在实际中难以触发。

(25)设备固件更新:攻击者能够使用设备固件更新(受 USB 标准支持的一种合法进程)将本地合法固件升级为恶意版本。

(26)USB 偷盗:基于数据窃取恶意软件的 USB 删除驱动,由 ESET 公司在最近发现。

(27) 经由 USB 端口攻击智能手机:攻击者能够隐藏并通过 USB 电话充电器传播恶意软件。

(28)USBee 攻击:使 USB 连接器的数据总线发出电磁信号用于渗透数据。

电力攻击

(29)USB Killer:通过插入能触发电力超载,从而永久性地毁坏设备。

本古里安大学的研究团队在去年的 ScienceDirect 期刊上发布了一篇文章,详细说明了所有的这些攻击类型。

这项研究的目的是警告用户注意 USB 设备可以多种方式遭滥用,从而感染他们的系统并从受保护的气隙网络中秘密窃取数据。该研究团队建议在安全网络中禁止使用 USB 设备或者至少严格控制对 USB 设备的使用。

小编说

What???竟然有足足29种USB攻击方法,且招招致命啊。看来以后再有人说“我插U盘拷个东西”的时候要当心了。