前言

印度Kudankulam核电厂遭到网络武器Dtrack攻击一事已经渐渐接近尾声,此前奇安信威胁情报中心已经对攻击者使用的木马,以及事件时间线整理完毕,详情见下文。

而本篇文章将基于外网信息,补充一些此前未被国内提及的细节以及攻击团伙幕后的信息。

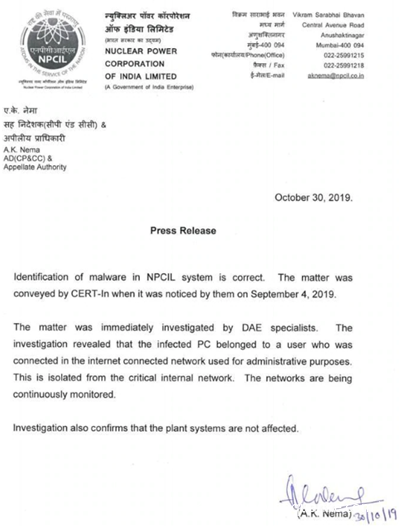

印度Kudankulam核电厂鸟瞰图

邮件引起的血案

德勤阿根廷公司分析师加布里埃拉·尼古拉(Gabriela Nicolao)是最早发现攻击事件的人,其在印度最大的核电厂的计算机上发现被感染了恶意软件Dtrack。

在11月阿根廷的一次会议上,尼古拉称Dtrack恶意软件并没有进入实际控制核电站的机器,而是进入了管理计算机。

下图为印度Kudankulam核电站的控制室。

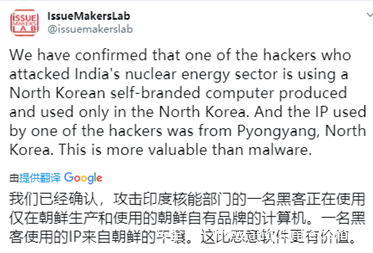

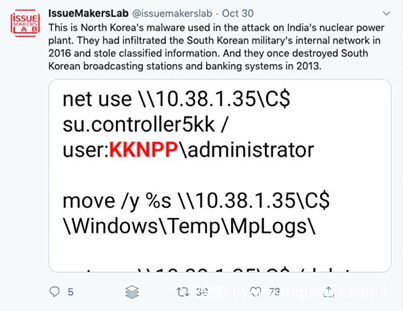

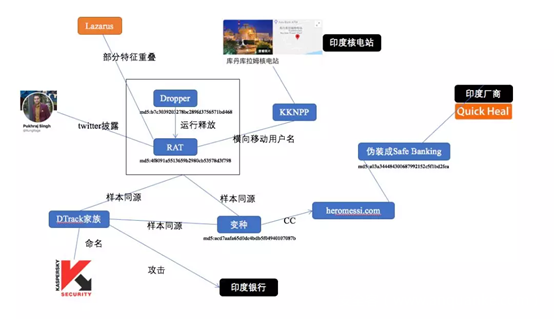

韩国Issue Makers Lab的研究人员说,攻击者为来自朝鲜的Kimsuky组织,并透露称,攻击印度核能部门的一名黑客正在使用仅在朝鲜生产和使用的朝鲜自有品牌的计算机。一名黑客使用的IP来自朝鲜的平壤。而朝鲜黑客知道印度工厂的IP网络。他们渗透到了工厂内部,但没有发送破坏性代码。

Issue Maker Lab发现,黑客使用的计算机是在朝鲜生产且仅在朝鲜使用的型号。这帮助他们获得了机器的MAC地址以及IP地址的详细信息。两者都带有朝鲜签名。他们的调查还发现,恶意软件代码中使用了朝鲜语。

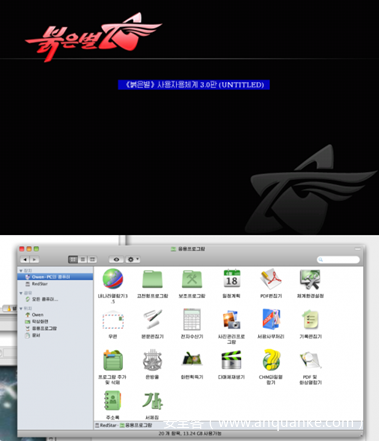

插播一些题外话,RedStar OS是朝鲜号称自主研发的国产操作系统,其中该系统具备水印功能,即随意创建一个文档,拷贝到U盘再插入红星系统,不做任何操作再拔出来,经查看发现该文档被填充了垃圾数据用作水印功能,这处红雨滴团队怀疑该安全团队可能依靠这些特征发现了攻击者。

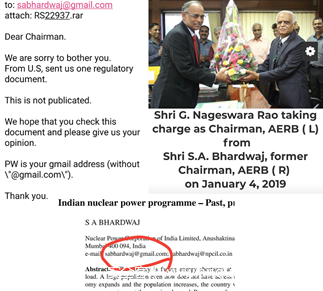

据称,朝鲜黑客此前就曾伪装成印度核能机构AERB和BARC的雇员,对印度核能相关专家发动了鱼叉式网络钓鱼攻击。攻击持续了大约两年。

1、AERB:原子能管理委员会

其中,朝鲜黑客向印度原子能管理委员会(AERB)前主席发送了包含恶意软件的电子邮件。他曾是印度核电有限公司(NPCIL)的技术总监,AHWR反应堆的专家。

邮件内容:“很抱歉打扰您。这是从美国寄给我们一份不公开监管文件。我们希望您检查该文档并提出您的意见。”电子邮件中写道,最后还附上邮件附件的密码 。

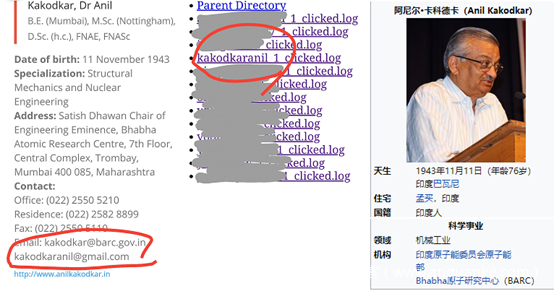

2、BARC:巴巴原子研究中心

其中,朝鲜黑客向印度原子能委员会(AECI)前主席,印度政府秘书和巴巴原子研究中心(BARC)主任AnilKakodkar发送了攻击邮件。

那么此次攻击又是如何呢?

来自印度的网络安全专家Yash Kadakia称,他分析了攻击者入侵的服务器,发现攻击者使用该服务器,向包括印度航天和核计划在内的五个机构的十几个人发送了网络钓鱼电子邮件。

其中就包括上面提及的两个重量级人物目标。

据Kadakia称,在某个时候,与核电站存在关联的人单击电子邮件的附件,并将Dtrack下载到他或她的计算机上。

而根据印度政府称,那个存在关联的人,出于需要管理核电站网络的缘故,其使用被感染软件的计算机连接到了Kudankulam网络。要知道,Kudankulam是隔离网,所有计算机都没有连接到互联网,这也是一个印度官员此前不承认被攻击的缘故,因为该官员坚信在隔离网便不会被攻击,但是攻击事实就这样发生了,这是一起小型的“震网”事件。

尼古拉还透露称,该恶意软件收集信息并将其发送到另一台计算机,而发送的是核电站网络内的另一台计算机。

然后,Dtrack收集信息并将其发送回攻击者。

根据Nicolao的说法,这很可能是针对性攻击,因为攻击者在其代码中使用了来自工厂的凭据即可账户名和密码。

而IssueMakersLab还透露,该恶意软件用于攻击印度核电站的朝鲜恶意软件。他们在2016年渗透了韩国军方的内部网络,并窃取了机密信息。他们曾在2013年摧毁了韩国的广播电台和银行系统。此外,另一个2014年通过攻击韩国核电厂摧毁该系统的朝鲜黑客组织也加入了印度对核电厂的攻击。他们一直在试图对与印度核电厂有关的关键人物进行袭击。

更具体的木马分析可查阅文章开头提及的我们的分析链接,我们目前将该组织归因到Lazarus组织,因为卡巴在其9月的Dtrack报告中披露从2018年夏末发现的针对印度银行的恶意软件Dtrack与此次曝光的样本归属同一攻击组织。

有何预谋?

上图为ATM机上的印度卢比

《亚洲时报》报道,Dtrack攻击组织是在获取印度该厂的燃料产量,这是评估该国民用和军事核能力计划的一部分。印度以在核反应堆上的工作而闻名。它的核计划已将民用和武器项目深深地联系在一起。

印度安全官员说,任何有关产量或裂变材料的数据对黑客来说都是无价之宝。印度调查人员认为,黑客正在寻找可裂变材料的产量,以此作为确定印度目前核计划的民用和军事能力的更大行动的一部分。印度安全官员还怀疑,朝鲜人是中国和巴基斯坦人的阵线,它们都是印度的传统竞争对手。

印度在产量上的核秘密可以帮助他们了解该国的战略武器力量态势,以及平民对其核发电设施的指挥和控制。这个问题是如此敏感,以至于原子能部门历史上一直直接向印度总理汇报。

而且,一旦攻击者知道了工厂的工作方式,他们就可以返回更多信息,包括尝试自己控制核电机器。

“这是一种侦察工具,”尼古拉说。“这意味着这可能是实施更大攻击的第一步,也许在下一盘很大的棋。”

最后,奉上一个关于印度核电站被攻击前后的短片,其中对一些攻击目标和一些细节性的东西也进行了解答。

总结

去年,美国网络安全公司FireEye在一份报告中声称,朝鲜的网络黑客正在全球范围内攻击航空航天和国防公司。但从印度Kudankulum核电站被攻击一事表明,朝鲜黑客正朝着针对核设施的方向发展。

这也就意味着,他们可能正在准备针对全球其他核设施发起攻击。

正如文章中提到的,印度核电厂假设在隔离网中,但仍然被攻击,这也就意味着,当网络管理人员在认为攻击者无法进入内网之时,攻击便已经完成了。因此,面对安全防护,切勿大意,加强内网安全建设,规范管理人员的使用网络的规范,这才是重中之重。

安全是发展的前提,发展是安全的保障。核电,乃至核科技工业体系,是国家战略核力量的核心和国家核能发展与核电建设的主力军,肩负着国防建设和国民经济与社会发展的双重历史使命。奇安信威胁情报中心再次提醒:网络安全保障工作至关重要。

参考链接:

https://archerint.com/how-did-malware-land-on-nuclear-plant-computers/