写在前面的话

根据国外媒体的最新报道,微软、FireEye和GoDaddy合作为SolarWinds Sunburst后门创建了一个关闭开关,并成功迫使这款恶意软件自行终止了其“生命”。换句话说,也就是臭名昭著的SolarWinds后门现已被微软、FireEye和GoDaddy联合绞杀了。

就在上个礼拜,一群有着俄罗斯横幅背景的黑客攻击了SolarWinds,并在其SolarWinds Orion IT监控平台所使用的一个Windows DLL文件中注入了恶意代码。

这个恶意Windows DLL文件是一个后门,微软将其命名为Solarigate,FireEye将其命名为Sunburst,这个后门主要通过SolarWinds的自动更新机制来进行传播,目前受影响用户数量大约有18000个,其中就包括美国财政部、美国国家电信与信息管理机构、以及美国国土安全部在内。

Solar Winds 自2019.4到2020.2.1之间更新版本,在2020年3月到2020年6月之间发布,包含一种名为SUNBURST(也被称为Solorigate)的恶意软件。一旦安装到电脑上,恶意软件会休眠12到14天。

什么是 SolarWinds Orion?

SolarWinds Orion 是 SolarWinds 网络和计算机管理工具套件的一部分。其功能包括监视、告知用户关键计算机何时停机,还有自动重启服务的功能。该软件可能会被安装在企业最关键的系统上,会在系统故障时阻止工作进程。

恶意服务器分析

作为与微软和SolarWinds协调披露的一部分,FireEye在上周周日发布了一份研究报告,并在报告中分析了SolarWinds供应链攻击以及Sunburst后门的运作方式。这项研究表明,Sunburst后门将连接到avsvmcloud[.]com子域中的一个命令和控制(C2)服务器,然后接收“作业”任务或或执行攻击者的命令。

据悉,该问题域avsvmcloud.com已被一个科技公司联盟收购,并将域名转给微软所有。内部消息人士称,这次收购行动是为了防止Solar Winds黑客向受感染的电脑发送新订单而采取的“保护性措施”。

FireEye所发布的报告还显示,如果命令控制C2服务器解析为以下范围之一的IP地址,那么恶意软件将终止运行并更新设置,因此恶意软件将不再会被执行。

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

224.0.0.0/3

fc00:: - fe00::

fec0:: - ffc0::

ff00:: - ff00::

20.140.0.0/15

96.31.172.0/24

131.228.12.0/22

144.86.226.0/24

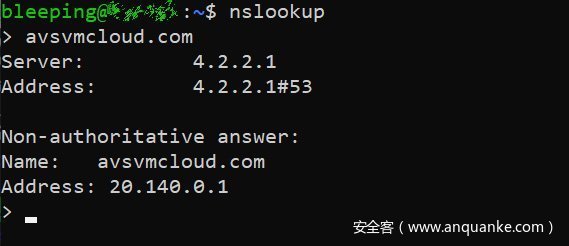

就在昨天,命令控制C2服务器的域名avsvmcloud[.]com被查封了,现在这个地址已经被解析为了IP【20.140.0.1】,而这个IP地址目前归微软所有。通过接管这个域名,微软及其合作方的安全研究人员将能够挖掘恶意软件的而已流量,并对其进行分析,以确定进一步的受害者。

下面给出的是恶意命令控制C2服务器的DNS查询情况:

FireEye和微软创建了一个“开关”,联手绞杀了SolarWinds

今天,安全研究人员布莱恩·克雷布(Brian Krebs)正式披露了关于FireEye、微软和Godaddy合作为Sunburst恶意软件创建解决方案的详细情况。

在一份发给BleepingComputer的声明中,FireEye解释说称,他们通过接管avsvmcloud[.]com域名来创建了一个“终止开关”,并以此来卸载受感染设备上安装的Sunburst恶意软件。

FireEye在其发给BleepingComputer的声明中写到:“SUNBURST是一个通过SolarWinds恶意软件来进行传播和感染的恶意程序,在FireEye针对SUNBURST的分析过程中,我们成功识别并设计出了一个能够终止SUNBURST继续运行的‘终止开关’。根据恶意软件解析avsvmcloud[.]com时所返回的IP地址,在某些情况下,恶意软件会自行终止并阻止自身进一步执行。为此,FireEye选择与GoDaddy和Microsoft合作,以消除SUNBURST对用户的感染。这个‘终止开关’将通过禁用仍在向avsvmcloud[.]com域名发送信标的SUNBURST部署来影响新的和以前的SUNBURST感染。”

虽然FireEye没有提供过多关于这个“终止开关”的具体实现细节,但是我们可以从他们之前的分析中了解这个“终止开关”的大致工作细节。

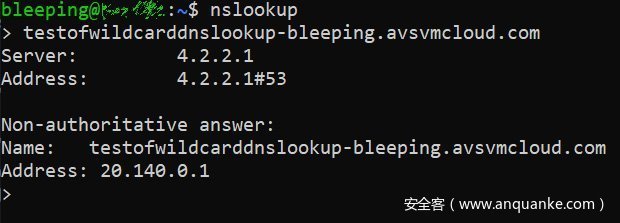

作为合作的一部分,GoDaddy创建了一个通配符DNS解析,这样avsvmcloud[.]com的任何子域都将被解析为IP【20.140.0.1】。下面显示的是目前情况下怎对子域名的DNS查询结果(针对avsvmcloud[.]com域名的通配符DNS解析):

由于这种基于通配符的DNS解析,那么当受感染的计算机试图连接到avsvmcloud[.]com域下的命令和控制服务器时,子域将始终解析为【20.140.0.1】这个IP地址。由于这个IP地址是恶意软件IP阻止列表中的20.140.0.0/15范围中的一部分,它将导致恶意软件终止运行并阻止其再次执行。

这里需要注意的是,微软的IP地址范围很可能被添加到了恶意软件的阻止列表中,以防止其安全操作检测到SolarWinds的恶意活动。

不过FireEye还警告称,这一个“终止开关”只适用于初始的Sunburst感染,对于那些已经被网络犯罪分子入侵的组织,攻击者可能还有其他的方法来访问受入侵组织的系统。

FireEye的安全研究人员表示:“在FireEye所观察到的入侵活动中,网络犯罪分子迅速建立了额外的持久化感染机制,以便他们随时访问SUNBURST后门未感染的其他目标网络系统。这个‘终止开关’不会将攻击者从受害者的网络系统中彻底移除,因为他们已经建立了其他的后门以及持久化访问机制。不过,这将导致攻击者更难去利用之前所发布的SUNBURST版本了。”

后话

自Solar Winds黑客事件曝光以来,已确认的受害者人数增加到包括:

·美国网络安全公司FireEye

·美国财政部

·美国国家电信和信息管理局

·美国国家卫生研究院

·网络安全和基础设施局

·美国国土安全部

·美国国务院

目前,BleepingComputer已经与微软方面取得了联系,并询问了关于这个“终止开关”的相关问题,但微软则表示他们目前并没有什么可以跟大家分享的东西。