译者:Janus情报局

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

有时我们都会收到一些有趣的表情包GIF,但是,如果这个GIF会导致你的Android信息应用崩溃呢?

近期,趋势科技向Google报告了一个拒绝服务漏洞,而这种漏洞正好可以做到这一点,甚至更多。这个漏洞目前已被CVE收录为CVE-2017-0780,我们通过测试,确定这个漏洞影响最新的Nexus和Pixel设备。这个漏洞允许攻击者非法远程发送一个恶意构造的包含畸形数据的彩信,导致受害者Android信息应用崩溃。即使设备/系统在安全模式下重启或启动,应用程序也无法从崩溃中恢复。

影响

谷歌商店的Android信息应用安装量高达5000万。鉴于它也是许多Nexus和Pixel设备的默认信息应用程序(也就是说,它不能卸载),对使用它的终端用户和企业来说,其影响确实是显而易见的。

例如,企业可以利用Android信息应用与客户进行沟通。用户也可以创建更个性化的信息,与其他应用也不会发生混淆。鉴于这款应用是被定位为跨各种Android平台的无缝信息服务,假设该应用程序无法使用,可能会对Android用户的沟通产生很大的负面影响。

此外,该应用程序的无法访问可以作为潜在攻击的催化剂,设备所有者无法看到、删除或控制。例如,这些攻击可能需要接管设备的SMS/MMS功能,或者发送和接收已知使用某些移动威胁的含有恶意软件的短信。

技术分析

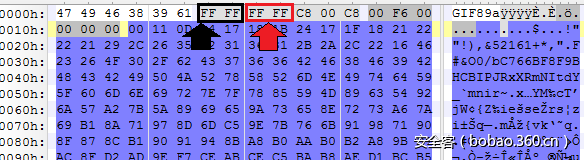

该漏洞涉及许多未处理的Java级空指针异常(NPEs),我们在信息应用程序解析GIF文件的过程中发现了这些异常。攻击者只需要一个电话号码,就可以利用这个缺陷将恶意的GIF文件发送给潜在的受害者。

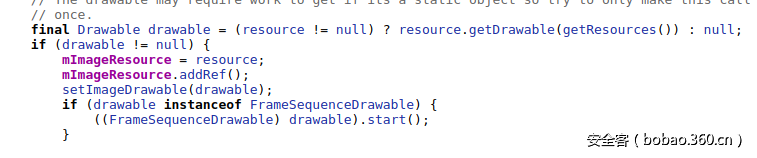

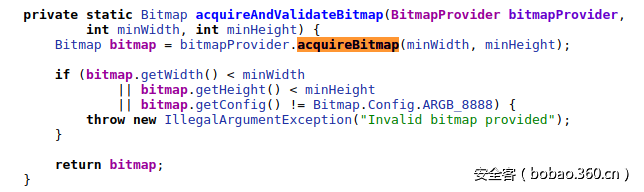

Android消息使用FrameSequenceDrawable来显示GIF文件。FrameSequence首先构建一个基于GIF文件的位图对象,然后组件使用这个位图来显示GIF。然而,我们看到,acquireAndValidateBitmap函数调用位图中的方法“acquireBitmap”(包含图像文件的像素数据),而不检查它是否有效。

目前,涉及的相关应用程序,可通过Janus平台(htttp://appscan.io)进行查看,搜索相关字符串“FrameSequenceDrawable”可以查看相关应用程序。

当FrameSequence试图从一个畸形的GIF构建位图时,我们看到“acquireBitmap”函数会失败并返回一个空值。因此,如果另一个模块/组件或变量引用这个空对象,则将触发NPE。

忧伤的是,Android操作系统和Android信息应用程序都无法处理这个异常。这会导致信息应用在解析MMS中畸形GIF文件时发生崩溃。

缓解措施

用户可以选择刷机或将其恢复为出厂设置。这会删除恶意GIF文件以及存储在设备中的所有其他文件。用户需要衡量此操作的风险——或者先考虑备份文件——然后刷机或恢复出厂设置机。需要注意的是,卸载并重新安装应用程序无法解决崩溃。

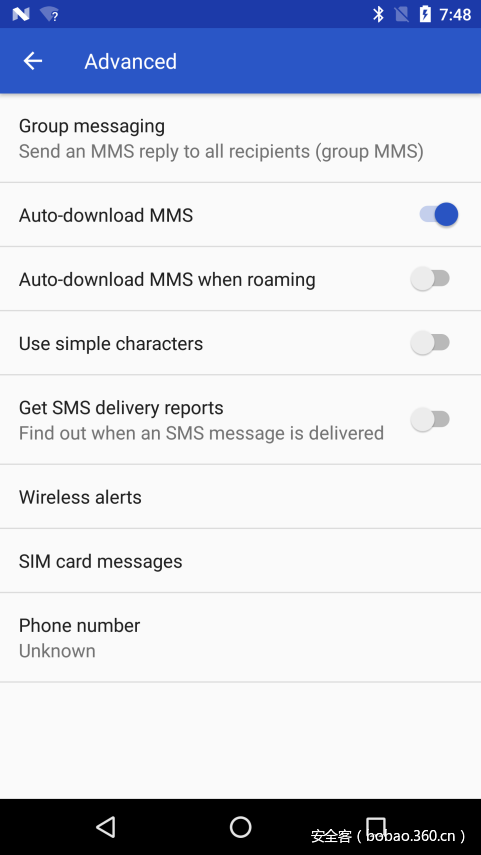

减轻利用此漏洞的攻击的另一种方法是手动禁用Android信息的“自动下载彩信”功能。或者利用另一种方法,使用不受影响的信息应用程序手动删除恶意MMS文件。

移动设备越来越普及,必须采用良好的安全习惯来缓解(如果不能防止)可能利用这种缺陷产生的威胁。在收到未经请求的、可疑的、未知的消息和链接时,要更加谨慎,并定期更新设备的操作系统及其应用程序。

幸运的是,最新版本的Nexus和Pixel设备都有更统一或一致的补丁。然而,其他Android设备的更新仍然是碎片化的,因此用户应该联系他们的设备制造商以获得更新。对于企业/组织来说,IT/系统管理员应该加强补丁管理策略,以帮助提高BYOD设备的安全性。

我们已经向谷歌披露了这一安全问题,他们在2017年9月1号发布的Android安全公告(https://source.android.com/security/bulletin/2017-09-01)中更新了一个补丁,并已经在谷歌商店部署。补丁会捕获未处理的java级异常。谷歌还增加了安全网络日志,以监视任何利用该漏洞的攻击。