0x01 Avionic System

近些年航空业和监管机构在实现安全性方面非常谨慎,例如在飞机的测试,维护和认证要求方面。

这种无所不在的安全思想体系的两个重要方面,可以从飞行员在飞行模拟器场景中的持续训练、为他们在安全关键情况下做好准备和飞机上的众多无线技术中体现出来。这是为了提高飞行员和空中交通控制(ATC,air traffific control )的态势感知能力。

但是威胁并未从面向安全的设计中根本解决,该设计的出发点涉及随机力学、电子或人为故障,而不是被目标恶意破坏的系统。类似于乘客或飞行员的常规安全威胁,如果攻击者能够重现无线航空电子系统的故障,则它们可能会对飞机的安全产生极大影响。

0x02 Cyber Security in Aviation

本文专注于造成破坏的尝试,而不是破坏性影响。这包括使飞机改道飞往其他机场,过度远离计划路线或复飞,即在错过进近(飞机下降时对准跑道飞行的过程)后进行第二次尝试。

采用标准的安全评估方法会面临许多挑战。首先,飞行硬件非常昂贵,难以单独使用,这使得现实世界的测试无法进行独立研究。然而,更重要的是,机组人员对于飞机的飞行方式拥有最终的权力,因此他们对攻击的反应将会产生从扩大影响到完全减轻影响的广泛情况。

在包括飞行员的攻击环境中实施了三种无线干扰攻击,这些攻击是基于对三个与安全性密切相关系统中的理论漏洞和现实世界中干扰事件分析得出的,分别针对仪表着陆系统(ILS,Instrument Landing System ),空中防撞系统(TCAS,Traffific Collision Avoidance System )和地面迫近警告系统(GPWS,Ground Proximity Warning System )。

0x03 GPWS

地面迫近警告系统是飞机“安全网”的基本组成部分,可提供预警信息,告知飞机太靠近地面,该系统有两个版本-原始的GPWS和合并了GPS和地形数据库更新的增强型GPWS(EGPWS)。 GPWS通过一系列传感器输入,提供了导致与地面碰撞情况的警报。它具有多种警报模式,本文专注于‘过度接近地形’(excessive closure on terrain )或称为’方式2’(Model 2 )。

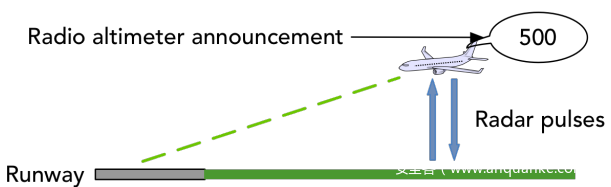

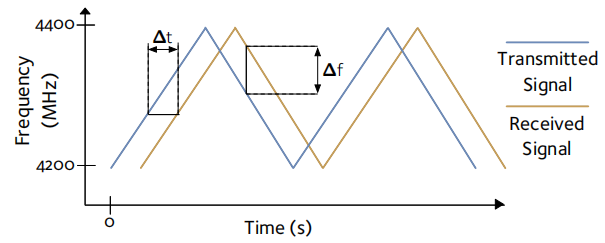

方式2中GPWS使用无线电高度仪确定附近的地形接近率(terrain closure rate),如上图无线电高度仪是调频连续波(FMCW)雷达,它在4200至4400 MHz的频率扫描范围内发射脉冲。接收信号以计算高于地形的高度,也称为高出地面水平(AGL,above ground level )。其对于发射信号和接收到的反射信号,在静态高度处的调频连续波(FMCW)雷达操作如下图,其中∆t是往返时间,而∆f是频移。

方式2有两个子模式A和B:

A主要在爬升和巡航过程中处于活动状态,而B在接近和着陆过程中处于活动状态。过度接近地形会遇到声音警报,其中最严重的是“地形地形,拉升”(Terrain Terrain, Pull Up )。GPWS被认为是机组人员的高度优先警报。

攻击者旨在造成虚假警报,以对态势感知产生负面影响并造成不必要的复飞。结果飞机将不得不执行其他方法或转向到另一个机场。在此期间,飞机将耗费额外燃料,导致延误并增加飞行员的工作量。通过在最后进近时发送错误的雷达脉冲,攻击者使GPWS相信地形接近率大大高于实际

。当飞机靠近地面但在“安全”范围内时,这将触发“地形地形,拉升”。

有两种方法可以启用此攻击。有针对性的攻击旨在通过传输4200 MHz至4400 MHz之间的频率斜坡(Fequency Ramps )来模拟地面的快速接近。该斜坡的斜度经过精心设计,可逐渐减少信号每个频率偏移的往返时间,从而造成迅速接地面的近幻觉。

这需要通过无线电高度仪对信号相位进行一些预测,以及对扫描频率的了解,但这是标准化的。由于方式2的警报基于下降率,因此攻击者至少可以计算往返时间(RTT)的目标变化来触发警报。

例如,在500英尺AGL(~152.4 m)下以3000 ft / 分钟(~15.4 m/s)下降将根据标准触发警报。使用一个简单模型,飞机在脉冲过程中移动量忽略不计,我们利用了RTT在一秒过程中的差异(即飞机以152.4 m AGL的速度变化,然后一秒钟后下降了15.4 m)。等式1给出RTT所需的变化,其中trtt是RTT,h是离地面的高度,c是光速。这表明每次往返的频率需要很小的跳跃。

另一种方法是用雷达频率范围内的特定频率或随机频率的许多信号对飞机进行洪洪泛。在这种情况下,无线电高度仪的行为是未知的,因为它将接收不可预测的脉冲,因此不再对其进行进一步考虑。

在大多数情况下,攻击者期望飞机执行避免碰地操作,即爬升至安全高度。在本文方案中,这将导致复飞。但是,在高于机场水平(AAL,above aerodrome level )1000英尺以下且位置完全确定的情况下,机组人员可以选择不遵循此规定。

为此,攻击者将需要进近路径下方的一些定向天线才能发射到无线电高度仪。这些将由能够传输正确调制脉冲的SDR和软件提供。这类设备的价格低至1000美元。尽管攻击者可以远程操作这样的系统,但是硬件必须位于跑道附近。

部署能力取决于飞机场的安全性和外围大小。使用典型的130节的着陆速度,以700英尺/分钟的标准速度下降,在距跑道起点约1.7英里处,在离地面500英尺的高度上发生攻击。

0x03 TCAS

尽管空中交通管制以高精度对空域进行管理,但飞机最终仍可能比安全范围更近。这被称为分离损失(loss of separation ),在最坏的情况下可能导致空中碰撞。

空中防撞系统(TCAS)提供了一种避免这种情况的技术手段,自1993年以来就已被要求在具有30个以上座位的飞机上使用。

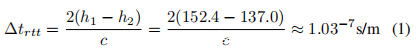

TCAS利用安装在目标飞机上的C模式或S模式应答器来询问附近的飞机。在S模式下建立附近的飞机需要目标飞机侦听S模式中“squitters”中的ID,这些ID是对基于地面的二次监视雷达(SSR,Secondary Surveillance Radar )询问而得的响应消息。然后目标飞机可以询问这些ID,以计算附近的飞机是否会变得太近。模式S的抽象协议图可以下图a中看到。

模式C的运行方式不同,如上图b所示。目标飞机发出仅限于模式C的询问(称为“all-calls”),使附近所有带有模式C应答器的飞机每秒对其高度做出一次响应。由于模式C不携带与模式S相同的数据字段,因此目标飞机会估计范围和方位。为了限制干扰,它使用耳语(whisper-shout )传输机制,逐渐增加功率并抑制已经作出反应的飞机。

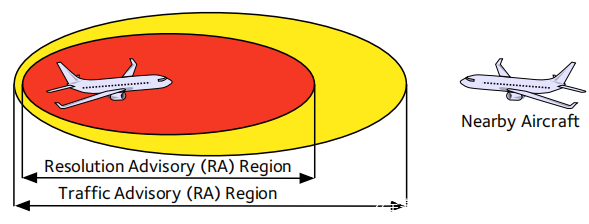

如下图所示,这些过程分为两个步骤。首先是交通咨询(TA,traffific advisory ),会发出“交通”的声音警报。如果附近的飞机离飞机更近,则会给出解决方案建议(RA,resolution advisory )。 RA将包含针对飞行机组人员的特定说明,即以给定的速度爬升或下降或保持垂直速度。这些指令是在两架飞机之间自动决定的,以消除冲突。必须在几秒钟内遵循RA指示。

在驾驶舱中,机组人员可以控制警报级别;他们可以选择“待机”,“仅TA”或“ TA / RA”。对于大多数航班,TCAS将设置为TA / RA,其中会提供完整警报。仅TA将不会发出RA,而待机则不会执行TCAS询问或解决冲突。

在这种情况下,攻击者旨在通过触发TA和RA来使机组对TCAS做出反应,尽管附近没有飞机。这将燃烧不必要的燃料,破坏空中交通管制的许可并引起其他飞机的警报,从而可能导致改航或关闭TCAS。这是由于模式C和S的传输是在没有身份验证的情况下以明文方式发送的。

攻击者生成C/S TCAS模式响应,用于虚假飞机注入,从远处逐渐接近目标飞机,而最近的接近点足以发出警报。我们将被攻击的飞机称为目标飞机,注入的飞机称为虚假飞机。

首先,我们假设可以从广播监视消息中确定目标飞机的高度,航向和速度。是否注入取决于他们是否使用模式S或模式C:

•模式S:攻击者发送虚假的飞机应答信号消息。当目标飞机随后受到讯问时,攻击者会传送模式S响应,就像虚假飞机正在与目标相撞时一样。

•模式C:攻击者响应all-call并随后对假飞机进行讯问。Whisper-shout可能会导致讯问的能力太低而无法被攻击者接收,在这种情况下,他们将需要近似响应。但这是随机的,因为询问率已标准化。

攻击者可以通过向目标飞机下方或上方分别注入飞机来选择是使目标上升还是下降。

另一种方法是用虚假飞机的C/S模式响应向频率进行泛洪。但是,1090 MHz链路容易出现拥挤和消息丢失的情况,这意味着泛洪可能会简单地阻塞频率。

攻击者的发射需要现成的功放器和能够定向发射的天线,高功率装置的成本为15,000美元。攻击者还需要软件来进行攻击。需要收发器既接收询问以建立目标飞机行为,又发送虚假飞机消息。然后,管理软件可以通过确定飞机的位置和引起警报所需的消息来进行攻击。

关于软件,存在一些用于解码S模式信号的相关工具,例如gr-airmodes或dump1090 。编码器较为罕见,其中一个例子是ADSB Out ,但这不是通用的。攻击者可能需要构建这样的工具,或者依赖业余爱好社区生成一个开放源代码。

对TCAS II逻辑的分析表明,造成类似于应答器故障的情况的攻击可能会产生一系列影响。与这种情况最相关的是间断性的模式C传输或重复的模式S地址。对于前者,由于系统将目标飞机视为未提供高度,因此目标飞机可能会产生延迟警报。在后者中,TCAS将忽略距离较远的重复地址,攻击者将用于拒绝态势感知。

物理位置在此攻击中很重要,需要最大程度地扩大射程。通过设计,模式C和S消息可以通过监视雷达在地面上发送和接收。为了实现这一目标,飞机使用相对高的发射功率,并具有指向地面的天线,最高可达250W,这意味着如果有足够的功率,这种攻击可能会从地面发生。由于飞机的高度,攻击者所在的潜在区域非常大,可以通过位于高地上或机场附近来最大化其能力。

这种攻击的主要可行性挑战之一是,由于高速,飞机可能会迅速移出攻击范围。资源丰富的攻击者可能会将天线部署到多个位置,而简单得多的攻击者可能会寻求更高的地面以最大化射程。

0x04 ILS

仪表着陆系统(ILS)使飞机即使在恶劣的天气条件下也可以精确着陆。由于飞机必须遵循特定的进场路线进入机场,因此ILS是管理飞行员工作量的重要组成部分,并且是大多数机场的默认进场类型。在极端情况下,ILS可使飞机自动降落在设备齐全的机场。

ILS由两个组件组成:定位器(LOC,localizer )和下滑道(GS,glideslope )。定位器以跑道中心线为中心提供横向引导和对齐,而GS则提供对跑道着陆区的垂直引导。 GS通常会提供3°的进场路径,尽管这取决于特定的进场和机场。它由距离测量设备(DME,Distance Measuring Equipment )进行补充,该设备可提供到信标的直接距离而无特定方向性。

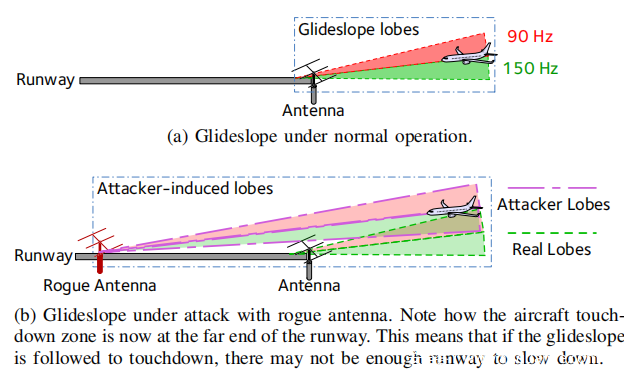

GS和LOC的发射功率分别为5W和100W。在GS和LOC的载波频率上,在GS和LOC的载波频率上,90Hz和150Hz的重叠提供了指导,形成了正确的接近路径。飞机将利用这些重叠的相对强度来确定相对于最佳GS和跑道中心线的位置。 GS的图可见于下图a。

监视GS和LOC的准确性至少要超过跑道10海里,并要防止25海里的干扰。请务必注意,此处的“免受干扰”是指避免系统使用附近的频率,而不是恶意干扰。

另外,进场照明为乘员进场提供带外检查—精密进近航道指示器(PAPI,Precision Approach Path Indicator )配置为与GS的角度匹配。当飞机安装在正确的GS上时,PAPI将显示两个红色和两个白色指示灯,否则适当时会显示更多红色或白色指示灯。

攻击者的目标是篡改GS而导致错过进近。这将使用额外的燃料,造成延误,并有可能迫使飞机转向其他机场。第二个目标可能是迫使机组人员使用不同但也会受到攻击的进近方法。

攻击者模拟真实的GS,通过从跑道旁发送复制信号使着陆区域短于或长于合法着陆区域。由于无法在跑道上攻击,因此他们将在飞机场边界外进行。这在某种程度上与合法的GS信号相匹配,该信号在跑道旁传输,以避免飞机削掉天线。

至关重要的是,信号将与真实的GS相同,因此无法像通常的GS问题那样通过高下降率来识别。攻击者引起的差异将是微妙的。对于典型的3°GS,将其沿跑道移动1 km会在真实GS和假GS之间产生一致的高度差,约为52m,即172ft。这可能会在接近时出现误差,特别是在远离跑道时。

此攻击没有明显的技术障碍。由于系统的简单性,这是可能的—虽然按照民航组织附件10的定义对其进行了完整性监测,但这是针对合法信号的偏离,而不是恶意干扰。如果发现过度偏差,ILS系统通常会关闭或通知ATC。

攻击者将需要一个SDR,功放器和定向天线来复制用于合法GS的天线阵列,费用约为10,000美元。由于没有开源工具可以执行此操作,因此需要创建软件,但是资源中等的攻击者可以实现此目的,因为它涉及实现标准化的静态系统。此外,当典型的GS低于10W时,使用消费类功放器即可轻松实现发射功率。作为参考,即使是最低级别的英国业余无线电运营商,也可以在高达10 W的航空频带周围的频带中进行发射。

相关工作表明,使用此类设备可能会发生ILS航向偏差攻击。 这些方法可以实现ILS信号干扰,从而使攻击者能够调整驾驶舱中的定位器或下滑道。尽管ILS信号得到了广泛使用和依赖,但由于它们相对简单,因此面临挑战表明它们并不完全健壮。

挑战在于地理位置和监控带来的限制。攻击者将必须靠近机场周边,使信号沿跑道具有正确的方向性。但是,由于机场通常可以通过公路到达,因此可行。

由于缺乏有关监控的公共信息,因此很难确定在合法GS下进行传输是否会触发警报。根据攻击者的目的,可能需要小心避免干扰合法的GS,从而关闭ILS。我们改为考虑“长距离”攻击,攻击者将着陆区移至跑道的远端,使飞机过高纠正进场来尝试复飞。这确实引入了限制,因为它依赖于飞机从上方拦截GS,尽管并非优选,但它是拦截GS的有效方法。这也将意味着错误的GS被发送到监控之上。

0x05 Mitigation

导致这些攻击的大多数安全问题是由于缺乏部署的安全机制所致。下面提供了缓解措施,无需进行昂贵的重新部署。

频谱监视(Spectrum Monitoring ):GPWS和GS攻击都要求攻击者在机场附近以合理的功率水平进行传输。相对于合法信号和应在其中传播信号的区域的指纹,可以使用关键航空频率在机场周围的频谱监测来提供此类攻击的预警。这可以通过低成本的传感器网络来实现,但是将需要对基础架构进行合理的投资,以处理和存储收集的数据。

众包航空交通监视(Crowdsourced Air Traffific Surveillance ):更大范围的版本将使用众包网络收集空中交通监视信号以检测消息注入。这对于TCAS很有用,因为它可能发生在更大的区域。这些网络例如Flightradar24 或Opensky Network,由公众操作的按地理位置分布的低成本传感器组成,这些传感器将数据馈送到中央服务器。这种网络的好处是可以交叉检查合法消息的接收,从而帮助识别和定位恶意消息。

设计的安全性(Security by Design ):长期而言,航空电子通信系统需要安全的设计。当前的趋势表明,下一代数据链路可能会在大约10年内投入使用,默认情况下具有一定的安全性。 AeroMACS是迄今为止最发达的示例,并且是IEEE 802.16e(WiMAX)的派生产品,它从中继承了安全通信。但是,本文中的系统不会很快被替换,因此需要修补安全性。TCAS和GS / ILS都有机会进行此类更改。对于ILS信号,使用距离测量设备(DME)进行数据传输的研究可以为ILS完整性和认证提供第二个渠道。 TCAS的此类工作尚不存在。

0x06 Conclution

结果表明,对TCAS的攻击是最令人担忧的,因为它既带来了广泛的不便,又降低了安全性。 GS/ILS和GPWS都存在问题,尽管在在飞行甲板上更容易缓解。 用于无线攻击意识或培训的飞行模拟将具有帮助机组人员的能力, 由于设计上的预防安全性短期内无法部署,因此此类培训可能非常有价值。