在距离首次被发现的六年之后,Necurs恶意软件僵尸网络仍在努力证明它是一个恶意软件“变色龙”。最近,我们发现Necurs在使用其bot的方式上发生了一些值得注意的变化。例如,在推送信息窃取程序时,Necurs只会对具有某些特定特征的程序表现出特别的兴趣。这些行为上的改变可能会产生巨大的影响,因为Necurs在过去曾被用于大规模的网络犯罪。

作为一种模块化的恶意软件,Necurs可以在其bot网络上运行任何模块。在2017年,我们就看到过Necurs将垃圾电子邮件和代理模块推送到它的bot上。然而,与2017年最后一个季度的垃圾电子邮件活动相比,今年由Necurs分发的垃圾电子邮件数量显著减少。我们还看到Necurs开始推送加密货币挖掘程序和信息窃取程序(FlawedAmmyy RAT、AZORult和一个.NET模块),作为其bot上的模块。

Necurs推送XMRig到它的bot上以挖掘门罗币

在2月份,我们看到了Necurs将一个名为XMRig的门罗币矿工推到它的bot上。在我们检查的时候,钱包的所有者在24小时内赚到了1200美元。

“47CCqA1ERkT6jUT8yhgJj7dkdHXhBw86 xiKsCdZ6auDmCC3mAQLpBxP2nhpGuHA27tToNeZM98Tz FKe6vjCajdHdCz67iRB.worker”。

在4月份,我们观察到它将远程访问木马FlawedAmmyy推送到其bot上。FlawedAmmyy是从合法的远程访问工具Ammyy Admin中移植过来的。与远程桌面工具一样,FlawedAmmyy具有Ammyy Admin的功能,包括远程桌面控制、文件系统管理、代理支持和音频聊天功能。

Necurs通过C&C命令推送不同的模块,而这些模块会检查bot是否符合以下条件:

1.带有加密货币钱包的bot。Necurs模块会检查设备是否具有包含以下字符串的文件,这些字符串存在于“%APPDATA%”下,例如:

l WALLET.DAT

l BITCOIN-QT

l ELECTRUM

l COINBASE

l MULTIBITHD

l WALLET.AES

l LITECOIN

l MONERO

l BITCOINCORE

2.属于或能够进入与银行相关域名的bot。模块会执行“net view”和“net user”等命令以检查以下字符串:

l BANQ

l BANK

l BANC

l SWIFT

l BITCOIN

l WESTERNUNION

l MONEYGRAM

l CARD

3.在拥有100名以上员工或用户的网络中运行的bot。这些模块会执行“net user”和“net domain”,以查看设备是否连接到一个拥有100名以上用户的网络。

4.运行与POS相关进程的bot。

5. 是否有可以使用硬编码列表中的电子邮件地址来进行登录的bor。包含一些硬编码列表的模块将检查与设备相关的电子邮件帐户是否在列表中。我们将在下面的“Necurs推送模块用于电子邮件的提取”一节中详细介绍。

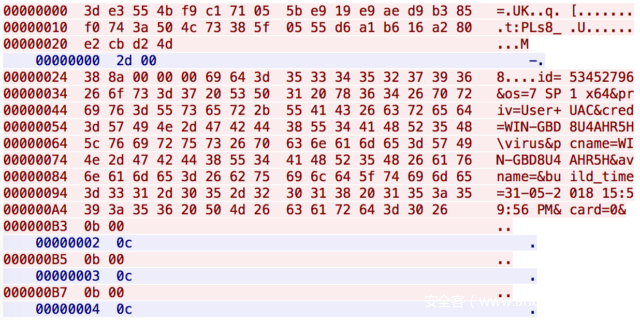

如果这些bot符合上面列出的标准,这些模块将把FlawedAmmyy RAT安装到它的bot上。会话初始化后,受感染bot上的FlawedAmmyy RAT会窃取并泄露信息,其中包括:

l id

l 操作系统

l priv(特权)

l cred(域名用户名)

l pcname(计算机名称)

l avname(防病毒软件名称)

l build_time(恶意软件构建时间)

l card(智能卡是否连接)

Necurs推送模块用于电子邮件的提取

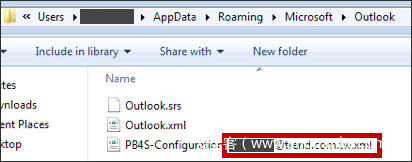

在5月下旬,我们发现了一些Necurs模块,这些模块不但泄露了电子邮件帐户信息并将它们发送到hxxp://185[.]176[.]221[.]24/l/s[.]php。如果有人安装并登录到Outlook,Outlook就会创建一个目录 “%AppData%RoamingMicrosoftOutlook”,该目录将会存储文件名中带有电子邮件字符串的凭证(图3)。该模块将在文件名中搜索带有电子邮件字符串的文件,并将这些字符串发送给攻击者。

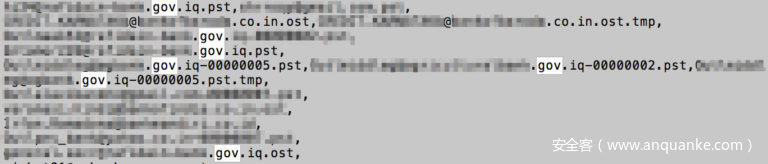

短短几天之后,我们就看到了4个新模块,它们放弃了FlawedAmmyy RAT,但具有一个独特的功能——包含了硬编码的电子邮件地址列表。这4个模块会检查bot上的电子邮件地址是否在任何一个列表中,这与它们提取组成列表的电子邮件地址的方式是一样的。如果是,则删除FlawedAmmyy RAT。

在检查了硬编码的电子邮件列表后,我们发现攻击者可能会使用关键字匹配来获取他们感兴趣的电子邮件地址。

经过进一步的分析,我们提取了电子邮件地址列表中使用的不同关键词。根据关键词,攻击者似乎对政府、金融机构、旅游业和食品行业以及房地产公司感兴趣。

垃圾电子邮件策略可能发生的变化

Necurs的另外一个值得注意的行为是其垃圾电子邮件发送策略可能发生的变化。

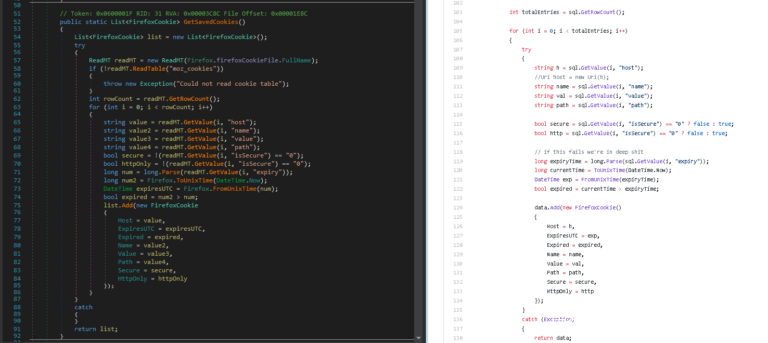

在2018年6月11日,我们看到Necurs推出了一个.NET垃圾电子邮件模块,它可以发送电子邮件以及从Internet Explorer、Chrome和Firefox中窃取凭证。这个.NET垃圾电子邮件模块的某些功能与一个开源远程访问工具相重叠。

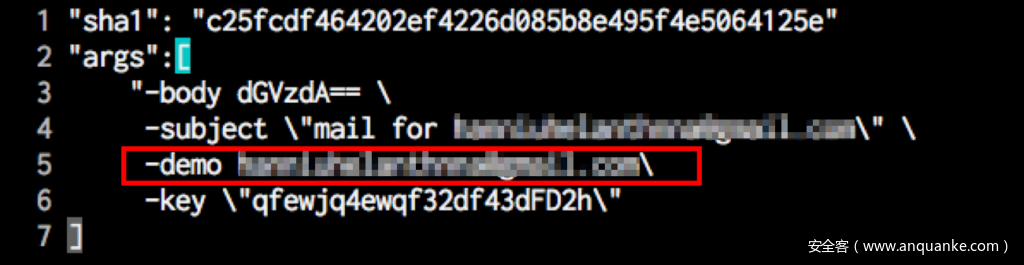

当Necurs将.NET垃圾电子邮件模块植入其bot上之后,它给出了bot应该执行的二进制文件的参数。以下是我们从Necurs的C&C中收到的命令的屏幕截图。

.NET垃圾电子邮件模块(sha1:c25fcdf464202ef4226d085b8e495f4e5064125e)会根据给出的参数(图7中的args参数)执行不同的操作。以下是它接受的一些参数:

-sendcorp:通过受害者的Outlook发送电子邮件;

-sendprivate:通过受害者的Gmail和Yahoo发送电子邮件;

-subject:电子邮件的主题;

-attach:以base64格式发送的电子邮件的附件;

-name:电子邮件的发件人地址;

-body:以base64格式发送电子邮件的正文;

-demo:将副本发送到给定的电子邮件地址;

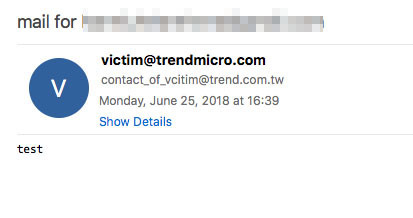

与图7中的参数一起发送的电子邮件如下所示:

以下是.NET模块的一些值得注意的功能:它可以使用受害者计算机上登录过的电子邮件帐户发送垃圾电子邮件,还可以访问受害者存储在电子邮件客户端中的联系人列表以及受害者之前使用过的电子邮件地址。因为.NET模块可以删除从受害者的电子邮件帐户发送的电子邮件的记录并捕获所有安全警报,所以受害者将无法注意到有人通过他们的电子邮件地址发送的垃圾电子邮件。

在过去,Necurs直接通过其bot受害者发送垃圾电子邮件,但容易被包含bot IP地址的黑名单所阻止。但是,如果垃圾电子邮件是通过使用白名单中的IP地址的合法电子邮件客户端发送的,那么基于IP地址的阻止方案可能会失效。此外,这些垃圾电子邮件来自接收方已识别的电子邮件帐户。尽管这种技术并不新颖——一些恶意软件活动,如银行木马EMOTET和Ursnif / Dreambot已经采用了这种垃圾电子邮件处理技术。不过,这是Necurs首次采用这种新技术。

通过分析样本中的参数,我们相信这些模块是为未来可能开展的活动而进行的测试。还有一种可能,这是恶意软件开发者向潜在客户演示.NET模块功能的一种方式。

所有哈希值(SHA256)都在此列表中。

审核人:yiwang 编辑:边边