0x01 事件导览

本周收录安全事件 40 项,话题集中在 勒索软件 、 数据泄露 方面,涉及的组织有: X-Cart 、 Cencosud 、 EA Games 、 Vertafore 等。勒索事件频发,数据保护是企业安全防护的重中之重。对此,360CERT建议使用 360安全卫士 进行病毒检测、使用 360安全分析响应平台 进行威胁流量检测,使用 360城市级网络安全监测服务QUAKE 进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

| 恶意程序 | 等级 |

|---|---|

| 新的“Ghimob”恶意软件可以监视153个Android移动应用程序 | ★★★★★ |

| ModPipe后门攻击了酒店行业使用的POS软件 | ★★★★★ |

| RansomEXX勒索软件现在可以针对Linux系统 | ★★★★ |

| 勒索软件团伙入侵Facebook账户发布勒索广告 | ★★★★ |

| Play Store被确定为大多数Android恶意软件的主要分发媒介 | ★★★★ |

| Costarito APT:网络攻击者使用不知名恶意软件 | ★★★★ |

| 勒索软件攻击电子商务平台X-Cart | ★★★ |

| 勒索软件运营商使用伪造的微软团队更新部署Cobalt Strike | ★★★ |

| 恶意NPM项目窃取了浏览器信息和Discord帐户 | ★★★ |

| Darkside勒索软件发起联盟计划 | ★★★ |

| 生物技术研究公司Miltenyi Biotec遭Mount Locker勒索软件攻击 | ★★★ |

| 零售业巨头Cencosud遭遇Egregor勒索软件攻击 | ★★★ |

| Jupyter恶意软件窃取浏览器数据 | ★★★ |

| 新的TroubleGrabber恶意软件针对Discord用户 | ★★★ |

| 数据安全 | |

| 全球数百万酒店客人遭遇大规模数据泄露 | ★★★★★ |

| Animal Jam儿童虚拟世界遭遇数据泄露,影响4600万用户 | ★★★★★ |

| Vertafore数据泄露案曝光2770万德州司机信息 | ★★★★★ |

| 580万RedDoorz用户记录在黑客论坛上出售 | ★★★★ |

| COVID-19数据共享应用泄露医护人员信息 | ★★★★ |

| 私人社交网络泄露的色情照片、视频和音频超过13万个 | ★★★★ |

| ShinyHunters入侵冥王星电视服务,320万个账户被曝光 | ★★★★ |

| Cobalt Strike工具包的反编译源代码在网上泄露 | ★★★ |

| 网络攻击 | |

| 黑客通过CVE-2020-14882漏洞攻击WebLogic服务器 | ★★★★ |

| UVM健康网络遭受网络攻击,化疗预约功能受阻 | ★★★★ |

| 特朗普网站指称亚利桑那州选举舞弊曝光选民数据 | ★★★★ |

| 黑客从加密货币服务Akropolis窃取200万美元 | ★★★★ |

| Microsoft Exchange攻击暴露了新的XUNT后门 | ★★★ |

| 攻击者使用图像反转技术绕过Office 365过滤机制 | ★★★ |

| 超过2800家电子商店运行过时的Magento软件 | ★★★ |

| North Face网站遭遇了证书填充攻击 | ★★★ |

| 其它事件 | |

| 微软前工程师因盗窃1000万美元被判9年监禁 | ★★★★★ |

| 微软发布了112个安全漏的洞修复程序 | ★★★★★ |

| Windows 10、iOS、Chrome、Firefox等在天府杯比赛中被安全人员攻破 | ★★★★ |

| 严重的权限提升漏洞导致Intel发布更新 | ★★★★ |

| 世界上最大的Android电视中发现严重漏洞 | ★★★★ |

| Google解决了两个新的Chrome 0day漏洞 | ★★★★ |

| Bug hunter因DOD账户接管漏洞获得“月度最佳研究员”奖 | ★★★ |

| 更新Windows 10以修补Microsoft Store游戏中的漏洞 | ★★★ |

| EA Games的Origin客户端包含特权升级漏洞 | ★★★ |

| 现在修补的Ubuntu桌面漏洞允许权限提升 | ★★★ |

0x02 恶意程序

新的“Ghimob”恶意软件可以监视153个Android移动应用程序

日期: 2020年11月10日

等级: 高

作者: Catalin Cimpanu

标签: Android, Banking Trojan, Ghimob, Malware, Kaspersky

安全研究人员发现了一种新的Android银行木马,它可以从153个Android应用程序中窃取数据。 据安全公司卡巴斯基(Kaspersky)2020年11月9日发布的一份报告称,这款名为Ghimob的木马被认为是由Windows恶意软件Astaroth(Guildma)背后的同一个组织开发的。 卡巴斯基说,新的Android木马已经被打包在网站和服务器上的恶意Android应用程序中提供下载。

详情

New ‘Ghimob’ malware can spy on 153 Android mobile applications

ModPipe后门攻击了酒店行业使用的POS软件

日期: 2020年11月12日

等级: 高

作者: MartinSmolár

标签: ModPipe, POS, Backdoor, ESET, Modular

ESET 的研究人员发现了 ModPipe ,这是一个模块化的后门,可以让运营商访问存储在运行 ORACLEMICROS 餐厅企业系列(RES)3700POS的设备中的敏感信息,这是一个管理软件套件,被全球数十万家酒吧、餐厅、酒店和其他酒店机构使用。 后门的独特之处在于它的可下载模块及其功能。其中一个名为 GetMicInfo 的算法包含一个算法,通过从 Windows 注册表值中解密来收集数据库密码。这表明后门的作者对目标软件有很深的了解,他们选择了这种复杂的方法,而不是通过一个更简单但更明显的方法收集数据,如键盘记录。

详情

Hungry for data, ModPipe backdoor hits POS software used in hospitality sector

RansomEXX勒索软件现在可以针对Linux系统

日期: 2020年11月09日

等级: 高

作者: Prajeet Nair

标签: Kaspersky, Linux, RansomEXX, Windows, Ransomware

卡巴斯基的研究人员发现了一个Linux版本的RansomEXX勒索软件,到目前为止它只针对Windows设备。 RansomEXX首次被安全研究人员发现是在2020年6月。根据卡巴斯基的报告,该勒索软件与最近针对德克萨斯州运输部(TexasDepartmentofTransportation)和柯尼卡美能达(KonicaMinolta)的攻击有关。 该恶意软件因攻击大型组织而臭名昭著,并且2020年初活跃度最高。

详情

RansomEXX Ransomware Can Now Target Linux Systems

勒索软件团伙入侵Facebook账户发布勒索广告

日期: 2020年11月11日

等级: 高

作者: Lawrence Abrams

标签: Facebook Account, Ragnar Locker, Ransomware, Extortion Ads, Ransom

一个勒索软件组织现在开始在Facebook上发布广告,向受害者施压,要求他们支付赎金。 2020年11月10日,RagnarLocker背后的勒索软件运营商又上了一个台阶,他们侵入了一个Facebook广告客户的账户,并创建了他们对 CampariGroup 攻击的广告。 被黑客入侵的 Facebook 帐户所有者 ChrisHodson 表示,在 Facebook 将其检测为欺诈活动之前,该广告已向7,000多个 Facebook 用户进行展示。

详情

Ransomware gang hacks Facebook account to run extortion ads

Play Store被确定为大多数Android恶意软件的主要分发媒介

日期: 2020年11月11日

等级: 高

作者: Catalin Cimpanu

标签: Google, Android, Malware, Play Store

在最近的一项学术研究中,官方的Googleplay商店被认为是Android设备上安装恶意软件的主要来源,被认为是迄今为止进行的此类恶意软件中规模最大的一种。 研究人员使用NortonLifeLock(以前为Symantec)提供的遥测数据,分析了在2019年6月至2019年9月的四个月中,超过1200万台Android设备上应用程序安装的起源。 研究人员总共为790万个独特应用程序安装了超过3400万个APK(Android应用程序)。 研究人员表示,根据Android恶意软件的不同分类,他们分析的应用程序中有10%到24%可能被描述为恶意或不需要的应用程序。

详情

Play Store identified as main distribution vector for most Android malware

Costarito APT:网络攻击者使用不知名恶意软件

日期: 2020年11月12日

等级: 高

作者: Pierluigi Paganini

标签: CostaRicto APT, South Asian, Blackberry, Undocumented Malware

Blackberry 的研究人员记录了一个名为 CostaRicto 的雇佣黑客组织的活动,该组织被发现使用一种以前没有记录过的恶意软件攻击南亚金融机构和全球娱乐公司。 在过去6个月里, Blackberry 研究和情报团队一直在监控一场网络间谍活动,目标是全球各地不同的受害者。BlackBerry将这一活动称为CostaRicto,它似乎是由雇佣黑客操纵的,这是一群聪明的雇佣黑客,他们拥有定制的恶意软件工具、复杂的VPN代理和SSH隧道挖掘能力。

详情

Costaricto APT: Cyber mercenaries use previously undocumented malware

勒索软件攻击电子商务平台X-Cart

日期: 2020年11月09日

等级: 中

作者: Catalin Cimpanu

标签: X-Cart, Platform, Vulnerability

电子商务软件供应商X-Cart在10月底遭遇勒索软件攻击,导致该公司托管平台上托管的客户商店瘫痪。 据信,这起事件发生在攻击者利用第三方软件的漏洞获取对X-Cart商店托管系统的访问权之后。 X-Cart背后的公司卖方实验室营销副总裁杰夫·科恩(JeffCohen)表示他们已经确定了漏洞,但在他们的安全公司确认之前不希望透露该名称。 杰夫科恩说,攻击者访问了少量服务器,并对其进行了加密,摧毁了在受影响系统上运行的X-Cart商店。一些商店完全瘫痪了,而另一些商店则报告了发送电子邮件警报的问题。

详情

Ransomware hits e-commerce platform X-Cart

勒索软件运营商使用伪造的微软团队更新部署Cobalt Strike

日期: 2020年11月10日

等级: 中

作者: Pierluigi Paganini

标签: Cobalt Strike, Ransomware, Microsoft Updates, Cobalt Strike

勒索软件运营商正在使用恶意的虚假 MicrosoftTeams 更新来提供后门程序,这些后门程序会安装 CobaltStrike 利用工具并破坏目标网络。 由于COVID-19的大流行,迫使越来越多的组织和企业使用视频会议,而攻击者正试图利用这一点。 该技术不是新技术,攻击者已经在野外攻击中加以利用。在2019年,DoppelPaymer勒索软件运营商使用此技巧在2019年将目标锁定为Microsoft用户。2020年,WastedLocker运营商通过使用多状态攻击链并使用签名的二进制文件来逃避检测,从而发展了该技术。

详情

Ransomware operators use fake Microsoft Teams updates to deploy Cobalt Strike

恶意NPM项目窃取了浏览器信息和Discord帐户

日期: 2020年11月10日

等级: 中

作者: Pierluigi Paganini

标签: Sonatype, Malicious NPM, Discord accounts, Discord.dll

Sonatype研究人员 AxSharma 发现了一个名为 discord.dll 的 npm 软件包,其中包含从用户浏览器和 Discord 应用程序中窃取敏感文件的恶意代码。 恶意JavaScript库已上传到npm数据包存储库,并且已被删除。 discord.dll项目已经可以在NPM门户上使用五个月,并且已被开发人员下载了一百次。 Sonatype研究人员报告,一旦安装,恶意discord.dll将运行恶意代码搜索开发人员的计算机为某些应用程序,然后检索他们内部的LevelDB数据库。

详情

Malicious NPM project steals browser info and Discord accounts

Darkside勒索软件发起联盟计划

日期: 2020年11月12日

等级: 中

作者: Mathew J. Schwartz

标签: Darkside, Cybercrime Forums, Affiliate Program, Ransomware

使用联营企业可以实现众包利润,但也会让运营商面临更多风险,Darkside勒索软件团伙最近宣布,它推出了一个联盟计划,作为其努力实现收入最大化的一部分。 据以色列网络威胁情报监测公司 Kela 报道,最近几天, Darkside 背后的运营商已进入 XSS 和 Exploit 这两个主要的俄语网络犯罪论坛,以宣布其新会员计划的详细信息。 对于每一个支付赎金的受害者,附属公司与勒索软件运营商分享所得。

详情

Darkside Ransomware Gang Launches Affiliate Program

生物技术研究公司Miltenyi Biotec遭Mount Locker勒索软件攻击

日期: 2020年11月14日

等级: 中

作者: Pierluigi Paganini

标签: Miltenyi Biotec, Mount Locker, Ransomware, Biotech

生物技术研究公司MiltenyiBiotec遭受了勒索软件攻击,该勒索软件攻击于10月发生,并影响了其全球IT基础设施。 MiltenyiBiotec是一家全球生物技术公司,总部位于德国科隆,提供的产品和服务可为科学家,临床研究人员和医师提供基础研究,转化研究和临床应用方面的支持。 该公司宣布,在袭击发生后,它已完全恢复了系统,但是在某些国家,地区,本地员工仍面临邮件和电话系统的问题。

详情

Biotech research firm Miltenyi Biotec hit by Mount Locker ransomware

零售业巨头Cencosud遭遇Egregor勒索软件攻击

日期: 2020年11月14日

等级: 中

作者: Lawrence Abrams

标签: Cencosud, Egregor, Ransomware, Cyberattack

总部位于智利的跨国零售公司Cencosud遭受了Egregor勒索软件行动的网络攻击,影响了商店的服务。 Cencosud是拉丁美洲最大的零售公司之一,拥有超过14万名员工,2019年收入150亿美元。 2020年11月14日,Cencosud遭到勒索软件攻击,加密了整个零售店的设备,影响了公司的运营。阿根廷出版商Clarín称,零售店仍在营业,但一些服务受到影响。

详情

Retail giant Cencosud hit by Egregor Ransomware attack, stores impacted

Jupyter恶意软件窃取浏览器数据

日期: 2020年11月13日

等级: 中

作者: Ionut Ilascu

标签: Jupyter, Malware, Browser, Backdoor

俄国黑客一直在使用一种新的恶意软件来从受害者中窃取信息。该恶意软件为 Jupyter ,他的威胁一直没有受到重视,并受益于快速的开发周期。 虽然Jupyter的目的是收集各种软件的数据,但支持其传输的恶意代码也可以用来在受感染的系统上创建后门。 2019年10月,在美国一所大学的事件响应活动中出现了该恶意软件的变体,但数据表明,早前版本从5月就已开发出来。 网络安全公司Morphisec的研究人员发现,攻击套件的开发者非常活跃,有些组件在一个月内收到了9次以上的更新。

详情

New Jupyter malware steals browser data, opens backdoor

新的TroubleGrabber恶意软件针对Discord用户

日期: 2020年11月13日

等级: 中

作者: Pierluigi Paganini

标签: TroubleGrabber, Netskope, Discord, Malware

Netskope 安全研究人员发现了一种名为 TroubleGrabber 的盗取身份认证的恶意软件,这种恶意软件通过 Discord 附件传播,并使用 Discord 的网络 hook 将窃取的数据传输给运营商。 该恶意软件具有与其他针对 Discord游戏玩家的恶意软件(例如 AnarchyGrabber`)所使用的相同功能,但它似乎是不同攻击者的工作。TroubleGrabber由名为“Itroublve”的人开发,目前被多个攻击者使用。

详情

New TroubleGrabber malware targets Discord users

相关安全建议

- 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

- 不盲目信任云端文件及链接

- 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

- 及时对系统及各个服务组件进行版本升级和补丁更新

- 网段之间进行隔离,避免造成大规模感染

- 勒索中招后,应及时断网,并第一时间联系安全部门或公司进行应急处理

- 注重内部员工安全培训

- 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

0x03 数据安全

全球数百万酒店客人遭遇大规模数据泄露

日期: 2020年11月09日

等级: 高

作者: Tara Seals

标签: S3, Cloud, Amazon Bucket, Hotel, Data Breach

一个被广泛使用的酒店预订平台已经曝光了世界各地不同酒店的1000万份与客人相关的文件,这是由于一个错误配置的AmazonWebServicesS3bucket。这些记录包括敏感数据,包括信用卡细节。 酒店使用 PrestigeSoftware 的 CloudHospitality 将其预订系统与在线预订网站(如Expedia和Booking.com)集成。 Planet安全团队称,该事件影响了总计24.4GB的数据。许多记录包含单个预订将多个酒店客人分组在一起的数据,因此,研究人员说,暴露的人数很可能超过1000万。

详情

Millions of Hotel Guests Worldwide Caught Up in Mass Data Leak

Animal Jam儿童虚拟世界遭遇数据泄露,影响4600万用户

日期: 2020年11月11日

等级: 高

作者: Lawrence Abrams

标签: Animal Jam, WildWorks, Data Breach, Virtual World, Hacker Forum

AnimalJam 是 WildWorks 创建的虚拟世界,孩子们可以在这里和其他成员一起玩在线游戏。AnimalJam面向7至11岁的儿童用户,由儿童创造的动物角色超过3亿,每1.4秒就会有新玩家注册。 2020年11月10日,一个攻击者在一个黑客论坛上免费共享了两个属于 AnimalJam 的数据库,他们说这些数据库是由知名网站黑客 ShinyHunters 获得的。 这两个被盗的数据库名为 game_accounts 和 users ,包含约4600万被盗用户记录。

详情

Animal Jam kids’ virtual world hit by data breach, impacts 46M accounts

Vertafore数据泄露案曝光2770万德州司机信息

日期: 2020年11月13日

等级: 高

作者: Catalin Cimpanu

标签: Vertafore, Texas, Data Breach, Without Authorization

保险软件提供商 Vertafore 2020年11月13日披露了一起数据泄露事件,承认第三方获取了2770万德克萨斯州司机的详细信息。 这起事件发生在3月11日,由于人为错误,三个数据文件意外存储在一个不安全的外部存储服务中。 Vertafore表示,这些文件于8月1日从外部存储系统中删除,但经过调查,他们发现这些文件在未经授权的情况下被访问。

详情

Info of 27.7 million Texas drivers exposed in Vertafore data breach

580万RedDoorz用户记录在黑客论坛上出售

日期: 2020年11月10日

等级: 高

作者: Lawrence Abrams

标签: RedDoorz, User Records, Hacking Forum, Sale

在9月份遭遇数据泄露后,一名攻击者正在一个黑客论坛上出售一个包含580万条用户记录的RedDoorz数据库。RedDoorz是一家位于新加坡的酒店管理和预订平台,在东南亚拥有超过1000家酒店。通过网站或手机应用,用户可以注册一个账户,浏览可用的经济型酒店并预订。 2020年9月底,RedDoorz披露,由于一名未经授权的人访问了他们的一个数据库,他们遭受了数据泄露。不过,当时据其所知, RedDoorz 的财务信息或密码都没有被泄露。 攻击者2020年11月9日开始销售包含580万用户记录的数据库,该记录在RedDoorz数据泄露期间被盗。

详情

5.8 million RedDoorz user records for sale on hacking forum

COVID-19数据共享应用泄露医护人员信息

日期: 2020年11月11日

等级: 高

作者: Elizabeth Montalbano

标签: COVID-19, Data Leak, Philippines, Vulnerability, COVID-KAYA

菲律宾医护人员使用的一个共享COVID-19病例数据的平台包含多个漏洞,暴露了医护人员的数据,可能泄露了患者数据。 根据多伦多大学CitizenLab研究人员的报告,COVID-KAYA平台的网络和Android应用程序中都存在漏洞,未经授权的用户可以访问有关该平台用户的私人数据以及潜在的患者数据。 COVID-KAYA于6月2日部署,使菲律宾的一线医疗人员能够自动收集和与该国卫生部共享冠状病毒病例信息。该应用程序具有Web,iOS和Android版本,并使用Cordova(跨平台应用程序开发框架)构建,该框架允许开发人员使用Web技术构建应用程序,然后将相同的代码部署到Web和移动平台。

详情

COVID-19 Data-Sharing App Leaked Healthcare Worker Info

私人社交网络泄露的色情照片、视频和音频超过13万个

日期: 2020年11月11日

等级: 高

作者: Bernard Meyer

标签: CyberNews, Leaked, Database, Bucket, Photo, Covid-19

网络新闻调查小组最近发现了一个不安全的数据库,其中包含13万多张极其敏感、非常露相的私人照片、视频和录音。 该数据库似乎属于一个私人社交网络,很有可能是在中国。 幸运的是,在 cybernews 第一次联系亚马逊两天后,也就是11月6日,亚马逊关闭了这个不安全的存储 bucket 。

详情

130k+ extremely NSFW sexual photos, video and audio leaked by ‘private social network’

ShinyHunters入侵冥王星电视服务,320万个账户被曝光

日期: 2020年11月15日

等级: 高

作者: Pierluigi Paganini

标签: Pluto TV, ShinyHunters, Accounts, Television Service

一名黑客在一个黑客论坛上免费分享了320万冥王星电视用户账户,他声称这些账户是被ShinyHunters的攻击者窃取的。 冥王星电视是美国的互联网电视服务,它是广告商支持的视频点播(AVOD)服务,主要通过旨在模拟传统广播节目体验的数字线性频道提供一系列节目内容。该服务有超过2800万会员。 数据泄露似乎是由著名的攻击者ShinyHunters的工作造成的,后者是许多其他安全漏洞的背后原因,其中包括微软私有GitHub存储库,流行的数字银行应用 Dave.com 和 AnimalJam 的黑客入侵。

详情

ShinyHunters hacked Pluto TV service, 3.2M accounts exposed

Cobalt Strike工具包的反编译源代码在网上泄露

日期: 2020年11月11日

等级: 中

作者: Pierluigi Paganini

标签: Cobalt Strike, GitHub, Source Code, Leaked

CobaltStrike开发后工具包的反编译源代码据称已经在GitHub的一个资源库中在线泄露。 CobaltStrike是一个合法的渗透测试工具包和威胁仿真软件,允许攻击者在受损害的设备上部署 payloads ,称为 beacons ,以远程创建 shell ,执行 PowerShell 脚本,执行权限升级,或生成一个新的会话,以在受害系统上创建侦听器。 CobaltStrike被广泛应用于攻击者,他们使用破解版本获得对目标网络的持久远程访问。

详情

The alleged decompiled source code of Cobalt Strike toolkit leaked online

相关安全建议

- 管控内部员工数据使用规范,谨防数据泄露并及时做相关处理

- 对于托管的云服务器(VPS)或者云数据库,务必做好防火墙策略以及身份认证等相关设置

- 敏感数据建议存放到http无权限访问的目录

- 及时备份数据并确保数据安全

- 发生数据泄漏事件后,及时进行密码更改等相关安全措施

- 条件允许的情况下,设置主机访问白名单

- 建议加大口令强度,对内部计算机、网络服务、个人账号都使用强口令

0x04 网络攻击

黑客通过CVE-2020-14882漏洞攻击WebLogic服务器

日期: 2020年11月09日

等级: 高

作者: GURUBARAN S

标签: Oracle WebLogic Servers, Cobalt Strike, Vulnerability, Crypto-Mining

攻击者正在通过CVE-2020-14882漏洞利用OracleWebLogicServer安装CobaltStrike,该漏洞允许攻击者对受感染设备的持久远程访问。 除了漏洞的扫描外,还发现有少数攻击者尝试安装加密货币挖掘工具。 由于CVE-2020-14882和CVE-2020-14750很容易被未经身份验证的攻击者利用来接管存在漏洞的WebLogic服务器,Oracle建议公司立即应用安全更新来阻止攻击。

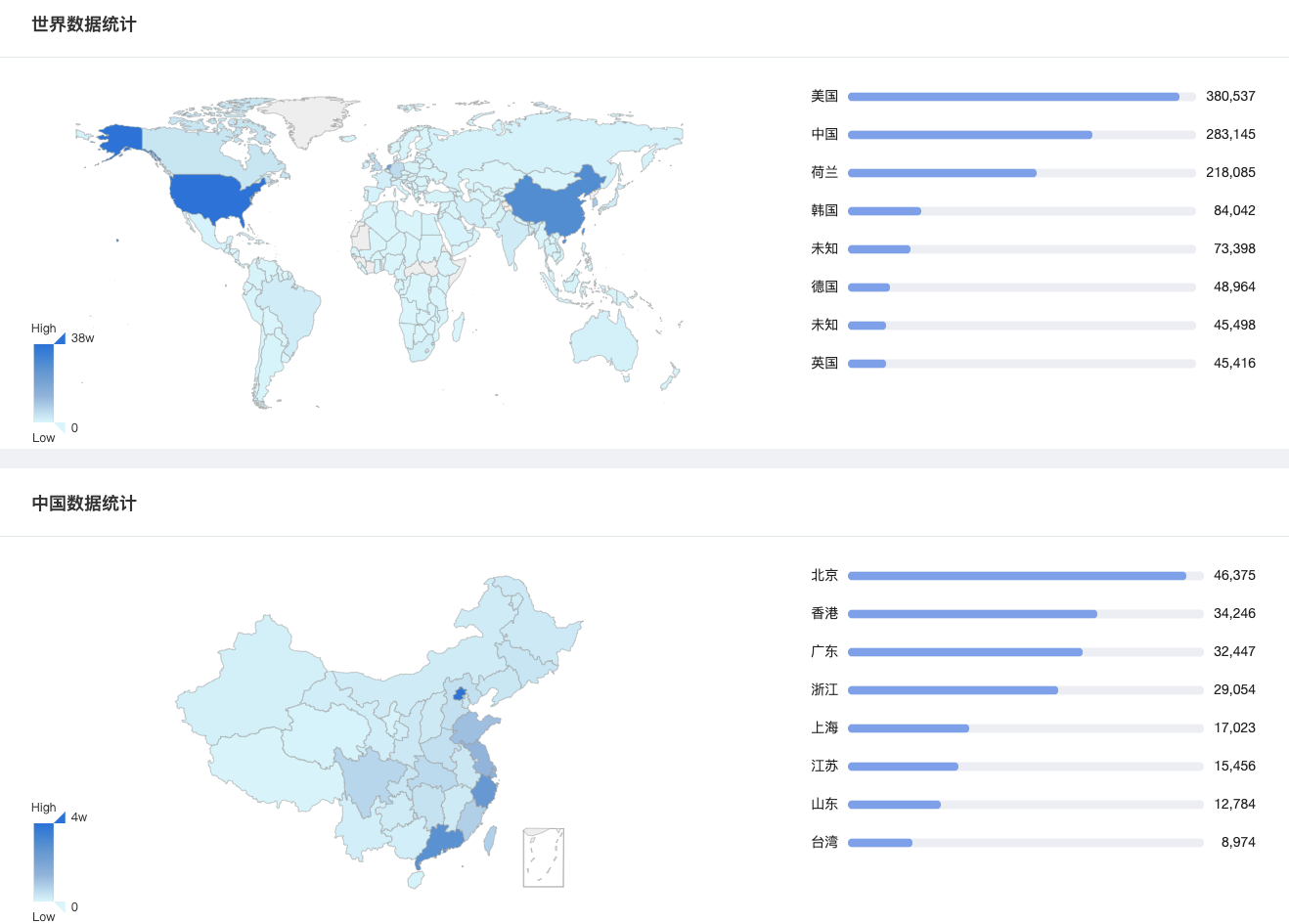

目前 Weblogic 在全球均有分布,具体分布如下图,数据来自于 360 QUAKE

详情

Hackers Attacking WebLogic Servers via CVE-2020-14882 Flaw

UVM健康网络遭受网络攻击,化疗预约功能受阻

日期: 2020年11月09日

等级: 高

作者: Lindsey O'Donnell

标签: University of Vermont, Cyberattack, Hospital

佛蒙特大学(UniversityofVermont)的医疗网络正在忙着恢复自己的系统,此前,一场网络攻击导致病患预约普遍延迟,包括化疗预约、乳房x光检查和活检预约。 UVM健康网络是一个六家医院、家庭健康和临终关怀系统,包括在佛蒙特州和纽约北部的1000多名医生、2000名护士和其他临床医生。 据当地报道,此次网络攻击始于10月25日的那一周,UVM医疗中心受到的攻击最为严重。报道说,攻击通过医院的主计算机服务器,影响了整个系统。

详情

Cyberattack on UVM Health Network Impedes Chemotherapy Appointments

特朗普网站指称亚利桑那州选举舞弊曝光选民数据

日期: 2020年11月09日

等级: 高

作者: Becky Bracken

标签: Arizona, SQL Injection, Trump

在亚利桑那州,一个用来收集当面投票欺诈证据的网站存在安全漏洞,这将为SQL注入和其他攻击打开大门。 这个漏洞是在特朗普竞选团队创建的 dontpressthegreenbutton.com 网站上发现的,是由网络安全专家托德·罗辛(ToddRossin)意外发现的。 有人使用SQL注入提取姓名、地址、出生日期和社会保险号的最后四个数字。

详情

Trump Site Alleging AZ Election Fraud Exposes Voter Data

黑客从加密货币服务Akropolis窃取200万美元

日期: 2020年11月13日

等级: 高

作者: Catalin Cimpanu

标签: Akropolis, Steals, Dai, Cryptocurrency

加密货币借贷服务公司 Akropolis 称,黑客对其平台进行了 flashloan 攻击,并偷走了价值约200万美元的Dai加密货币。 攻击发生在2020年11月12日下午(格林尼治标准时间时区),Akropolis管理员暂停了平台上的所有交易,以防止进一步损失。 Akropolis说,虽然它聘请了两家公司来调查这一事件,但两家公司都无法查明利用该攻击的攻击载体。 对于运行DeFi(去中心化金融)平台的加密货币服务, Flashloan 攻击已变得很普遍,该服务允许用户使用加密货币借入或借出,推测价格变化并在类似加密货币储蓄的帐户中赚取利息。

详情

Hacker steals $2 million from cryptocurrency service Akropolis

Microsoft Exchange攻击暴露了新的XUNT后门

日期: 2020年11月09日

等级: 中

作者: Lindsey O'Donnell

标签: Powershell, Kuwait, Microsoft Exchange, Backdoors, xHunt, TriFive

在最近,研究人员在科威特一家组织发现了对MicrosoftExchange服务器的攻击,发现了两个从未见过的Powershell后门。 该活动与已知的 xHunt 威胁组织有关,该组织于2018年首次被发现,此前曾针对科威特政府以及航运和运输组织发动了一系列攻击。 这次攻击使用了两种新发现的后门:一种被研究人员称为TriFive,另一种是之前发现的基于powershell的后门的变种(被称为CASHY200),他们称之为Snugy。

详情

Microsoft Exchange Attack Exposes New xHunt Backdoors

攻击者使用图像反转技术绕过Office 365过滤机制

日期: 2020年11月10日

等级: 中

作者: GURUBARAN S

标签: Microsoft, Office 365, Bypass, Image Inversion

KimKomando说,WMCGlobalAnalysis研究人员发现了一个创造性的Office365网络钓鱼活动,该活动是Microsoft帐户的合法登录页面,但使用了颜色反转以避免图像识别软件中的图案匹配。 随着图像识别软件的不断改进和准确性的不断提高,这项新技术旨在通过颠倒图像的颜色来误导扫描引擎,导致图像哈希值与原始图像不同。

详情

Attackers Using Image Inversion Technique to Bypass Office 365 Filtering

超过2800家电子商店运行过时的Magento软件

日期: 2020年11月11日

等级: 中

作者: The Hacker News

标签: Magento, Magecart, Software, Cyberattacks

最新研究显示,2020年9月初,针对运行Magento1.x电子商务平台的零售商的网络攻击浪潮被归为一个黑客组织。 该组织已经进行了多种多样的Magecart攻击,这些攻击通常通过诸如Adverline事件之类的供应链攻击,或通过利用利用诸如9月Magento攻击之类的漏洞一次入侵大量网站。 这些被称为Cardbleed的攻击针对了至少2806家运行Magento1.x的在线商店。

详情

Over 2800 e-Shops Running Outdated Magento Software Hit by Credit Card Hackers

North Face网站遭遇了证书填充攻击

日期: 2020年11月15日

等级: 中

作者: Pierluigi Paganini

标签: The North Face, Credential Stuffing Attack, Outdoor, Phishing, Data Breaches

户外用品零售巨头 TheNorthFace 在10月8日和9日成功进行了一次伪造凭证的攻击后,迫使一些客户重新设置了密码。 凭据填充攻击涉及僵尸网络来尝试通常通过网络钓鱼攻击和数据泄露获得的被盗登录凭据。由于用户习惯于在多个服务上重用相同的密码,因此这种攻击非常有效。 这些攻击者能够访问几位客户的账户和相关的个人信息,攻击者将其注册到enorthface.com网站上。

详情

The North Face website suffered a credential stuffing attack

相关安全建议

- 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

- 积极开展外网渗透测试工作,提前发现系统问题

- 做好产品自动告警措施

- 及时对系统及各个服务组件进行版本升级和补丁更新

- 及时检查并删除外泄敏感数据

- 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

0x05 其它事件

微软前工程师因盗窃1000万美元被判9年监禁

日期: 2020年11月10日

等级: 高

作者: Campbell Kwan

标签: Microsoft, Engineer, Prison, Stealing, Volodymyr Kvashuk

一名前微软软件工程师因从公司盗窃超过1000万美元被判有期徒刑9年。 陪审团做出的判决发现,被指控的VolodymyrKvashuk犯有18项重罪。其中包括5项电信欺诈指控,6项洗钱指控,2项严重身份盗窃指控,2项虚假纳税申报单指控,以及1项邮件欺诈、访问设备欺诈和访问受保护的计算机以促进欺诈的指控。 Kvashuk在2016年8月成为一名员工之前曾担任Microsoft承包商的工作。在该公司发现他的盗窃行为后,他于2018年6月被解雇。

详情

Former Microsoft engineer sentenced to nine years in prison for stealing $10 million

微软发布了112个安全漏的洞修复程序

日期: 2020年11月11日

等级: 高

作者: Thomas Claburn

标签: Microsoft, Patch, Project Zero, Windows, Vulnerability

2020年11月10日,微软发布了112个软件漏洞的补丁,其中17个被评为严重漏洞。 受影响的Microsoft产品有15种,包括:MicrosoftWindows,Office,InternetExplorer,Edge(EdgeHTMLandChromium),ChakraCore,ExchangeServer,Dynamics,WindowsCodecsLibrary,AzureSphere,WindowsDefender,Teams,AzureSDK,AzureDevOps,和VisualStudio。 其中一个已修复的漏洞正在被积极利用,即Windows内核加密驱动程序漏洞(CVE-2020-17087),由谷歌的ProjectZero在上月底披露。

详情

Windows 10、iOS、Chrome、Firefox等在天府杯比赛中被安全人员攻破

日期: 2020年11月09日

等级: 高

作者: The Hacker News

标签: Tianfu Cup, Pwn2Own

来自Adobe、苹果、谷歌、微软、Mozilla和三星的多款软件产品在2020天府杯(第三届国际网络安全竞赛)上获得了前所未有的成功。 天府杯与Pwn2Own类似,是在2018年开始举办的。此前,中国政府规定,出于国家安全考虑,禁止安全研究人员参加国际黑客竞赛。 奇虎360的企业安全和政府(ESG)漏洞研究所以744500美元的奖金排名第一,其次是蚂蚁金融光年安全实验室(25.8万美元)和安全研究员彭(9.95万美元)。

详情

Windows 10, iOS, Chrome, Firefox and Others Hacked at Tianfu Cup Competition

严重的权限提升漏洞导致Intel发布更新

日期: 2020年11月10日

等级: 高

作者: Lindsey O'Donnell

标签: Intel, Security Update, Vulnerability, AMT, Escalated Privileges

Intel2020年11月进行了一次大规模的安全更新,解决了众多产品中的漏洞,最值得注意的是,未经身份验证的攻击者可以利用这些严重漏洞来获得升级的特权。 这些严重存在于与无线蓝牙相关的产品中,包括各种IntelWi-Fi模块和无线网络适配器,以及其远程带外管理工具ActivemanagementTechnology(AMT)中。 总体而言,英特尔在2020年11月10日发布了40条安全公告,每条针对各种产品的严重,高危和中危漏洞。

详情

Colossal Intel Update Anchored by Critical Privilege-Escalation Bugs

世界上最大的Android电视中发现严重漏洞

日期: 2020年11月12日

等级: 高

作者: GURUBARAN S

标签: TCL, Android TVs, Vulnerability, Smart TVs

电视是娱乐、广告、新闻和体育的大众传媒。随着这项技术的出现,与Netflix、YouTube等应用程序一起提供的内置集成。TCL是全球第三大电视制造商,击败了众多值得关注的竞争对手。 近日,研究人员在一份安全报告中发现,TCLAndroid电视存在多个严重漏洞。

详情

Critical Vulnerabilities Discovered in World’s Largest Android TVs

Google解决了两个新的Chrome 0day漏洞

日期: 2020年11月12日

等级: 高

作者: Pierluigi Paganini

标签: Google, Chrome, Zero Day, Vulnerability

Google发布了Chrome版本86.0.4240.198,该版本解决了另外两个在野利用的0day漏洞。 这个IT巨头在短短三周内就修复了5个Chrome0day漏洞。 匿名来源报告了两个0day漏洞,分别跟踪为 CVE-2020-16013 和 CVE-2020-16017 。 Google 专家没有透露攻击中利用这些漏洞的方式。

详情

Google addresses two new Chrome zero-day flaws

Bug hunter因DOD账户接管漏洞获得“月度最佳研究员”奖

日期: 2020年11月09日

等级: 中

作者: Catalin Cimpanu

标签: DOD, Vulnerability, Takeover, Hijack Account

美国国防部已经修复了一个严重影响其内部网络的漏洞,该漏洞允许攻击者通过修改发送到国防部服务器的web请求中的一些参数来劫持国防部账户。 该漏洞是由美国安全公司SilentBreach的安全研究员JeffSteinburg发现的,并通过美国国防部漏洞披露计划(VDP)进行了私下报告和补丁。 这个问题的严重程度被评为“严重(9~10)”,因为这个漏洞劫持攻击者能够攻击任何国防部帐号。 尽管该漏洞是研究人员的第一篇DODVDP报告,但所报告问题的严重性使Steinburg获得了DOD的“月度最佳研究员”奖。

详情

Bug hunter wins ‘Researcher of the Month’ award for DOD account takeover bug

更新Windows 10以修补Microsoft Store游戏中的漏洞

日期: 2020年11月10日

等级: 中

来源: HACKREAD

标签: CVE-2020-16877, Windows Server, Windows 10

CVE-2020-16877漏洞影响了WindowsServer和Windows10,该漏洞是一个高严重性特权升级漏洞。 IOActive网络安全研究人员披露,Windows系统存在一个特权升级漏洞,可以通过滥用上传到微软商店的游戏来加以利用。 该漏洞编号为CVE-2020-16877,等级为严重。它主要影响Windows10和WindowsServer。

详情

Update Windows 10 to patch vulnerability in Microsoft store games

EA Games的Origin客户端包含特权升级漏洞

日期: 2020年11月10日

等级: 中

作者: Gareth Corfield

标签: EA Games, Origin Client, Privilege Escalation, Botnet

一家英国的信息安全机构在EAGames的Origin客户端中发现了特权升级漏洞。 该漏洞可能使已接通电源的攻击者获得主机设备上的系统特权,进而使主机暴露于更高级的漏洞中,例如将其转变为僵尸网络的一部分,或安装恶意软件以削弱本地用户的信誉卡详细信息,或者您可以想象犯罪分子可能会用一台刚被盗用的机器做的任何其他事情。

详情

现在修补的Ubuntu桌面漏洞允许权限提升

日期: 2020年11月11日

等级: 中

作者: Tim Anderson

标签: GitHub, Ubuntu, Vulnerability, GUI, Patch

GitHub安全研究员KevinBackhouse发现了Ubuntu20.04(一个长期支持版本)中的漏洞,该漏洞使任何桌面用户都可以获得root用户访问权限,漏洞现已修复。 该漏洞仅影响桌面用户,并且需要访问GUI,因此在大多数情况下很难利用。也就是说,如果安装了桌面并且用户具有一定级别的访问权限,则 UbuntuServer 原则上可能会很容易受到攻击。 根据Ubuntu的注释,从16.04LTS到最新的10.10的所有发行版都将受到影响。

详情

Now-patched Ubuntu desktop vulnerability allows privilege escalation

相关安全建议

- 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

- 及时对系统及各个服务组件进行版本升级和补丁更新

0x06 产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x07 特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

《安全事件周报 (11.09-11.15)》 若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

0x08 时间线

2020-11-16 360CERT发布安全事件周报