大家好,我是零日情报局。

疫情当前,特朗普试图解除“居家隔离令”、重启经济,而这一决定遭到卫生专家和部分州长的严重反对。随后,在保守派团体和枪支协会的煽动下,民众爆发大规模抗议活动,开始持枪游行,要求解除封锁,尽快复工。

保守派的示威并未止步于此。就在抗议活动爆发前后,大量以“reopen(重新开放)”+“美国城市或州名”格式的域名集中涌现,其中多数域名可跳转到保守派共和党人的Facebook页面、枪支协会网站,网站内容大多为煽动群众组织游行、向州长请愿复产复工。

非常肯定的是,“reopen”域名激增背后,矛头对准了这场全国性的抗议活动。今天零日要和大家说的就是,域名,这个虚拟“网络名片”,如今如何成为发起网络攻击的新媒介。

“网络门牌”蕴藏巨大价值 域名威胁酿成新雷暴

为什么越来越多攻击者开始青睐“域名”为攻击媒介?首先要从域名背后蕴藏的巨大价值说起。

4月初,微软以170万美金的高价买下“魔鬼域名”——corp.com,但并非是因为追求“靓号”,其最终目的是防止网络犯罪分子滥用。

此话怎讲?因为技术测试表明,任何人只要拥有corp.com,就能访问全球主要公司数十万台 Windows PC 中海量的密码、电子邮件和其他敏感数据。这就是说,谁掌握了 corp.com域名,就等于扼住了大多数公司的信息安全命脉。

尽管像“魔鬼域名”这样的存在只是个例。但我们要警惕的是,域名的拥有者可将域名随意指向任意网站,加上域名背后所汇集的巨大流量,对攻击者来说都是一笔笔无形宝藏。

而在了解域名所具备的巨量价值后,接下来我们重点关注的就是,攻击者如何利用域名发起攻击?对此,零日将域名背后的安全威胁分为网络钓鱼和舆论传播两个方向。

其一,偷天换日,利用域名发起网络钓鱼,窃取机密信息。这就是常说的“域名欺诈”,这种安全威胁随着新顶级域名的出现,隐私政策和社交工程策略的变化,演变出新的攻击形式,这种域名欺诈的攻击形式表现有三:搭建钓鱼网站、发送钓鱼邮件以及劫持误植流量。

(1)搭建钓鱼网站:攻击者可以搭建一个山寨高仿网站销售商品、进行交易,或是伪装成企业网站窃取访者隐私数据、登录凭证等核心信息。

根据Proofpoint Digital Risk Protection 研究人员的发现,超过四分之三的企业发现了与自身品牌相似的高仿域名,例如,真实域名以 “.net”结尾,高仿域名则以 “.com”结尾。

此前在《继Zoom爆雷后:世界头号网络会议软件WebEx,成为攻击者的“真香”目标》一文中,零日曾详细介绍了攻击者是如何利用域名伪装成官网、窃取用户登录凭证的。

(2)发送钓鱼邮件:越来越多的攻击者不再“守株待兔”,而是主动向目标发送含有恶意域名的电子邮件,同样,这些域名也是伪装成真实品牌,骗取用户点击钓鱼链接,这种攻击方式在商务邮件诈骗 (BEC) 中十分常见。

(3)劫持误植流量:也就是通过 “误植域名 (typo-squatting) ” 劫持误植流量来获取经济利益。这里提到的“误植域名”,就是说用户在输入错误域名时却看到了“真实”域名下的网站,比如appple.com、taobaoo.com。

新顶级域名 (TLD) 的兴起导致了欺诈性域名注册激增,许多域名拥有合法证书、挂锁显示,但这绝不意味着这些网站是真实可信的。域名欺诈带来的后果,轻则个人或企业财产受到损失,重则核心数据被攻击者窃取,从而引发更严重的安全威胁。

其二,煽风点火,借助域名散播虚假消息,操纵舆论。攻击者利用“域名可随意导向任意网站”的特性,将访问者导向目标网站,巨大流量的汇集成为网络舆论、虚假消息传播的有利土壤。

在域名的导流下,攻击者可利用其控制网络舆论、煽动群众情绪,严重威胁到了社会稳定和信息安全,而这正是今天零日要和大家分享的“reopen”域名激增事件。

“reopen”域名激增 全部关联美国特定组织

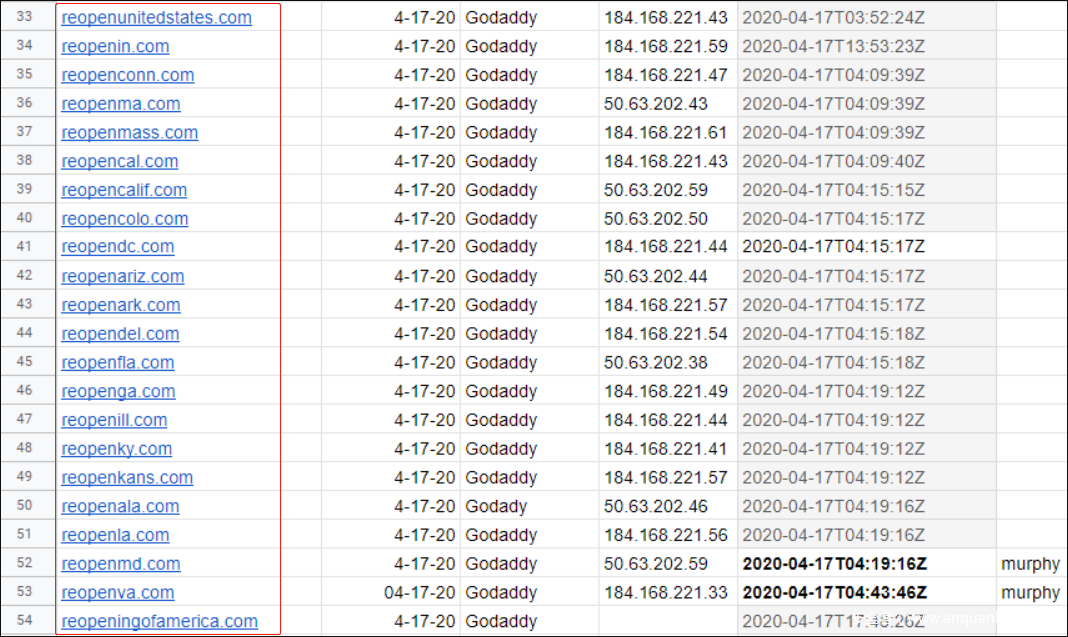

如开头新闻提到,国外安全网站KrebsOnSecurity近期关注到,新注册的“reopen”主题域名,既包括了美国各州、城市名字,又覆盖了一些概念化的信息。

比如“ reopeningchurch.com ”或“ reopenamericanbusiness.com”,从域名表面信息来看,这些域名被利用传递着“复产复工”的核心信息。

下面我们详细看下几个典型的“reopen”域名,和其所关联的网站内容、背后组织:

尽管有许多域名并未正式启动,仍处于休眠状态。但是,大家可以很明显看出,这些新注册的“reopen”域名,大多都与保守派团体、共和党组织、枪支权益组织,或者是各州正在进行的示威活动具有高关联性。

追根溯源之下 关于“reopen”域名的幕后推测

在美国大选的关键时期,保守派组织全国性抗议活动,这些“reopen”域名或多或少都与保守派脱不了干系,但事实就只是我们看到的那样简单吗?

也不尽然,经过进一步挖掘之后,关于“reopen”域名的始作俑者,除了本土的两派之争,极可能还有国家背景的黑客或组织推动暗潮,根据线索推测如下:

推测一:攻击者身份具有俄罗斯背景

根据线索发现,在美国东部时间4月17日下午3:25-4:43之间,一个小时左右的时间就有50余个“reopen”域名被注册。其中有一个名为Michael Murphy的注册人引起了注意,这个注册人与明尼苏达州和宾夕法尼亚州的枪支版权域名相关(reopenmn.com和reopenpa.com)。

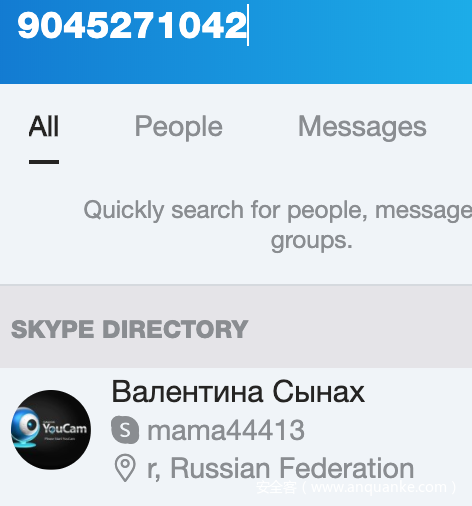

继续深挖该注册人的各种资料,可知他在佛罗里达州经营一家网站设计公司,但其联系方式相关的各种社交媒体资料并不完整。再根据他的电话号码进行Skype查找会出现俄罗斯个人资料,名为валентинасынах(译为“情人节儿子”)。

这个名为Michael Murphy的注册人身份疑点,让人怀疑这些域名的背后,有俄罗斯背景黑客或组织介入,或许将重蹈2016年美国大选覆辙。

推测二:攻击目的在于干扰大选

2016年俄罗斯干预美国大选,除了大名鼎鼎的“邮件门”事件,挑拨两党矛盾、削弱民主党实力外,俄罗斯还采取了舆论战术。利用虚假的社交媒体账户,雇佣网络写手或其他手段散步虚假消息,从而使网络舆论倒向特朗普。

而本次利用域名煽动民众情绪、组织抗议活动,扩大枪支权益的影响,可以说是在扰乱美国正常秩序的同时,将局面向有利于保守派的方向倾斜,持续激化两党矛盾。

前后两次的舆论战手法看起来如出一辙,只不过上一次干扰美国大选的媒介是社交媒体,而这一次换成了域名。

域名,这个网络攻击的新媒介已经走进了大众视线。我们当下要思考的是,以域名为攻击跳板的安全威胁又该如何防范?

零日反思

多年来,众多企业对与品牌相关的域名“紧追不舍”,重金、申诉等手段轮番上阵,只为换回一张网络名牌,也正是因为看到了这些域名背后蕴藏的安全隐患。这种经过伪饰的域名,是散播虚假消息、网络钓鱼的天然优势,以后此类的网络攻击势必将日益递增,有效防范措施才是当务之急。

零日情报局作品

微信公众号:lingriqingbaoju

参考资料:

[1] KrebsOnSecurity《谁在“重新开放”域名激增的背后?》

[2] 安全牛《欺诈性域名如何伪装自己》