针对“后量子时代”的破解加密技术,美国政府已于本周二公布了四项设计和测试标准。科学家们早就指出,随着时间的推移,先进量子计算机将对主流加密技术造成降维打击。有鉴于此,美国国家标准与技术研究院(NIST)特地对相关量子数据保护工作进行了监督。

在 NIST 选择的四项技术中,预计有两项会发挥更广泛的作用。首先是 Crystals-Kyber,其旨在构建于两台计算机之间共享加密数据所需的密钥。

其次是 Crystals-Dilithium,其用于签署加密数据,以确定到底是谁发出的数据。不过我们可能需要等待两年时间,才会等到相关标准化技术融入当今的软硬件平台。

需要指出的是,上述两项和 Falcon 都是基于格的算法(lattice-based algorithm),同时 NSA 有打算过渡到此类加密解决方案。

至于第四个 Sphince+ 选项,其被认为是不基于格的最强大的数字签名解决方案。

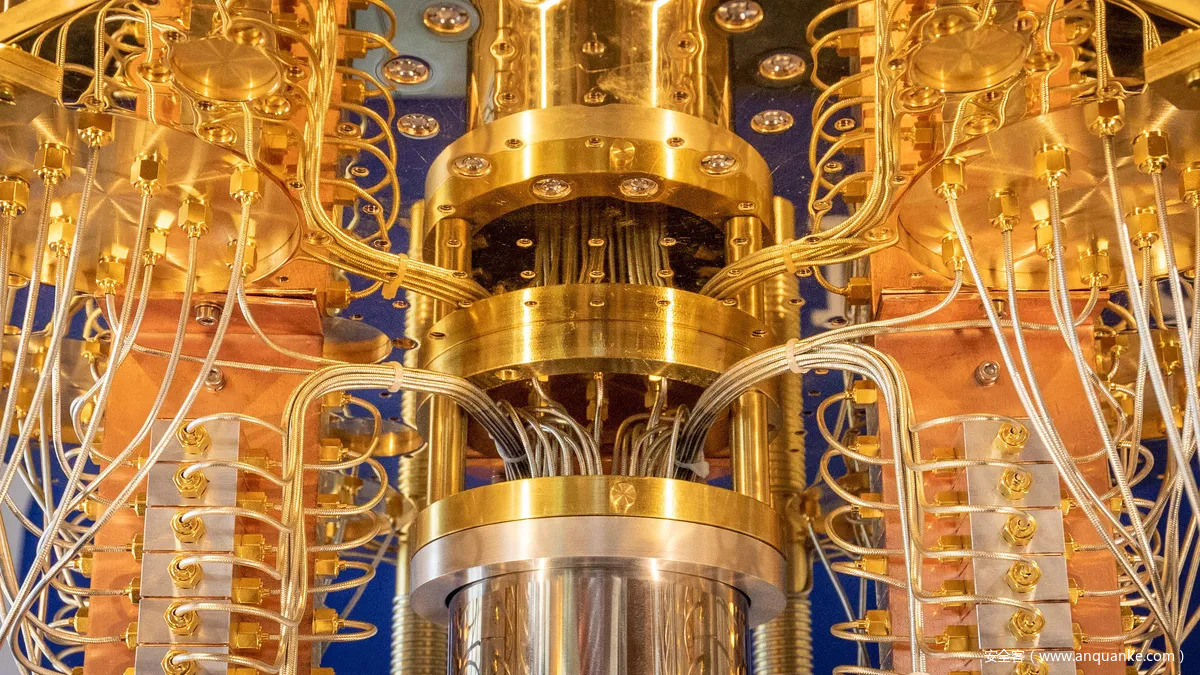

作为攻击用的‘矛与盾’,量子计算机仍需经历多年的稳步发展,才可创造出足够强大且可靠的机器来破解加密。

但无论怎样,比之亡羊补牢,提前制定的加密防御策略,总归是更加稳妥的路线。

毕竟寻找新的加密方法、确保其安全性并推广开来,往往需要数年的时间。

另一方面,即使当前的加密数据尚未得到破解,黑客仍可现保留当下收集到的敏感信息,并寄希望于在未来某个时刻破解仍有价值的部分。

量子计算机软硬件制造商 Quantinuum 的网络安全负责人 Duncan Jones 表示:

业界普遍认为需要预备 10-15 年的时间尺度来抵御攻击,但由于‘先到手、后解密’的可能性的存在,相关攻击或早已在秘密谋划中。

最后,未来的先进量子计算机,还可能对加密货币造成同样强烈的破坏性影响。[阅读原文]