简介

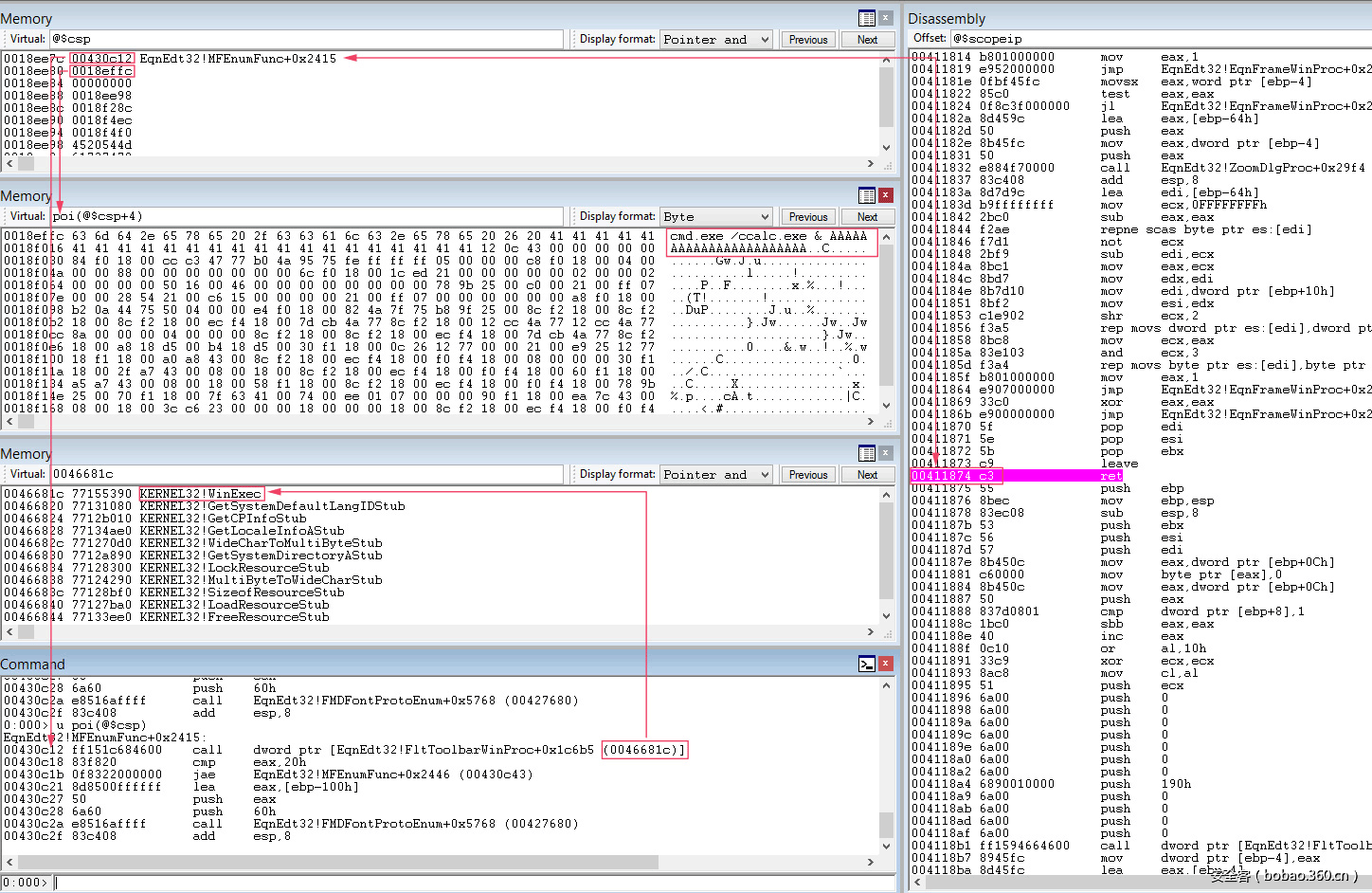

2017年11月14日,微软发布了11月的安全补丁更新,其中值得注意的是CVE-2017-11882.

这个漏洞是Office的内存损坏漏洞,攻击者可以利用这个漏洞以当前登录的用户的身份执行任意命令。

利用这个漏洞需要被害者用受该漏洞影响的Office打开一个精心构造的Office文档。

尽管微软只将这个漏洞标为"Important"(重要)而不是“Critical”(高危),但是发现这个漏洞的Embedi 认为它extremely dangerous“极其危险”,因为这个漏洞在过去17年来微软所有的Office版本上都存在,而且可造成远程代码执行。出现问题的模块EQNEDT32.EXE是在Office安装过程中默认安装的,是用来编辑数学公式(以Object Linking and Embedding (OLE) 的形式)的编辑器。

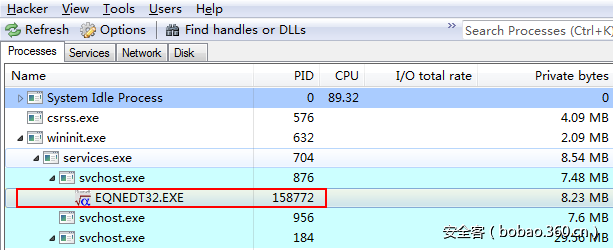

但是当插入编辑数学公式时,它并不会作为Word等Office进程的子进程,而是以单独的进程存在。

这就意味着对WINWORD.EXE, EXCEL.EXE等Office进程的保护机制,并不影响这个进程EQNEDT32.EXE被利用。

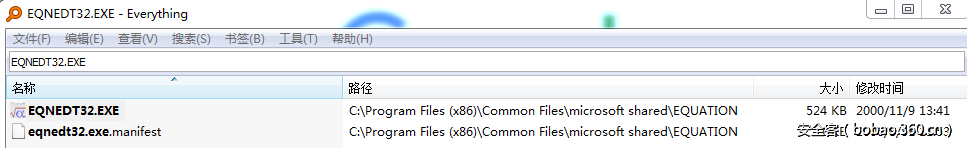

在笔者的64位的Windows 7 SP1专业版中,通过everything定位这个文件的路径为:C:Program Files (x86)Common Filesmicrosoft sharedEQUATIONEQNEDT32.EXE

在Word文档中插入一个公式,即可以一个单独的进程打开这个文件:

视频演示

http://www.bilibili.com/video/av16374436/

Windows 7 Professional + Office 2010

Windows 8.1 + Office 2013

Windows 10 + Office 2016

缓解措施

由于这个模块有这么多安全问题,而且这些漏洞都很容易被利用,最好的办法就是在windows的注册表取消这个模块的注册。

reg add “HKLMSOFTWAREMicrosoftOfficeCommonCOM Compatibility{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400对于在64位操作系统上的32位的office

reg add “HKLMSOFTWAREWow6432NodeMicrosoftOfficeCommonCOM Compatibility{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400漏洞细节

漏洞细节可参考:https://embedi.com/blog/skeleton-closet-ms-office-vulnerability-you-didnt-know-about

参考

https://embedi.com/blog/skeleton-closet-ms-office-vulnerability-you-didnt-know-about

https://threatpost.com/microsoft-patches-17-year-old-office-bug/128904/

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882