0x00 背景介绍

Exim 是剑桥大学开发的一款基于GPL 协议的开放源代码软件,其主要用于连接互联网

Unix 系统的消息传输代理(MTA)服务器。

2017 年11 月25 日,Exim 官方修复了一处use-after-free的漏洞, 由台湾安全公司

DEVCORE 的研究人员Meh 发现,CVE 编号为:CVE-2017-16943,并公布了一份POC,但

是根据我们的分析跟进,该POC 必须将配置文件中的dkim 开启才能达到控制EIP,造成进

程崩溃的效果。

2017 年12 月11 日,Meh 在DEVCORE 官网公布该漏洞的具体细节和默认配置下的

POC。

360 CERT 对此进行验证,证明可以造成远程代码执行,影响范围广,危害严重。

0x01 漏洞攻击面影响

1. 影响面

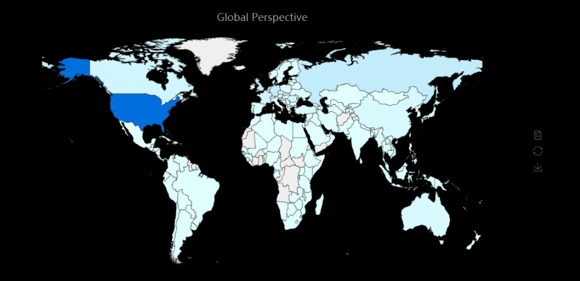

根据360CERT 全网资产检索平台,截止2017 年12 月15 日检索的结果表明全球有超过

一百万台服务器上运行着Exim,全球的影响分布图如下:

2. 影响版本

该漏洞影响开启chunk 设置的4.88 和4.89 版本

3. 修复版本

360 CERT 建议相关用户及时下载官方的修复补丁,关闭chunk 设置或者更新到4.90 版

本。

0x02 漏洞详情

1. 开启dkim 配置下控制rip

exim 一共管理着三种堆,定义成枚举类型的全局变量:

POOL_MAIN: 表示主要的分配的堆块,可以被释放,消息的处理会在该堆池中分配。

POOL_PERM: 表示分配的内存是永久的,直到进程结束才会被释放,保存一些需要共享

的信息, 例如配置信息,host 信息,在使用这块堆池分配前会将store_pool改为POOL_PERM,

再调用store_get()。

POOL_SEARCH: 保存搜索的数据,在search_tidyup、search_open、internal_search_fi

nd函数中被使用。

Exim 会循环读取消息,并动态分配内存,申请内存的函数包括:expand_string()、store_

get()、string_xxx(),store_get_perm()会使用permpool。

将配置文件/usr/exim/configure中的“control=dkim_disable_verify”注释,可以触发进程

崩溃,进而控制rip,分析原因如下:

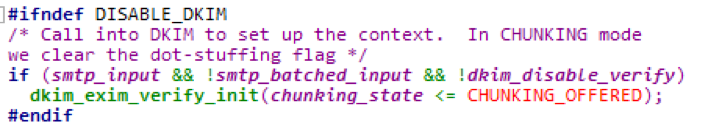

在receive_msg函数中会判断是否开启dkim,如果开启就会进入dkim_exim_verify_init函

数:

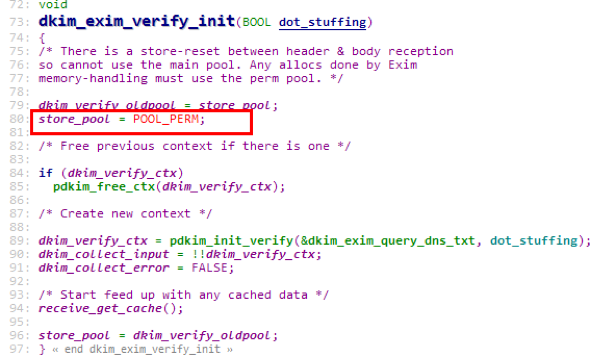

dkim_exim_verify_init函数里在permpool中申请内存:

使得在堆中分配一块内存,同时不改变current_block[0]中的值,后续对消息处理时会在m

ainpool中分配堆块,分配一块0x2010大小的堆块,释放后,由于之前permpool分配的堆块,使

得释放的堆块不和topchunk合并,变成一个unsortedbin,此时fd 和bk 指向mainarena区域。

再进一次storeextend后,通过store_get会获得指向mainarena的指针,之后memcpy对mainaren

a进行写操作,后续的free操作会造成崩溃,RIP会变成填充的数据。

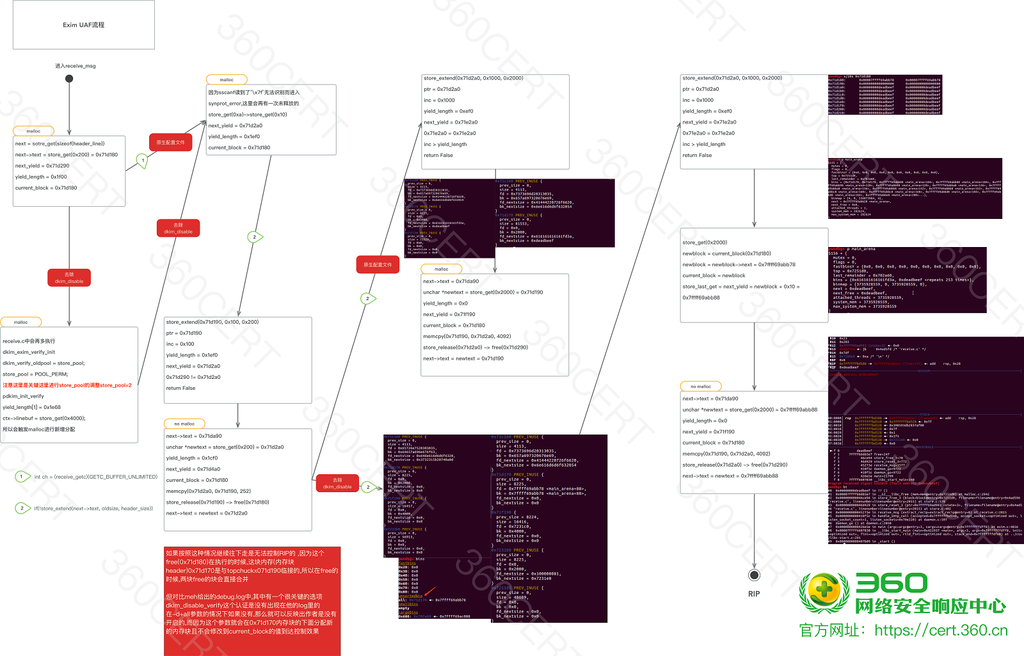

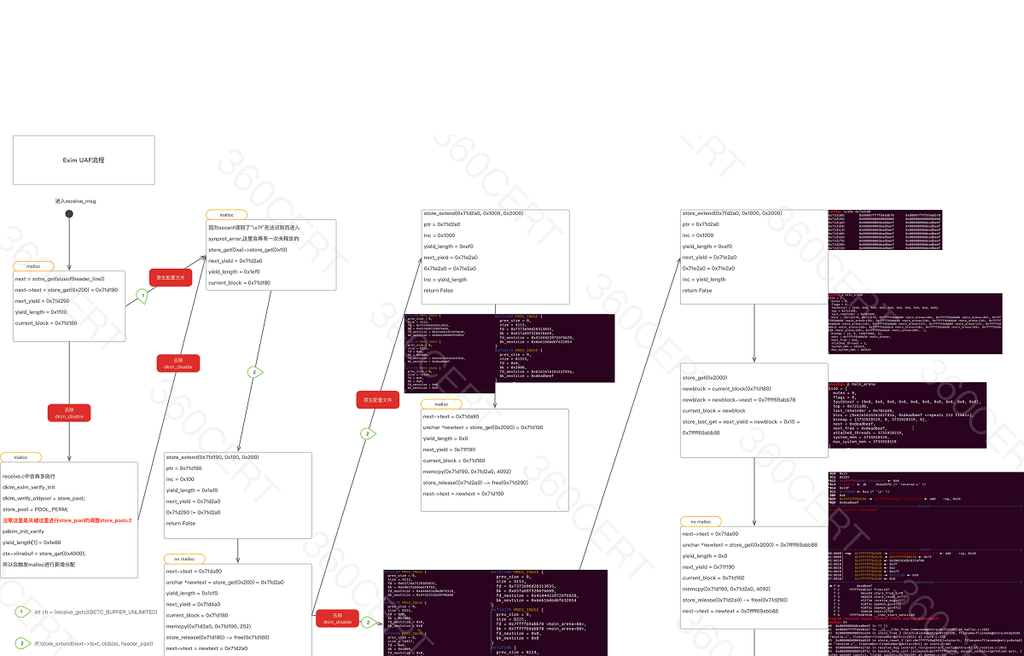

具体的细节如下图:

2. 默认配置下控制rip

在devcore 公司公布具体细节后,我们对默认配置下如何控制rip 进行了分析。其实原理

和开启dkim 配置类似,需要在top_chunk前分配一块在使用的堆块,防止后面释放的堆块和t

op_chunk合并,作者的poc 是利用DATA 来发送一个足够大的数据来扩展堆块,循环多次后,

期间释放了之前的堆块,变成了一个大的unsortedbin块供后续分配。此时top_chunk之前就有

了正在使用的堆块,再利用BDAT 命令达到控制rip 的目的。

具体控制rip 的流程如下:

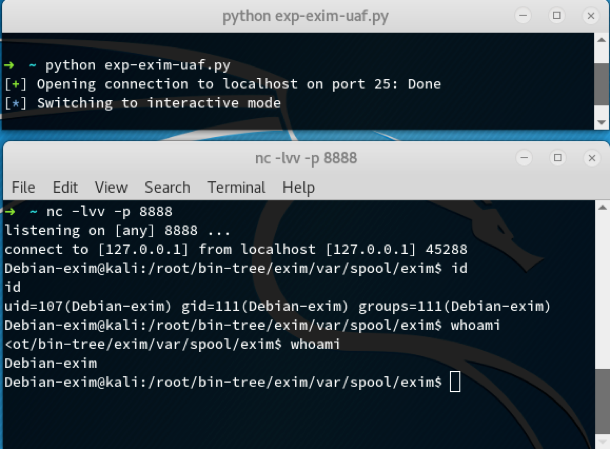

0x03 漏洞利用验证

我们根据meh 的poc 和思路编写了exp,通过控制rip 跳转到fflush(stdout),并覆盖_I

O_FILE结构覆盖成攻击代码,将_IO_jump_t虚表结构体中的(_IO_sync_t,__sync)覆盖成

system 函数地址,来执行攻击代码。

Exp 攻击效果图:

0x04 官方补丁

官方补丁判断要释放的堆块是否为最后一个堆块,如果不是的话,就不能释放,这样就达

不到UAF 的条件,无法触发漏洞。

0x05 时间线

2017-11-23 Meh 公布开启dkim 配置的poc

2017-11-25 Exim 官方修复UAF 漏洞

2017-12-11 Meh 公布默认配置下的漏洞细节及poc

2017-12-15 360CERT 完成对漏洞的分析和利用

0x06 参考链接

1. https://bugs.exim.org/show_bug.cgi?id=2199

2. https://github.com/LetUsFsck/PoC-Exploit-Mirror/blob/master/CVE-2017-16944/poc.py

3. https://xorl.wordpress.com/2017/11/26/cve-2017-16943-exim-use-after-free/

4. https://thehackernews.com/2017/11/exim-internet-mailer-flaws.html

5. https://devco.re/blog/2017/12/11/Exim-RCE-advisory-CVE-2017-16943-en/