暗网和地下黑客论坛一直是恶意软件推广和销售的地方,一些恶意软件的开发者会利用暗网来发布和销售自己的恶意软件,最近几年勒索病毒流行,尤其是针对企业的勒索病毒攻击越来越多,一些黑产团队在一些暗网和地下黑客论坛购买勒索病毒对企业进行攻击,这些勒索病毒大多数是采用RAAS(勒索软件即服务)模式进行分发,比方之前已知的几大流行勒索病毒家族:GandCrab、CrySiS、Globelmposter、Sodinokibi等,都是采用RAAS模式进行分发的,笔者今天给大家揭密一款在暗网上售卖的,基于RAAS模式分发的勒索病毒,看看它是如何销售的

该勒索病毒RAAS网站首页,分三个部分,第一部分:勒索病毒简介

从首页可以看到,勒索病毒的开发者分别在:

2018年01月 发布了RANION 1.08版本

2018年04月 发布了RANION 1.09版本

2019年01月 发布了RANION 1.10版本

此勒索病毒最新的版本为1.10,如下所示:

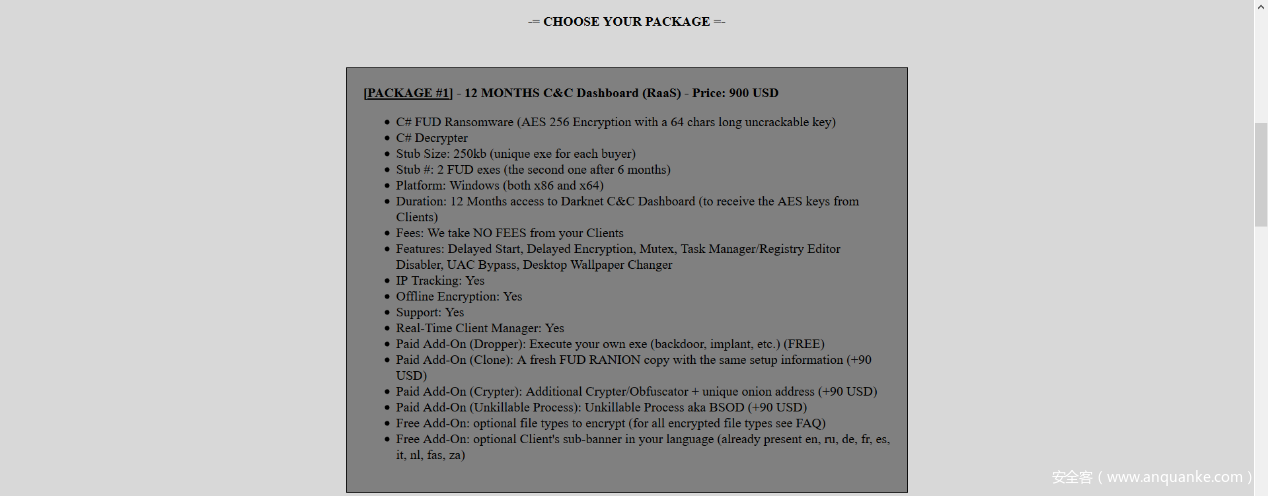

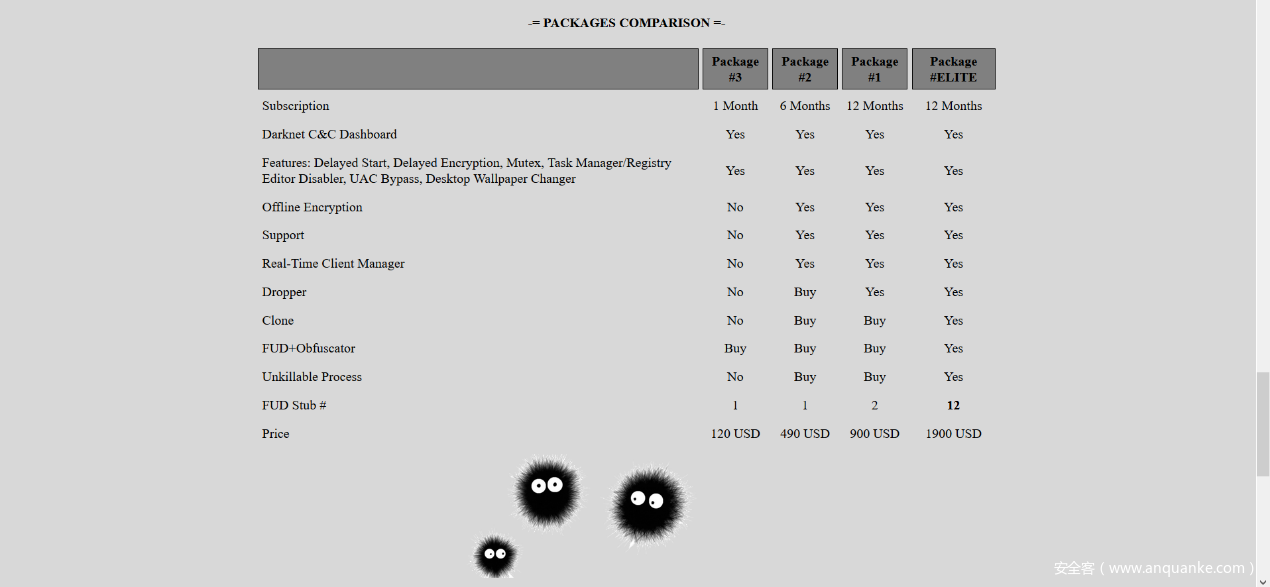

第二部分:勒索病毒RAAS套餐类别,以及每种套餐功能及组件介绍

客户可以选择三种不同的套餐,同时每个套餐还包含一些增值组件服务供选择

第一种套餐使用期限为12个月,费用为900美元,如下所示:

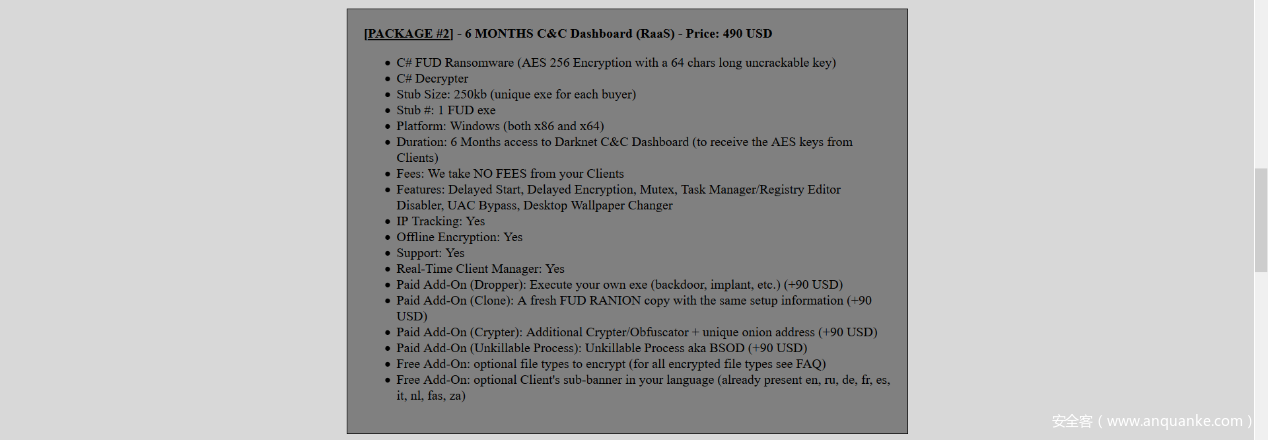

第二种套餐使用期限为6个月,费用为490美元,如下所示:

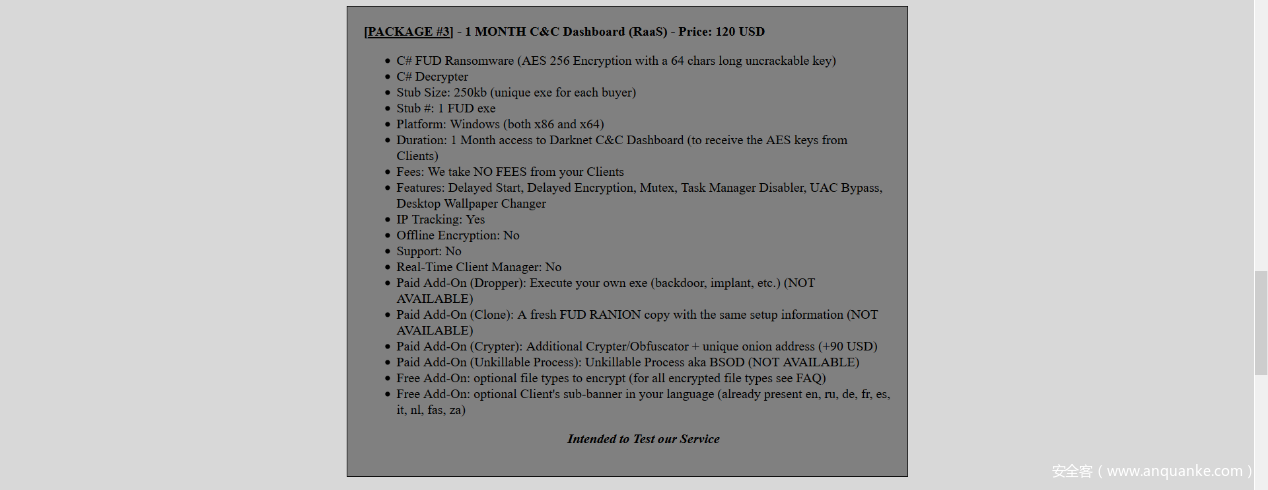

第三种套餐使用期限为1个月,费用为120美元,如下所示:

可以看出,如果你选择的套餐时间越长,你每个月的平均费用就会越低,当然是包年最划算了

各个不同的套餐,所包含的组件以及功能,如下所示:

顶级VIP的套餐费用为1900美元一年,可以解锁全部的功能和增值组件服务

第三部分:如何购买此勒索病毒

根据你选择的套餐,发现BTC到勒索病毒开发者的BTC钱包地址,同时发送一封电子邮件到ranion@safe-mail.net邮箱,然后会收到相应的勒索病毒样本和解密工具,以及C&C服务器控制面板信息,如下所示:

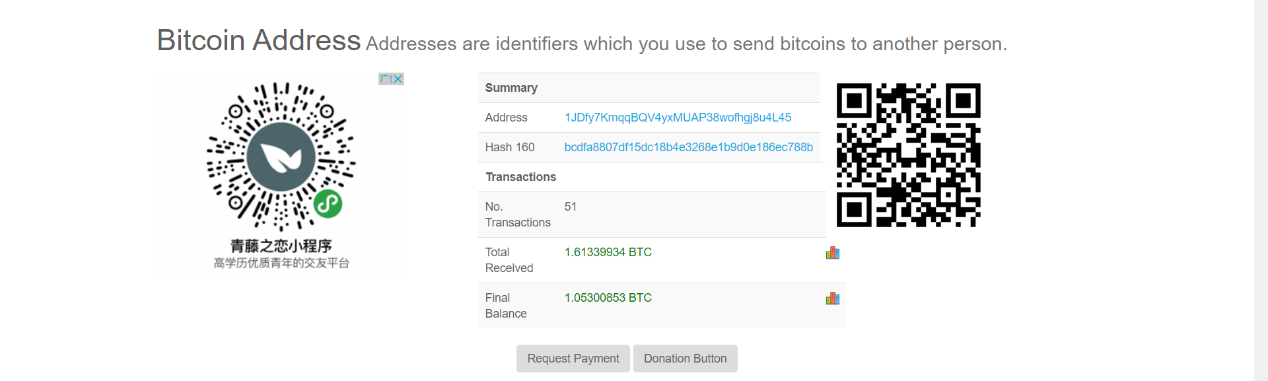

从首页信息,我们可以得知此勒索病毒开发者的钱包地址为:

1JDfy7KmqqBQV4yxMUAP38wofhgj8u4L45

追踪BTC钱包地址,到目前为止,此BTC钱包地址,一共收到了1.61339934 BTC,如下所示:

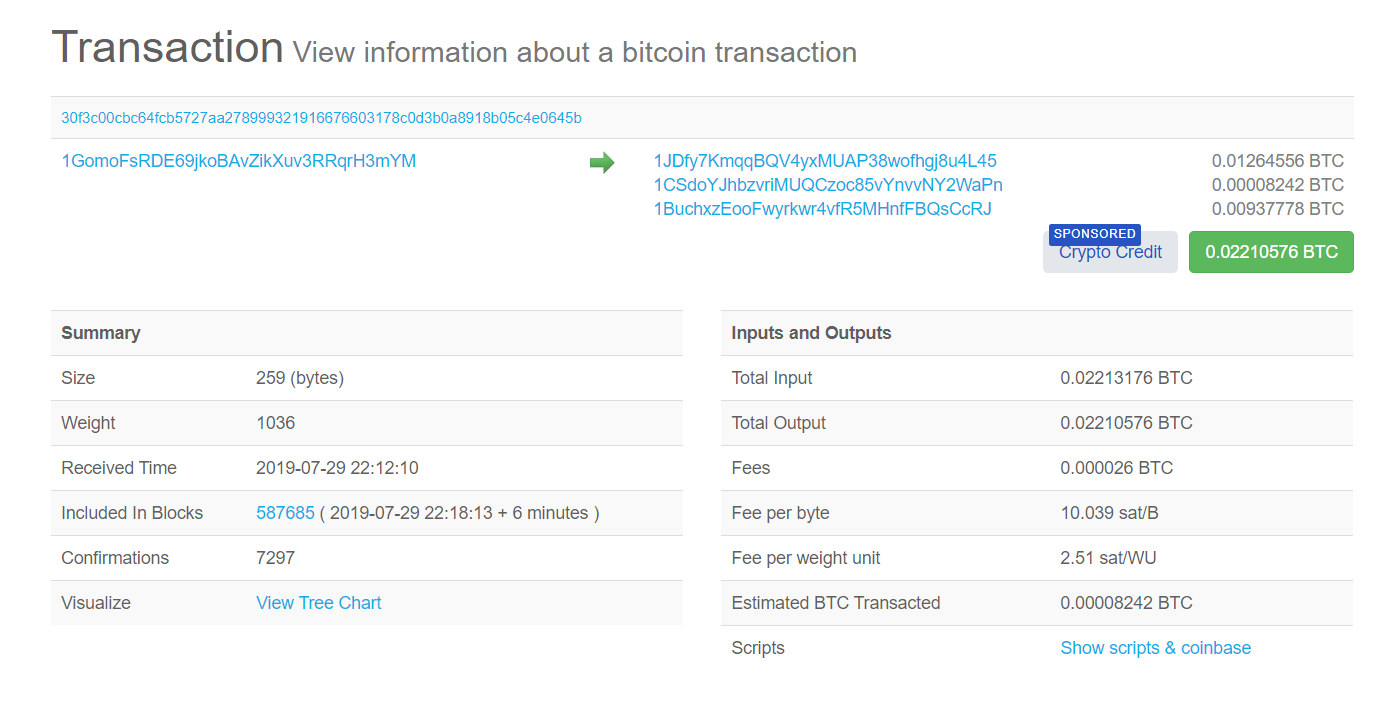

此BTC钱包地址接收的最后一笔BTC,在2019年7月29日,如下所示:

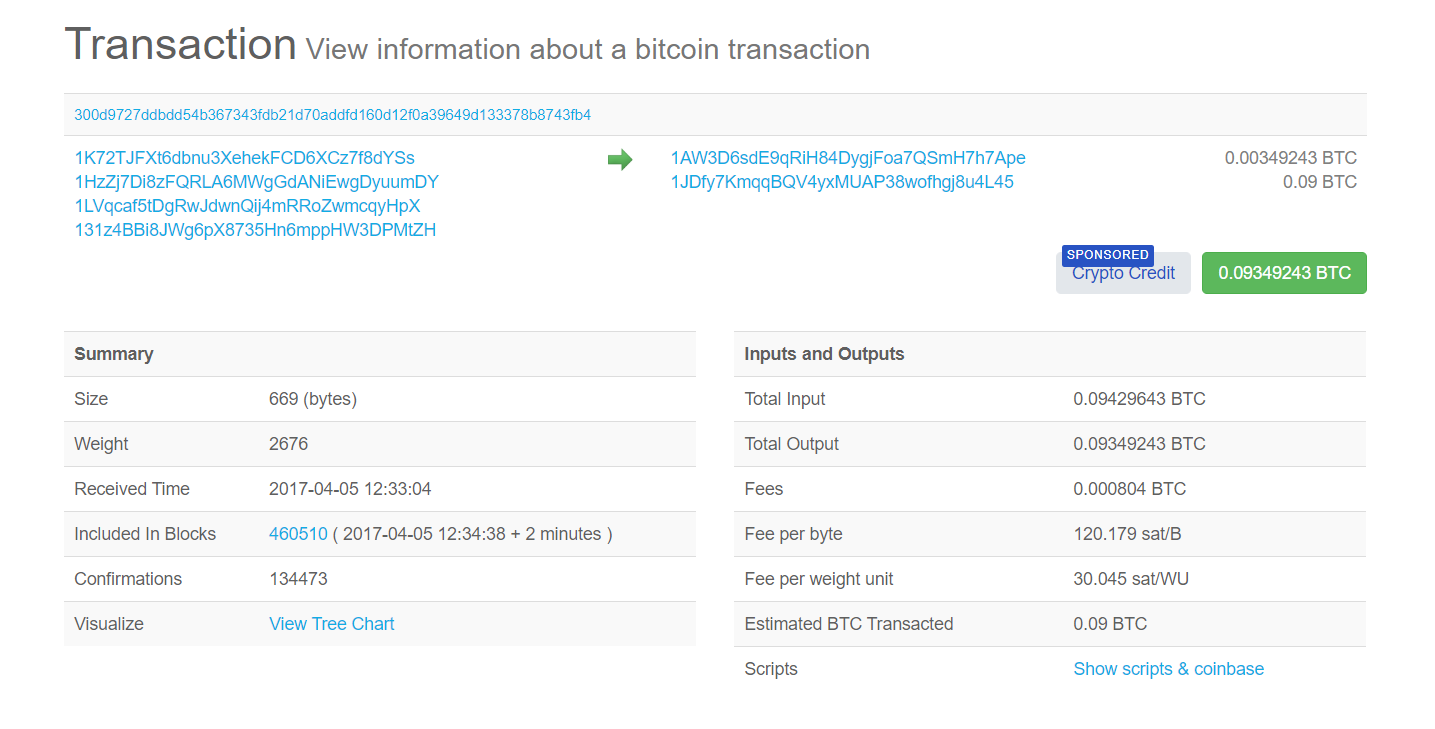

此BTC钱包地址接收的第一笔BTC,在2017年04月05日,如下所示:

此勒索病毒开发者于2017年4月份左右开发了此勒索病毒,并于2018年01月、2018年04月、2019年01月对此勒索病毒进行了升级,在两年多的时间里一共收到了1.61339934 BTC,最近的收款日期为2019年7月,说明现在还有人在这个平台上购买这款勒索病毒

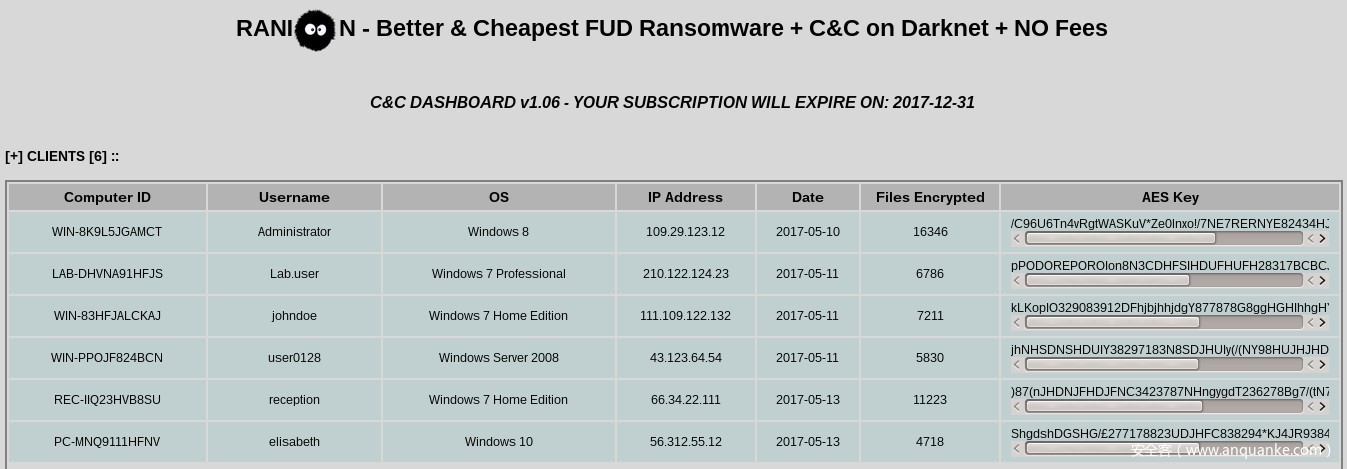

网站上还介绍了一些关于此勒索病毒相关信息,C&C服务器控制面板平台,如下所示:

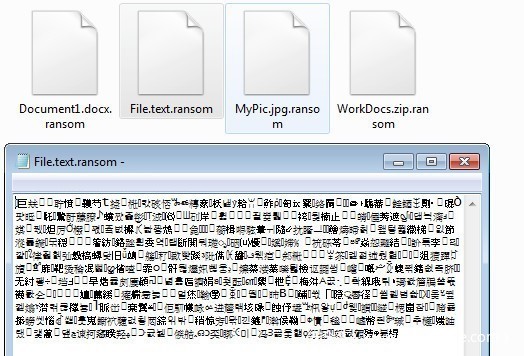

加密后的文件,加密算法等,如下所示:

加密文件后,勒索赎金提示信息,如下所示:

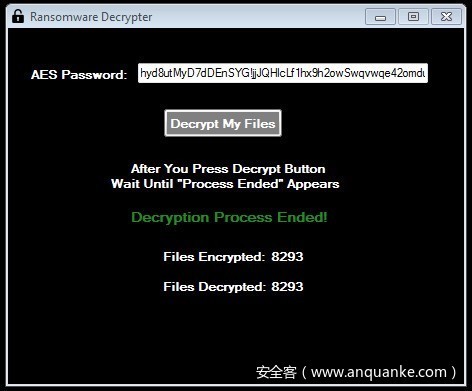

勒索病毒解密工具,如下所示:

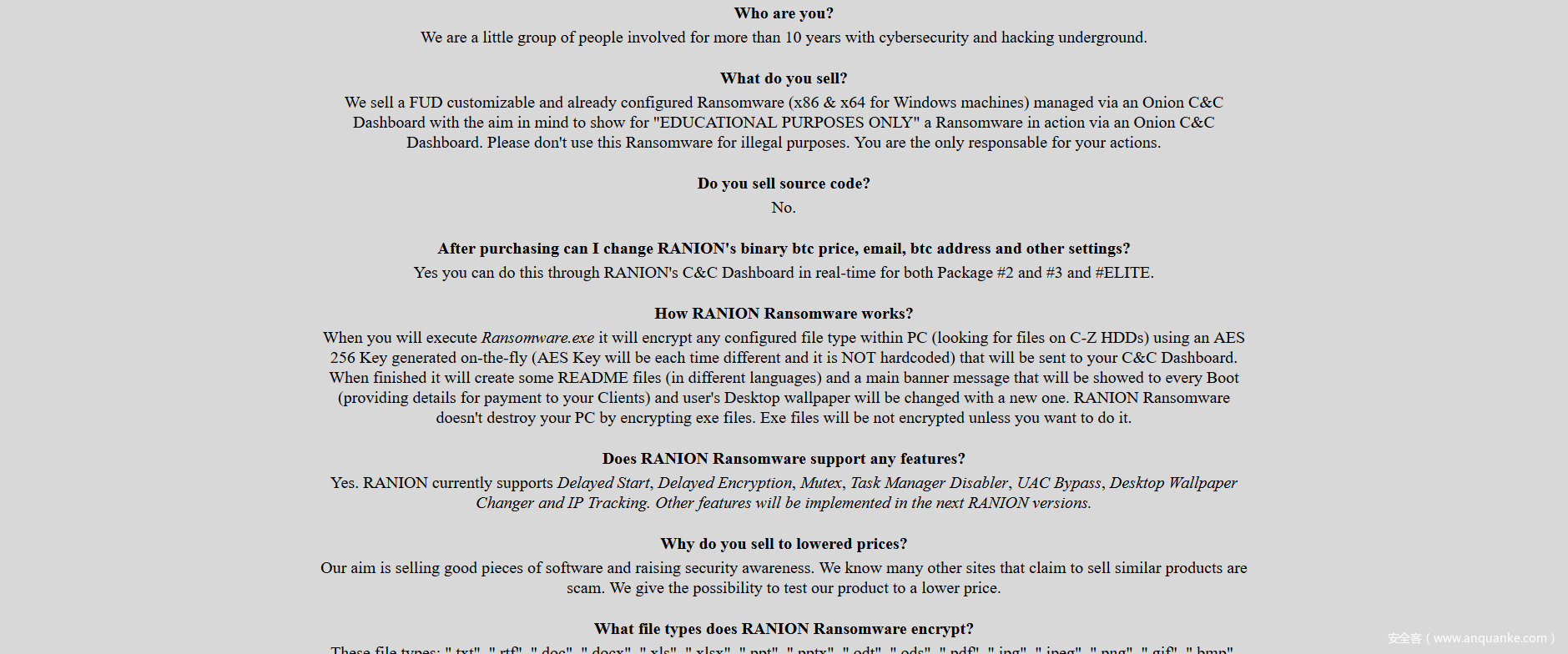

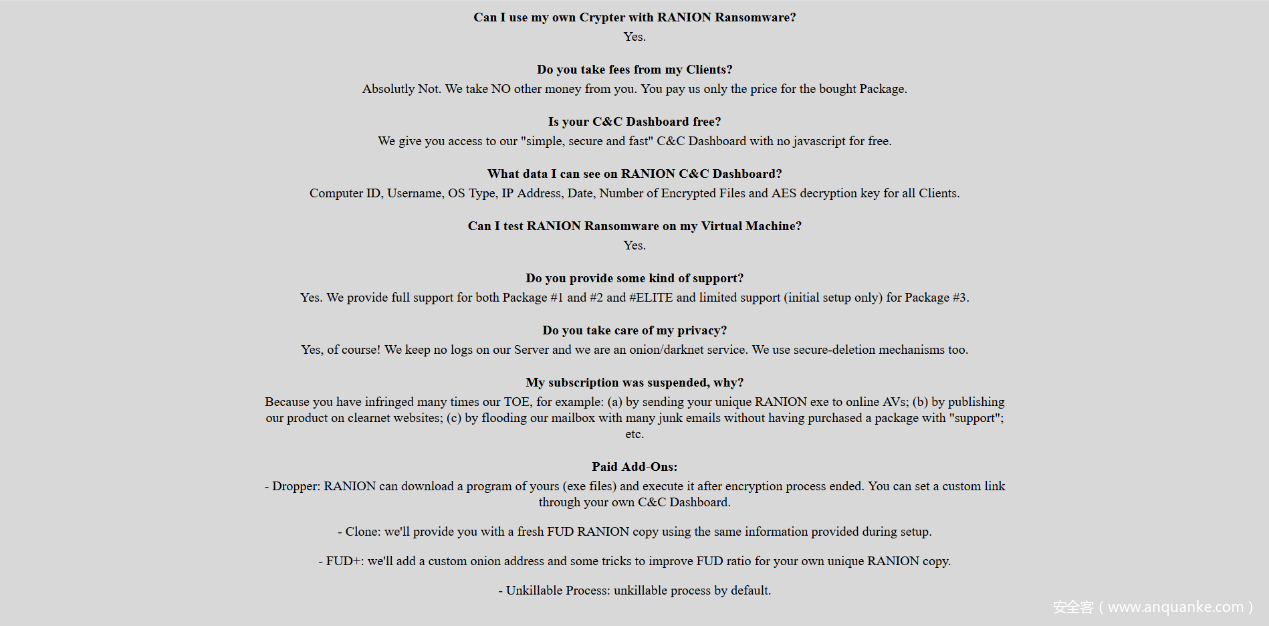

同时此勒索病毒销售网站,还提供了FAQ页面,购买者可以阅读,回答了购买者可能想知道或者好奇的一些问题,比方:

开发者是谁?卖过什么?是否出售源码?购买后可以更新勒索病毒BTC钱包地址,电子邮件,勒索赎金等?此勒索病毒是如何工作的?支持哪些功能?会加密哪些文件?为什么这么低的价格卖?

还提供了很多问题的解答,如下所示:

最近几年勒索、挖矿、僵尸网络、APT攻击远控木马成为了威胁网络安全最主流的四大恶意软件,一些地址黑客论坛和暗网上讨论最多的就是勒索病毒,其实就是各种远控木马,这两大类的恶意软件成为了最受黑产团伙欢迎的恶意软件,勒索病毒可以直接带来暴利,远控木木马可以应用于各种APT组织的攻击当中,挖矿具有隐藏性和潜伏性,未来针对linux系统的挖矿应该会有所增多,僵尸网络样本主要是以Mirai各种为主变种,通过控制物联网设备对目标发起网络攻击

笔者从事恶意样本研究多年,对各类恶意样本有所研究,详细分析过很多不同类型的恶意样本,同时也对一些恶意样本背后的黑产团伙运作模式有所了解,随着互联网的发展,各种不同平台的恶意样本层出不穷,网络安全人才紧缺,并且出现严重的断层,经验丰富的实战型人才越来越少,反而做黑产的越来越多,未来网络安全形势会更加严峻,企业面临着各种网络安全问题,急需专业的网络安全人才去帮助企业解决问题,现在越来越多的企业开始重视安全,想做好安全这块,安全行业的前景还是很不错的,欢迎各位网络安全从业者跟笔者多多交流,一起讨论网络安全

本文转自:安全分析与研究