翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

来自趋势科技公司的安全研究员通过Tor蜜罐开展了为期六个月的暗网攻击全景分析。

暗网攻击全景分析

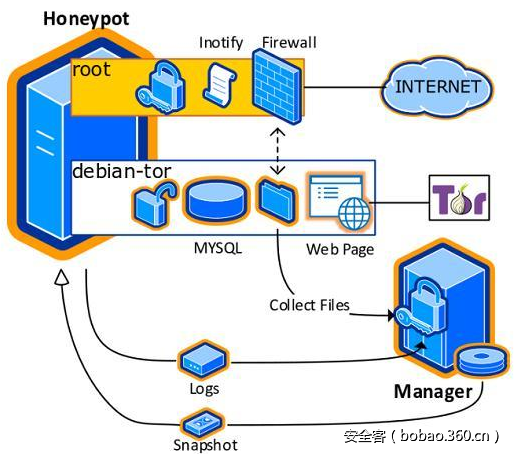

研究人员分析了蜜罐被攻击的方式,旨在分析犯罪分子如何攻击其它犯罪组织机构或个人运行的平台。这些蜜罐的组成部分如下:

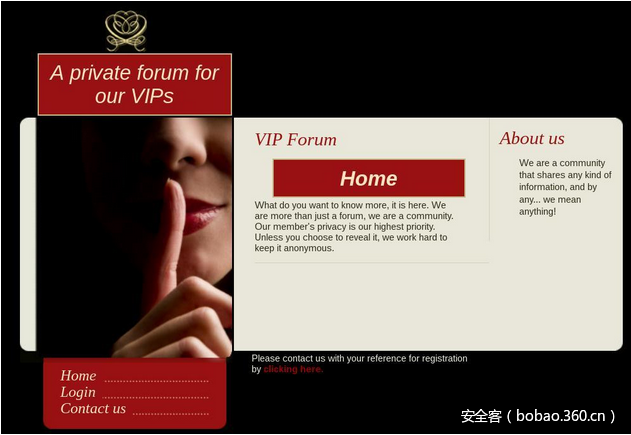

1.仅在受邀会员封闭圈子之间交易的一个黑市。

2.为暗网提供定制服务和解决方案的一个博客。

3.仅允许注册会员登录的一个地下论坛。而成为会员要求提供担保。

4.敏感文档的私密文件服务器,提供FTP和SSH登录。

蜜罐上运行的服务受大量漏洞影响,这样攻击者就能实施入侵。研究人员记录了所有的成功攻击记录,并且每天都将环境恢复为清洁状态。

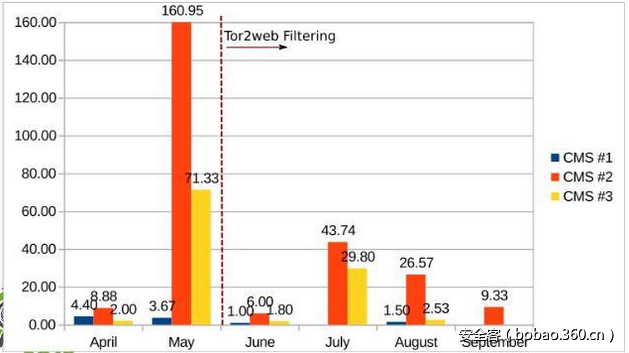

以下图表展示了日常攻击的平均尝试次数,该次数是由POST请求次数衡量的。仅在一个月,攻击次数就达到每天160次,其中多数获得成功。

研究人员发现很多攻击来自Tor代理如Tor2web,这些代理允许从清洁网络访问隐藏服务。多数攻击将网络shell安装到服务器上以控制服务器,在多数情况下,攻击者实施DDoS攻击以及垃圾信息发送活动。为了仅从暗网上分析攻击,研究人员过滤了来自Tor代理的流量,随后发现攻击次数大幅减少。

另外,研究人员发现虽然来自Tor代理的攻击是通过自动化工具实施的,但来自暗网内部的攻击多数是手动发动的。研究人员指出,暗网攻击者一旦通过一个网络shell获取系统的访问权限,他们就会首先通过列出目录、检查数据库内容和检索配置/系统文件的方式收集服务器信息。这些手动攻击者通常会删除放到蜜罐中的所有文件,甚至会留言(“欢迎来到蜜罐!”)即他们识别出了这些蜜罐。

后记

研究结果证实在暗网运行的组织机构似乎在攻击彼此。来自暗网上的黑客执行的攻击如下:

涂鸦,旨在破坏蜜罐生意并推广竞争者(通常是由攻击者运行的)网站

试图劫持并监控跟蜜罐相关的通信

从伪造的FTP文件服务器上窃取敏感数据

通过登录到伪造的聊天平台上来监控IRC会话

针对运行在地下论坛上的自定义应用程序实施手动攻击

正道是,贼间无道啊。