第一章 安全隔离网络高级威胁攻击简介

维基解密于2017年6月22日解密了美国中央情报局(CIA)穹顶7(Vault7)网络武器库中的第十二批档案,分别是“野蛮袋鼠(Brutal Kangaroo)”和“激情猿猴(Emotional Simian)”项目,被披露的档案中详细描述了美国情报机构如何远程隐蔽地入侵访问封闭的计算机网络或独立的安全隔离网络(Air-Gapped Devices,从未连接过互联网的设备)。

一般金融机构、军事机构、核设施和能源基础行业等都会使用无法访问互联网的封闭网络以保护重要数字资产,重要数字资产处在隔离网络中,黑客无法直接攻击这些目标,传统的黑客渗透攻击手段都会失效。但隔离网络并不代表着绝对安全,它只能隔离计算机数字资产的网络访问,无法阻断物理介质传输数据和物理设备的接入,比如U盘、光盘等物理数据存储介质,键盘、鼠标等硬件设备,非安全的硬件设备和数据传输介质进入隔离网络,极有可能成为黑客渗透入侵隔离网络的桥梁。

第二章 “震网三代”隔离网攻击流程简介

2010年6月,“震网”病毒首次被发现,它被称为有史以来最复杂的网络武器,使用了4个Windows 0day漏洞用于攻击伊朗的封闭网络中的核设施工控设备,我们定义它为“震网一代”。时隔两年,2012年5月,“火焰”病毒利用了和“震网一代”相同的Windows 漏洞作为网络武器攻击了多个国家,在一代的基础上新增了更多的高级威胁攻击技术和0day漏洞,我们定义它为“震网二代”。此次披露的CIA网络武器资料表明,其攻击封闭网络的方式和前两代“震网”病毒的攻击方式相似,并使用了新的未知攻击技术,我们定义它为“震网三代”。下面会着重分析其对安全隔离网络的攻击手段,以供业界参考发现和防护此类高级威胁攻击。

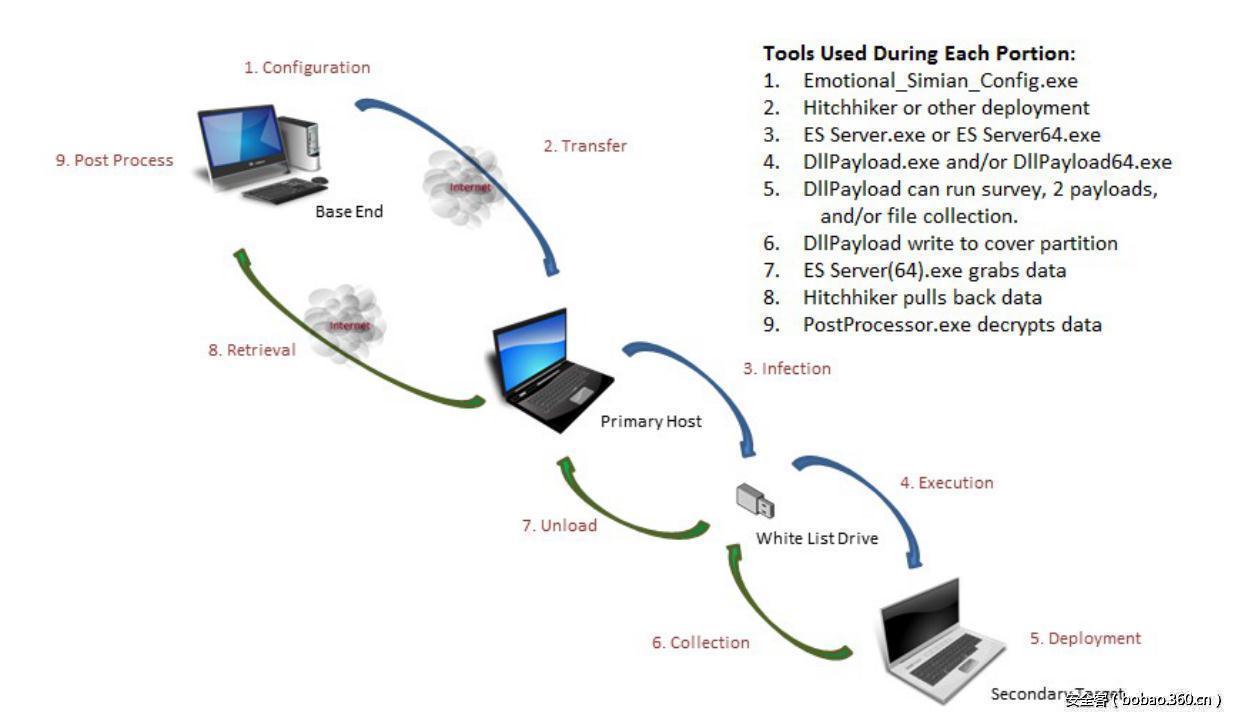

此次披露的CIA网络武器主要针对微软Windows操作系统进行攻击,通过USB存储介质对安全隔离网络进行渗透攻击和窃取数据:

1. 首先,它会攻击与目标相关联的可以连接互联网的计算机,在计算机中植入恶意感染程序。

2. 然后,凡是接入被感染计算机的USB存储设备(如:U盘),都会被再次植入恶意程序,整个U盘将会变成一个数据中转站,同时也是一个新的感染源。

3. 接下来,如果这个被感染的U盘在封闭网络中被用于拷贝数据的话,U盘就会感染封闭网络中的计算机,同时偷窃计算机中的数据并秘密保存在U盘中。

4. 最后,被感染的U盘一旦被带出隔离网络,连接到可以联网的计算机时,窃取的数据就会被传送回CIA。

更可怕的是,多台封闭网络中被感染的计算机彼此间会形成一个隐蔽的网络,用于数据交换和任务协作,并在封闭网络中持续潜伏攻击。

震网三代攻击演示视频:http://weibo.com/tv/v/F90MPyYOH

第三章 “震网三代”隔离网攻击方式分析

攻击安全隔离网络的关键技术是针对USB存储设备的感染技术,在“震网一代”病毒中该技术使用的是Windows快捷方式文件解析漏洞(CVE-2010-2568/MS10-046),这个漏洞利用了Windows在解析快捷方式文件(例如.lnk文件)时的系统机制缺陷,可以使系统自动加载攻击者指定的DLL文件,执行其中的恶意代码。该漏洞的利用效果稳定且隐蔽,具有非常强大的感染能力,将利用了漏洞的快捷方式文件置于USB存储设备(如U盘)中,无需任何用户交互,受害者只要打开设备就会被自动攻击控制电脑。

“震网二代”病毒使用了一种新的攻击隐蔽技术,参考下图中赛门铁克报告中的分析,攻击会使用一个文件夹,文件夹中放有desktop.ini、target.lnk和mssecmgr.ocx三个文件。

“震网二代”病毒在desktop.ini文件中通过shellclassinfo字段设置classid,会将文件夹重定向到一个Junction文件夹,Junction是Windows(NTFS)特有的一种链接方式,和软链接类似,但Junction只针对文件夹,下面会再详细分析。受害者打开文件夹会触发target.lnk漏洞攻击执行恶意代码,同时还能够隐藏保护文件夹中的恶意文件和lnk漏洞文件。

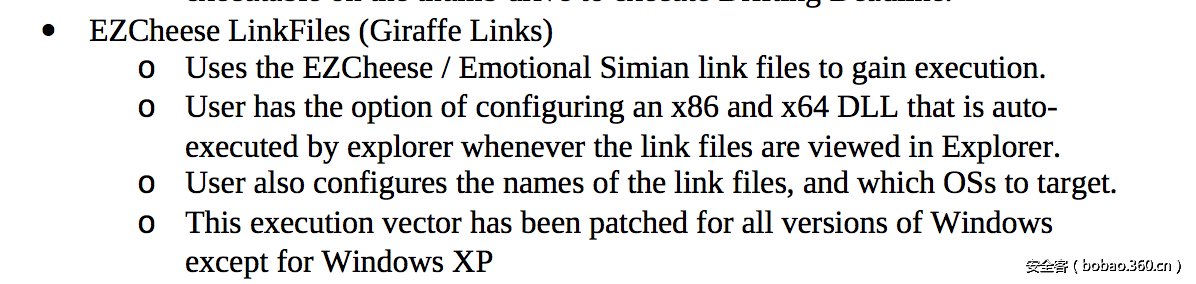

维基解密曝光的CIA网络武器档案中描述了三种未知的Windows快捷方式文件漏洞攻击方法和一些漏洞攻击隐蔽技术,这三种未知的攻击分别是:Giraffe Links(长颈鹿快捷文件)、Lachesis LinkFiles (拉克西斯快捷文件)和Riverjack(杰克河快捷方式文件), 疑似为微软于2017年6月13日公告修复的新的快捷方式文件解析漏洞 CVE-2017-8464。下面我们先来介绍这三种安全隔离网络的攻击方式:

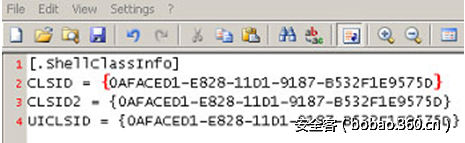

1. Giraffe Links(长颈鹿快捷文件攻击),该攻击特点是只要桌面进程显示了快捷方式文件就会自动加载dll执行恶意代码,可以成功攻击除开Windows XP系统以外的所有windows系统。这个攻击场景包含了所有的快捷方式场景,也就是无论是在U盘中的快捷方式文件还是系统中的快捷方式文件,只要电脑显示了快捷方式,就会被攻击。

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

2. Lachesis LinkFiles (拉克西斯快捷文件攻击,“Lachesis”源自希腊神话中命运三女神之一),该攻击特点需要autorun.inf文件配合快捷方式文件,在U盘设备插入计算机系统时加载autorun.inf文件,然后自动加载dll执行恶意代码。这个攻击场景只限于U盘等USB存储设备插入电脑时,而且只能攻击Windows 7系统。

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

3. Riverjack(杰克河快捷方式文件,“Riverjack“美国北卡罗来纳州一个地名),该攻击的特点是使用了Windows文件资源管理器的“库”功能进行隐蔽攻击,不需要显示快捷方式文件且可以隐藏快捷方式文件,可以攻击Windows 7,8,8.1系统,从技术角度分析由于Windows文件资源管理器的“库”功能只支持Windows 7及其以上的操作系统,所以这个功能和漏洞无关,是一个扩展的攻击隐蔽技术或漏洞利用保护技术。

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

下面我们来着重分析下Riverjack(杰克河快捷方式文件)攻击方式,根据CIA档案我们发现该攻击隐蔽技术的细节,该攻击方式分为四个部分:快捷方式文件夹、Junction文件夹、“库”文件和快捷方式文件,前面三部分是攻击隐蔽技术,用正常的系统特性隐藏快捷方式文件的漏洞攻击,四个部分结合起来就成为了更难以被发现的高级威胁攻击,可以在被攻击系统中长期潜伏。

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

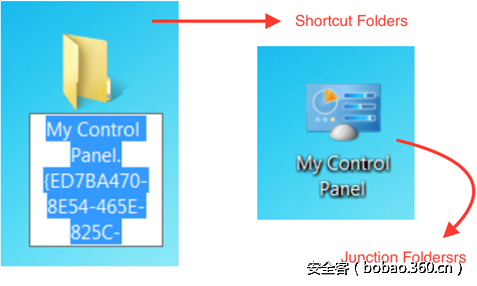

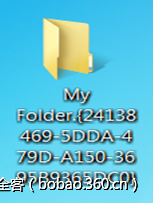

首先,给将普通文件夹改名成设定成指定类型的classid,如<MyFolder>.<CLSID>,

它将会变成一个Junction Foldersrs。

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

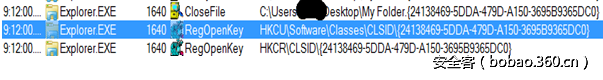

假设给文件夹设置一个不存在的classid名24138469-5DDA-479D-A150-3695B9365DC0}

图 “野蛮袋鼠(Brutal Kangaroo)”文档片段

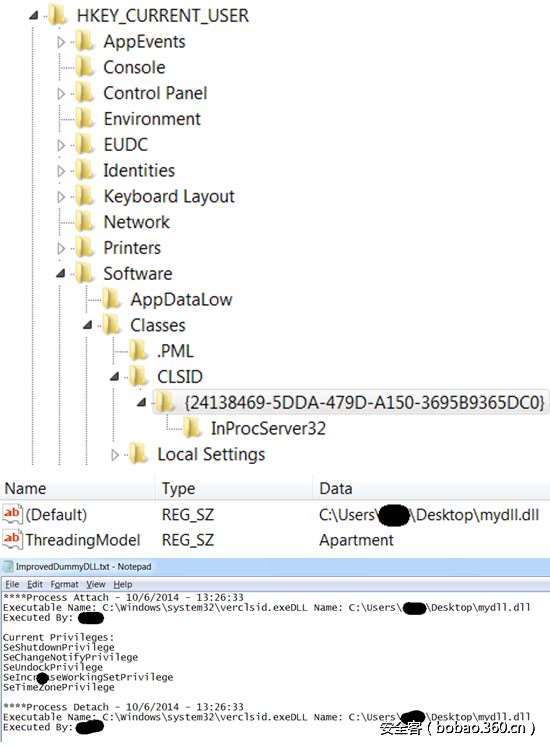

打开这个文件夹后,桌面进程会查询这个不存在的classid注册表键。

然后,如果直接设置这个注册表键值指向一个固定位置的dll文件,那么打开这个文件夹后会关联verclsid.exe 加载这个dll执行代码。

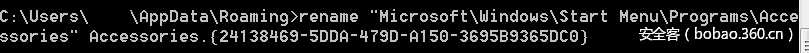

同时,如果在用户启动目录中加入这个Junction文件夹,在电脑重启时也会触发加载这个dll文件执行代码。

接下来,CIA档案中还介绍了利用Windows Libray(库)文件的攻击隐藏技术,它是在Windows7及其以上系统中资源管理器一种新的快捷方式特性,它的本质是一个xml配置文件,可以支持指向上文分析的Junction文件夹,在xml文件中指定foldertype和knownfolder字段就可以构造恶意的”库”快捷方式。

最后,我们会发现野蛮袋鼠项目与震网一、二代病毒相比,利用系统特性更新了一些新的攻击技术,但仍然是以windows快捷方式文件解析漏洞为核心。在“震网一代“病毒中使用的核心漏洞是windows快捷方式文件解析漏洞(CVE-2010-2568/MS10-046),时隔5年后,安全研究员Michael Heerklotz绕过该漏洞补丁中的安全限制,发现了第二个windows快捷方式文件解析漏洞(CVE-2015-0096/MS15-020 ),此漏洞的技术细节一经披露就被黑客疯狂利用。近日,微软于2017年6月13日公告修复了第三个快捷方式文件解析漏洞 CVE-2017-8464,但在6月13日的安全公告中并没有标明任何漏洞来源,也没有发现黑客在野外利用该漏洞。

奇怪的是在一周后维基解密曝光了CIA的网络武器“野蛮袋鼠(Brutal Kangaroo)”和“激情猿猴(Emotional Simian),根据上文我们的技术分析,再结合该项目档案中的项目开发时间节点,我们推测该项目利用的核心漏洞就是最新的CVE-2017-8464。

第四章 “冲击钻”攻击技术简介

维基解密的创始人阿桑奇于2017年3月9日左右发布一段2分钟的视频专门解释了一个入侵安全隔离网的网络武器“冲击钻(HammerDrill)”,并在3月19日在维基解密网站公布了该项目详细开发文档。

“冲击钻(HammerDrill)”是通过劫持Windows系统上的光盘刻录软件,感染光盘这类数据传输介质的方式,以达到入侵隔离网络目的。在该项目的开发文档中详细介绍了感染光盘的步骤,下面我们来简要分析解读下:

1. 冲击钻会启动一个线程通过wmi接口来监控系统进程。

2. 如果在进程列表中发现NERO.EXE, NEROEXPRESS.EXE and NEROSTARTSMART.EXE三个进程名,就会往进程中注入一个恶意的dll文件,并劫持进程的读文件操作。

3. 如果发现光盘刻录软件读入了PE可执行文件,就篡改文件注入shellcode恶意代码。

最终,光盘刻录软件读取编辑的PE可执行文件都会被感染,这个光盘将成为一个恶意感染源,如果光盘被接入隔离网络使用,计算机操作人员不慎运行或安装了其中的软件,黑客也就成功渗透了隔离网络。由于资料只披露了HammerDrill2.0的开发笔记,没有利用高级的安全漏洞技术,但在技术上推测实际上可以作为“震网三代”的一个辅助攻击组件,配合震网三代感染光盘等软数据存储介质。

第五章 “BadUSB”攻击技术简介

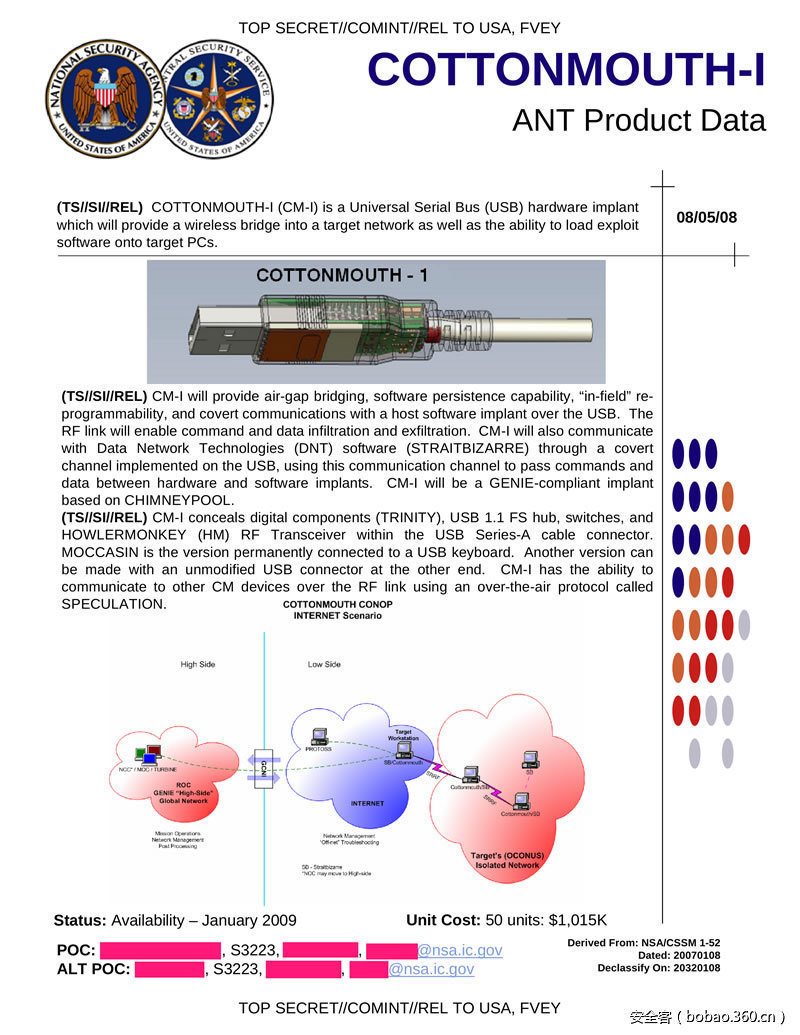

在维基解密披露的CIA知识库文档中还介绍了“BadUSB”技术,实际上这是近年计算机安全领域最热门的攻击技术之一,黑客已经广泛利用了该技术。“BadUSB”主要是利用恶意的HID(Human InterfaceDevice,是计算机直接与人交互的设备,例如键盘、鼠标等)设备和无线网卡设备进行攻击,而与正常的普通的HID设备不同,这类设备被黑客定制小型化,外形和一个U盘没有任何差别。

类似的HID设备一旦插入电脑就会被模拟成键盘自动输入恶意代码运行,而NSA(美国国家安全局)的另外一个强大的无线间谍工具水蝮蛇一号(COTTONMOUTH-I),也是看起来像一个普通U盘,但实际上是一个恶意的小型电脑,在被披露的文档中介绍了它可以创建一个无线桥接网络接入到目标网络中,然后通过这个无线网络控制目标电脑。

所以,黑客仍然有可能通过恶意的USB设备入侵渗透隔离网络,但这类攻击并不具备震网三代病毒那样强大的自动感染传播能力。

第六章 安全隔离网络高级威胁攻击防御建议

防范震网三代(CVE-2017-8464),广大用户和企事业单位应及时安装微软6月补丁修复漏洞。360安全卫士及天擎等产品也已针对震网三代的漏洞利用特征更新了防护规则,能够精准拦截和查杀震网三代攻击样本。

同时,在隔离网络中的计算机操作人员仍然需要提高安全意识,注意到封闭的隔离网络并不意味着绝对安全,对于高安全级别的隔离网络除了要修复系统和软件的安全漏洞,还要隔绝一切不被信任的外部数据存储介质和硬件设备。

第七章 参考

https://wikileaks.org/ciav7p1/cms/page_13763373.html

https://wikileaks.org/ciav7p1/cms/page_13763381.html

https://wikileaks.org/ciav7p1/cms/page_17072186.html

https://wikileaks.org/ciav7p1/cms/page_17072172.html

https://wikileaks.org/ciav7p1/cms/page_20873532.html

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8464

https://www.symantec.com/connect/blogs/w32flamer-spreading-mechanism-tricks-and-exploits

https://kasperskycontenthub.com/wp-content/uploads/sites/43/vlpdfs/kaspersky-lab-gauss.pdf

360追日团队(Helios Team)

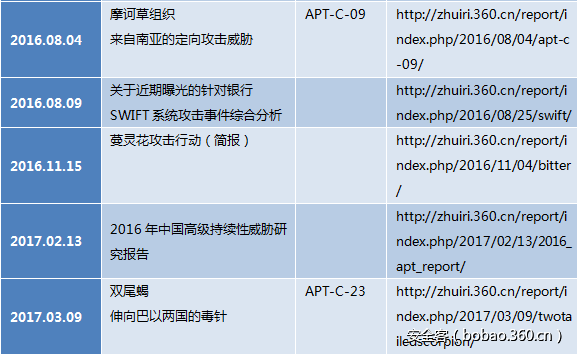

360 追日团队(Helios Team)是360公司高级威胁研究团队,从事APT攻击发现与追踪、互联网安全事件应急响应、黑客产业链挖掘和研究等工作。团队成立于2014年12月,通过整合360公司海量安全大数据,实现了威胁情报快速关联溯源,独家首次发现并追踪了三十余个APT组织及黑客团伙,大大拓宽了国内关于黑客产业的研究视野,填补了国内APT研究的空白,并为大量企业和政府机构提供安全威胁评估及解决方案输出。

已公开APT相关研究成果

联系方式

邮箱:360zhuiri@360.cn

微信公众号:360追日团队

扫描二维码关注微信公众号