0x01 漏洞简述

2022年07月06日,360CERT监测发现OpenSSL发布了CVE-2022-2274的风险通告,漏洞等级:高危,漏洞评分:9.8。

OpenSSL RSA 组件中存在一处堆溢出漏洞,攻击者可以通过精心构造 tls 认证请求或其他认证行为来触发该漏洞,并可能导致远程代码执行。

OpenSSL组件是 *nix 系统中底层用于加解密、身份认证的底层库。

对此,360CERT建议广大用户做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 广泛 |

| 攻击者价值 | 高 |

| 利用难度 | 高 |

| 360CERT评分 | 9.8 |

0x03 漏洞详情

CVE-2022-2274: OpenSSL RSA 组件远程代码执行漏洞

CVE: CVE-2022-2274

组件: OpenSSL

漏洞类型: 代码执行

影响: 服务器接管

简述: OpenSSL RSA 组件中存在一处堆溢出漏洞,攻击者可以通过精心构造 tls 认证请求来触发该漏洞,并可能导致远程代码执行。

该漏洞有如下限制,(以下为并列条件)

– 使用 RSA 算法,私钥长度2048bit

– CPU架构为 AVX512IFMA (常见为 intel 的x86桌面处理器)

但上述情况是主流*nix服务器的默认配置,需要特别注意

在满足上述条件的服务器上执行以下行为可能受到该漏洞影响

– ssh 认证

– tls 认证

– 文件签名认证

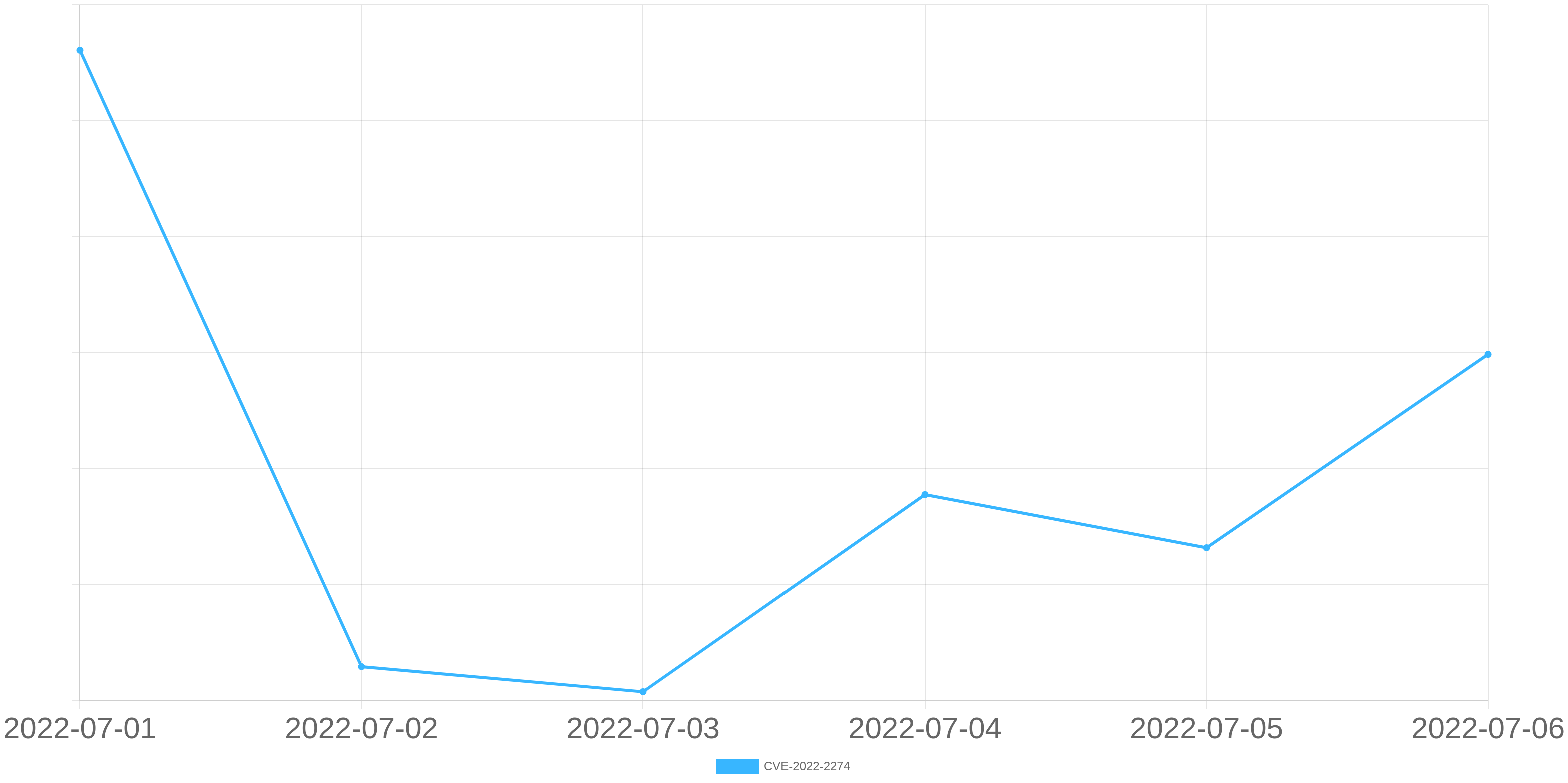

0x04 社区漏洞热度态势

在 7月1日当天 OpenSSL 分配该漏洞CVE编号时,该漏洞的热度达到最高点

0x05 影响版本

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| OpenSSL | 3.0.5 | |

| OpenSSL | – | 1.1.1 |

| OpenSSL | – | 1.0.2 |

0x06 修复建议

通用修补建议

根据影响版本中的信息,排查并升级到安全版本

临时修补建议

使用 OpenSSL 3.0.5 以下版本的用户建议尽快升级,建议在升级完成后重启服务器

若无法及时升级可以尝试以下解决方案

对正在运行的程序进行停止,并加入额外的环境变量export OPENSSL_ia32cap=:~0x200000后重启

值得注意的是使用OpenSSL 1.1.1/1.0.2 的用户不受到该漏洞影响,这意味着常规Linux发行版例如 CentOS、Debain、Ubuntu 在安装系统原生软件包时不会受到影响。

0x07 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x08 时间线

2022-06-22 相关问题提交至OpenSSL

2022-07-01 OpenSSL分配CVE编号

2022-07-01 社区热度达到最高

2022-07-05 OpenSSL发布版本更新

2022-07-06 360CERT发布通告

0x09 参考链接

1、 OpenSSL Security Advisory 5 July 2022

2、 AVX512-specific heap buffer overflow with 3.0.4 release #18625