必读

首先大家仔细读标题噢!

小张我绝对没有攻击以及产生攻击的想法,这篇文章只是为各位正道人士提供思路,希望大家不要任何歪念邪想,否则被炮决了不要怪我张三没有提醒你……

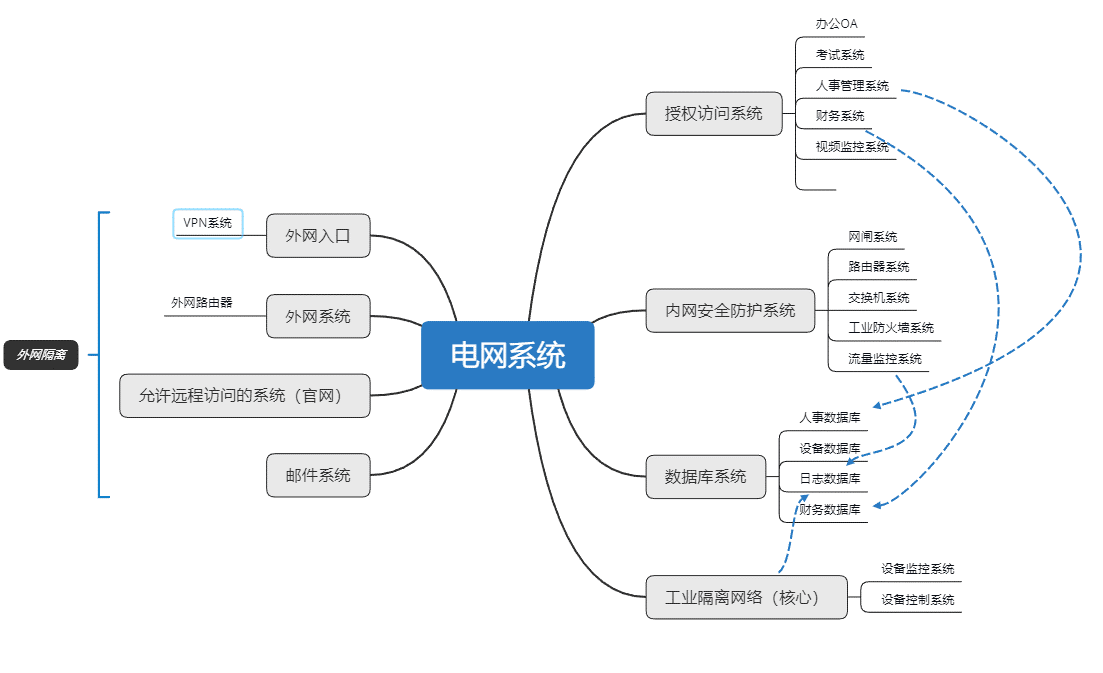

电厂场景假定

由于不认识电厂厂长,厂长也不能告诉我他们厂的网络拓扑,所以我们就假定一下这个电厂的内部网络是什么情况的。

总场景

假定总场景有如下关键系统:

VPN系统

外网系统

邮件系统

授权访问系统

内网安全防护系统

数据库系统

工业隔离网络系统

当然真实场景可能还有很多别的系统,这里只列出可能有的关键的系统。

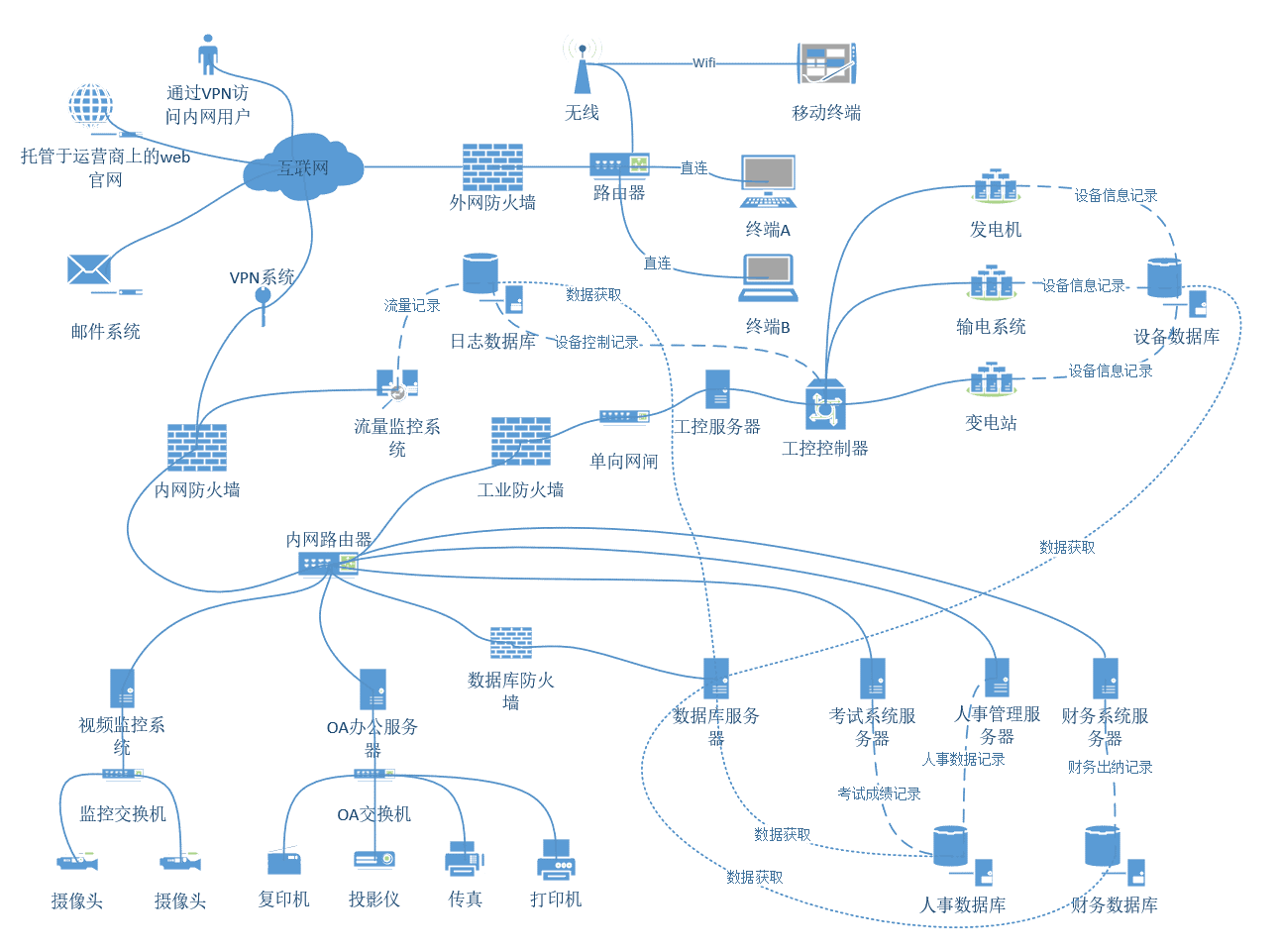

具体网路拓扑

各种系统的设备连接情况如图。

仿真模拟,有投资的老板吗,我们合伙开电厂。

攻防场景假定

下面假想具体各个攻防步骤都会有哪些操作,每个步骤都会有攻击方思路和防守方思路。

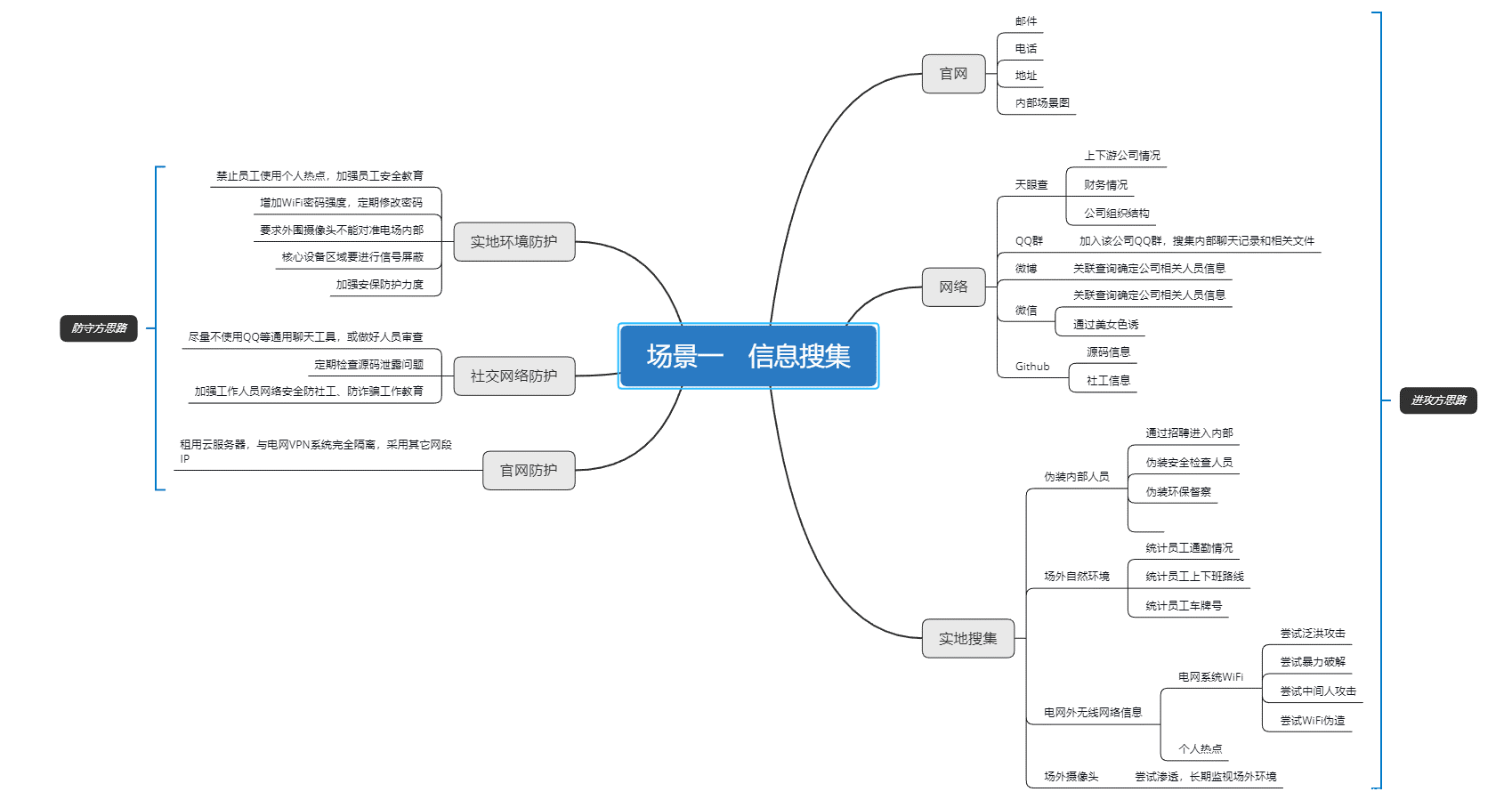

场景一 信息收集

(1) 邮件

(2) 电话

(3) 地址

(4) 内部场景图

a) 上下游公司情况

b) 财物情况

c) 公司组织结构

a) 源码信息

b) 社工信息

a) 通过招聘进入内部

b) 伪装安全检查人员

c) 伪装环保督察

a) 统计员工通勤情况

b) 统计员工上下班路线

c) 统计员工车牌号

i. 尝试泛洪攻击

ii. 尝试暴力破解

iii. 尝试中间人

iv. 攻击尝试WiF伪造

a) 场外摄像头尝试渗透, 长期监视场外环境

(1) 禁止员工使用个人热点,加强员工教育。

(2) 增加WiFi密码强度,定期更改密码。

(3) 外围摄像头不能对准电厂内部。

(4) 核心设备区信号屏蔽。

(5) 加强内部安保力度。

(1) 减少使用SNS社交网络的使用,做好人员审核。

(2) 定期检查源码防止泄露。

(3) 加强员工安全意识,避免社会工程学攻击。

(1) 租用高防云服务器,与电网VPN完全隔离。

信息收集是渗透攻击的关键步骤,收集更多的情报有助于后续攻击的进行。

可能前期一个看似不起眼的信息,会在后面起到关键作用。

比如厂长的难言之隐或者员工的兴趣爱好?

比如电厂的某个围墙下面有洞?

或投其所好,或诱其以利,或攻其所弱。我一向认为无论是多么严密的系统,最大的弱点都来自人。

所以这个阶段就是线上线下双管齐下,不放过任何一个细节。而对于防守方来说,不仅要将互联网上的信息尽可能少的暴露,还要加强对员工的保密性培训,任何关于工作的事都不能泄露给外人,包括家属。

此外安防措施也务必不可少,比如围墙、监控、信号屏蔽等等。

加强安防人员的培训,以免攻击者物理入侵。(六十岁以上的大爷就别来打更了,没有歧视大爷的意思qaq)

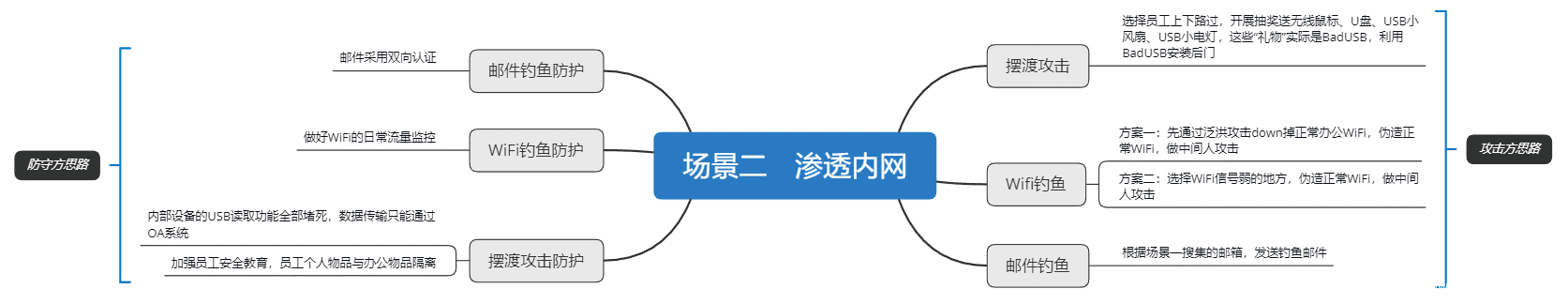

场景二 渗透内网

(1) 选择员工上下路过,开展抽奖送无线鼠标、U盘、USB小风扇、USB小电灯,这些"礼物”实际是BadUSB,利用BadUSB安装后门WiFi钓鱼

(1) 方案一:先通过泛洪攻击down掉正常办公WiFi,伪造正常WiFi,做中间人攻击

(2) 方案二:选择WiFi信号弱的地方,伪造正常WiFi,做中间人攻击

(1) 根据场景-搜集的邮箱,发送钓鱼邮件

(1) 如果是真实渗透的话,可以尝试应聘为员工,不过难度颇高,这种重要基础设施不是想进就能进的,基本都会有背景审查,而且时间成本比较高;但是如果真是没有办法了,还是可以试试。

(2) 对员工下手......这部分就不多说了, 大家自己想

(1) 邮件采用双向认证

(1) 做好WiFi的日常流量监控

(1) 内部设备的USB读取功能全部堵死,数据传输只能通过OA系统

(2) 加强员工安全教育,员工个人物品与办公物品隔离

(1) 什么组织机构部门,都害怕内鬼,所以这方面的审查和监测不可少;辛辛苦苦布置的防护,内鬼一句话就给破了,可谓降维打击。

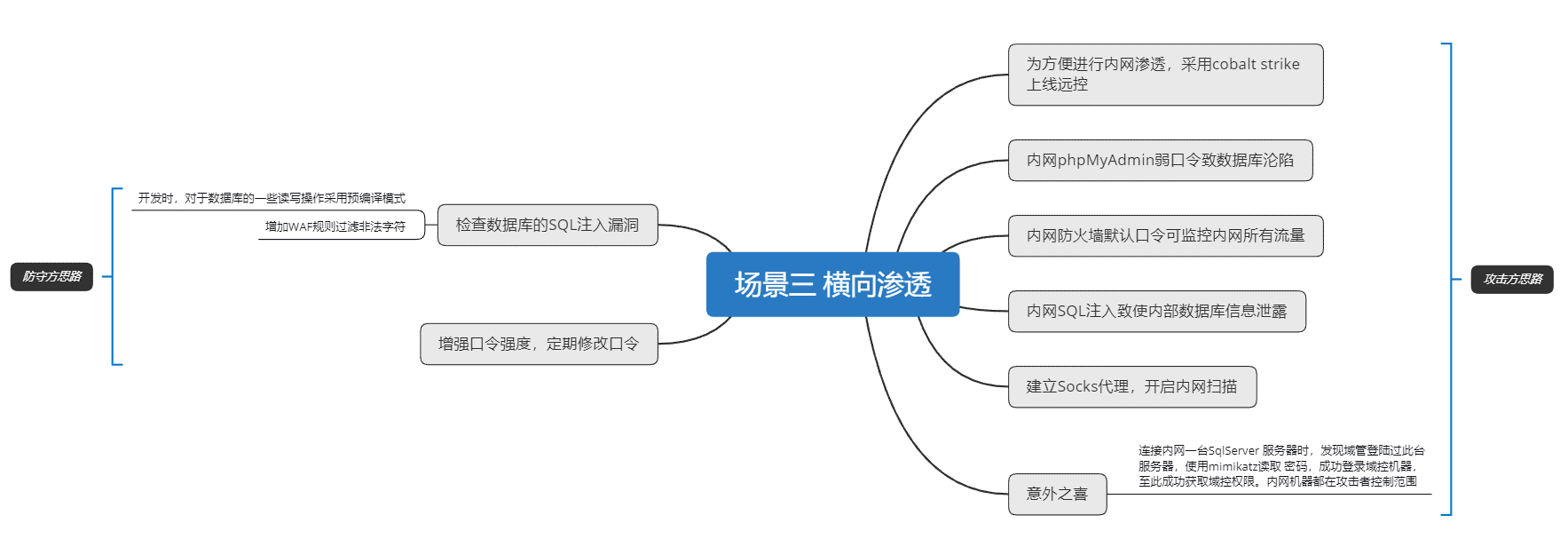

场景三 横向渗透

(1) 为方便进行内网渗透,采用cobalt strike上线远控,远控做免杀处理。

(2) 内网phpMyAdmin弱口令致数据库沦陷。

(3) 内网防火墙默认口令可监控内网所有流量。

(4) 内网SQL注入致使内部数据库信息泄露。

(5) 建立Socks代理,开启内网扫描。

(6) 发现域控,入侵提权。

(1) 开发时,对于数据库的一些读写操作采用预编译模式。

(2) 增加WAF规则过滤非法字符。

(3) 检查数据库的SQL注入漏洞。

(4) 消除弱口令。

(5) 老设备,没法更新,勤打补丁。

(6) 设置内网蜜罐预警。

(7) 为关键主机添加蜜罐特征,迷惑攻击者

进到内网就好说了,电厂的内网可能都没有一些企业的内网安全。当然限于‘一些’。

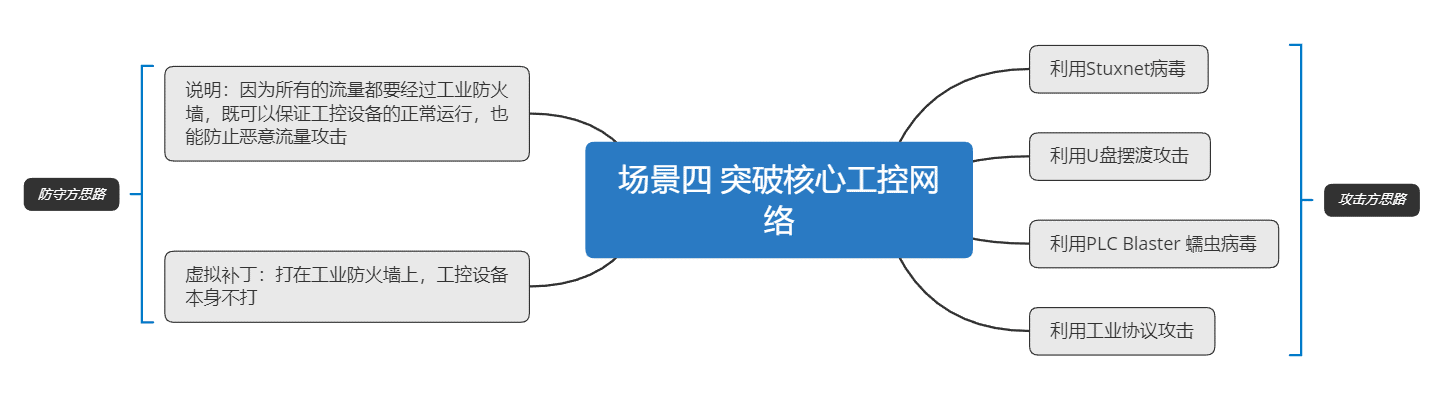

场景四 突破核心工控网络

(1) 利用Stuxnet病毒(太老了...)

(2) 利用U盘摆渡攻击

(3) 利用PLC Blaster蠕虫病毒

(4) 利用工业协议攻击(尽量挖掘)

(1) 勤打补丁。

(2) 人员权力划分明确,没权限的严禁触碰。

这部分没啥说的,我也没日过真电厂,也不知道说点啥,上面说的病毒什么的,因为出名,基本都会被补了,如果还没补的,那厂长该被炮决。

还得是具体情况具体分析吧。

防守方依旧管好人员,被内鬼一个badusb解决战斗就尴尬了。

技术需求

社工以及信息收集:

色诱,钓鱼鱼叉,邮件,QQ群,天眼查,Github

实地考察(员工的上下班路线,通勤情况,车牌号)

公众号,微博,官网,伪装成安全检查、环保监督

招聘进入内部,电网系统的wifi,个人热点,场外摄像头

突破:

wifi钓鱼,邮件钓鱼;

横向渗透(建立Socks代理,开启内网扫描;内网SQL注入致使内部数据库信息泄露;

cobalit strike上线远控;

phpMyAdmin弱口令;

内网防火墙默认口令可监控内网所有流量);

Stuxnet病毒(使用“代码插入”的感染方式感染OB1,类似方式感染OB35);

U盘摆渡攻击;

PLC Blaster蠕虫病毒(首先选择IP尝试建立连接,如果连接建立成功,则检查目标PLC是否已被感染。如连接未建立成功,或目标PLC已被感染,则选择新IP重新尝试建立连接。如目标PLC未被感染,则停止目标PLC,下装病毒程序,最后重新启动目标PLC。);

利用工业协议攻击。

针对性攻击:

工控控制器,考试系统服务器,人事管理服务器,财务系统服务器,OA办公服务器,视频监控系统。

总结

我张三身为良民,是绝对不会行违法之事,本文也仅是分享一些突破物理隔离网络的思路,希望在法内对各位有所帮助。

最后,还是提醒一句,任何看似防护严密的系统,其最大的弱点都是人。