流量分发系统 (Traffic Distribution Systems, TDS) 正在成为网络犯罪活动的下一个新宠。

用安全术语来讲,TDS 是一种 Web 应用程序,它可以接受传入的流量并根据各种标准对其进行过滤,然后将用户重定向到可作为漏洞攻击工具包、技术支持诈骗或网站推送虚假更新的“着陆页”。

传入的流量是非法流量,而且通常源自两个来源:暗中将用户从合法网站定向 TDS 的恶意广告,或者将随机用户从合法网站重定向至 TDS 的被黑网站。

TDS 系统剥离于利用包

几年前,TDS 只是利用包的一个组件而已。早期的利用包如 Angler 和 Nuclear 通常包含一个 TDS (通常指为“网关 (gate)”或“指纹系统 (fingerprinting system)”),当用户着陆到某个网页(用户遭该网页上某个利用的恶意软件感染)前过滤流量,因此被称为利用包。

但自2016年夏天以来,利用包的数量就在不断下降。权力部门的打击和现代浏览器的安全改进导致犯罪分子越来越难以运行完全起作用的利用包。截止到2016年秋天,很多利用包关门大吉。

但是,虽然很多大型专业的利用包销声匿迹,但恶意软件传播市场仍然渴望网络流量的出现。而网络犯罪分子正是通过单独的 TDS即服务找到了牟利手段。

TDS 系统是造钱机器

如今,TDS 系统如 EITest 和 Seamless 通常在基于 web 的恶意软件传播操作中出现。这些系统通常出现在受害者和某个恶意网站之间的某个地方获取流量。

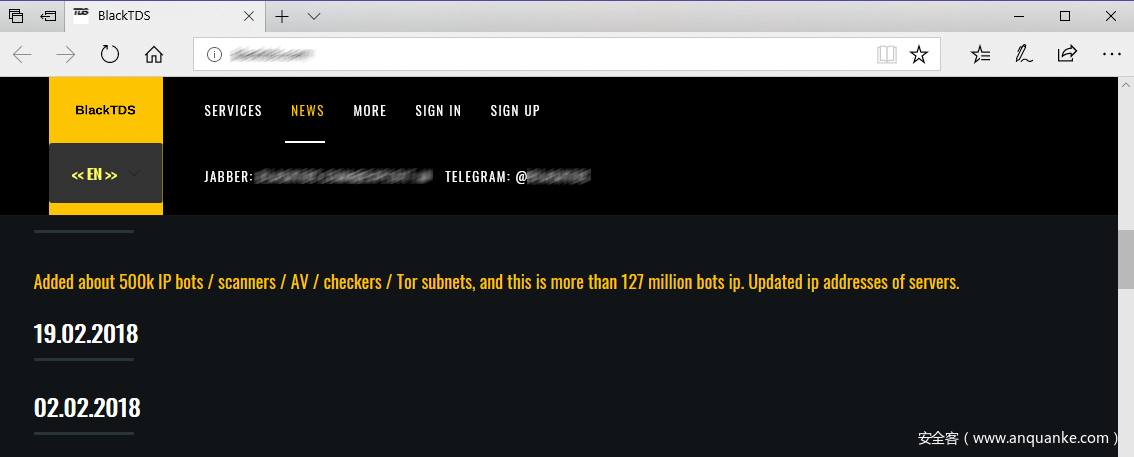

犯罪软件即服务 (CaaS) 解决方案类似于合法服务。例如 BlackTDS 是市场上的新晋选手,它出现于2017年12月,曾在本周出现在 Proofpoint 公司发布的一篇报告中。

BlackTDS 只是一个门户,网络犯罪分子可在上面申请一个账户。支付款项后,他们就拥有了一个网站控制面板,可根据国别、操作类型、浏览器版本、语言设置、具体时间等决定意欲感染的用户类型。

BlackTDS 的客户只需要提供最终登录点供 TDS 重定向用户即可。即使对于新加入的犯罪分子而言,整个操作过程不过是点击一下鼠标而已。

另一方面,TDS 运营人员必须检测并过滤掉安全研究人员,并通过增加新的流量来源来维护稳定的潜在受害者流。

TDS 系统遍布几乎所有基于 web 的恶意软件活动

虽然 TDS 系统曾经是利用包组件,但如今网络犯罪分子使用第三方 TDS 系统将用户重定向至简化版的只包含“利用”部分的简化版利用包。另外,TDS 系统通常用于将用户重定向至钓鱼网站、技术支持诈骗和网站钓鱼虚假应用更新和虚假字体包活动中。

迄今为止,市场上最大的 TDS 是 EITest,它在2017年春天开始运作,因仅过滤并重定向 IE 浏览器用户而得名。Malware Don’t Need Coffee 公司在博客上详细说明了 EITest 的情况,专家详述了在设法渗透某个 TDS 平台的重定向服务器时所见到的情况。

总之,我们可以清楚地看到,网络犯罪分子正在转向牟利越来越高的 TDS 系统上,而且通过提供曾经是专业 EK 操作一部分的服务而在市场上占有一席之地。