译者:紫曦归来

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

日前,安全研究人员在某个网站目录上发现了高达7.11亿个电子邮箱帐号,其中包括电子邮件的地址、密码和SMTP邮件服务器。这些资料目前已被一个名为“Onliner Spambot”机器人程序利用来发送含有银行木马程序的垃圾邮件。使用垃圾邮件来散布恶意软件早已不是新闻,而且现在的电子邮件已经能过滤掉绝大部分的垃圾邮件了,但Onliner Spambot的手段更为高明。攻击者搜集数千个SMTP服务器及传输端口的登入数据,借此躲过垃圾邮件系统过滤,以发送电子邮件。独立网络安全研究员特洛伊·亨特(Troy Hunt)就此次事件进行深入分析——

巨量邮箱被泄漏

我上周被告知互联网上出现一个垃圾邮件列表。这个列表中记录的垃圾邮件是有史以来我见过最长的,超过了之前臭名昭著的垃圾邮件组织“River City Media” (RCM)的3.93亿个电子邮箱的记录。这些被曝光的电子邮箱我已经放到了HIBP网站上(注HIBP网站,全称“Have I Been Pwned?Reports”,网址https://haveibeenpwned.com/,在该网站输入你的邮箱或者其他社交账号就可以查看是否被入侵)。这是我目前放到该网站上最大的电邮记录了。被曝光的电邮的数量相当于欧洲所有人口电邮的总和。在这里我和大家分享此次事件的始末。

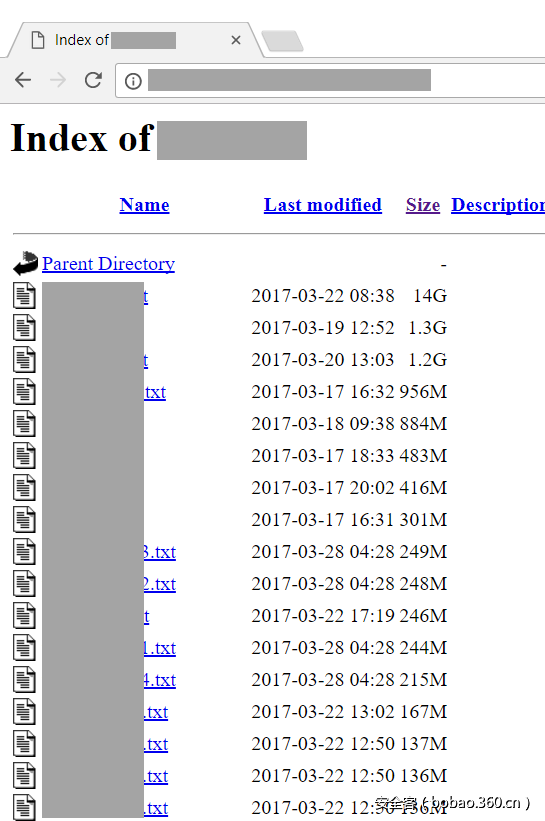

首先,被曝光在网上的这批电子邮箱名单是一位名为Benkow moʞuƎq的法国研究人员首先在某个网站目录发现到的数笔资料之一,其中还包含电邮地址、密码及用以发送垃圾邮件的SMTP邮件服务器。Benkow指出这批数据已经被一只名为Onliner Spambot的电邮机器人程序用来发送垃圾邮件,并告诉我了泄露这批电邮的IP地址:

为防止数据进一步泄露,我将部分信息做模糊处理,因为在我写这篇文章时,这个网址仍然可以访问。泄露电邮的IP地址位于荷兰。我和Benkow正在试图通过合法途径联系该网站的管理者,促其关闭这个网站。直到网站关闭前,我不会曝光上述电邮地址。

泄漏邮箱的分析

Benkow已经发布了一篇关于此次事件的报告,非常值得一读(报告题为From Onliner Spambot to Millions of)。我在这里想讲述的是我对此次事件的认识和看法,因为会有很多人在HIBP网站上发现自己的电邮及个人信息被曝光。如果没有时间阅读Benkow的文章,你需要明确以下两点:

电子邮箱地址。目前有数以万计的个人电邮被用来发送垃圾邮件。有时,垃圾邮件事件中就会涉及千万个,甚至是几亿个电邮。

电子邮箱地址及其密码。Benkow指出不法分子会利用得到的电子邮箱地址和密码滥用你的SMTP邮件服务器发送垃圾邮件。

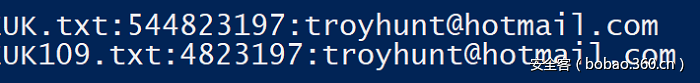

告诉大家一个不幸的消息,我的电邮地址也曾经被滥用以发送垃圾邮件,而且被滥用了2次:

在泄露的文件中,第一个文件包含14GB的信息,第二个文件则包含131MB的信息。大多数情况下,泄露的数据包都是这样一大一小。如图1所示,你可以看出被泄露的电邮后缀只出现过“UK”和“AU”。文件中没有再出现其他代表国家的后缀信息了。

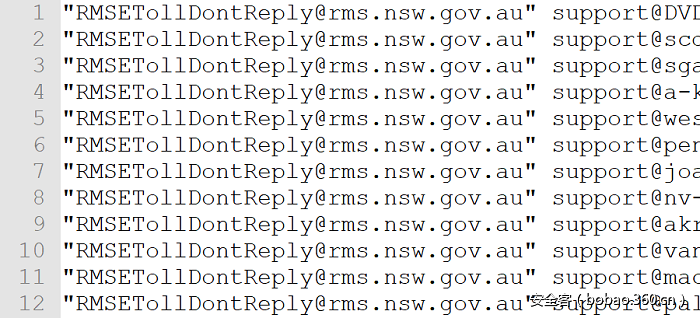

其中还有一个以“NewFile_”为前缀的文件。该文件包含4.3万行澳大利亚道路与海事服务处(Roads and Maritime Services)的邮箱。

邮箱地址中的每行都包含RMSETollDontReply@rms.nsw.gov.au,之后是“support@”,并加以“.com.au”的后缀。

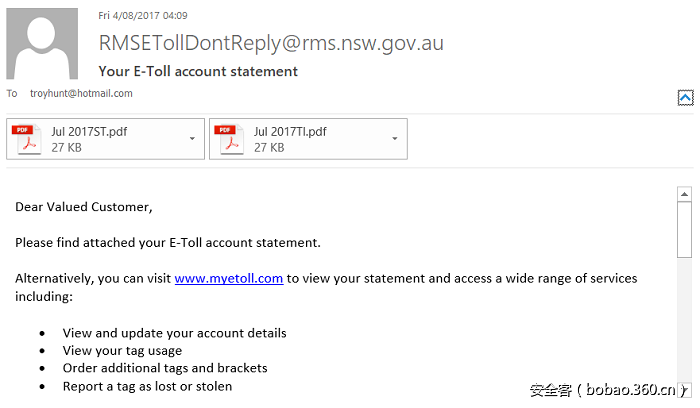

这一电子邮箱是用于发送与汽车挡风玻璃上安装的“电子标签”设备有关的通知,以便你支付相关费用。我之前也收到过类似邮件:

仔细观察上述从澳大利亚道路与海事服务处邮箱发出的邮件你就会发现问题。原来这4.3万行邮件中的名称都是自动生成的,而邮箱地址自动生成模式与上个月我放在HIBP网站上的 the B2B USA Businesses垃圾邮件类似。

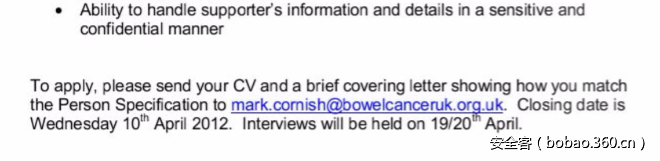

泄露的邮箱还包括Employees-bringing-in-their-own-electrical-appliances.htmlmark.cornish@bowelcanceruk.org.uk 。

第一个邮箱泄露文件中包含我的电邮地址。你也许会问我为什么要公开别人的邮箱地址,那是因为这些已经被曝光在网上了:

但是,在数据包中你会发现邮箱地址的前面会有一长串的前缀,据分析应该是HTML文件名,或表示电邮地址已经从互联网上抹去。因此,所谓7.11亿个邮箱地址可能只是一个虚数,真正被控制和滥用的电邮可能小于这个数字。

邮箱密码分析

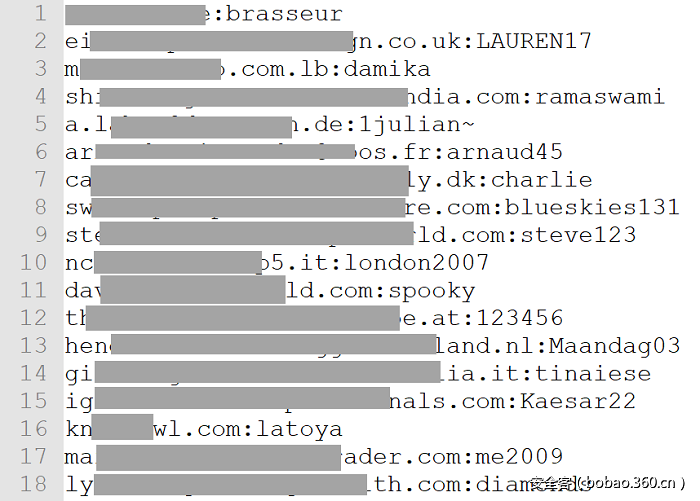

下面,我们来探讨一下电邮密码。其中,一个文件以数字形式命名,并包含120万行数据:

研究显示,随机从HIBP网站上挑选出来的被泄露的邮箱地址均属此前LinkedIn用户资料泄露事件中的邮箱地址。这一点值得探究,假设LinkedIn资料外泄事件是此次泄露事件的源头,那么邮箱的密码就是此前被曝光的使用的哈希函数算法(不加盐)。但这仅仅是泄露邮箱中的一小部分。

一份类似的文件(拥有相似的命名结构)包含了420万电邮帐号和密码,每个帐号这一次都曾在“ the massive Exploit.In combo list”中出现过。这应该能够帮助你了解到,这些数据一旦进入公有领域,是如何不断被重新分配的。

其他文件拥有与之持平,甚至更多的账密数量。其中一份文件拥有2900万行电邮帐号和密码,前者一直在HIBP网站列表中,即使前两个例子中并未出现特殊的数据泄露情况。另一份文件的命名方式比较马虎,能看出是澳大利亚地址,且都为真实名称。该数据包含1250万行,意味着该国每2个人中就有一人的邮箱遭到泄露。其中的很大一部分未出现在HIBP网站上,包含了379000个以.gov.au结尾的帐号,看起来混杂了合法、虚假和改编帐号。

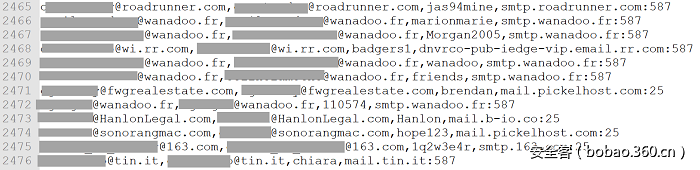

还有另一个文件包含了超过3000条记录,涵盖电邮帐号和密码,SMTP服务器以及端口等内容(25和587都是常见SMTP端口):

这也体现除了数据的价值:数千个有效SMTP帐户提供给垃圾邮件发送者一个不小的邮件服务器选择范围,用于发送他们的邮件。这里还有许多与之类似的文件;另一个包含了142000个电邮帐号和密码,SMTP服务器及端口。

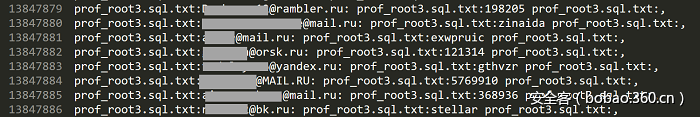

还有一些数据中包含了大量的信息,例如,一份文件包含了2000万行俄语电邮。上述邮箱地址中还包含SQL的文件名,如下图所示:

总结

数据还有很长。电子邮件地址和密码,以及SMTP服务器和端口分布在数万GB的文件中。在二年半的时间里,“HIBP 110数据泄露”共累积了7亿1100万个地址,其中很多都集中在一个地方。这是一个令人难以置信的数据量。

上面的例子并不完全详尽,只是用于说明数据的多样性。这些例子帮助解释了大量的数据记录,以及我不可避免的反应“有些地址是不真实的”。其同样说明数据的来源有多么广泛,以及虽然不幸发现自己在这个数据集中,却未能深入了解你的电子邮件地址是从哪里被获得的,或者能做什么进行防范。

我们不得不面对这样一个不争的事实,那就是我们的电子邮箱已经沦为一个商品,被人分享、交易甚至是滥用。不法分子利用我们的邮箱发送成千上万条垃圾邮件——这就是今天的互联网。

我已经将7.11亿个泄露的电邮发布在了HIBP网站上。基于安全考虑,我并未公布包含上述数据的文件名及目录位置,也没有公布邮箱的密码。

如果你为自己包括电邮在内的所有网络账户设置了强大的,不易被攻破的密码,并且设置了多重验证手段,那么我自然不用为你的网络账户安全担心。如果你没有做到这些,希望此次泄露事件能为你敲响警钟!