随着web3领域各种应用程序的相继发展,安全问题也随之凸显。近期钓鱼诈骗攻击事件频发,各种钓鱼攻击手法层出不穷。此时,如何更清楚地了解钓鱼攻击;如何避免被钓鱼显得尤为重要。

本系列文章从web3安全出发,持续跟进web3安全动态。

邮件钓鱼

攻击者利用各种热点nft发售、钱包升级、nft预售、空投领取、合约升级,项目更换网站、特价nft、中签等为由,发送钓鱼邮件,内含精心模仿的官方网站、预售平台,app下载链接等,用户稍不留意就会中招。

邮件钓鱼案例

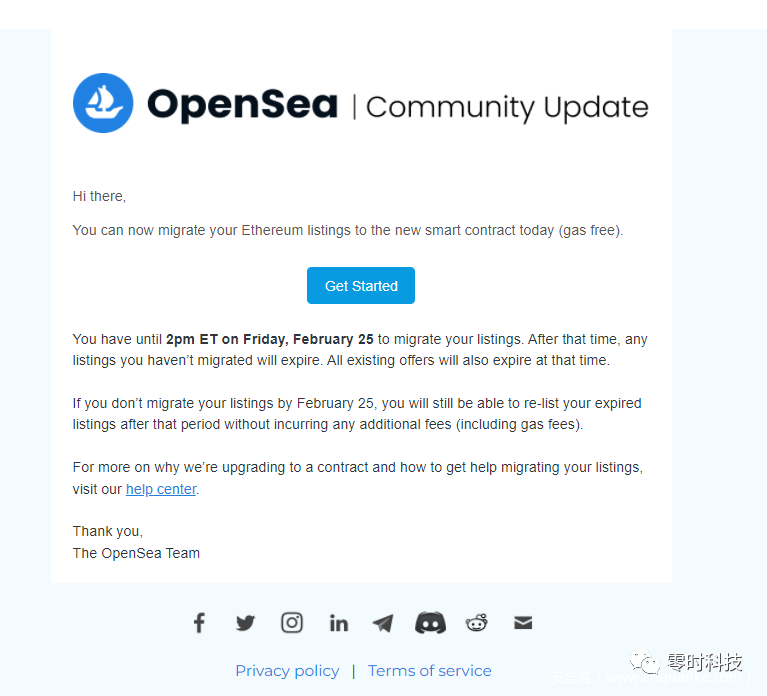

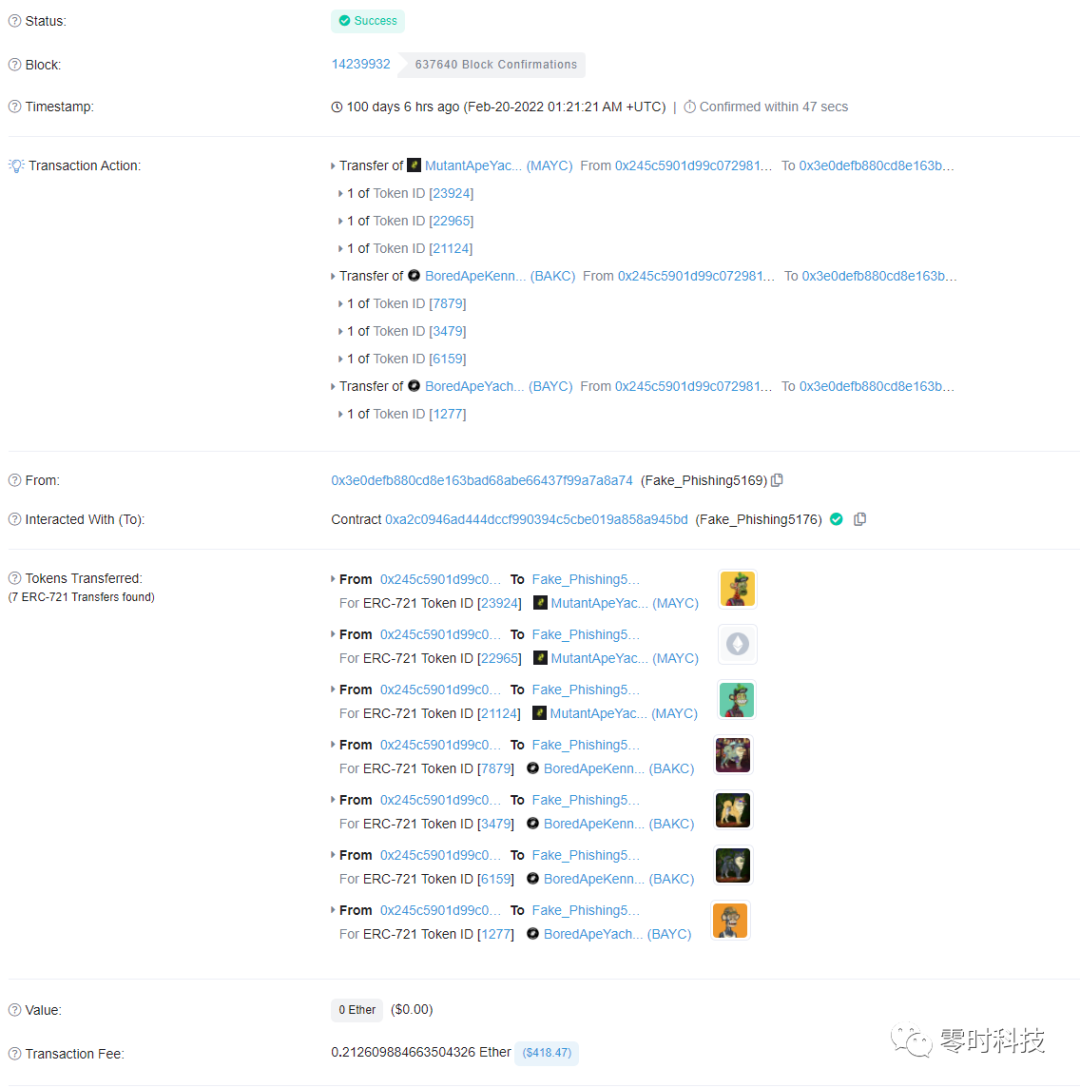

1、黑客了解到 Opensea 需要用户对其卖单进行迁移,并且清楚 Opensea 官方提前发出了迁移日期和操作步骤的邮件。

2、黑客提前制作好钓鱼网站,并且部署合约。

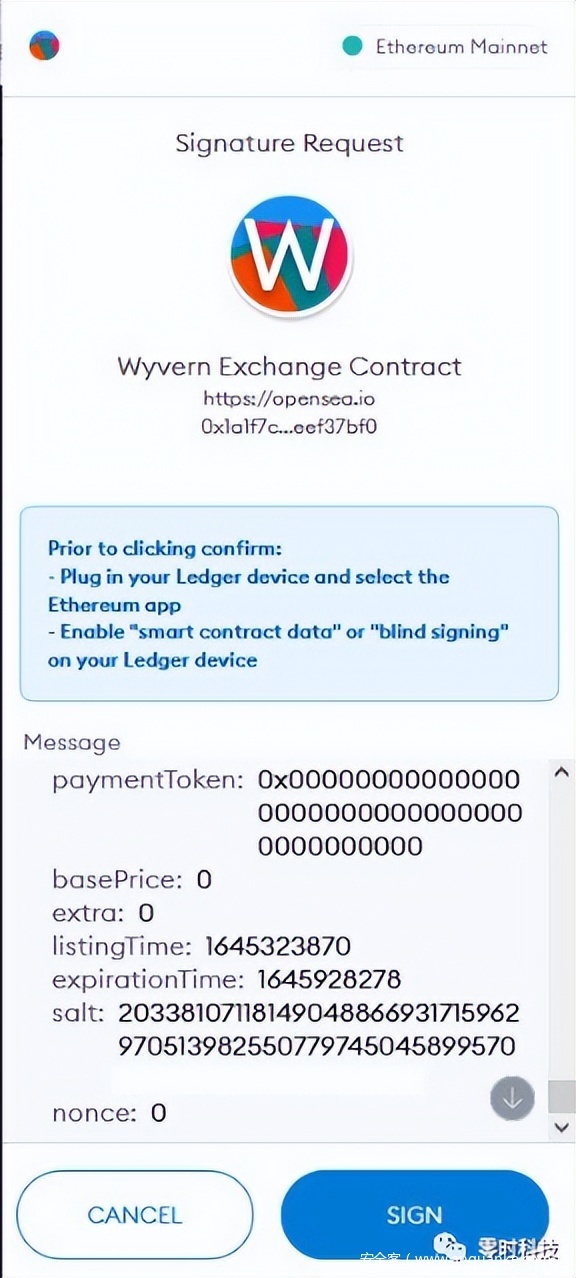

3、通过伪造的邮件通知用户进行迁移操作,引导受害用户在该钓鱼网站上进行卖单迁移操作。这个迁移操作就是让用户对其销售的卖单进行签名,然而签名的卖单价格是0。

4、黑客拿到用户签了名的卖单信息,通过调用 OpenSea 的交易合约就能以0的价格完成交易,顺利拿到受害者的NFT。

如何避免

- 邮件发件人是可以伪造的,不能以邮件发件人来判断是否是官方邮件

- 点击右键中的地址后,判断浏览器显示的地址是不是自己想要访问的网站

- 官方不会在邮件里要求你提供任何个人信息,如果有请判断是否为官方邮件

- 对于常用的网站添加到书签,每次使用的时候自己主动点击而不是在其他地方打开

假冒官方

“钓鱼网站“是指用来欺骗用户的虚假网站,它的页面与真实网站界面基本一致,以假乱真欺骗和窃取用户的私钥或者助记词。钓鱼网站一般只有一个或几个页面,和真实网站差别细微 。该诈骗手段由来已久,骗子传播噱头大多是领取空投、帮助解决问题或其他手段。

假冒官方网站钓鱼

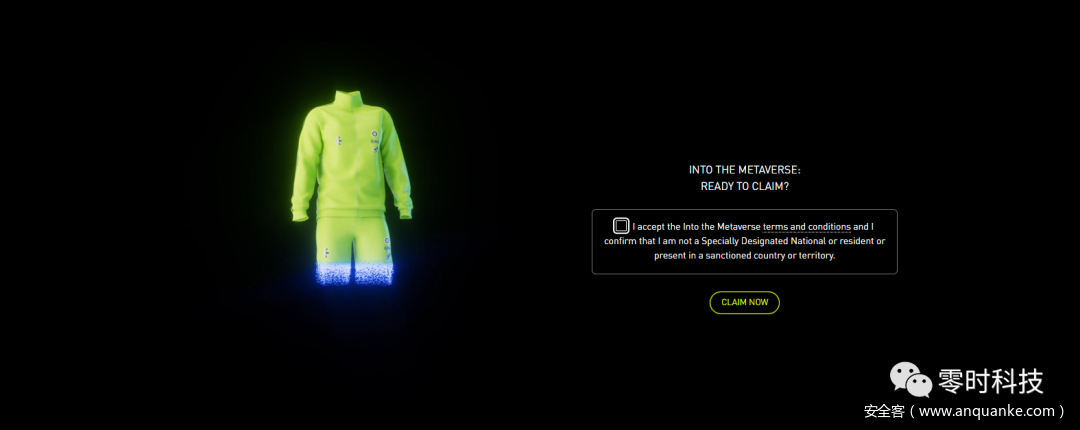

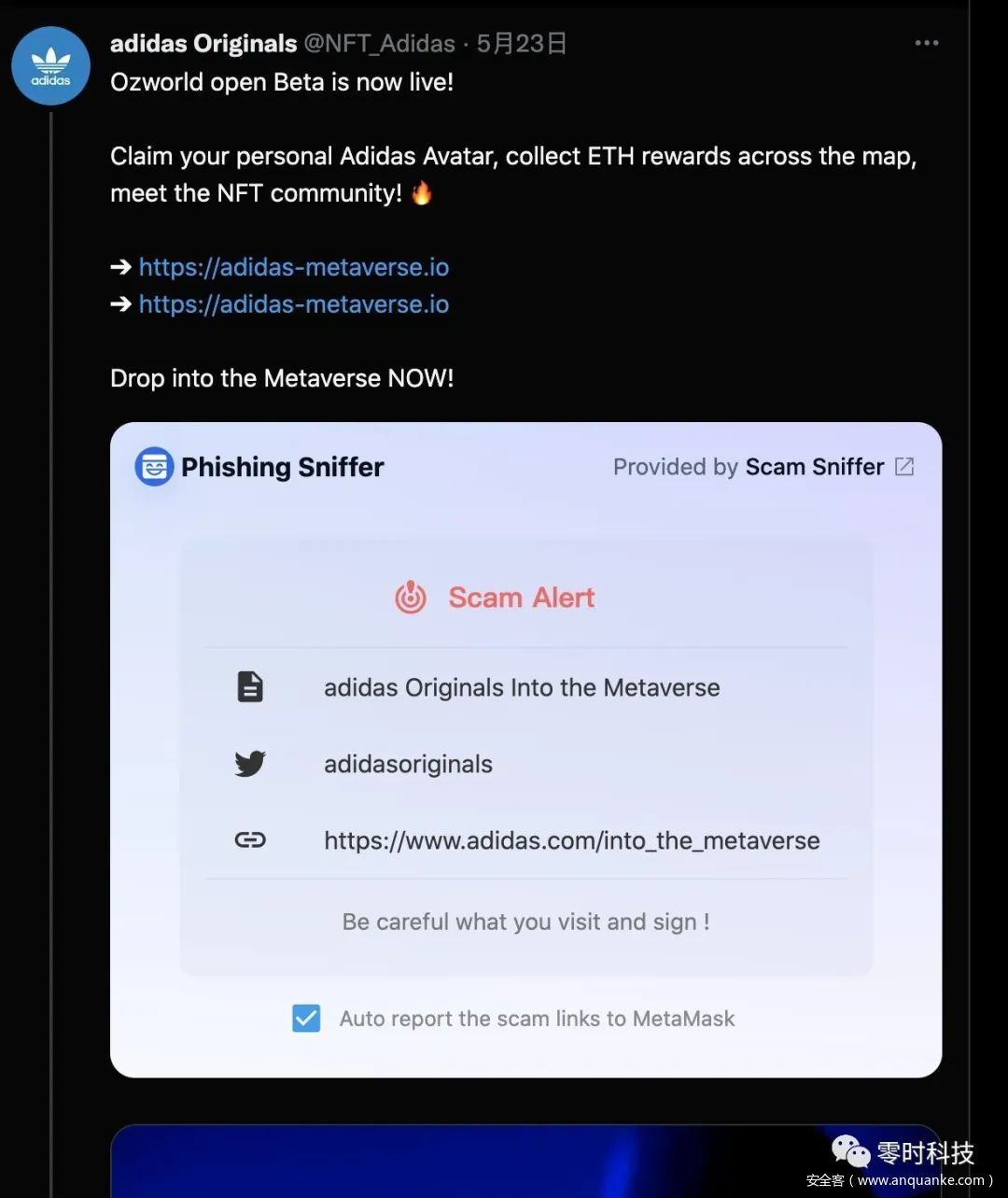

1、攻击者首先创建了一个模仿官方的Twitter账户,并发布了Adidas Avatar free claim的推特,并在评论区@了很多粉丝.

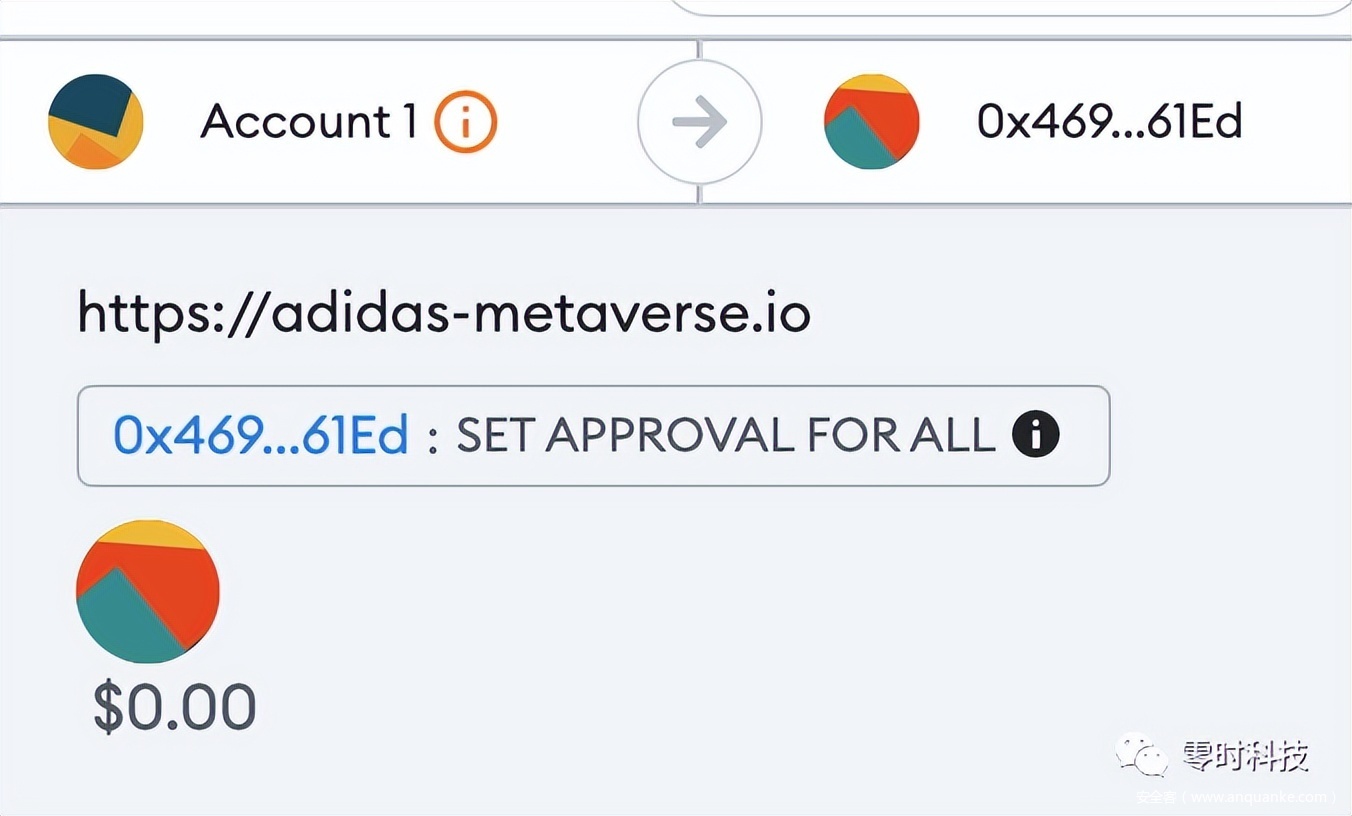

2、打开网站,连接钱包并点击Claim Now,他将要求你执行setApprovalForAll授权攻击账号,而且你点拒绝后,他会一直弹出该请求框。

3、如果你没能及时关闭钓鱼网站,而他一直在弹窗,你刚好准备交易,没看清楚很可能会误以为opensea的请求,从而授权。

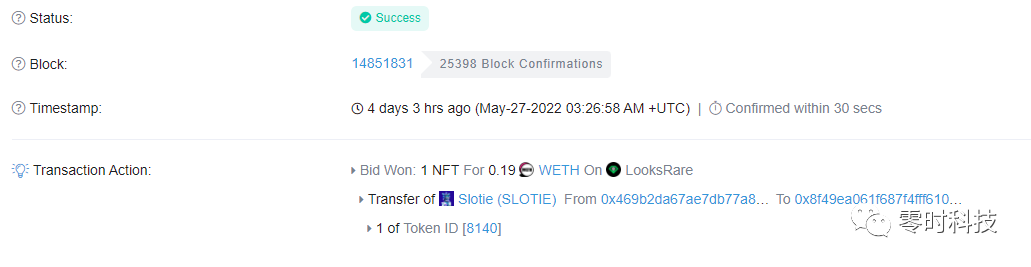

4、在攻击者或者授权后,攻击者便可以转走你的NFT了。

如何避免

- 仔细检查Twitter账户是否官方账户

- 每当看到setAppRovalForall的签名请求,仔细检查授权地址

- 如果不小心批准,尽可能快的在攻击者转移NFT之前撤销授权