什么是APT攻击?什么是ATT&CK?今天分享的知识盒子带你快速了解顶尖红队知识。

ATT&CK的全称是Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK)。它是一个站在攻击者的视角来描述攻击中各阶段用到的技术的模型,该模型由MITRE公司提出,这个公司一直以来都在为美国军方做威胁建模。

ATT&CK的目标是创建网络攻击中使用的已知对抗战术和技术的详尽列表。目前,ATT&CK已经成为了网络空间安全最热门的议题之一,它在安全行业中广受欢迎。

ATT&CK会详细介绍每一种攻防技术的利用方式,可以极大地帮助安全人员更快速地了解相关的技术内容。在ATT&CK的技术矩阵中,针对每种技术都有具体场景示例,说明攻击者是如何通过某一恶意软件或行动方案来利用该技术的,还引用了许多博客和安全研究团队发表的文章。因此,如果我们在ATT&CK中没有直接找到相关的技术实例,可以尝试在对应链接的文章中找到更为具体的实例讲解。

这个知识盒子将从以下几个方面来跟大家分享ATT&CK相关内容:

- -ATT&CK是做什么的?

- -ATT&CK的组成部分有哪些?

- -ATT&CK的设计理念及战术划分是什么?

- -ATT&CK Navigator项目内容有哪些?

- -ATT&CK的应用场景有哪些?

- -ATT&CK的战术详解

- -APT的ATT&CK攻击链分析

模型结构

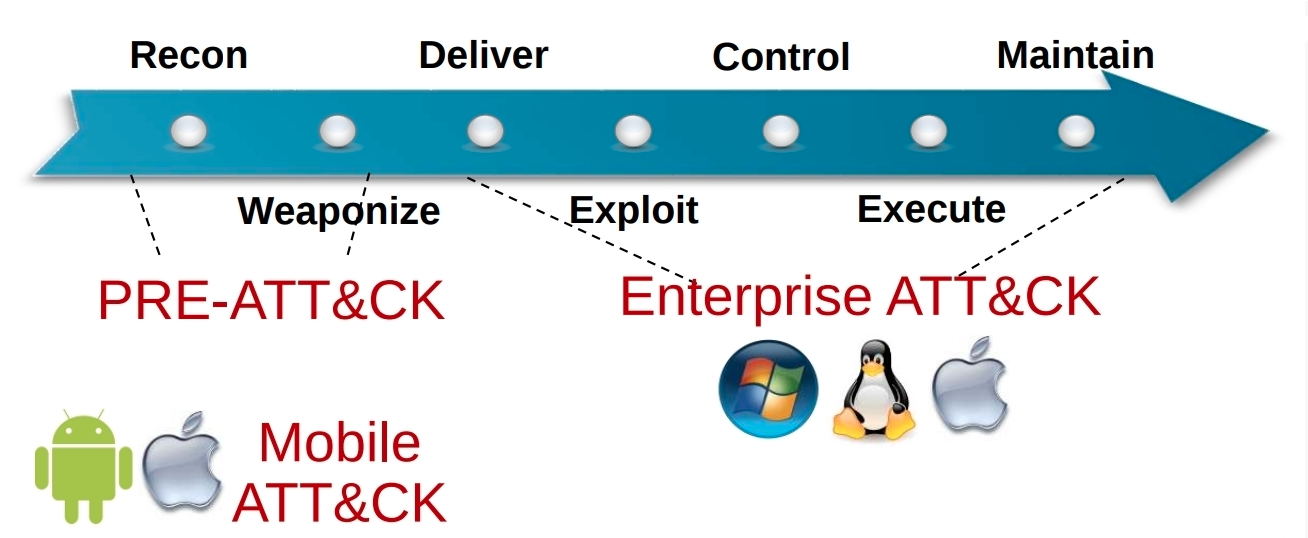

目前ATT&CK模型由三部分组成,如下图所示:

(1) PRE-ATT&CK:攻击前的准备,例如优先级定义、目标选择、信息收集、发现脆弱点、攻击性利用开发平台,建立和维护基础设施、人员的开发、建立能力和分段能力等。

(2) Enterprise:攻击时的部分已知技术手段,例如访问初始化、执行、常驻、提权、防御规避、访问凭证、发现、横向移动、收集、数据获取、命令和控制等。

(3) Mobile:移动端的部分已知技术手段,移动框架和Enterprise类似,只是适用的平台不同。

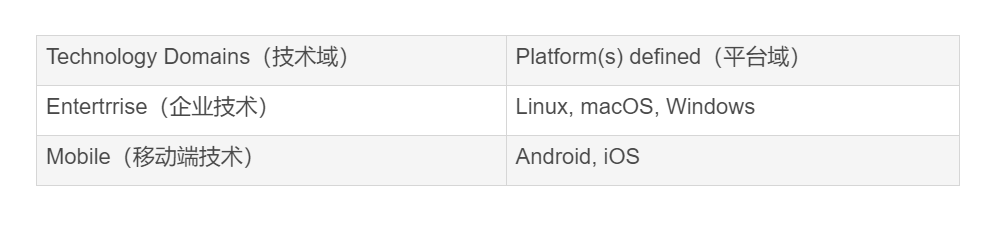

技术域和平台

从官网展示出的框架种可以看出,ATT&CK最直观的表现是一个矩阵。那么,根据上面的模型结构,如果按照技术域(Technology Domains)和平台(Platform)进行分类,其内容如下:

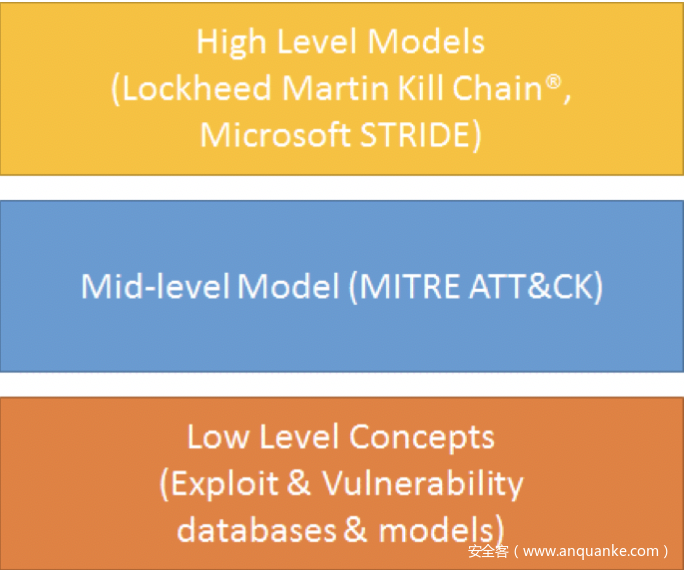

设计理念

通过前面的基本介绍,我们可以知道ATT&CK的一些基本组成情况。下面,我们将进一步介绍ATT&CK的主要设计理念和战术划分,以帮助大家更好地进行学习。

ATT&CK之所以有效,是因为所有战术、技术和流程 (TTP) 都基于现实世界中观察到的真实攻击团伙所为。

很多攻击团伙都用相同的技术,就好像攻击团伙有自己的战术手册,还用此战术手册让新成员快速上手似的。

其主要的设计理念如下:

① It maintains the adversary’s perspective (基于攻击者视角)

② It follows real-world use of activity through empirical use examples (追踪现实世界中的使用和出现过的用法)

③ The level of abstraction is appropriate to bridge offensive action with possible defensive countermeasures (抽象层次恰好可以较好地将攻击手法和防守措施联系起来)

战术划分

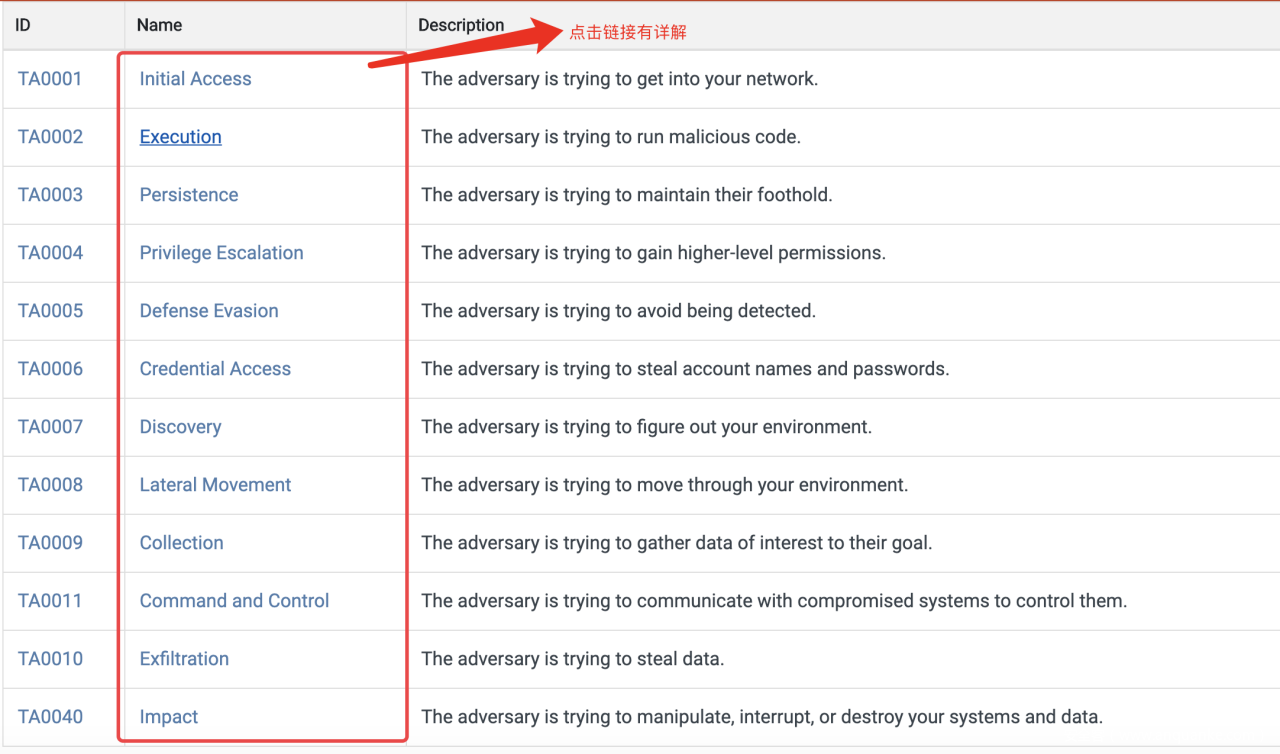

ATT&CK for Enterprise将网络安全事件划分为12个阶段,可看作是12种战术指导思想,可以研究并分析过往攻击者每个攻击阶段所用的 TTP。

ATT&CK战术按照逻辑分布在多个矩阵中,以 “初始访问” 战术开始,共包含12项战术:

初始访问–> 执行–> 持久化–> 提权–> 防御绕过–> 凭据访问–> 探索发现–> 横向移动–> 收集信息–> 命令与控制–> 数据渗漏–> 影响

通常来说,攻击者不会使用全部12项战术用于同一次攻击, 因为这会增加被发现的几率。但不管怎样,12项战术的顺序是一定的,也就是说某种程度上攻击者的攻击行为是可以预测到的,那么我们有必要把12项战术依次讲解一下。

(1)初始访问

首先是初始访问战术,尽管ATT&CK并不是按照任何线性顺序排列的,但初始访问是攻击者在企业环境中的立足点。对于企业来说,该战术是从PRE-ATT&CK到ATT&CK的理想过渡点。攻击者会使用不同技术来实现初始访问技术。

(2)执行

“执行”战术是所有攻击者都必然会采用的一个战术,因为无论攻击者通过恶意软件、勒索软件还是APT攻击等手段,为了能成功攻入主机最终都会选择“执行”战术。这是逃不开、躲不掉的,但换个角度想,如果恶意软件必须运行,安全防御人员将有机会阻止或者检测他,无论是主动出击式还是守株待兔式,都有可能成功防住。但是值得注意的是,并非所有的恶软都是可以用杀毒软件轻松找到的可执行文件,成熟的恶软会被攻击者精心包装,做了免杀加壳甚至自动备份隐藏,在面对这种机器无法扫描到的情况就需要人来进行干预。

(3)持久化

“持久化”战术是所有攻击者最受追捧的技术之一,除勒索软件外,大部分攻击者的存活时间取决于你何时被检测系统发现,试想一下,一个攻击者花了很大的攻击成本攻入了某台主机后,他必然不愿意再花同样的时间成本浪费在下次登陆的过程中,所以最简便最能减少工作量的方法就是“留后门”或者叫“持久化”。在攻击者成功执行完“持久化”之后,即便运维人员采取重启、更改凭据等措施后,持久化依然可以让计算机再次感染病毒或维护其现有连接。例如“更改注册表、启动文件夹、镜像劫持(IFEO)”等等。

(4)提升权限

“提权”战术也是攻击者比较追捧的技术之一,毕竟不是每位攻击者都能够使用管理员账号进行攻击,谁都希望自己能获得最大的权限,利用系统漏洞达到root级访问权限可以说是攻击者的核心目标之一了。

(5)防御绕过

“防御绕过”战术直至目前最新版的ATT&CK框架,仍是拥有技术最多的战术,目前包含69项技术。而防御绕过中有一些技术可以让一些恶意软件骗过防病毒产品,让这些防病毒产品根本无法对其进行检查,又或者绕过白名单技术。例如,修改注册表键值、删除核心文件、禁用安全工具等等。当然作为防御者的我们,在应对此类战术时可以通过监视终端上的更改并收集关键系统的日志将会让入侵无处遁形。

(6)凭据访问

“凭据访问”也是攻击者当中较为火热的战术,毫无疑问,“凭据”是攻击者最想要的东西之一,因为有了凭据,不仅能节省下来大量的攻击成本,而且减少了攻击被发现的风险。试想一下,如果攻击者可以堂而皇之的进行登录,那么为什么要花费大量的攻击成本冒险使用0day漏洞入侵呢。

(7)探索发现

“发现”战术可以说是整个ATT&CK框架中最难以防御的策略,可以说是“防不胜防啊”。其实“发现”战术与洛克希德·马丁网络Kill Chain的侦查阶段有很多相似之处。组织机构要正常运营业务,肯定会暴露某些特定方面的内容。

(8)横向移动

“横向移动”战术是攻击者常用战术之一,在攻击者利用某个漏洞进入系统后,无论是为了收集信息还是继续为了下一步攻击寻找突破点,通常都会尝试在网络内横向移动。哪怕是勒索软件,甚至是只针对单个系统的勒索软件,通常也会试图在网络中移动寻找其攻击目标。攻击者一般都会先寻找一个落脚点,然后开始在各个系统中移动,寻找更好的访问权限,最终控制整体网络。

(9)收集

“收集”战术是一种攻击者为了发现和收集实现目标所需的数据而采取的技术。但是该战术中列出的许多技术都没有关于如何减轻这些技术的实际指导。实际上,大多数都是含糊其辞,称使用应用白名单,或者建议在生命周期的早期阶段阻止攻击者。

(10)命令和控制

现在大多数恶意软件都有一定程度的命令和控制权。黑客可以通过命令和控制权来渗透数据、告诉恶意软件下一步执行什么指令。对于每种命令和控制,攻击者都是从远程位置访问网络。因此了解网络上发生的事情对于解决这些技术至关重要。

(11)数据渗漏

攻击者获得访问权限后,会四处搜寻相关数据,然后开始着手数据渗透。但并不是所有恶意软件都能到达这个阶段。例如,勒索软件通常对数据逐渐渗出没有兴趣。与“收集”战术一样,该战术对于如何缓解攻击者获取公司数据,几乎没有提供指导意见。

(12)影响

“影响”是ATT&CK最后一项战术,攻击者试图操纵、中断或破坏企业的系统和数据。用于影响的技术包括破坏或篡改数据。在某些情况下,业务流程可能看起来很好,但可能已经更改为有利于对手的目标。这些技术可能被对手用来完成他们的最终目标,或者为机密泄露提供掩护。

总的来说,每项战术的纵列对应着不同的技术内容,而且每种技术都有唯一的ID号码,童鞋们只需在官网矩阵中对应点击链接即可查看详细讲解进行深入学习。

这些向下的纵列展开每个技术的流程,可以帮助我们更好地理解不同攻击团伙是怎么执行此技术的。然后还可以用此知识对自身网络中活跃攻击者的行为,构建检测和防御措施。

目前,国内已有研究人员将该框架的翻译版本开源,具体内容也可对应进行深入学习(简直是福音~)

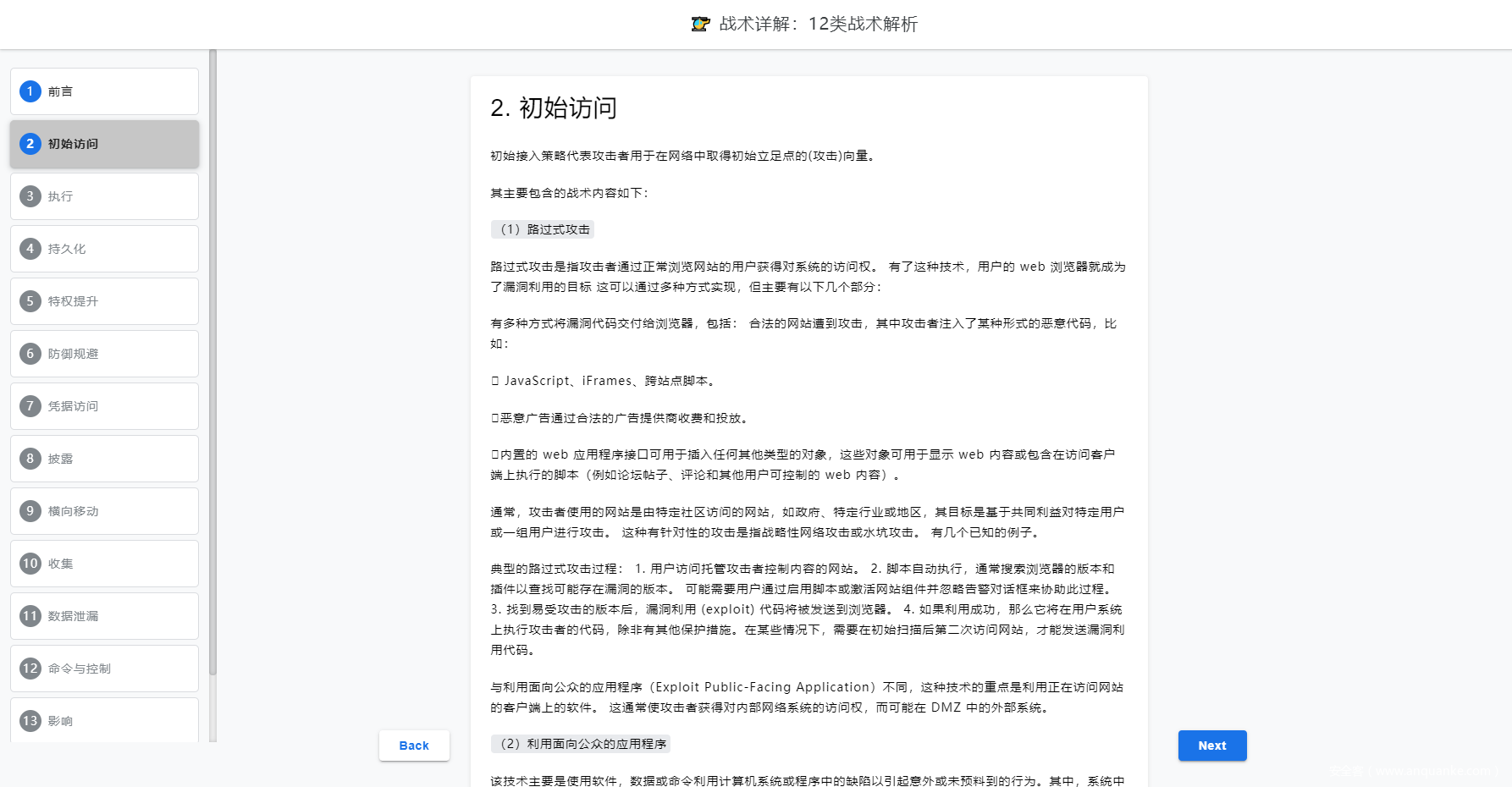

这个知识盒子对12种战术进行了详细的描述,以及案例的分析:

订阅链接:https://zhishihezi.net/box/91c93f609d9dd7b7ca15e0ad2ad520d8?u_source=anquanke3