简介

Armis Labs披露了一个攻击向量,使得搭载主流移动,桌面,IoT操作系统包括Android, iOS, Windows, Linux系统的设备均受其影响。

它通过空气(airborne)即可传播,然后通过蓝牙(Bluetooth)协议发起攻击。BlueBorne由此得名。

参考:https://www.armis.com/blueborne/

BlueBorne之所以危险,是因为大多数用户都会在他们不使用蓝牙的时候将蓝牙开关打开。而attacker根本不需要与target设备配对(但是信号得在接收范围内)即可完全接管该设备。

Armis Labs团队的负责人Ben Seri称,他们已经在实验环境下建立了一个僵尸网络,并且使用BlueBorne攻击安装了勒索软件。

然而,Seri认为,即便是经验丰富的攻击者,想要在全球范围内制造一个瞄准所有平台,并且可以从一个受感染设备逐步感染周围设备,而且具有自传播功能的蠕虫也不是那么容易的。

参考:http://thehackernews.com/2017/09/blueborne-bluetooth-hacking.html

4个高危漏洞

Armis总共列出了8个漏洞,其中4个是高危漏洞(虽然Google的判断有所不同):

信息泄露漏洞 (CVE-2017-0785)

这个漏洞发生在SDP服务器上,攻击者可通过向SDP服务器发出构造的请求,然后服务器会在返回攻击者的响应中泄露它内存中的信息,可帮助攻击者识别周围的蓝牙服务,以及利用下面提到的远程代码执行漏洞。

远程代码执行漏洞#1 (CVE-2017-0781)

这个漏洞发生在蓝牙网络封装协议(Bluetooth Network Encapsulation Protocol,BNEP)服务中,该服务用于通过蓝牙连接共享互联网(tethering)。由于BNEP服务中存在缺陷,攻击者可构造非常容易利用的surgical memory corruption,然后攻击者就可完全接管设备然后执行任意代码了。由于缺乏适当的授权认证,触发此漏洞根本不需要任何用户交互,身份验证或者配对,因此target用户完全无法察觉正在进行的攻击。

远程代码执行漏洞#2 (CVE-2017-0782)

这个漏洞跟上一个相似,但是存在于BNEP服务的高层——PAN(Personal Area Networking)profile中,这个文件用于在两个设备之间建立IP网络连接。在这个漏洞的情景下,memory corruption更大,但还是可以被攻击者利用以在获取受影响的设备的完全控制权。跟上一个漏洞类似,这个漏洞无需用户交互,认证或配对即可触发。

The Bluetooth Pineapple –中间人攻击 (CVE-2017-0783)

中间人攻击使得attacker能够拦截并干扰出入target设备的流量。在WiFi环境下,要发起MITM,attacker不仅需要特殊的设备,还需要有从target设备发往它已经建立连接的“开放”WiFi网络(没有加密秘钥的)的连接请求。攻击者必须嗅探到“连接”在“开放”网络上的target设备发往“开放”网络的802.11的probe request包,之后再伪装成这个“开放”网络,向target返回probe response。而在蓝牙(Bluetooth)中,attacker可以主动地使用支持Bluetooth的设备玩弄target。这个漏洞位于蓝牙协议栈的PAN profile中,可使得attacker在受害者的设备上创建一个恶意的网络接口,重新配置网络路由,然后使设备上的所有通信流量都走这个恶意网络接口。这种攻击不需要用户交互,认证或者配对,这就使得实际的攻击发生于无形之中。

参考:https://www.armis.com/blueborne/

详细分析可参考:http://go.armis.com/hubfs/BlueBorne%20Technical%20White%20Paper-1.pdf

BlueBorne攻击有何不同?

与传统网络攻击不同,BlueBorne不需要用户点击URL链接,或者下载恶意文件,受害者甚至根本不需要连接到互联网上,它可以使用蓝牙协议在短距离内在空气中传播,而黑客根本就不需要与目标受害者配对,只要目标的蓝牙开关处于打开状态,黑客就可连接到这台设备,完全接管设备,还可以通过被攻陷的设备传播恶意软件,而受害者完全无法察觉!

BlueBorne攻击的情景是什么?

试想一个拿着被BlueBorne攻击感染的蓝牙设备(通常情况下可能是一部手机)的快递员,他在银行(通常可认为是很安全的地方了)把包裹拿出来,然后带着他的蓝牙设备把包裹给收件人,这时候这个快递员拿着这个感染的设备可以连接银行里面的其他打开了蓝牙开关的受影响设备(比如智能手机,智能手表,笔记本),然后在银行职员和银行客户中传播恶意软件。然后他接着一站又一站地送快递,而他完全不知道他正在传播恶意软件。然后他在途中经过的被他感染的设备都将变成恶意软件的传播载体,而这些设备可能出现在大型公司的会议中、咖啡厅,甚至可能在医院,最终可能导致公司、医院等大型机构的信息泄露,或者中勒索病毒。

参考:https://www.youtube.com/watch?v=LLNtZKpL0P8

BlueBorne攻击简介

蓝牙协议栈中各漏洞分布图

图片来源:http://go.armis.com/hubfs/BlueBorne%20Technical%20White%20Paper-1.pdf

受影响设备

Android设备

所有Android智能机,平板,可穿戴设备均受前面提到的4个高危漏洞的影响,其中有两个是远程代码执行漏洞(CVE-2017-0781 和 CVE-2017-0782),有一个可被利用来进行MITM攻击(CVE-2017-0783),还有一个会导致信息泄露(CVE-2017-0785)。

Android平台攻击demo

Windows设备

Windows Vista已来所有版本系统均受“Bluetooth Pineapple” 攻击(CVE-2017-8628)影响,可使攻击者进行MITM攻击。

微软已在今年7月11日发布安全更新,并在9月12日发布了相应的通知。建议Windows用户查看更新信息。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8628

Windows平台MITM攻击demo

iOS设备

iPhone, iPad, iPod在iOS 9.3.5及以下版本,AppleTV 7.2.2及以下版本均受RCE(远程代码执行漏洞)影响。这个漏洞已在iOS 10缓解。

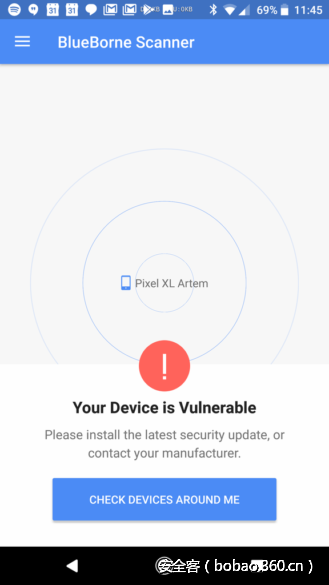

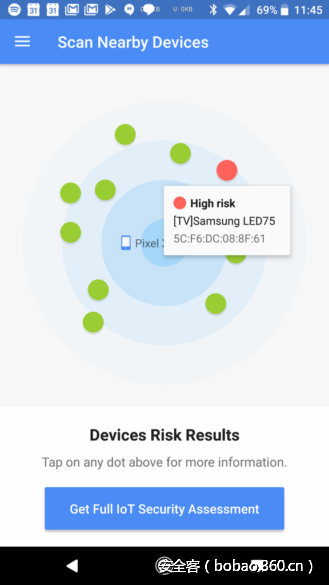

漏洞检测app已发布

Armis已发布BlueBorne漏洞检测app

https://play.google.com/store/apps/details?id=com.armis.blueborne_detector

不仅可用来检测你的设备是否受BlueBone攻击影响,还可检测你周围的蓝牙设备是否也受影响。

防御建议(移动端)

升级iOS版本至9.3.5以上

升级Android版本至6.0以上

安装补丁前关闭蓝牙开关