网络软件巨头思杰系统表示,2018年至2019年期间恶意黑客在其网络中潜伏了五个月,窃取了有关公司雇员、合同工、实习生、求职者及其家属的个人和财务数据。思杰在承认数字入侵者通过嗅探其员工帐户寻找安全性差的密码而闯入网络近一年后才披露了这个事实。

思杰提供的软件被全球数十万客户所使用,包括《财富》100强中的大多数公司。思杰恐怕以出售虚拟专用网(VPN)软件而家喻户晓,这种软件让用户可以通过加密连接来远程访问网络和计算机。

2019年3月,联邦调查局(FBI)提醒思杰:他们有理由相信网络犯罪分子已闯入了该公司的内部网络。FBI告诉思杰,黑客很可能采用一种名为“密码喷洒”(password spraying)的技术闯入了网络,这是一种比较原始又非常有效的攻击手法,企图仅仅使用少数几个常用密码,访问大量员工帐户(用户名/电子邮件地址)。

思杰在当时发布的一份声明中称,黑客似乎“可能已经访问并下载了公司文档”,它仍在竭力查明具体是哪些资料被访问或被窃取了。

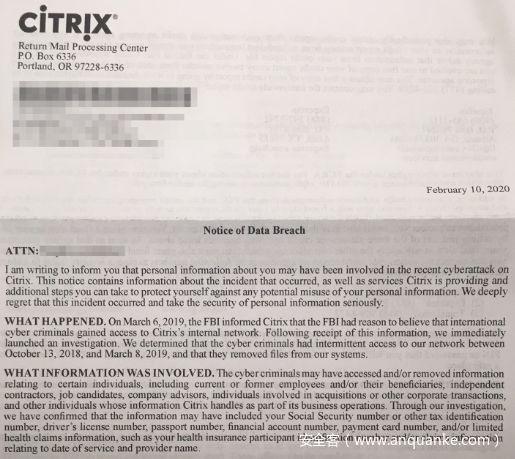

不过思杰在2020年2月10日发给受影响人员的一封信中披露了有关该事件的其他详细信息。据该信透露,2018年10月13日至2019年3月8日期间,攻击者“断断续续地访问了”思杰的内部网络;但没有证据表明网络犯罪分子仍然潜伏在公司的系统中。

思杰表示,入侵者获取的信息可能包括社会保障号码及其他税收标号、驾照号、护照号、财务账号、支付卡号及/或有限的医疗保险信息(比如健康保险参与者的识别号及/或与服务日期和医疗服务机构名称有关的医保信息)。

目前尚不清楚有多少人收到了这封信,但这表明思杰在联系某个时候在该公司工作或工作过的众多人,还有向该公司申请工作或实习的人以及因家人受雇于思杰而可能已经从该公司获得健康福利或其他福利的人。

思杰之所以写这封信,是由于美国几乎所有州的法律明文要求:公司必须将危及个人和财务数据的任何事件通知受影响的消费者。虽然通知并未明确表明攻击者是否窃取了有关该公司软件和内部运营的专有数据,但入侵者当然也有足够的机会访问至少其中一些信息。

在思杰于2019年3月首次披露入侵事件后不久,一家鲜为人知的安全公司Resecurity声称它有证据证明伊朗黑客对此负有责任,黑客在思杰网络中潜伏了多年,窃取了数TB的数据。Resecurity还提供了证据,表明它早在2018年12月28日就向思杰告知该事件。思杰最初否认了这一说法,但后来予以了承认。

伊朗黑客最近因在全球范围内到处黑入VPN服务器而饱受指责,企图在大型企业网络中植入后门。安全公司ClearSky本周发布的一份报告详细介绍了政府撑腰的伊朗黑客团伙如何一直忙于利用来自思杰及其他许多软件公司的热门VPN产品中的安全漏洞。

ClearSky表示,攻击者之所以致力于攻击VPN工具,是由于这类工具可以在目标组织中提供长期的立足点,并常常为通过供应链攻击而黑入其他公司敞开了大门。该公司表示,这种策略已使伊朗黑客得以持续访问公司企业的网络,包括IT、安全、电信、石油天然气、航空和政府等行业领域的公司。

攻击者可以利用诸多VPN漏洞,其中一个是思杰VPN服务器中最近刚打上补丁的漏洞(CVE-2019-19781),该漏洞被安全社区的一些人取名为“Shitrix”(该死的思杰)。之所以取这个贬损性的名字,是由于思杰最初在2019年12月中旬警告客户注意该漏洞,但直到2020年1月下旬才开始发布补丁以堵住该漏洞——而在之前大概两周,攻击者已开始使用公开发布的漏洞攻击代码,闯入不堪一击的企业组织。

贵公司抵挡得住密码喷洒攻击吗?正如思杰被黑事件表明,如果你不知道情况,就应该检查一下,然后针对结果采取相应的措施。有一点可以肯定,就算你没发现漏洞,不坏分子也会发现的。