最近出现多起针对巴西企业的金融恶意软件活动,统称为 “变形 (Metamorfo)”,它利用“撒网并祈祷”的垃圾邮件技术诱骗受害者。在多种攻击活动中,恶意软件滥用合法的经签名的二进制加载恶意代码。

正如“变形”这个名字所揭示的那样,这些活动之间存在很多共通的地方,包括使用多阶段的感染路径、将合法的 Windows 工具用作侧加载器并且使用云存储托管恶意代码,但它们之间存在微小的不同之处。

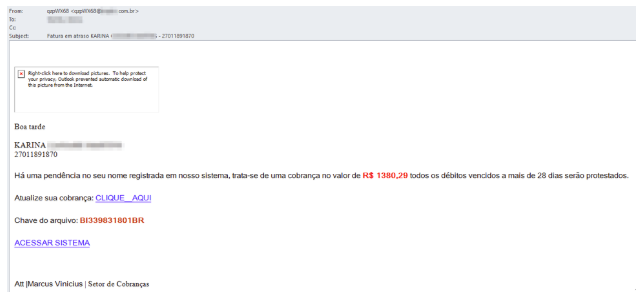

例如,火眼实验室检测发现,某次攻击首先发送含有 HTML 附件的邮件,其中的附件重定向至一个谷歌短 URL,而后者又将受害者重定向至云存储站点如 GitHub、Dropbox 或 Google Drive 下载一个 ZIP 文件。用户必须解压缩该文档并双击可执行文件以便感染链继续起作用。

之后,该 payload 恶意软件开始监控受害者的在线银行活动、比对他们所访问的站点和大量巴西银行和数字币 URL 的硬编码列表。如果攻击者找到匹配项,那么就会创建文件夹存储截屏内容以及用户浏览银行网站时触发的鼠标点击次数。火眼公司的研究人员表示这些截屏被继续保存为 .jpg 图像。

在另外一起“变形”攻击活动中,火眼公司观测到恶意邮件中含有链接而非附件。这些 URL 同时指向合法和恶意域名,随后重定向至上述提到的同样的托管着稍有不同的 ZIP 文件的云站点中。该 ZIP 文件中包含释放 VBS 文件的恶意可执行文件,随后该 VBS 文件从 C2 服务器中提取相同的侧加载工具和木马。

和第一次活动中出现的木马一样,这个样本检测具体某个巴西银行和数字货币站点上的活动,同时还会执行国家代码检测。

然而,这款木马略有不同,因为它在银行站点上显示虚假表单并且拦截受害者的凭证。同时如在后台出现恶意活动,它会展示一个虚假的 Windows 更新。

研究人员指出,“使用多阶段感染链使得研究人员难以完整地分析这些攻击类型。攻击者使用多种技术规避检测并利用银行木马感染毫不知情的讲葡萄语的用户。使用公共云基础设施传播不同阶段,在传播恶意 payload 方面起到尤其重要的作用。”

研究人员表示,使用真正的 Windows 工具实现恶意目的是“变形”活动的一个独特功能,但它并非新鲜事。火眼公司曾在2017年第四季度发现了这种技术,当时类似的“malspam”活动通过在邮件中嵌入 JAR 文件而非 HTML 附件或链接的方式传播相同类型的银行木马。在执行层面,该 Java 代码自动从 Google Drive、Dropbox 或 GitHub 中提取 ZIP 文档。