编译:奇安信代码卫士团队

AT&T 公司的其中一个网站偷偷地将渗透测试重定向至 FBI 的 Tips 门户网站,使得参与该公司漏洞奖励计划的安全研究员承担违法的风险。

这种隐秘的重定向行为被指存在于 erate.att.xom 的 E-rate 门户网站上。该网站供学校和图书馆获得互联网和电话服务的折扣服务。

上周,ThugCrowd 团队的研究员 Nux 在搜索AT&T 网站漏洞时发现了这种重定向情况。

Nux 并非试图入侵AT&T 网站,只是在网站上查找安全缺陷,以便通过该公司的官方漏洞奖励计划提交漏洞报告并获得现金奖励。

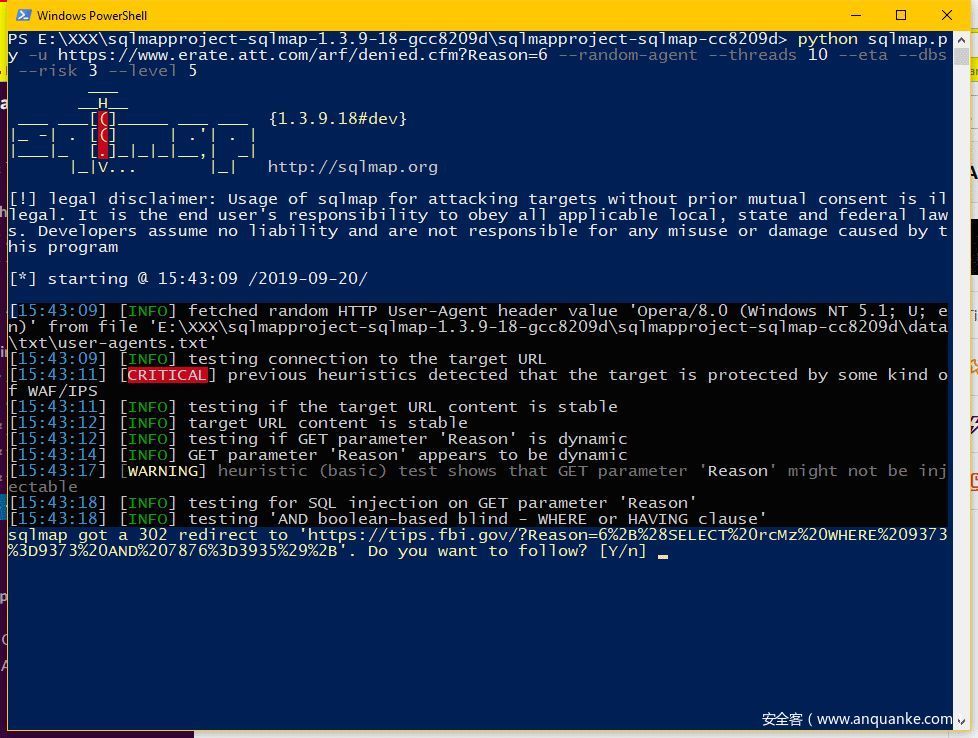

Nux 的一次普通渗透测试触发了他的漏洞捕获工具警告,于是发现了令人吃惊的一幕:警告信息称目标网站正在试图将渗透测试重定向至一个新的 URL。而这个URL 就是 FBI 的 Tips 门户网站。

不仅是当 Nux 使用 Sqlmap 查找 AT&T E-rate 门户网站中的 SQL 漏洞问题时,而且在他使用 NoScript 浏览器插件测试跨站点脚本漏洞是否已经中继了更加复杂的利用代码时,都出现了重定向问题。

ZDNet 也独立复现了这两种重定向问题。

渗透测试是研究人员模拟现实生活中旨在入侵公司网络的攻击的一套程序。渗透测试和真实发生的攻击之间除了攻击者的恶意意图之外,并无差别。渗透测试研究员会把易受攻击的入口点报告给公司,以便后者进行修复,而攻击者将利用该漏洞实施恶意行为。

不请自来的渗透测试

像 Nux 这样的安全研究员开展渗透测试活动的原因在于很多公司如 AT&T 设立漏洞奖励计划,邀请这种类型的流量攻击自己的应用程序。

FBI 并未设置漏洞奖励计划,也并未邀请研究员开展此类渗透测试活动。

通过将渗透测试重定向至 FBI Tips 门户网站的方法,AT&T 实际上将研究人员放在了一种对美国政府网站实施不请自来的渗透测试的位置。

渗透测试公司 Threatcare 的首席执行官Marcus J. Carey 表示,“渗透测试流量是百分之百合法的,因此看起来就像是真实的攻击。这些都是合法的研究人员在使用标准的和自定义的工具在查找漏洞。虽然可能性不大,但可能会通过 AT&T 反映出攻陷 FBI 的合法利用代码。”

上周,AT&T 已经在联系之后删除了重定向。但 AT&T 以及 FBI 均未就此事置评。

Carey 认为,“这肯定不是一种标准做法。我认为 FBI 对于攻击被导向自己的服务器很不开心。”

误解无时不在

整个事情看似非常愚蠢,对于 AT&T IT 员工而言就像是某种笑话而非恶意行为。

然而,误解无时不在,尤其是当权力机构必须和安全研究员进行交锋时更是如此。过去有无数案例表明,合法的安全研究员一直都在被执法部门误解和误判。

例如,2016年5月,安全研究员因披露美国选举网站上的漏洞而遭批捕。2017年1月,Justin Schafer 报告了一家暴露存储病人数据的 FTP 服务器的医疗机构时,家里遭 FBI 搜查本人被拘留。

2017年7月,一名匈牙利青少年因报告 Budapest 公共交通电子票务系统中存在漏洞而被逮捕。就在这个月,爱荷华州的两名安全研究员因在进行物理渗透测试而闯入一家法大楼时遭批捕,虽然他们手握授权书也无济于事。

原文链接

https://www.zdnet.com/article/at-t-redirected-pen-test-payloads-to-the-fbis-tips-portal/