1.概述

个人所得税APP是由国家税务总局主办,是为了贯彻落实个人所得税综合与分类相结合的税制改革要求,保障全国自然人纳税人及时享受税改红利而推出的一款移动办税工具,从2019年起,仿冒个人所得税APP就应用层出不穷,目前,恰逢2022年3月1日至6月30日,开始2021个税综合所得年度汇算之际,加上各大网络媒体报道“今天,你退税了吗?”,普通用户的退税心切,给诈骗分子有机可乘,“蹭热门”也是诈骗分子惯用的手法。

今日,恒安嘉新暗影移动安全实验研究人员收到一条诈骗短信,内容是“今天,你退税了,请尽快安装最新版个税APP,链接为8.134.49.19:8000/pic/geshui.apk”,研究人员第一时间对该APP进行下载分析,发现该APP并不是官方的个人所得税APP,其主要目的是收集用户个人所得税的账号和密码,上传至服务器8.134.49.19,IP归属地是广东深圳阿里云,本报告全面揭露该诈骗APP的行为,同时,让广大用户了解如何识别正版APP(或仿冒APP),仅从安装图标来看,基本上一模一样,无法识别真假,安装图标如图1-1所示。

图1-1 安装图标

2.样本信息

| 样本名称 | 个人所得税 |

| 样本包名 | com.geshui.apk |

| 样本版本 | 1.5.2 |

| 样本MD5 | 6DD233B6D72909033BEBDEA60E8B7C53 |

| 样本签名 | CN=aa,OU=bb,O=cc,L=dd,ST=ee,C=ff |

| 签名MD5 | 120D19B4208A1ADA63D7508B446CAAC9 |

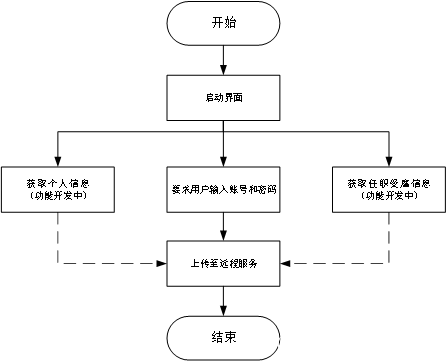

3.样本运行流程

目前,该样本还是初级版本,很多功能还无法正常使用,只是个静态仿冒页面,样本流程虽然简单,但是给用户造成的风险比较大。样本启动后,当用户点击某项功能时,会跳转到登录界面,要求用户输入账号(手机号码或证件号码)和密码,然后将用户信息上传至远程服务器,另外,获取个人详细信息和任职受雇信息功能还在开发中,该样本的运行流程如图3-1所示。

图3-1 运行流程

4.诈骗应用识别方法

下面介绍4种识别诈骗应用的常用方法,分别是运行页面识别方法、登录页面识别方法、签名与包名识别方法,以及服务器通联地址识别方法,最重要的是看应用访问的通联地址是否是官网地址,如:国家税务总局官方网站是http://www.chinatax.gov.cn/,域名是chinatax.gov.cn,如果安装的应用访问服务器的域名不是chinatax.gov.cn,那就要注意了。

4.1 运行首页识别方法

正版个税应用启动后滚动页为2021年个税税记忆,而仿冒个税应用启动后滚动页为2020年个税记忆,图片样式、内容都不太一样,做的相对比较粗糙,真假首页对比如图4-1所示。

图4-1 真假首页对比

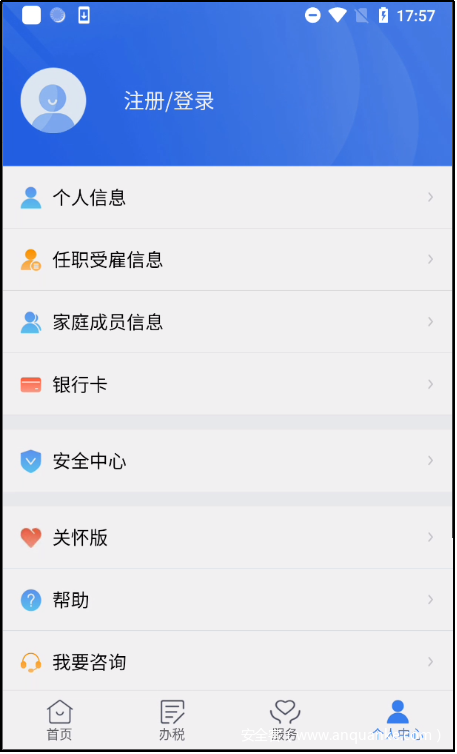

4.2 登录页面识别方法

正版个税应用登录界面需要输入验证码,其他功能都正常,而仿冒应用没有验证码选项,只要求用户输入账号和密码,其他功能无法使用,真假登录页对比如图4-2所示。

图4-2 真假登录页对比

普通用户通过以上两项简单的识别真假,更专业的识别方法如下面两种,看样本的开发者签名、包名和通联地址信息。

4.3 签名与包名识别方法

签名证书是用于识别开发者的身份,包名是样本的唯一身份标示。

| 类别 | 包名 | 签名证书 |

| 正版应用 | cn.gov.tax.its | CN=国家税务总局,OU=国家税务总局,O=国家税务总局 |

| 诈骗应用 | com.geshui.apk | CN=aa,OU=bb,O=cc,L=dd,ST=ee,C=ff |

4.4服务器通联地址识别方法

通联地址是APP客户端与远程服务器通信的网络地址,这里不包含第三方SDK地址。

| 类别 | 服务器通联地址域名 | IP地址及归属地 |

| 正版应用 | m.etax.chinatax.gov.cn | 211.**.**.2(北京 联通) |

| 诈骗应用 | 8.134.**.**:8123 | 8.134.**.** (广东深圳 阿里云) |

5.诈骗应用行为分析

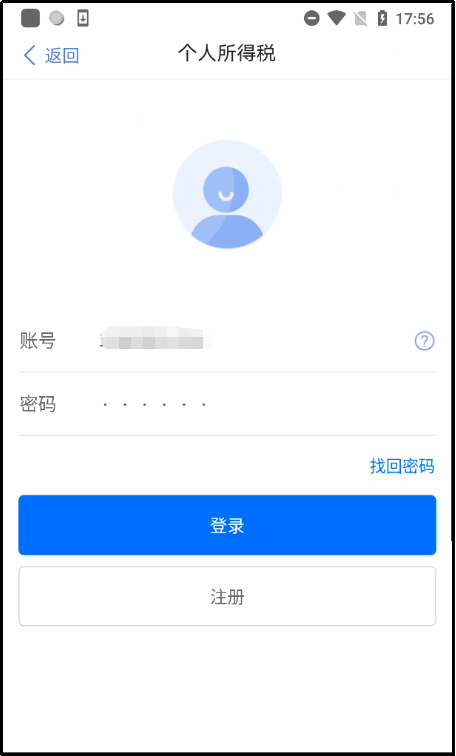

5.1 收集用户的账号与密码

该样本启动后,当用户申报个税汇算时,会跳转到登录界面,要求用户输入登录账号和密码,在用户输入信息后,就会上传至服务器,诈骗APP登录界面如图5-1所示。

图5-1诈骗APP登录界面

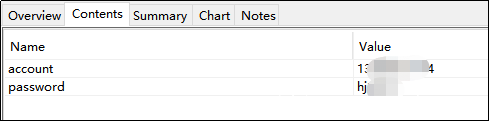

拦截诈骗APP与服务器通信的数据包,可知上传的用户个人信息,从数据包中可知服务器地址为8.134.**.**:8123。

图5-2上传用户的账号和密码

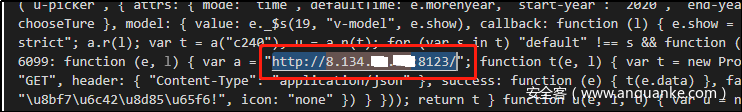

也可以从样本assets\apps\__UNI__2033B11\www路径下的app-service.js文件中,可知通联的C2服务器地址:8.134.**.**:8123,如图5-3所示。

图5-3 上传用户账号和密码的通联地址

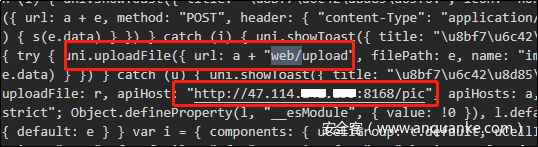

5.2 收集用户的图片

虽然部分页面功能还没有开发完成,但是代码中可知还会上传用户图片,如图5-4所示。

图5-4 上传图片的通联地址

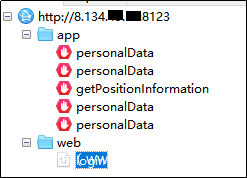

5.3 其他功能

该样本部分功能还在开发中,除了登录注册界面正常外,其他的页面功能还没有实现,用户无法点击,编辑个人信息和编辑用户任职受雇信息,但从拦截的数据包中可知会收集用户个人信息和用户任职受雇信息。

通过拦截数据包,可知通信使用的是http协议,如图5-5所示:

图5-5 通联地址

收集用户个人信息和收集用户任职受雇信息的通联地址及功能,如表5-1所示,后续版本可能会实现该功能,

表5-1 通联地址信息

| 方法 | 通联地址 | 功能 |

| POST | http://8.134.**.**:8123/app/personalData | 获取个人信息(功能开发中) |

| POST | http://8.134.**.**:8123/app/getPositionInformation | 获取任职受雇信息(功能开发中) |

服务器IP地址归属地,如表5-2所示:

表5-2 IP地址归属信息

| IP | 分布区域 |

| 8.134.**.** | 中国广东深圳 阿里云 |

| 47.114.**.** | 中国浙江杭州 阿里云 |

6.修复方法

一旦中招,用户及时修改自己的个人账户和密码,尽快卸载该应用,用户可以通过以下三种方法进行卸载:

(1)立即关闭所有网络连接(断开手机移动网络和wlan),在未删除APP前,建议禁止网络连接;

(2)在手机设置的应用信息中找到应用图标,点击卸载;

(3)如果以上方法都无法删除,备份一些重要数据到电脑,然后恢复出厂设置。如果不放心,也可选择重置手机,以此规避已经投放到手机上的恶意负载的攻击。

7.安全建议

综上所述,该样本是仿冒国家税务总局的个人所得税APP,其目的是收集用户的个人信息,上传至指定的服务器,给用户的个人信息造成严重的安全风险。

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。

谨慎打开未知短信的下载链接。

避免点击网页中的链接或下载附件。

仅从受信任的来源下载应用程序,建议去正规的应用市场或官方下载。

=============================================================================

暗影移动安全实验室(EversecLab)是恒安嘉新移动安全能力的支撑部门,由移动安全、数据安全、人工智能、漏洞挖掘等众多领域专家组成,专注于移动安全技术创新与研究,以及移动互联网应用安全的生态建设,包括移动恶意程序分析、安全风险评估、信息安全检测、数据安全评估、黑灰产溯源挖掘、诈骗APP分析、隐私合规检测等等。自主研发第四代移动APP高速研判分析引擎,支持动态检测引擎(动态沙箱技术)、静态检测引擎、AI检测引擎,样本库积累千万级,PB级大数据存储处理技术等。可为客户提供海量应用的信息挖掘,精准、实时、高效的APP检测、情报数据收集、数据关联分析、情报线索扩展,大屏态势感知展示等等。

“安全创造价值”–暗影移动安全实验室坚持以安全为核心,研究为己任,继续创新和开发解决用户问题和行业痛点的产品,为国家的网络安全事业保驾护航。

=============================================================================