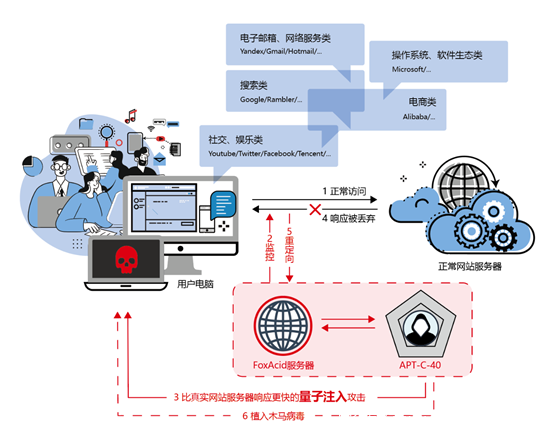

近日,360政企安全集团率先公开披露了美国国家安全局(NSA)针对中国境内目标所使用的代表性网络武器——Quantum(量子)攻击平台。Quantum(量子)攻击平台通过其网络各主干传输线路上部署的被动监听节点,持续不断窃取信道中的网络信号数据,并部署FoxAcid(酸狐狸)服务器,为攻击做好准备工作。其核心攻击过程如下:

1、劫持阶段:利用网络响应速度差来实现Quantum(量子)注入攻击,劫持全球互联网上任意终端设备的正常网页浏览流量。当受害者访问特定网站时,伪造的量子注入数据包会先于正常响应被受害者接收,数据包通常进行HTTP重定向,迫使受害者访问FoxAcid服务器。

2、部署阶段: FoxAcid服务器利用各种主流浏览器的0day漏洞对目标对象实施攻击并植入部署后门程序,如VALIDATOR(验证器)、UNITEDRAKE(联合耙)。

3、驻留阶段:受害者被植入NSA专属后门程序,大量窃取受害者个人隐私和上网数据等内容,进行持续跟踪、监控、窃取行为。

攻击过程

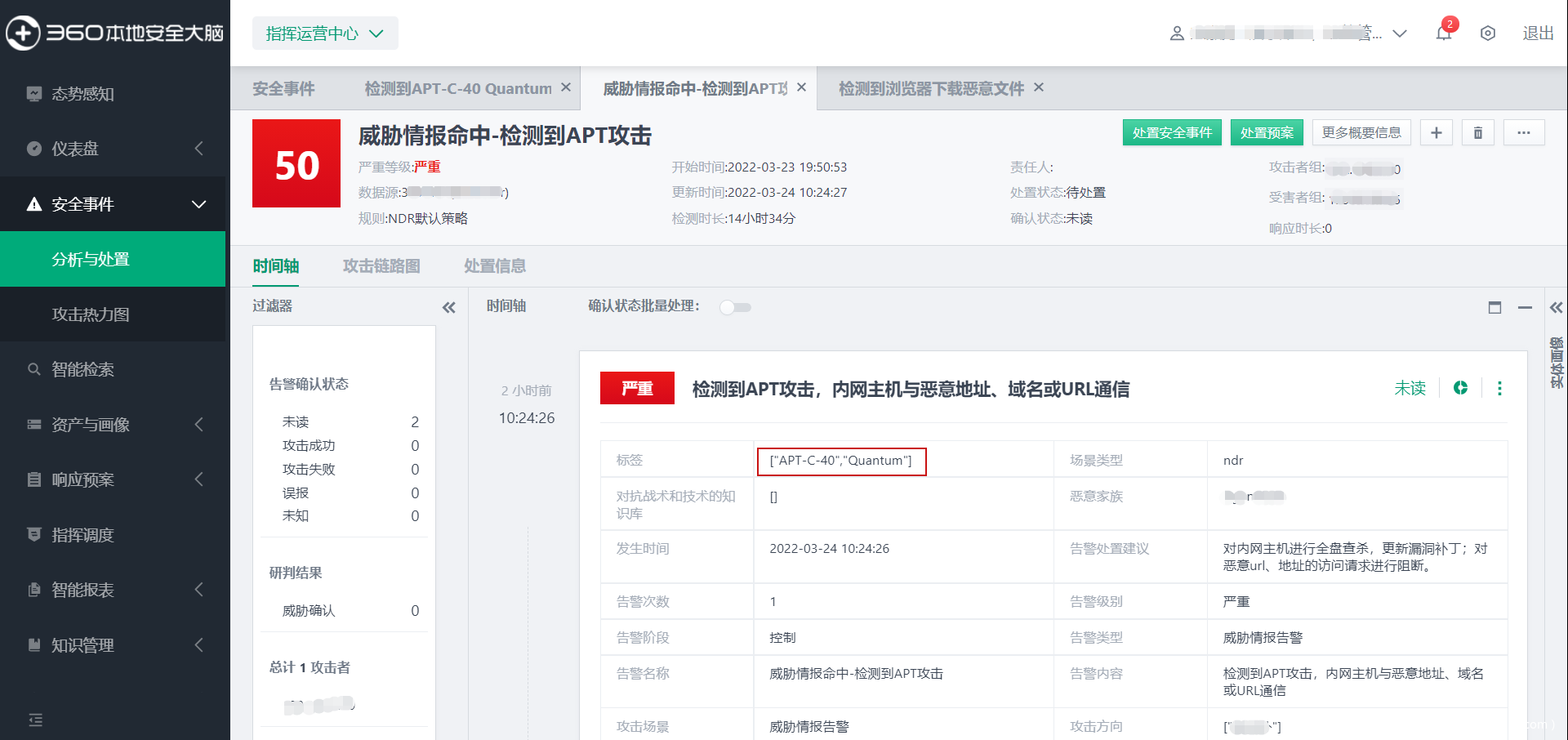

360政企安全集团根据Quantum(量子)攻击平台攻击过程,进行了全面部署,通过云端安全大数据及时、准确、全面、归真、自动化的持续赋能,360本地安全大脑可以开启针对Quantum(量子)攻击全生命周期管理,以实现对高级威胁的识别、检测、分析、溯源、响应处置。

应对流程

本地安全大脑猎捕动作拆解:

360全景攻防知识图谱中映射的攻击技战术链如下:

通过对攻击各阶段技术特点研究,360本地安全大脑已第一时间支持了对Quantum攻击阶段的全覆盖,实现了全方位的精准检测。分别从流量注入阶段、恶意程序部署阶段、隐私数据收集阶段、数据回传阶段助力全面拦截该高级威胁攻击。

1、 流量注入阶段。360本地安全大脑依托网络安全产品的网络行为日志,提取网络数据流量特征建立检测模型,实现对量子注入攻击网络层面的检测支持。

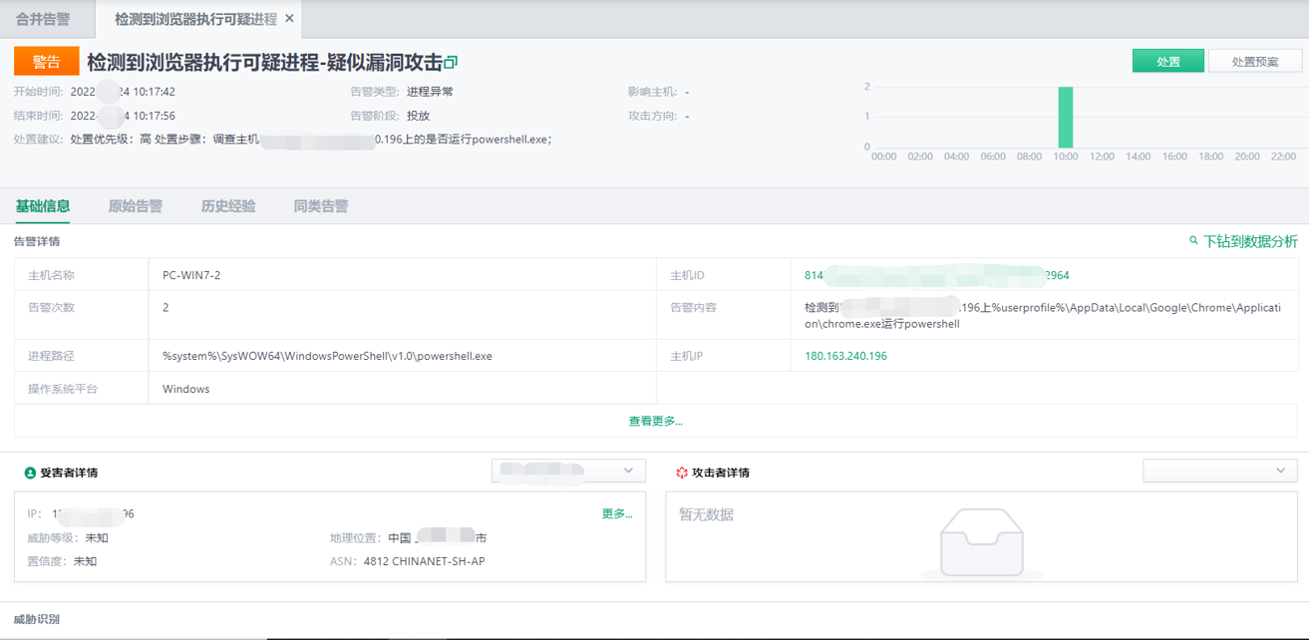

2、 恶意程序部署阶段。360本地安全大脑依托终端安全产品的行为审计日志开发了检测已知/未知浏览器漏洞利用的规则模型,能够第一时间检测利用浏览器漏洞进行下载、执行恶意程序的行为。

3.恶意程序部署阶段。360本地安全大脑依托终端安全产品的行为审计日志开发了检测已知/未知浏览器漏洞利用的规则模型,能够第一时间检测利用浏览器漏洞进行下载、执行恶意程序的行为。

4、 数据回传阶段。NSA后门程序获取到用户隐私数据后,对外进行数据回传;基于360云端持续赋能的威胁情报检测引擎,可以精准识别出与远端的通信流量,遏制攻击危害持续产生。

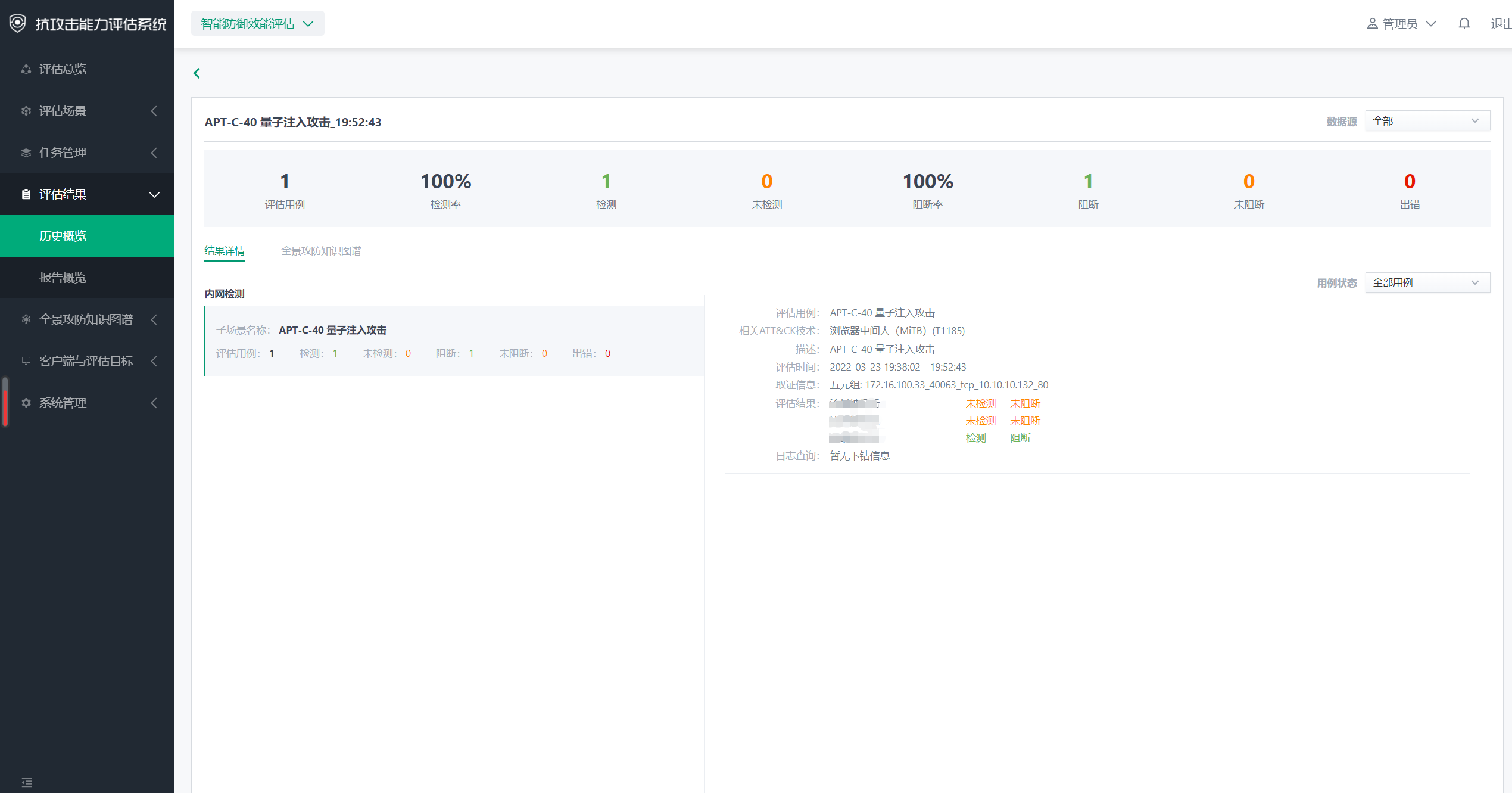

360本地安全大脑智能防御效能评估(AES)组件可以重放量子注入攻击,评估各类安全设备是否可以防护。

处置建议

1、 对受害者主机进行隔离,并安排全盘病毒扫描。

2、 对于劫持阶段攻击,提取量子注入数据包中FoxAcid服务器地址,对该地址进行封禁。

3、 对于驻留阶段,提取其数据回传远端地址,对该地址进行封禁。

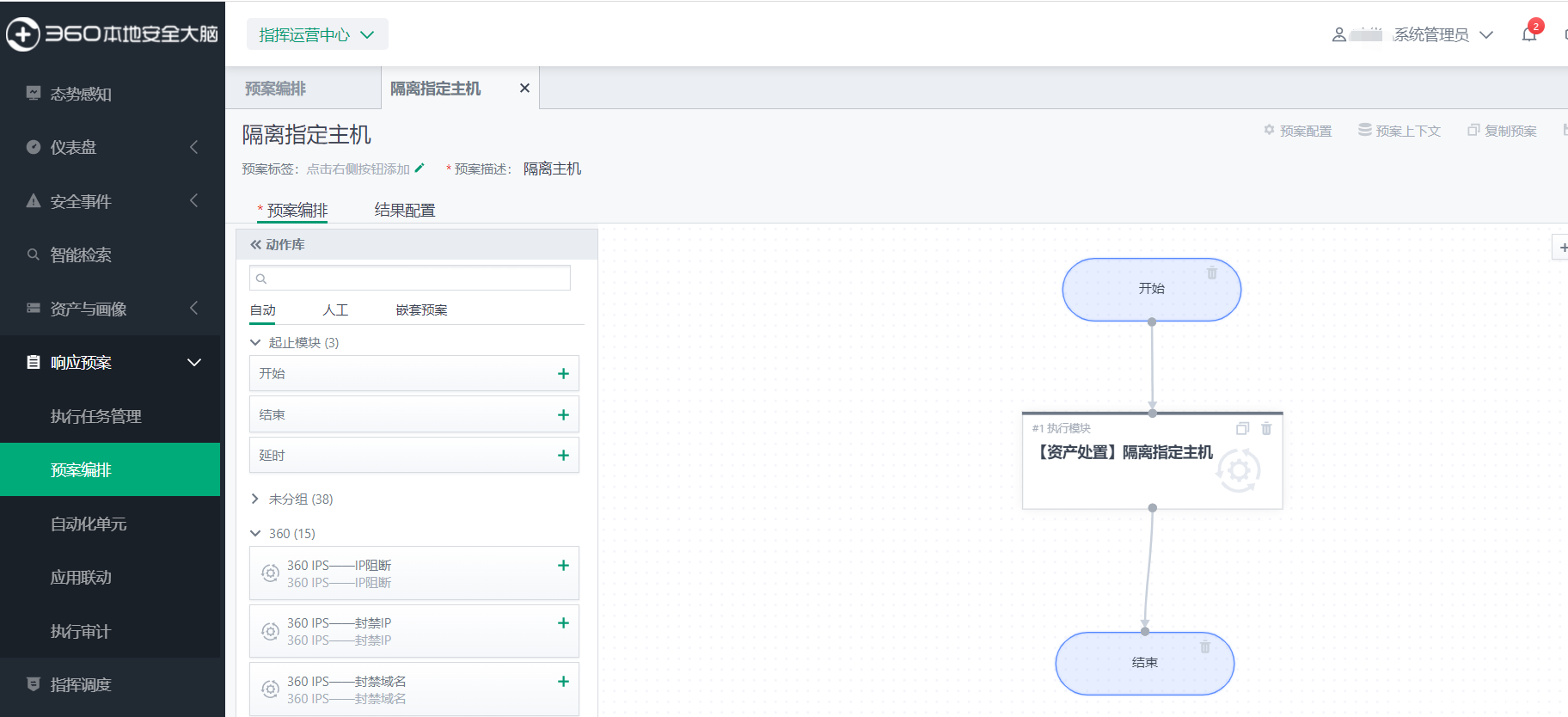

360本地安全大脑自动化响应预案(SOAR)功能模块,可对攻击进行自动化处置,第一时间遏制进一步的攻击威胁。

Figure 1 SOAR实现对主机的隔离

360本地安全大脑是360基于云计算、大数据、人工智能等新一代信息技术,将360云端安全大脑核心能力本地化部署的一套统一安全平台。针对此次攻击,360本地安全大脑第一时间发布安全更新,建立关联分析规则对攻击产生的数据做针对性分析,实现对该攻击的主动检测,用户只需升级到最新的安全规则包,即可获得相应的检测、防护能力。

未来,360本地安全大脑将在云端安全大脑的持续赋能下,不断提升全生命周期管理水平,助力政企客户实现对攻击行为的分析、溯源和响应处置,为其数字化转型贡献力量。