F-Secure漏洞报告下载:http://pan.baidu.com/s/1o8v4L78 密码:o7bu

前言

本周三安全公司F-Secure 发布报告称,我国摄像机制造商Foscam相关产品出现18个安全漏洞,这些漏洞容易受到黑客攻击,攻击者可以查看受害者视频,下载存储文件,并可能危及连接到本地网络中的其他设备。

FOSCAM是做什么的

据其官网资料显示,FOSCAM集团是一家专注于设计、研发、制造及销售网络摄像机、网络视频录像机等产品的国家级高新技术企业。旗下包括Foscam、福智达两家全资子公司和一家分公司——光明分公司。

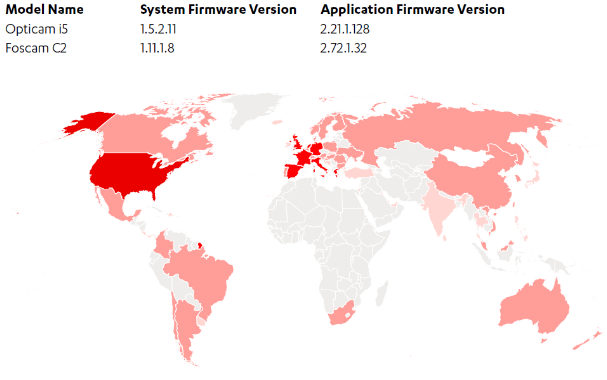

Foscam实行全球化经营战略,营销服务网络遍及世界各地,在全球29个国家和地区注册了商标,产品远销北美、南美、欧洲、澳洲、东南亚、印度等80多个国家和地区。

F-Secure数月前已告知厂商 但漏洞仍未修复

F-Secure报告中,研究人员公布了18个安全漏洞,厂商在接到通知后的几个月中尚未修复。所有漏洞均已确认,比如在市场销售的opticam i5高清品牌。在Foscam C2型号中也发现了一些小漏洞。报告称,在Foscam生产其它型号的相机和销售其他品牌中,也存在类似的漏洞。

漏洞的数量之多, 为攻击者提供了多种替代设备。在发现的漏洞中, 有不安全的默认凭据和硬编码凭据, 这两者都使得攻击者很容易获得未经授权的访问。

其他漏洞允许攻击者远程命令注入。全域可写文件和目录允许攻击者修改代码并获得 root 权限。隐藏的 telnet 功能允许攻击者使用 telnet 在设备和周围网络中的发现其他漏洞。

此外, 该设备的 "防火墙" 不具备防火墙功能, 它还公开了有关凭据有效性的信息。

报告中给出的漏洞类型

Insecure default credentials (cwe-255) …………………………………………………………… 5

Hard-coded credentials (cwe-798) ………………………………………………………………….5

Hidden functionality (cwe-912) ………………………………………………………………………. 6

Command injection (cwe-77) …………………………………………………………………………. 6

Incorrect permission assignment for critical resource (cwe-732) ………………….. 7

Missing authorization (cwe-862) …………………………………………………………………….8

Improper access control (cwe-284) ………………………………………………………………..8

Improper restriction of excessive authorization attempts (cwe-307) …………… 9

Uncontrolled resource consumption (cwe-400) ………………………………………….. 9

Cross-site scripting (cwe-79) …………………………………………………………………………… 9

Stack-based buffer overflow (cwe-121) …………………………………………………………… 10

这些漏洞将导致大范围的黑客攻击, 包括使用 internet 连接的摄像头与其他受感染的设备一起被利用,进行DDoS分布式拒绝服务袭击;同时还可能访问私人视频, 并危及连接到同一本地网络的其他设备。这些漏洞甚至可以永久替换控制照相机的正常固件, 并能在不被检测到的情况下重新启动。

报告中披露了三漏洞的一个示例: 两个相机型号都有

(1) 内置的文件传输协议服务器, 其中包含用户无法更改的硬编码帐户密码 (空密码, 顺便说一下)

(2) 一个隐藏的和未记录的 telnet 函数, 允许攻击者扩展设备功能;

(3) 每次设备启动时运行的编程脚本,赋予了的不正确权限。

该报告解释说, 黑客可以利用这些漏洞, "持续远程访问设备"。ftp 用户帐户上的空密码可用于登录。然后可以激活隐藏的 telnet 功能。在此之后, 攻击者可以访问全域可写 (无限制) 文件, 控制启动时运行的程序, 攻击者可能将自己添加到列表中。这允许攻击者持续访问, 即使该设备已重新启动。实际上, 攻击需要重新启动设备, 但也有一种强制重新启动的方法。

出现漏洞的产品还涉及其它14个品牌

研究人员接着说, 他们在几个月前通知了 Foscam 的代表, 到目前为止, 制造商还没有修复这些漏洞。在没有安全更新的情况下, f-Secure不会漏洞的PoC。除了 Foscam 和 Opticom 品牌, 该安全公司还表示, 他们还知道 Foscam 制造的14个其他市场品牌设备。它们包括:

Chacon

Thomson

7links

Opticam

Netis

Turbox

Novodio

Ambientcam

Nexxt

Technaxx

Qcam

Ivue

Ebode

Sab强烈建议使用这些设备人,应该在没有访问其他连接设备的专用本地网络中运行, 并且确保无法从外部 internet 访问。一般而言, 所有物联网用户都应确保更改所有默认密码并定期检查安全更新。