你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、又是意大利,石油巨头ENI突遭网络攻击

外媒Security Affairs披露称,意大利石油巨头ENI 突遭网络攻击,攻击者破坏了其计算机网络,但该公司称,攻击并未产生很恶劣的影响。

攻击事件发生不久后,ENI 一位发言人在接受路透社采访时透露,是在最近几天内部保护系统检测时,发现了此次网络攻击事件,随后就向意大利当局报告了这一事件,当局随即展开调查。目前,没有披露出关于此次攻击的具体技术细节,也没有确定攻击者是采用哪种方式入侵了石油巨头ENI 的公司网络,以及是出于何种目的。

有知情人士透露消息称,ENI极可能遭受的是勒索软件攻击。勒索软件锁定计算机并阻止对文件的访问以代替付款,目前尚不清楚攻击事件的主谋。

除石油巨头ENI 外,近期意大利能源机构 Gestore dei Servizi Energetici SpA 也遭受严重的网络攻击,作为运营意大利电力市场的政府机构,GSE 网站目前仍处于瘫痪状态。相关人士向媒体披露称,GSE 能源机构的基础设施遭到严重破坏,对该机构的运作产生了很大影响。因其特殊性,公共关键基础设施运营商一旦遭受网络攻击,可能导致向用户提供电力、水和其他服务的运营系统中断,最终影响民众生活乃至现代城市的运转。[阅读原文]

2、140万次下载量!恶意Cookie Chrome扩展程序泛滥

假便利真祸害!最近,有安全分析人员披露称,发现五个伪装成 Netflix 等流行应用的谷歌浏览器扩展程序,通过跟踪用户浏览记录等内容牟利。

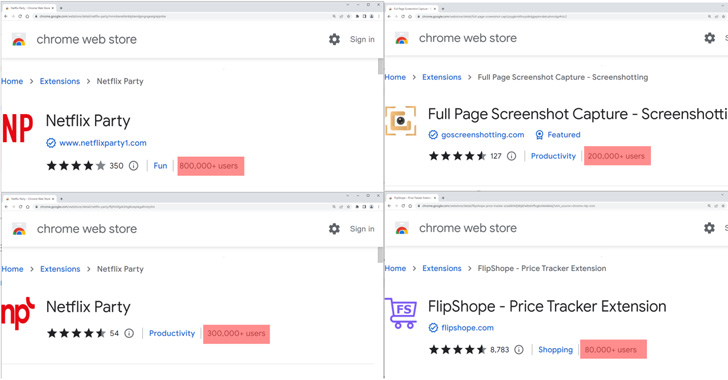

为了吸引到更多用户,这些扩展程序出现了各种功能。具体如安装后可同时观看Netflix 节目、网站优惠券、快捷的网站页面截图等等,而这些有问题的扩展程序已经在Chrome 应用店累计获得了140万次下载。这些扩展旨在加载一段 JavaScript,该 JavaScript 负责密切关注所访问的网站,并将恶意代码注入电子商务门户网站,让攻击者通过附属程序为受害者购买的商品赚钱。

- Netflix party (mmnbenehknklpbendgmgngeaignppnbe) – 800000 次下载

- Netflix party (flijfnhifgdcbhglkneplegafminjnhn) – 300000 次下载

- FlipShope (adikhbfjdbjkhelbdnffogkobkekkkej) – 80000 次下载

- full page (pojgkmkfincpdkdgjepkmdekcahmckjp) – 200000 次下载

- AutoBuy 闪购 (gbnahglfafmhaehbdmjedfhdmimjcbed) – 20000 次下载

上述四款扩展程序,就是累计下载量超百万的问题程序,建议已安装扩展程序的用户可以手动将其从 Chrome 浏览器中删除,以降低进一步的风险。[阅读原文]

3、警惕!Golang语言下的定制化“勒索软件”

最近,一个名为“Agenda”的新型勒索软件,盯上印度尼西亚、沙特阿拉伯、南非和泰国的医疗保健和教育实体。据悉,该勒索软件用 Golang 编写,可在安全模式下重新启动系统,并可尝试停止许多特定于服务器的进程和服务。

该勒索软件通过利用设备的“安全模式”功能在不被注意的情况下进行文件加密进程,还在更改默认用户密码并启用自动登录之前,结合了检测规避技术。一旦成功加密数据,Agenda 使用配置的扩展名重命名文件,将赎金记录放在每个加密目录中,并以正常模式重新启动机器。勒索赎金则在50000 美元到 800000 美元不等,主要视攻击目标而定。

在该勒索软件之外,有消息披露称,近期暗网上宣传的该勒索软件匿名者,称可为每个攻击目标制定有针对性的负载选项,进而帮助勒索软件运营商能够决定勒索记录、加密扩展以及进程和服务列表等内容的进程。[阅读原文]

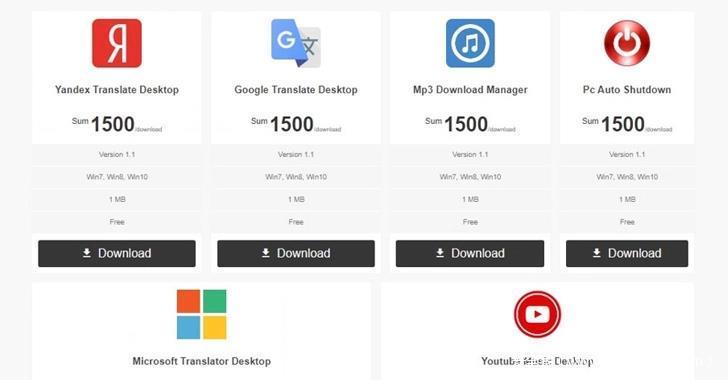

4、Nitrokod借流行软件副本扩散11国感染超十万用户

近日,有安全团队披露称,发现一名为Nitrokod的土耳其语背景黑客组织,自2019 年以来进行加密货币挖矿活动。披露信息显示,该组织通过冒充谷歌翻译等桌面应用程序的方式,致英国、美国、斯里兰卡、希腊、以色列、德国、土耳其、塞浦路斯、澳大利亚、蒙古、波兰等11个国家/地区的 111000 多名人员中招。

安全分析人员强调,“任何人都可以使用这些恶意工具,即使简单的网络搜索就可以找到,并安装使用这些恶意工具。”此外,该攻击活动还需要通过托管在Softpedia和Uptodown等流行网站上的免费软件来提供恶意软件。安装受感染程序之后,将更新可执行文件部署到磁盘,然后启动一个四阶段的攻击序列,每个投放器都为下一个投放程序铺平道路,直到在第七阶段投放实际的恶意软件.

可以说,这波网络攻击活动为求稳妥,在行动上极其谨慎。[阅读原文]

5、RagnarLocker勒索软件认领葡萄牙航空公司攻击事件

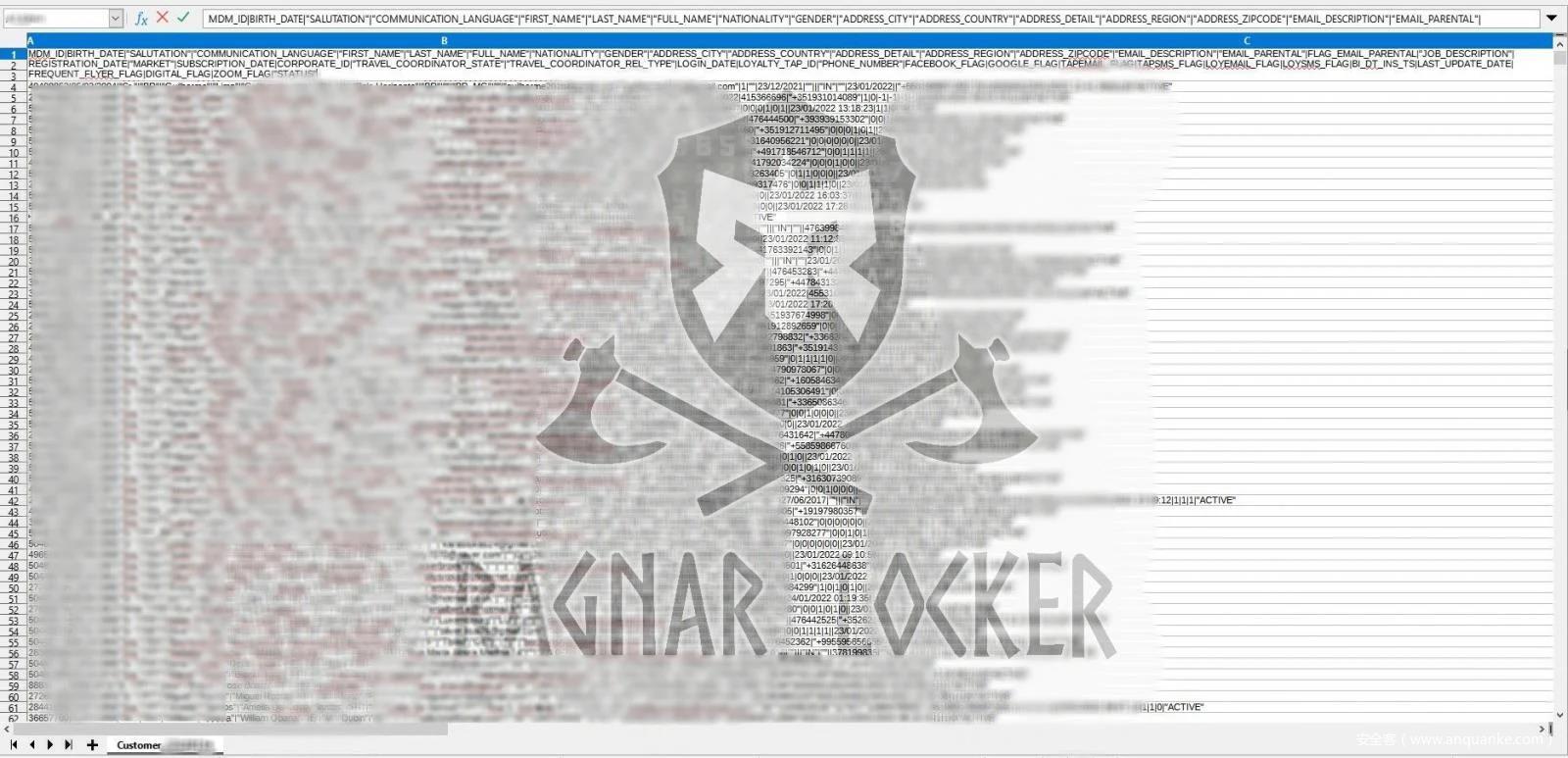

近日,Ragnar Locker勒索软件团伙声称对葡萄牙航空公司 TAP Air Portugal 进行了攻击。

据悉,葡萄牙航空公司系统于上周四晚遭到勒索攻击,但该公司已通过社交媒体发布消息称,勒索攻击已被阻止,且没有任何证据表明攻击者可以访问存储在受影响服务器上的客户信息。

航空公司官方声明虽如此,但依然有传闻称其网站和应用程序因网络攻击而无法使用。而Ragnar Locker 勒索软件跳出认领攻击后,还在其数据泄露网站上发布了一张电子表格屏幕截图,其中涉及航空公司的客户信息,具体涉及姓名、出生日期、电子邮件和地址等内容。

此前,Ragnar Locker 勒索软件团伙曾攻击过葡萄牙跨国能源巨头Energias de Portugal (EDP) 的网络系统,并索要了1580 BTC (当时相当于超过 1000 万美元)的赎金。此次,葡萄牙航空公司 TAP Air Portugal 要如何应对,还没有确定信息。[阅读原文]

6、微软发现TikTok Android漏洞,利用或可劫持账户

微软在 2 月份发现并报告了 TikTok Android 应用程序中的一个高度严重的漏洞,该漏洞允许攻击者通过诱骗目标点击特制的恶意链接,一键“快速而安静地”接管账户。该安全漏洞被跟踪为 CVE-2022-28799,目前尚未发现该漏洞被利用的证据。

Microsoft 365 Defender 研究团队的 Dimitrios Valsamaras 说:“如果目标用户只是单击特制链接,攻击者可能会利用该漏洞在用户不知情的情况下劫持帐户。此外,还可以访问和修改用户的 TikTok 个人资料和敏感信息。”

单击该链接会暴露 70 多种 JavaScript 方法,攻击者可能会借助旨在劫持 TikTok 应用程序的 WebView(易受攻击的应用程序用于显示 Web 内容的 Android 系统组件)的漏洞来滥用这些方法。在23.7.3 版本的TikTok ,该漏洞已被修复。[阅读原文]

7、英国敲定安全新规:运营商违规将被处以重罚,最高达营业额10%

英国数字、文化、媒体和体育部(DCMS)在一份声明中表示,新规定将于2022年10月生效,其安全规定据称是世界上最严格的。

DCMS解释说,它希望运营商提供保护,防止可能导致网络故障或敏感数据被盗的网络威胁。

根据这些要求,运营商必须保护其网络和服务处理的数据、保护用于监控的软件和设备、深入了解安全风险、识别正在发生的异常活动,并考虑供应链风险。

在2024年3月之前,运营商预计将在他们的网络上实现一系列安全实践,并且一份实践守则将发布以制定进一步的要求。

在新的《电信安全法》于2021年11月成为法律后,英国政府已经能够在该国的移动和宽带网络标准上行使权力。

一项名为“电信供应链评估(Telecoms Supply Chain Review)”的调查发现,运营商“通常没有采取最佳安全措施的动力”。

目前,运营商负责制定自己的安全标准,但根据规定,监管机构英国通信管理局(Ofcom)将能够“对违规行为处以最高达营业额10%的巨额罚款”,或者对持续违规行为处以每天10万英镑的罚款。[阅读原文]