翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

监视政府和外交官的恶意软件后门

ESET的安全研究员发现了一款针对全球范围内各领事馆、部委及大使馆用以监视政府和外交官的恶意软件。 从2016年起,恶意软件就开始利用一个叫做为Gazer的后门,这个后门被认为是由之前与俄罗斯情报机构相关的Turla高级持续威胁(APT)黑客组织留下的。

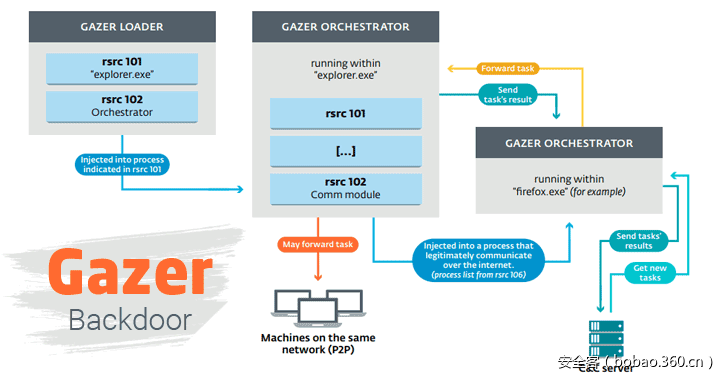

Gazer后门使用C++编写,通过鱼叉式钓鱼邮件传播。它分两个步骤完成对目标计算机的劫持。 恶意软件先利用Skipper后门(此前与Turla相关),然后安装Gazer组件。 据ESET发表的研究称,在以前的网络间谍活动中,Turla黑客组织使用Carbon和Kazuar后门作为其第二阶段恶意软件,这与Gazer也有很多相似之处。 Gazer从远程命令和控制服务器接收加密命令,并通过使用沦陷的合法网站(大多使用WordPress CMS)作为代理来避免检测。

Gazer并没有使用Windows Crypto API,而是使用自定义的3DES和RSA加密将数据发送到C&C服务器,这是Turla APT组织的惯用手法。 Gazer使用代码注入控制设备并长期隐藏自身以试图窃取信息。

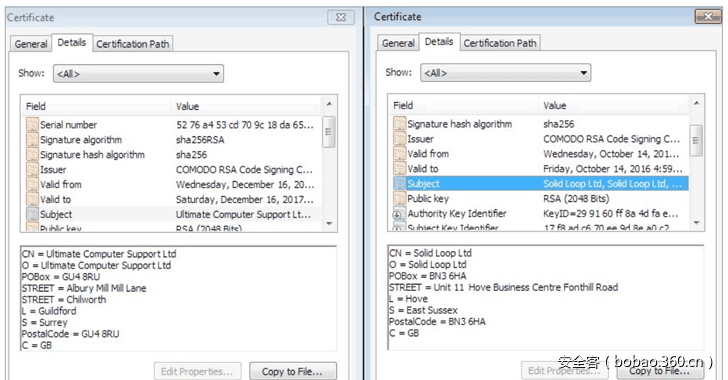

Gazer后门还能够把一个受感染节点接收的命令转发到同一网络上的其他受感染机器上。 到目前为止,ESET研究人员已经确定了野外Gazer恶意软件的四种不同变体,主要在东南欧和前苏联集团的政治目标上进行侦察。 有趣的是,早期版本的Gazer已经签发了由Comodo颁发的“Solid Loop Ltd”有效证书,而最新版本则签发了颁发给“Ultimate Computer Support Ltd.”的SSL证书。 据研究人员说,Gazer已经设法在全世界感染多个目标,其中大多数受害者位于欧洲。

以下来自:https://www.welivesecurity.com/2017/08/30/eset-research-cyberespionage-gazer/

Gazer的成功之道

Gazer的成功之处在于它可以通过其用于监视其预期目标的高级方法及其在受感染设备上保持持续性的能力,将其自身隐藏在受害者的计算机上,并长时间窃取信息。 ESET的研究员发现,Gazer已经设法感染了世界各地的设备,其中受害者最多的地方在欧洲。 奇怪的是,ESET对使用Gazer的各种不同的间谍活动进行了考察发现,其主要目标似乎是东南欧及前苏联的国家。 这些攻击显示了Turla黑客组织发起的过去运动的所有标志,即: 有针对性的组织是大使馆和部委; 通过鱼叉式钓鱼埋下第一阶段的后门,如Skipper; 第二个隐秘的后门(Gazer在这种情况下,但过去的例子包括碳和Kazuar)已经到位; 第二阶段后门通过C&C服务器从帮派收到加密指令,使用受到妥协的合法网站作为代理。 当分析恶意软件时,Gazer和Turla cyberespionage组的过去创作之间的另一个显着的相似之处变得很明显。 Gazer通过更改代码中的字符串,随机标记和安全地擦除文件,进一步避免检测。

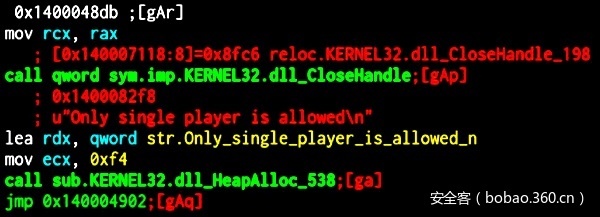

后门代码中居然有游戏用语?

在ESET研究团队发现的最新的Gazer后门恶意软件示例中,有明显的证据表明,有人修改了大部分字符串,并在其代码中插入了与视频游戏相关的用语。 Gazer的作者好像是个视频游戏爱好者。

但别被Turla黑客组织在这里幽默感所愚弄,计算机犯罪分子的犯规一点儿也不好笑。 所有组织,无论是政府,外交,执法还是传统业务,都要严肃对待这次严峻的威胁,采取分层防御,以降低安全事件发生的风险。

附详细分析报告:

https://www.welivesecurity.com/wp-content/uploads/2017/08/eset-gazer.pdf