引言

2016年,美国伊利诺伊大学的研究人员做了一个实验,他们把297个未标记的USB设备遗留在学校的校园内,看看会发生什么。结果是,98%的USB设备被工作人员和学生捡走,并且至少一半的USB设备被插入计算机以查看其内容。如果一个攻击者试图以这种方式感染计算机网络,那么他已经成功了。

USB设备已经存在了将近20年,它为我们提供了一种在没有直接相连或连入互联网的计算机之间存储和传递电子文件的简便方法。这种能力也被网络犯罪分子所利用,一个著名的例子是2010年的震网病毒。震网病毒通过USB设备传播,用于向伊朗的核设施注入恶意软件。

如今,Dropbox等云服务已经成为主要的文件存储和传输方式,而对USB设备的安全风险的认知也已经大大提升。人们不再将USB设备作为一个必不可少的商业工具。然而,每年仍有数百万USB设备被生产出来,它们主要用在家庭、企业和市场营销活动(例如作为展会的赠品)中。

USB设备仍处在网络犯罪分子的视野之中。2017年卡巴斯基实验室的数据表明,每12个月左右,全世界范围内就有约1/4的用户受到本地威胁事件的影响。这些事件是指直接在用户的计算机上检测到的威胁,包括可移动媒体(例如USB设备)造成的感染。

本报告回顾了当前可移动媒体(USB设备)的威胁状况,并针对如何保护这些设备以及其存储的数据提出了建议和措施。

研究方法和主要发现

本报告基于卡巴斯基实验室在用户计算机驱动器根目录中的文件保护技术的检测结果,并应用了特定的扫描过滤器和其它度量措施。报告中仅涵盖了恶意软件类的攻击,并没有包含广告软件或灰色软件等潜在危险/有害程序的检测结果(这类程序是指本身无害,但常被用于隐藏包含恶意内容的文件或终端应用等的一类程序)。用户通过卡巴斯基安全网络(KSN)自愿共享这些检测数据。

主要发现

- 至少从2015年起,USB设备以及其它可移动媒体就一直被用于传播恶意挖矿软件。一些用户甚至被感染了数年。

- 最流行的比特币矿工是Trojan.Win64.Miner.all,其检测率每年增长约六分之一。

- 2018年遭受可移动媒体感染的所有用户中,约十分之一是被该矿工感染的(约9.22%,这一数字在2017年是6.7%,而2016年是4.2%)。

- 通过可移动媒体/USB设备传播的其它恶意软件还包括Windows木马家族LNK。至少从2016年开始,该木马就牢牢占据了USB威胁排行榜的前三位。

- 2010年震网病毒利用的漏洞(CVE-2010-2568)仍然是通过可移动媒体传播的恶意漏洞利用(exploits)的前十名之一。

- 新兴市场最容易受到可移动媒体传播的威胁的感染 – 亚洲、非洲和南美洲是受影响最大的地区 – 但在欧洲和北美的一些国家也检测到孤立的攻击事件。

- 2018年8月21日曝光的银行恶意软件Dark Tequila(黑暗龙舌兰)就主要通过USB感染进行传播。其在墨西哥的受害者/企业最早可追溯至2013年。

USB威胁的演变

由可移动媒体导致的感染通常被定义为本地威胁 – 直接在用户计算机上检测到的威胁,例如在一个计划的或是用户发起的扫描任务中发现的威胁。本地威胁与基于互联网的威胁(网络威胁)不同的地方在于,网络威胁更为普遍。本地感染可能由隐藏在安装程序中的加密恶意代码引发。为了提取出由可移动媒体(USB设备)传播的恶意软件的数据,我们选取了那些在驱动器根目录触发的检测结果(表明感染源是可移动媒体的强指标)。

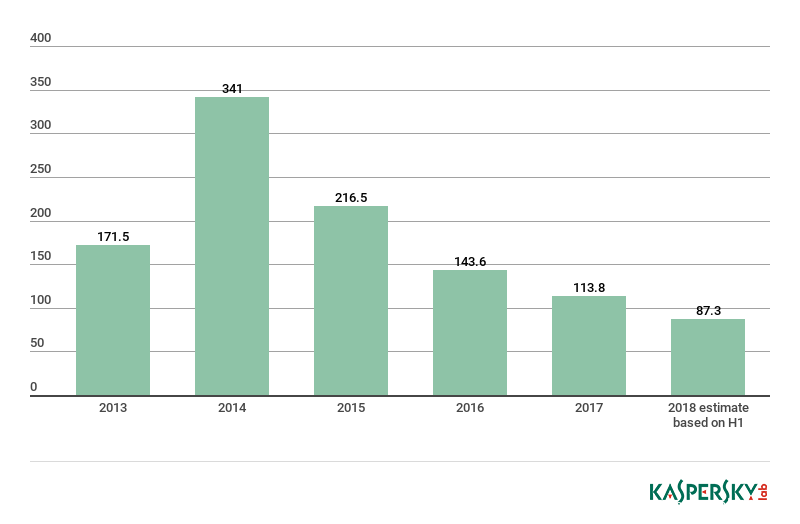

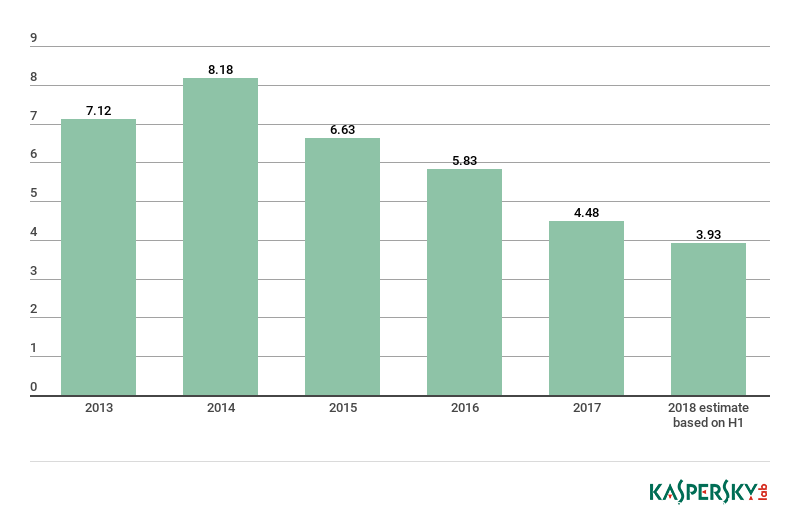

数据表明可移动媒体威胁(驱动器根目录)的检测数量从2014年以来稳步下降,但整体的下降速率有所减缓。2014年,受可移动媒体威胁感染的用户与此类威胁总数之间的比值为1:42。但在2017年这一比值下降了约一半,为1:25。而2018年的预估值在1:22左右。

这些数字与网络威胁相比黯然失色:2017年,卡巴斯基实验室的文件防病毒软件共检测到1.138亿个疑似可移动媒体威胁,而网络防病毒软件则抵御了从在线资源发起的约12亿次攻击。有鉴于此,尽管2018年全世界范围内约有400万用户将受到可移动媒体威胁的感染,但这一威胁带来的风险仍很容易被忽视。

USB与APT攻击

攻击者在针对未联网的计算机网络时(例如关键的国家电网基础设施)会用到USB设备攻击。一个最著名的例子可能是震网病毒。在2009年和2010年,震网病毒破坏了伊朗的核设施。

USB设备被用于向设施的气隙网络(air-gapped networks)注入恶意软件。其中,攻击过程利用了Windows LNK漏洞(CVE-2010-2568),该漏洞可导致远程代码执行。其他APT组织,包括Equation Group、Flame、Regin和HackingTeam在内,也都曾利用该漏洞通过可移动媒体进行攻击。

此外,大多数USB设备的结构使得它们可以很容易地提供隐藏空间,用于,比如说,转移窃取的数据。2016年的toolkit ProjectSauron 就包含一个特殊的模块,该模块用于从气隙网络向联网系统转移数据。这涉及到将USB驱动器格式化以改变其分区大小,在磁盘末尾保留一定的隐藏空间(约几百兆)以进行恶意目的。

震网漏洞CVE-2010-2568

微软在2015年3月修复了最后一个易受攻击的LNK代码路径。然而,在2016年,仍有多达四分之一的卡巴斯基用户遭到了该漏洞的攻击,攻击向量可能是任何一个(包括基于网络的威胁)(尽管该漏洞利用在2017年被永恒之蓝漏洞利用所取代)。无论怎样,CVE-2010-2568仍被用于分发恶意软件(通过USB设备或其它可移动媒体):尽管检测到的威胁和受害者的数量迅速下降,但它仍然排在KSN检测到的驱动器根目录威胁的前十名之中。

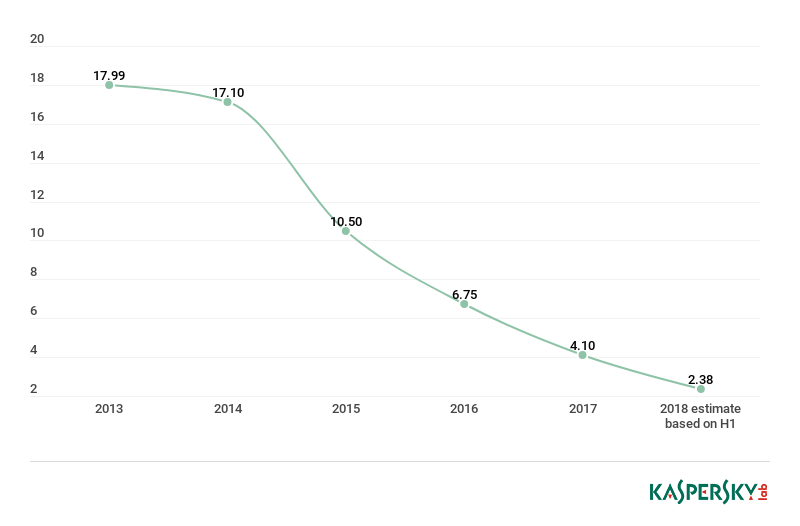

2013至2018年,在驱动器根目录(可移动媒体)中检测到的CVE-2010-2568漏洞利用的总体数量(单位:百万),来源:KSN

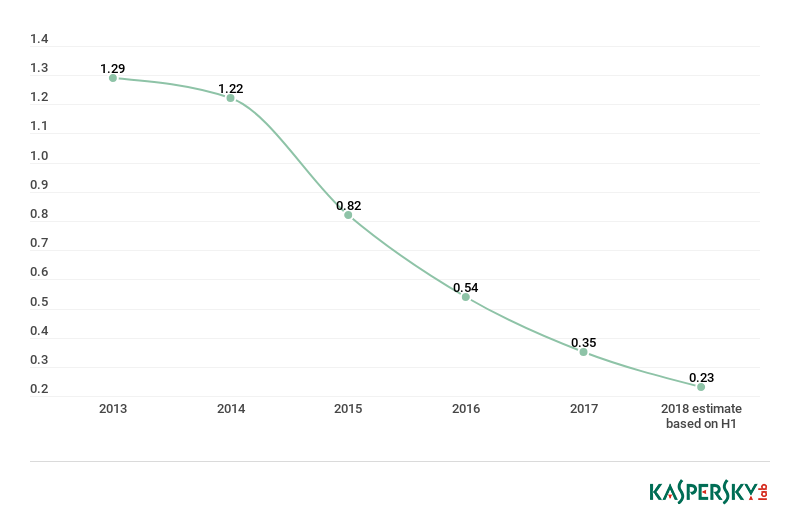

2013至2018年,在其驱动器根目录(可移动媒体)中检测到CVE-2010-2568漏洞利用的用户的总体数量(单位:百万),来源:KSN

如果exploit的检测数量说明了通过可移动媒体(如USB)传播的恶意软件的数量级,则以下内容讨论了通过这种方式传播的恶意软件的类型。

通过可移动媒体传播的恶意软件

自2016年以来,通过可移动媒体传播的恶意软件的排名基本保持一致。举例而言,恶意软件家族Windows LNK(包含恶意文件下载链接或恶意程序加载路径的一类木马)一直保持在该排行榜的前三。该恶意软件常被用于破坏、锁定、修改或复制用户的数据,或者是干扰设备/网络的正常运营。2017年USB威胁排行榜的第一名是WinLNK Runner Trojan,该木马常被蠕虫用于加载可执行文件。

2017年,我们共检测到2270万个WinLNK.Agent感染,约90万用户受到影响。2018年的预估值为约2300万,以及超过70万用户受到影响。这意味着检测数量同比上升了约2%,而受影响的用户数量下降了20%。

对于WinLNK Runner Trojan而言,相关数字下降得更快 – 2017年的检测数量是275万,而2018年的预估值是100万,下降了61%;而2017年的目标用户数量是92万,2018年的预估值是45万,下降了51%。

其它通过USB设备传播的顶级恶意软件还包括Sality病毒(2003年首次检测到的病毒,但随后修改较大);Dinihou 蠕虫(可以自动进行自我复制,通过USB设备传播,还会自动创建恶意的快捷方式LNK)等。

恶意矿工 – 少见但一直存在

USB设备也被用于分发恶意挖矿软件。这种情况相对不常见,但其成功率足以让攻击者继续这种行为。根据KSN的数据,此类矿工的一个例子是Trojan.Win32.Miner.ays/Trojan.Win64.Miner.all(最早出现于2014年)。

这种恶意软件主要利用受感染计算机的处理器计算能力进行挖矿。该木马用于向目标PC分发挖矿程序,并静默安装和运行以及将结果发送至攻击者的远程控制服务器。

卡巴斯基实验室的数据表明2018年检测到的部分感染可以追溯至几年前,这意味着长期的感染很可能对受害者设备的处理能力造成显著的负面影响。

32位版本的Trojan.Win32.Miner.ays的检测数据如下:

| 年 | Trojan.Win32.Miner.ays的检测数据 | 唯一用户数 |

|---|---|---|

| 2017 | 778,620 | 236,000 |

| 2018 (根据上半年的数据进行预测) | 600,698 | 196,866 |

在2017年上半年的数字(136,954个唯一用户)和2018年上半年的数字(93,433个唯一用户)之间,存在一个28.13%的下降。

该木马的另一个版本(Trojan.Win64.Miner.all)的检测数量在第一年出现了一个预期中的激增,随后受影响的用户数量达到了稳定的增长率(每年约1/6)。在将受到该恶意挖矿软件影响的用户数量与总体受可移动媒体威胁影响的用户数量相比较时,也可以观察到这种小幅但稳定的增长率。这表明在2018年,受可移动媒体威胁影响的用户中约有1/10会遭到该恶意矿工的攻击,在两年内增长了2倍。

这些结果表明恶意挖矿软件很适合通过可移动媒体进行传播。

Trojan.Win64.Miner.all的检测数据如下:

| 年 | Trojan.Win64.Miner.all的检测数据 | 唯一用户数 | 年-年之间的变化 | 唯一用户数占总体可移动媒体威胁中的比例 |

|---|---|---|---|---|

| 2016 | 4,211,246 | 245,702 | +70.15% | 4.2% |

| 2017 | 4,214,785 | 301,178 | +18.42% | 6.7% |

| 2018 (根据上半年的数据进行预测) | 4,209,958 | 362,242 | +16.42% | 9.2% |

黑暗龙舌兰 – 高级银行恶意软件

2018年8月,卡巴斯基实验室的研究人员发布了关于高级网络攻击黑暗龙舌兰(Dark Tequila)的分析报告。该攻击活动至少在过去5年内主要针对墨西哥的用户,用于窃取目标的银行凭据以及个人/企业信息等。其使用的恶意软件可以在目标计算机离线时横向移动。

根据卡巴斯基实验室安全研究人员的说法,该恶意代码通过受感染的USB设备以及钓鱼活动进行传播,并包含逃避检测的功能。黑暗龙舌兰背后的攻击者据称是来自于西班牙/拉丁美洲。

目标的地理分布

新兴市场最容易受到可移动媒体威胁的感染。

2017年的数据表明,在许多这类国家中,约2/3的用户曾遭遇到“本地”安全事件(包括可移动媒体威胁导致的驱动器根目录感染),而发达经济体中这一数字为不到1/4。2018年的数字似乎也没有什么变化。

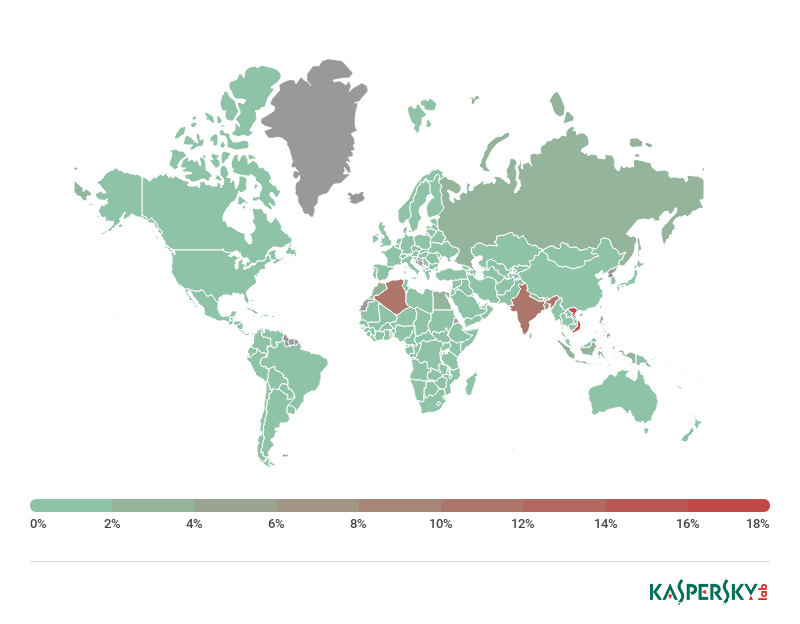

对通过可移动媒体传播的LNK exploit来说,2018年迄今受影响最大的国家是越南(18.8%的用户受到感染)、阿尔及利亚(11.2%)和印度(10.9%),其它受影响的地区包括亚洲的其它国家、俄罗斯和巴西等,还有一小部分攻击发生在欧洲的国家(西班牙、德国、法国、英国和意大利)、美国以及日本。

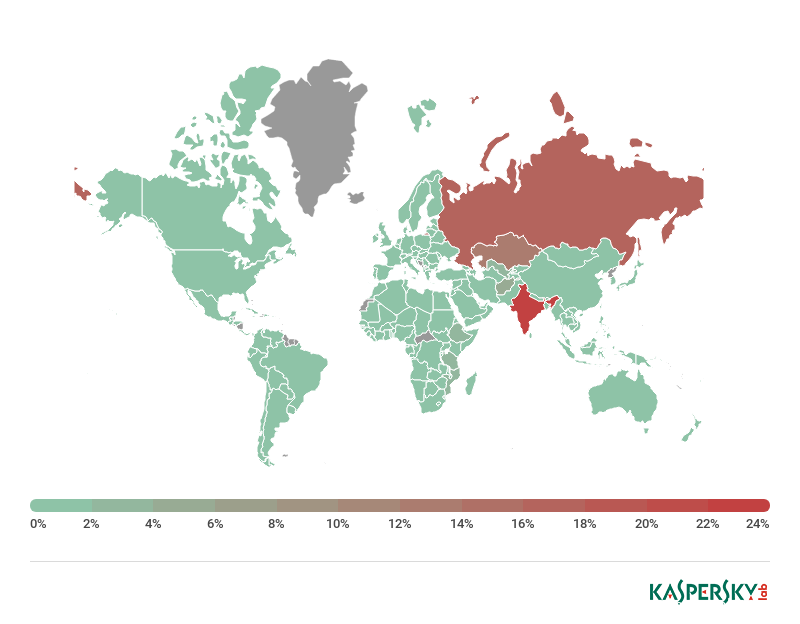

恶意矿工的影响范围更广。Trojan.Win32.Miner.ays/Trojan.Win.64.Miner.all的威胁检测主要在印度(23.7%)、俄罗斯(18.45% – 可能是因为卡巴斯基用户的基数大)和哈萨克斯坦(14.38%)中发现,其它受影响的地区包括亚洲的其它国家和非洲,还有一小部分攻击发生在欧洲的国家(英国、德国、荷兰、瑞士、西班牙、比利时、奥地利、意大利、丹麦和瑞典)、美国和日本。

结论及建议

本文的主要目的是提高消费者和企业对可能被低估了的威胁的认识。

USB驱动器具有许多优点:它们结构紧凑,便于携带,并且具有很好的品牌资产。但对设备本身而言,如果没有受到保护,其存储的数据和插入的计算机都容易受到潜在威胁的攻击。

幸运的是,消费者和组织可以采取一些措施来有效保护USB设备的使用。

给所有USB用户的建议:

- 请谨慎对待连接到你的计算机的设备 – 你清楚地知道它的来路吗?

- 从可信品牌商购买加密保护的USB设备 – 这样即使你丢失了你的设备,你也知道你的数据是安全的

- 确保存储在USB设备上的所有数据都被加密

- 使用安全防护解决方案在可移动媒体连接到系统时进行恶意软件扫描 – 因为即使是可信品牌,也可能会遭到供应链攻击

给企业的额外建议:

- 管理USB设备的使用:规定哪些USB设备可以使用,谁可以使用以及可用于哪些目的

- 针对员工的USB安全实践进行教育和培训 – 特别是如果他们在家用设备和工作设备之间使用USB设备

- 请勿将USB设备遗留在显示器上或随处摆放