概述

2017年9月18日,Piriform 官方发布安全公告,称旗下的CCleaner version 5.33.6162和CCleaner Cloudversion 1.07.3191版本软件被篡改并植入了恶意代码。被植入后门代码的软件版本被公开下载了一个月左右,导致百万级别的用户受到影响,泄露机器相关的敏感信息甚至极少数被执行植入了更多的恶意代码。

而在近日,360威胁情报中心监控到的样本文件显示Piriform旗下开发的另外一款磁盘碎片整理工具Defraggler的某一个版本也曾被篡改并植入了恶意代码,由于发现及时,被供应链攻击所污染的版本并没有被公开发布。360威胁情报中心对相关样本分析后确认受污染的Defraggler版本被植入了与CCleaner后门代码事件中相同的恶意代码。

事件时间线

基于公开的资料和分析,360威胁情报中心还原的相关多个事件的时间线如下:

2017年8月2日,CCleaner官方编译的主程序文件被植入恶意代码。

2017年8月3日,CCleaner官方Piriform给被感染软件打包签名开始对外发布。

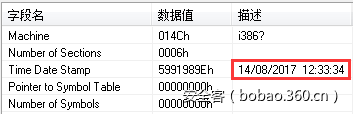

2017年8月14日,Defraggler官方编译的主程序文件被植入恶意代码。

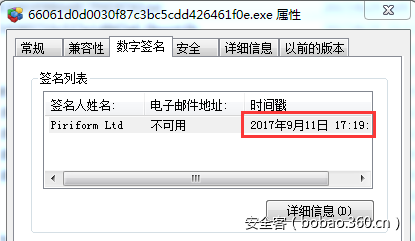

2017年9月11日,Defraggler官方Piriform给被感染软件进行数字签名。(由于被提前发现,该版本并未公开发布)

2017年9月12日,Piriform 官方发布新版软件CCleaner version 5.34去除被污染文件。

2017年9月14日,第三方注册恶意代码中预设的云控域名,阻止攻击。

2017年9月18日,Piriform 官方发布安全公告,公告称旗下的CCleaner version 5.33.6162和CCleaner Cloudversion 1.07.3191版本软件被篡改并植入了恶意代码。

被污染的Defraggler样本分析

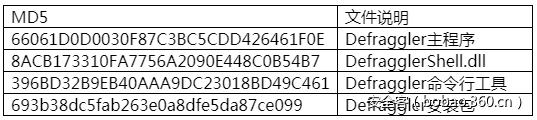

此次被污染的样本包括Defraggler安装包、Defraggler主程序、Defraggler DLL模块、Defraggler命令行工具等,360威胁情报中心针对其中的一个Defraggler主程序进行了分析确认。

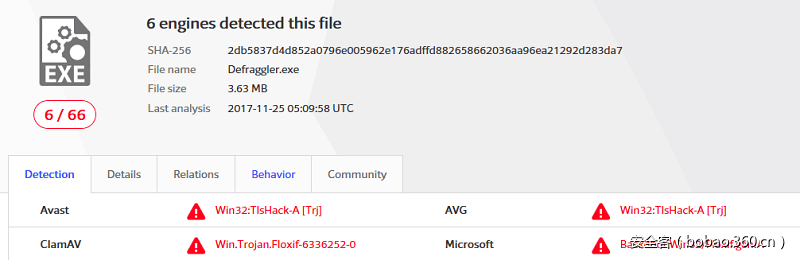

VirusTotal上的样本信息

样本被上传到VT上的查杀情况如下:

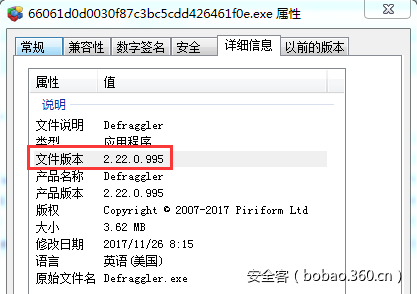

文件信息

文件版本为2.22.0.995

编译时间为2017.8.14

数字签名时间为2017.9.11

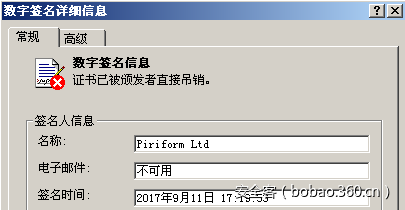

数字签名证书当前已被颁发者吊销

通过文件的版本、签名等信息可以推测,Defraggler的这一版本在2017.8.14被编译并植入恶意代码,在2017.9.11被官方签署数字签名,而由于随后爆出的CCleaner被污染事件导致被污染的Defraggler版本并未如期发布,并且相关的签名证书也被颁发者直接吊销,这也避免了更多的互联网用户遭受攻击。

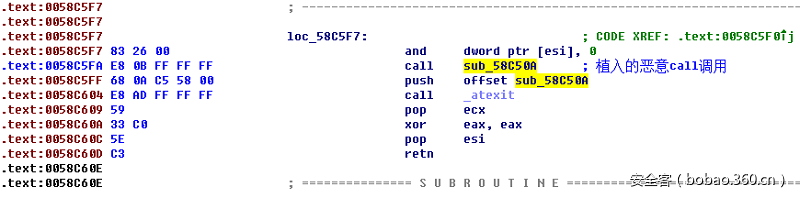

被污染的CRT代码位置

被植入的恶意代码代码位于CRT函数___onexitinit()中,调用过程如下:

___tmainCRTStartup()–>__cinit()–>__initterm_e()–>___onexitinit()–>Malicious call

恶意代码功能

被植入了恶意代码的Defraggler版本主要具备如下恶意功能:

1、攻击者修改程序静态导入库函数___onexitinit()以执行恶意代码。

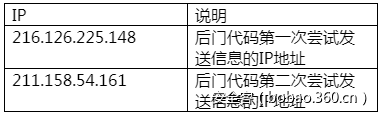

2、收集主机信息(主机名、已安装软件列表、进程列表和网卡信息等)加密编码后通过https的post请求尝试发送到远程IP:216.126.225.148:443,且伪造http头的host字段为:speccy.piriform.com,并下载执行任意恶意代码,如果该IP失效则使用IP:211.158.54.161再次尝试连接。

3、若IP失效,则根据月份生成DGA域名,并再次尝试发送同样的信息,如果成功则下载执行任意恶意代码。

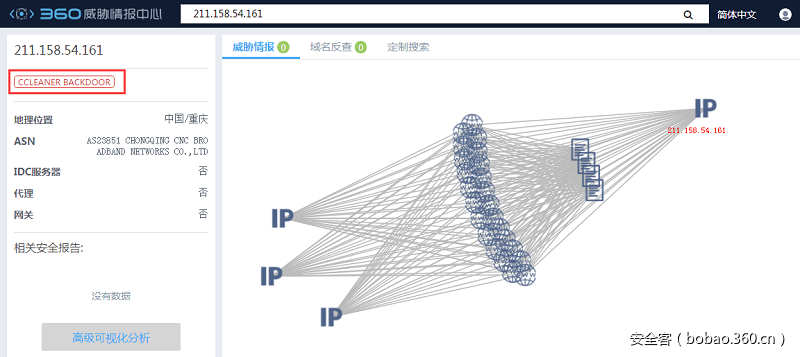

C&C关联信息

在360威胁情报中心数据平台里,搜索相关C&C IP可以得到如下信息:

可以看到相关IP地址已经被打上了CCleaner backdoor的标签。

IOC

首次尝试回连的IP地址

DGA域名

文件HASH

总结

通过360威胁情报中心针对受污染样本以及相关C&C的关联分析可知,Defraggler被植入的后门共享了CCleaner后门中完全相同的代码和C&C基础设施,软件被污染的时间上也高度重合,所以可以认为是同一次供应链攻击中的多个植入对象。

参考资料

https://ti.360.net/blog/articles/announcement-of-ccleaner-malware/

https://ti.360.net/blog/articles/in-depth-analysis-of-ccleaner-malware/

https://cert.360.cn/warning/detail?id=0dc8a230ad210be8a8b872a73b18d220