概述

360高级威胁研究分析中心在2021年3月到4月,检测到一批疑似针对外贸等相关企业人员的钓鱼攻击活动。经分析,其伪装成悬挂巴拿马旗帜的一艘名为UNIVERSE PROSPERITY的散货邮轮的信息文件进行邮件钓鱼传播。其最终执行木马载荷为Formbook——一个数据窃取工具,该工具自 2016 年初以来就开始在各种黑客论坛上开始出现销售。

数据统计显示已有超过百个国内外企业或个人受到此次攻击影响。其中不乏一些国内的大型物流公司。

技术分析

通过相关日志分析,可以确定是一次邮件钓鱼攻击。钓鱼邮件中所携带的恶意压缩包名称大多为:MV UNIVERSE PROSPERITY.arj。

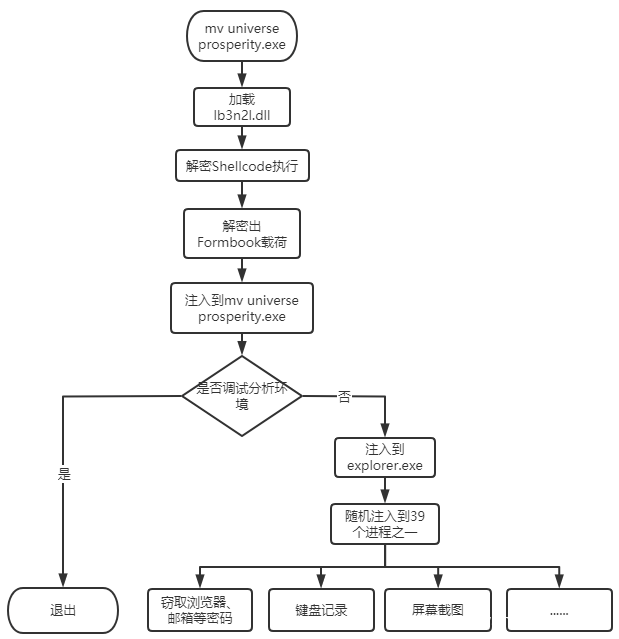

该木马执行流程图如下:

MV UNIVERSE PROSPERITY.exe

其中的木马载荷:MV UNIVERSE PROSPERITY.exe使用nsis打包,执行后加载lb3n2l.dll的导出函数Cdkrixeoskzlr,并解密出一段ShellCode执行。而该木马大量使用内存解密方式来释放数据和功能模块。

该shellcode代码会检测执行环境(如虚拟机、沙箱、调试环境等)通过后才会将最终的载荷Formbook 加载执行。

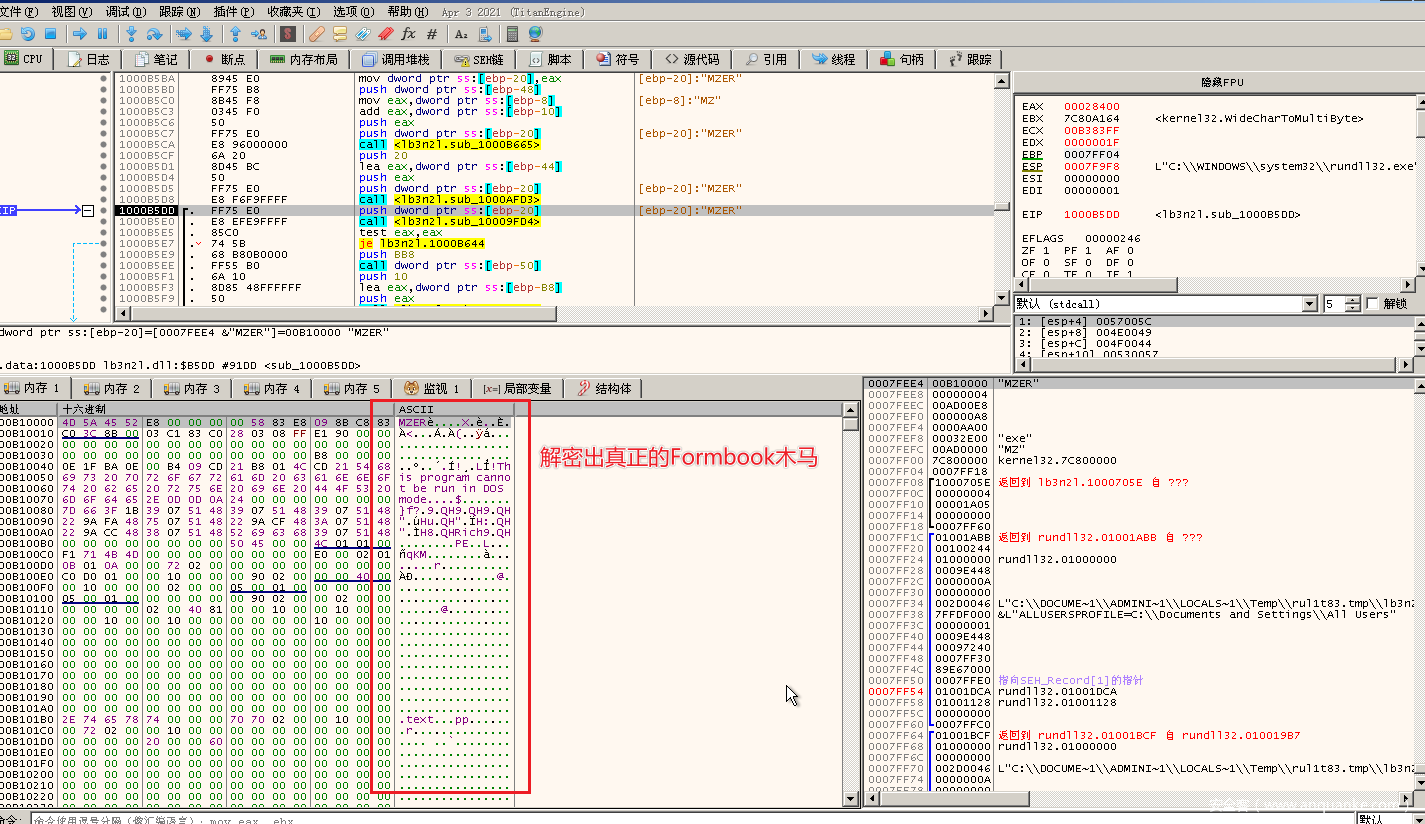

FormBook载荷

功能概述

FormBook 是一个强大的数据窃取工具,其功能主要包括:

- 键盘记录

- 文本监控

- 抓取 HTTP/HTTPS/SPDY/HTTP2表单和网络请求

- 从浏览器和电子邮件客户端抓取密码

- 屏幕截图

- ……

此外,FormBook 还可以从命令和控制服务器接收以下远程命令:

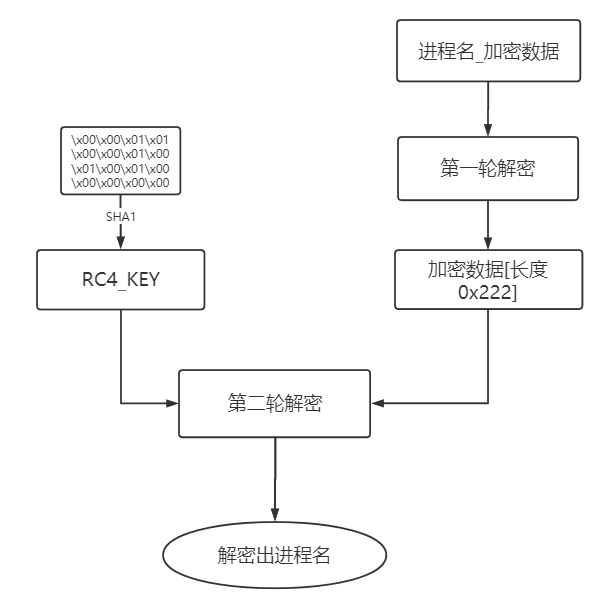

解密

而FormBook会在此解密出要再次注入的进程名。此轮解密使用RC4算法,内置一个16字节密钥。最终解密出一个将要注入的程序列表。之后,木马进程会从解密的这份39个进程列表中随机选择一个并进行挂起、注入等操作。执行该操作时,会再次做反调试检查。完成所有操作后,通过动态加载方式,执行木马模块。最终将formbook载荷注入到加载lb3n2l.dll的进程。流程图如下:

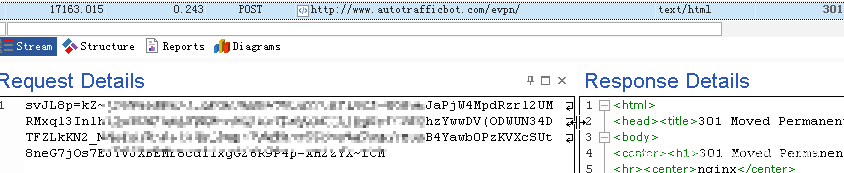

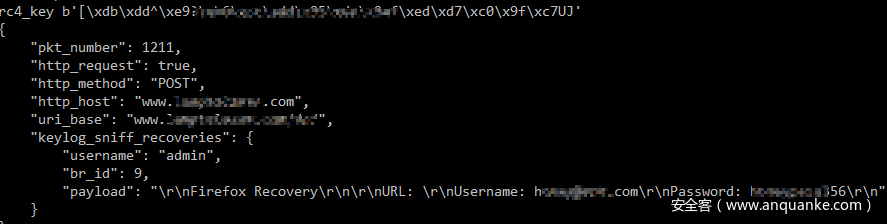

连接C2

完成一系列复杂的加载操作之后,FormBook会尝试解密连接木马作者的C2服务器。经过多轮次解密,最终解密的其中一个C2为:hxxp[:]//www.autotrafficbot[.]com/evpn/

而通过后台也可以看到其连接的C2服务器具备下载和执行、更新Bot、强制上传等多个远控功能.

窃取浏览器隐私

木马会试图获取浏览器保存的账号密码,通过解密的数据可以看到,主流浏览器均在其支持列表之中:

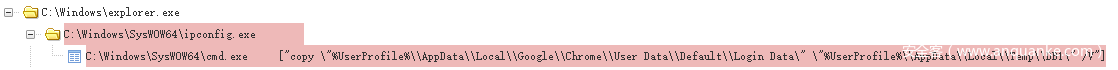

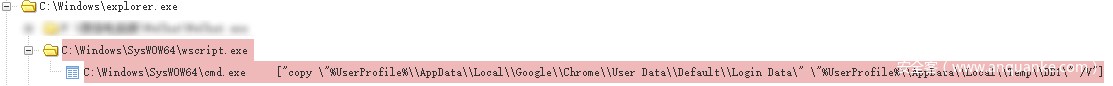

检查到对应浏览器后,木马会执行相应浏览器登录密码数据库的拷贝命令:

最终将拷贝到浏览器登录信息SQLite数据库Login Data存储到temp目录下的DB1文件中:

完成存储后,Form最终会将这些数据以POST方法回传自己的服务器中记录:

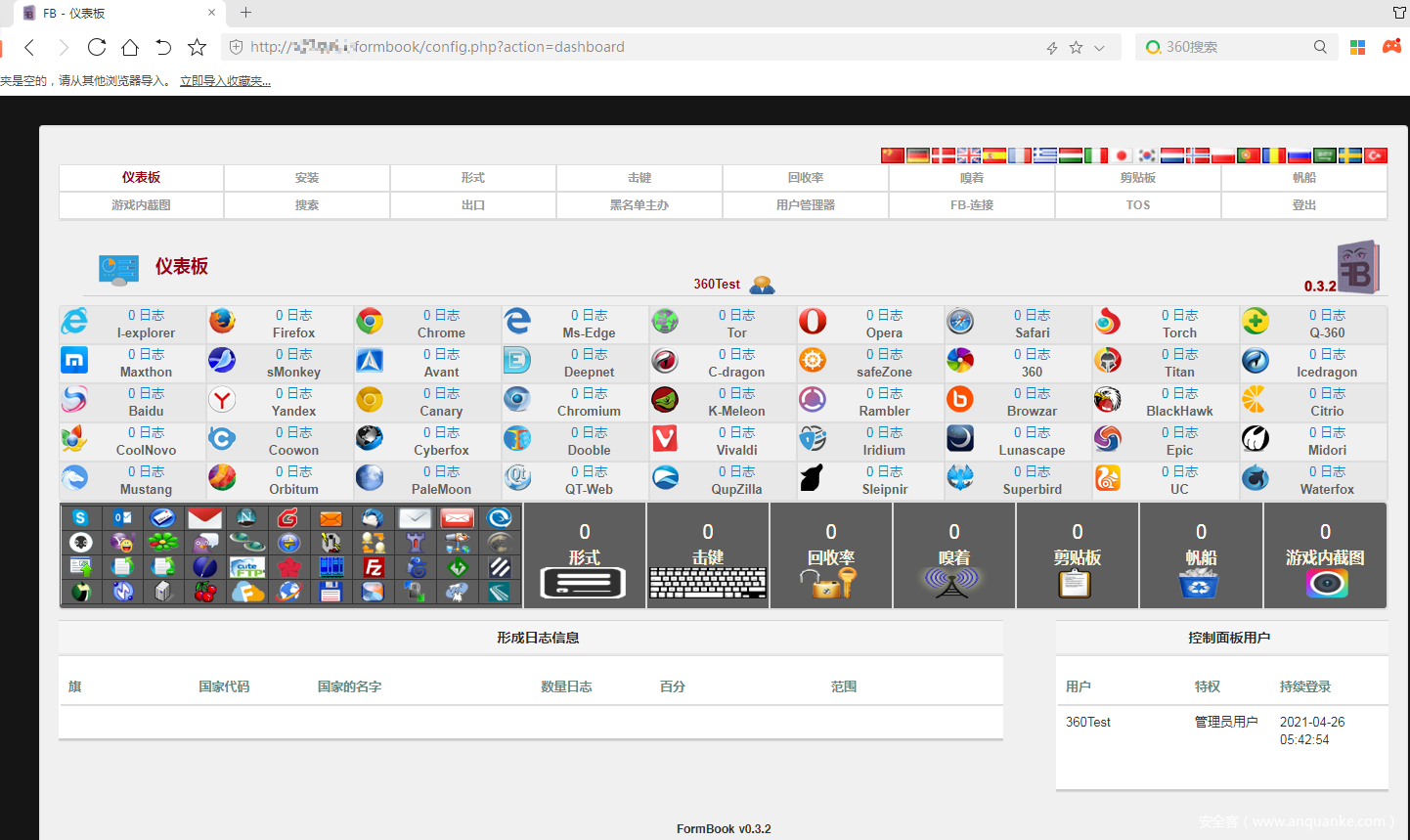

测试后台

分析人员在本地尝试搭建了一个FormBook的功能后台,发现其可提供的窃取内容非常丰富,可谓功能强大:

安全建议

1、 电子邮件:对于来路不明的电子邮件,提高警惕,不要轻易点击打开其中包含的任何链接、附件;可疑文档勿启用宏代码,如打开过程发现任何警告信息,及时阻止,不要点击忽略或允许。

2、 IM聊天工具:对于不认识的聊天对象或者聊天群,不要轻易接收或打开其发送的任何文件、链接;开启文件扩展名显示,打开文件前检查文件名和扩展名。

3、安装可靠的安全防护软件对此类攻击进行全方位的安全检测和防护。

IOCs

SHA1

27dc0b75369e59f7ded4978792c12f961dc51232

URL

http[:]//www.autotrafficbot[.]com/evpn/

http[:]//www.zhuledao[.]com/evpn/

http[:]//www.melhorquesantander[.]com/evpn/

http[:]//www.alekseeva-center[.]info/evpn/

http[:]//www.del-tekzen[.]com/evpn/

http[:]//www.washathome[.]club/evpn/

http[:]//www.b-sphere[.]com/evpn/

http[:]//www.cgpizza[.]net/evpn/

http[:]//www.physicalrobot[.]com/evpn/

http[:]//www.oncologyacademe[.]com/evpn/

http[:]//www.sonyjewls[.]com/evpn/

http[:]//www.soalfintech[.]com/evpn/

http[:]//www.jsmsheetmetal[.]com/evpn/

http[:]//www.0449888[.]com/evpn/