0x01事件简述

2021年01月21日,360CERT监测发现JSOF发布了DNSpooq的风险通告,事件等级:高危,事件评分:8.1。

DNSpooq是JSOF命名的本次披露的漏洞的统称,该报告主要围绕dnsmasq的漏洞展开。总计包含2处高危漏洞,2处中危漏洞,3处低危漏洞。

dnsmasq中存在多个高危漏洞,影响DNS服务正常的提供,并导致DNS缓存投毒引发以下后果

1. 域名劫持(网站访问劫持、数据窃取)

2. 流量劫持(网站内容劫持、数据窃取、分布式拒绝服务)

对此,360CERT建议广大用户好资产自查以及预防工作,以免遭受黑客攻击。

0x02风险等级

360CERT对该事件的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 广泛 |

| 360CERT评分 | 8.1 |

0x03漏洞详情

| 漏洞编号 | 漏洞评分 | 漏洞类型 | 漏洞后果 |

|---|---|---|---|

| CVE-2020-25681 | 8.1 | 启用DNSSEC时,堆的缓冲区溢出 | 远程代码执行 |

| CVE-2020-25682 | 8.1 | 启用DNSSEC时,缓冲区溢出 | 远程代码执行 |

| CVE-2020-25683 | 5.9 | 启用DNSSEC时,堆缓冲区溢出 | 拒绝服务 |

| CVE-2020-25687 | 5.9 | 启用DNSSEC时,堆缓存区溢出 | 拒绝服务 |

| CVE-2020-25684 | 4 | 逻辑错误 | 拒绝服务 |

| CVE-2020-25685 | 4 | 逻辑错误 | DNS 缓存投毒 |

| CVE-2020-25686 | 4 | 逻辑错误 | DNS 缓存投毒 |

0x04影响版本

–dnsmasq:dnsmsaq: <2.83

0x05修复建议

通用修补建议

发行版

升级dnsmasq至2.83以上 请根据发行版包管理器及时安装并重启dnsmasq,请根据具体情况选择命令。

# 更新软件包 yum update dnsmasq apt upgrade dnsmasq # 重启服务 systemctl restart dnsmasq

临时修补建议

网络侧

-禁止从外部网络访问dsnmasq

-设置--dns-forward-max=参数为小于 150 的值

-可以在理解DNSSEC功能的情况下,临时禁用该功能

-可以通过启用一些DNS安全传输的策略(DNS Over TLS, DoH, DoT)

参考命令

命令仅提供参考,具体需要结合服务器的实际情况进行配置

# iptables sudo iptables -A INPUT -p udp --dport 53 -j DROP sudo iptables -A FORWARD -p udp --dport 53 -j DROP # firewall-cmd sudo firewall-cmd --remove-port=53/udp --permanent

0x06相关空间测绘数据

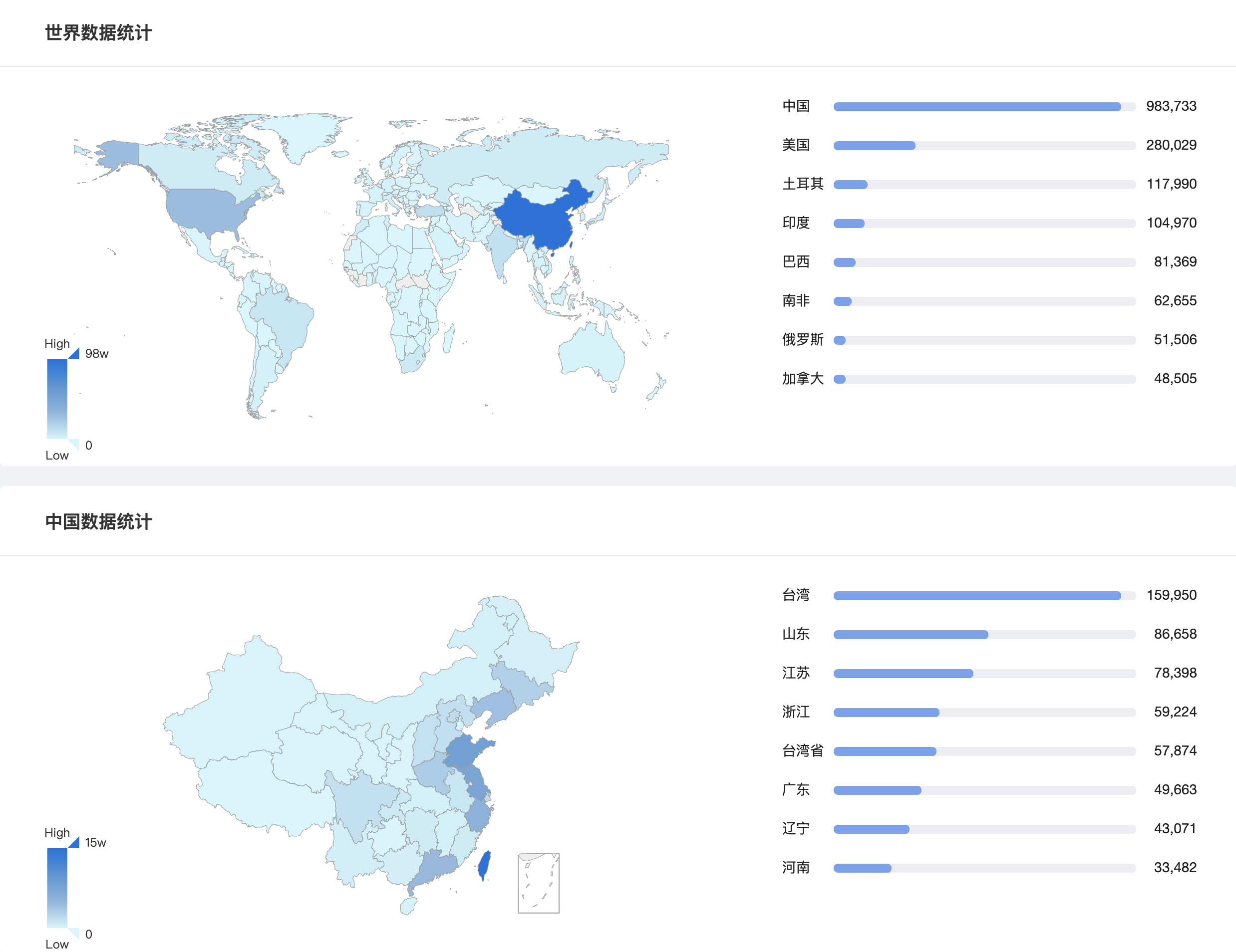

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现dnsmasq具体分布如下图所示。

0x07产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

0x08时间线

2021-01-21 360CERT发布通告

2021-01-21 JSOF 披露 DNSpooq 报告

0x09参考链接

0x0a特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。