概述

近期,360政企安全反病毒团队监测到有不法分子通过微信、企业微信传播一个新的远控木马变种。该变种除具有获取系统信息、窃取文件、远程下发执行、截屏等常见的远控功能外,还增加了对微信的监控窃取功能,获取用户微信中的大量个人信息。

通过安全大脑追溯发现,该木马有两大主要传播方式:

1. 通过微信发送钓鱼链接,诱惑用户点击链接下载恶意程序。

2. 通过微信发送诱导性chm文件,如:“牛年发财.chm”、“我的持仓.chm”、“持仓图.chm”等。用户一旦运行接收到的chm文件,便会释放远控木马。

通过对木马传播数据分析发现,该木马攻击目标主要是股票、期货、基金等金融投资相关用户。

根据360安全大脑的监控数据分析,该被滥用软件目前已在国内多个省份传播,并在3月上旬达到了传播峰值。目前随着安全软件的拦截,该木马已得到有效控制。

样本分析

安装过程

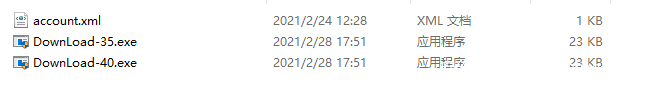

无论是直接通过微信传输,还是利用chm文档释放,木马触发后,均是从http[:]//e.52079[.]cc/1.exe下载恶意程序1.exe执行。该样本是一个自解压程序,包含如下文件:

其中,DownLoad-35.exe与DownLoad-40.exe功能类似,只是根据.NET Framework版本不同而下载不同的木马。

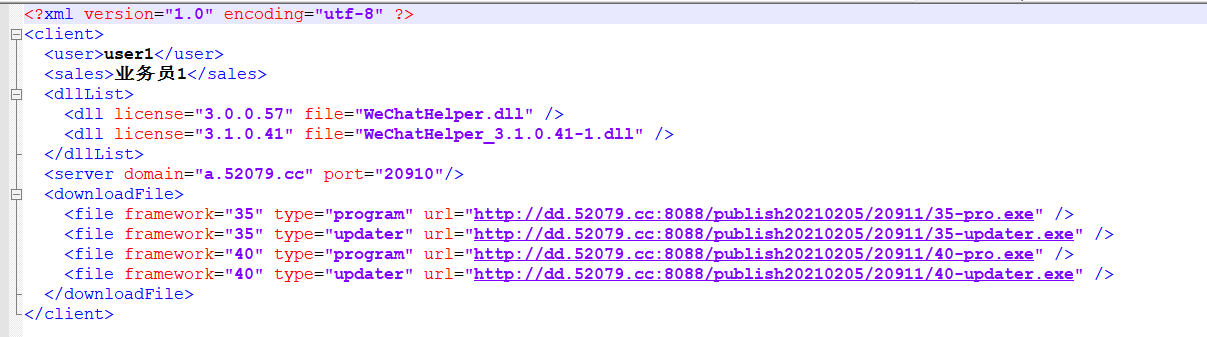

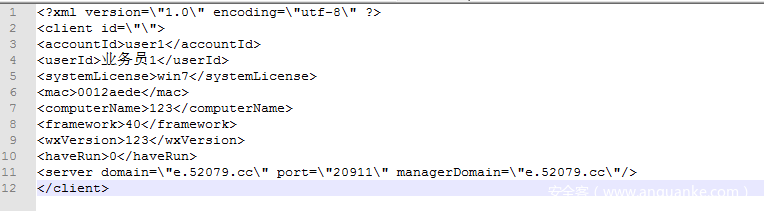

而account.xml文件内容如下:

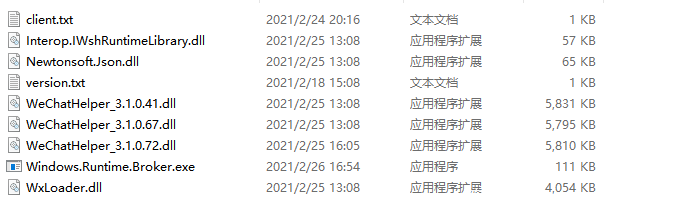

DownLoad-35.exe读取account.xml配置文件,并根据配置和.NET Framework版本再次下载恶意程序并执行,比如下载到的35-pro.exe也是一个自解压程序,其内容如下:

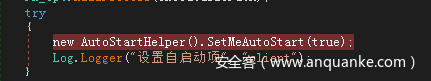

此处下载并执行的便是窃密木马了,木马通过将自身拷贝到启动文件夹实现长期驻留。

远控木马

对木马的配置client.txt进行解密,里面包括木马的上线信息和用户机器的特征信息:

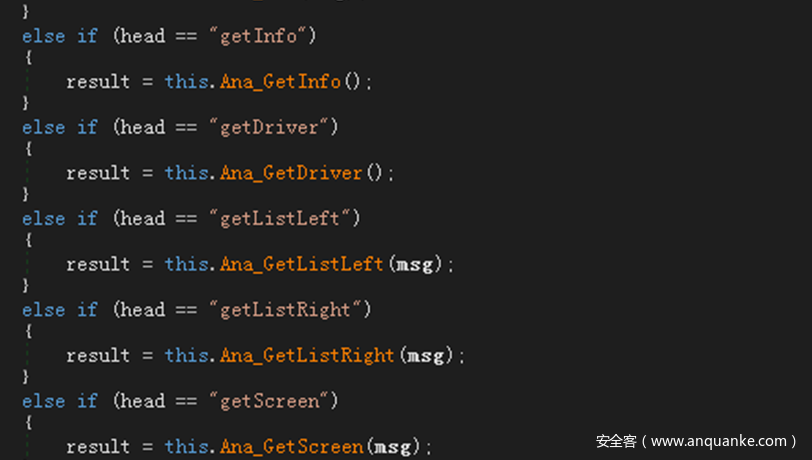

解析client.txt文件获取远程IP、端口,然后连接远程IP等待接受远程命令。该远控程序常用的远控功能,例如:获取系统信息、获取磁盘信息、屏幕截图、上传和下载并执行等其他远控功能。

窃取微信信息

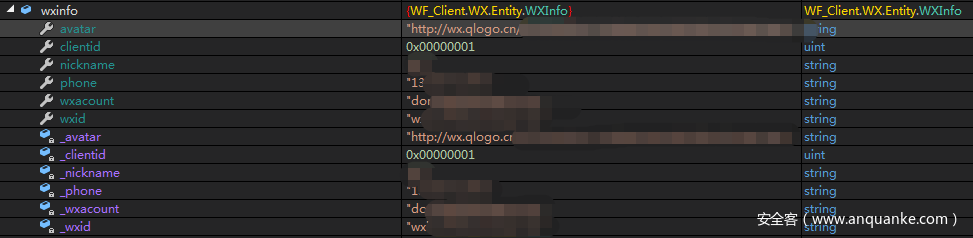

值得一提的是,该远控还加入了对微信进程进行注入的功能,用此来获取微信数据。一旦远控木马成功注入微信进程,便开始收集用户微信相关的大量信息,然后把截取到的数据发送给控制者。

其获取到的微信数据既包括常规的微信头像、微信名称、电话、微信ID信息,也包括获取好友列表信息、群列表信息、群成员列表信息、邀请群成员、删除群、通过二维码进群等各种敏感信息。利用这些信息,攻击者可以分析用户日常工作生活信息,甚至制作高仿号等方式实施诈骗等。

此外,在C:\Users\Public\Updater文件夹下还有木马的更新程序,该更新程序用来设置自启动、守护主进程、更新程序和更新配置文件功能。可见木马功能完备。

安全防护与建议

360对该远控木马已经进行了查杀,已安装有360安全卫士的用户不必担心。

在此建议广大用户:

1. 安装并确保开启安全软件,保护计算机安全。

2. 对于安全软件报毒的程序,不要轻易添加信任或退出安全软件。

3. 不要随意打开陌生人发来的链接和文件。

IOCs

MD5

d6c76673a379a22eff53d2219f0279e8

6afacc3473eb37766b9bdc23e37a701d(DownLoad-40.exe)

1f87da7b84bd197f2385c740ed144745(DownLoad-35.exe)

275628a639d963534eb32b562eceba2f(35-pro.exe)

39e400112cf5b705a5e74ebfff531b18(35-updater.exe)

8c69983ec00db172cb205abe9a9294c7(windows.runtime.broker.exe)

705d0526e656ae21871840ffbb3df596(System.Runtime.Win.Updater.exe)

c5eb22c3147befe79197c3886cc9b70b (牛年发财.chm)

Domain:

e.52079.cc

dd.52079.cc

www.chemistr.cn

C&&C

46.8.196.44