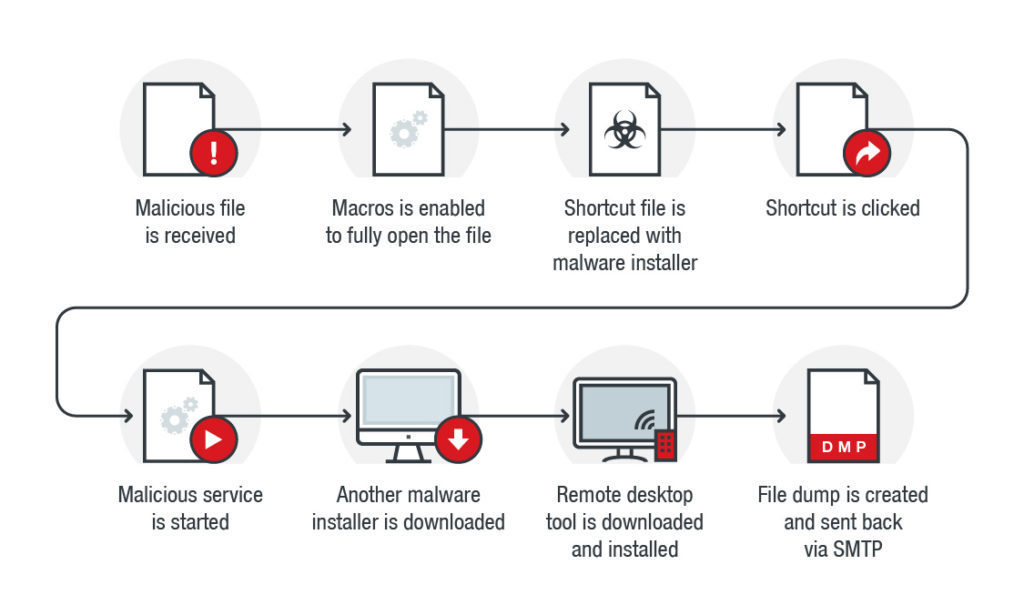

尽管已经存在了数十年,但网络犯罪分子仍在使用恶意宏来传播恶意软件,不过他们使用了更具创意的方式来使其更加有效。最近一个案例背后的攻击者采用了一种更加迂回的方式来使用宏——通过搜索用户系统中的特定快捷方式文件,并将它们替换为指向其下载的恶意软件的快捷方式。当用户点击经过修改的桌面快捷方式时,其下载的恶意软件将被执行。

恶意软件执行后,它会恢复原始的快捷方式文件,使得再次点击它能够打开正确的应用程序。然后,恶意软件将拼装它的有效载荷。在这里,它并不没有使用自己的工具,而是从互联网下载可用的常用工具,如各种Windows工具(WinRAR和Ammyy Admin),以收集信息并通过SMTP发送给攻击者。

虽然,宏和下载的恶意软件本身并不复杂,但这种方法仍然很有意思,因为它体现出尚未完成且仍在被继续开发的迹象。

图1.恶意软件感染链

恶意文档

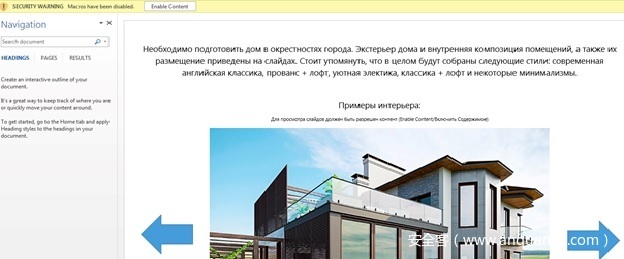

这种攻击的感染链从恶意文档开始,该文档是使用俄语编写的,并附带一座房屋的图像。其内容指示用户启用宏来打开整个文档。

图2.恶意文档的片段

用户需要启用宏来让它工作,因为微软默认禁用了宏以避免潜在的安全风险。正如微软安全通告所描述的那样,启用宏会使用户的计算机容易受到潜在恶意代码的攻击。

宏如何帮助劫持快捷方式

一旦用户启用了宏,它就会尝试在用户桌面上搜索快捷方式文件以替换与之相应的链接文件。它主要针对了5种快捷方式,即Skype、Google Chrome、Mozilla Firefox、Opera和Internet Explorer。在找到匹配项后,它会根据它的名称和环境来从Google Drive和GitHub下载恶意软件。在最后,恶意软件的文件会看起来像是已经被删除或不再上线。

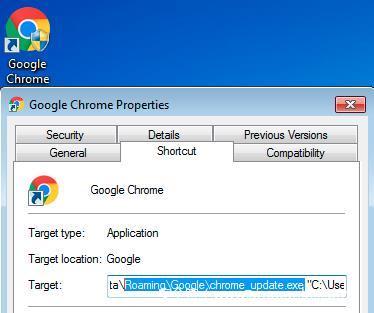

举个例子来具体说明,如果它在用户桌面上找到了Google Chrome的快捷方式,则会执行以下步骤。

1.如果有效载荷尚不存在,它会在%AppData%Google中创建一个目录。

2.从以下链接将有效载荷下载到%AppData%Googlechrome_update.exe(检测为HKTL_RADMIN)。

l 如果系统没有安装.NET框架:hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/chrome_update

l 如果系统安装有.NET框架:hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/chrome_update

图3.用于展示宏从不同路径下载有效载荷的屏幕截图

3.找到目标快捷方式并删除其包含的链接。

4.创建一个新的链接来替换目标链接,其中包含指向新下载的有效载荷的部分:.TargetPath = %AppData%Googlechrome_update.exe。

不仅如此,它还将更改快速启动栏中的链接,以及执行这些剩余的步骤。

5.在%AppData%MicrosoftInternet ExplorerQuick LaunchUser PinnedTaskBar中找到文件名与Google或Google Chrome相关的链接。

6.再一次,它将转到快捷方式图标并更改链接以指向恶意软件。

这些步骤的目的在于篡改目标快捷方式,以便当用户单击桌面或快速启动栏中的快捷方式图标时,执行的是恶意软件,而不是正确的应用程序。

恶意软件如何运行恶意服务并覆盖其痕迹

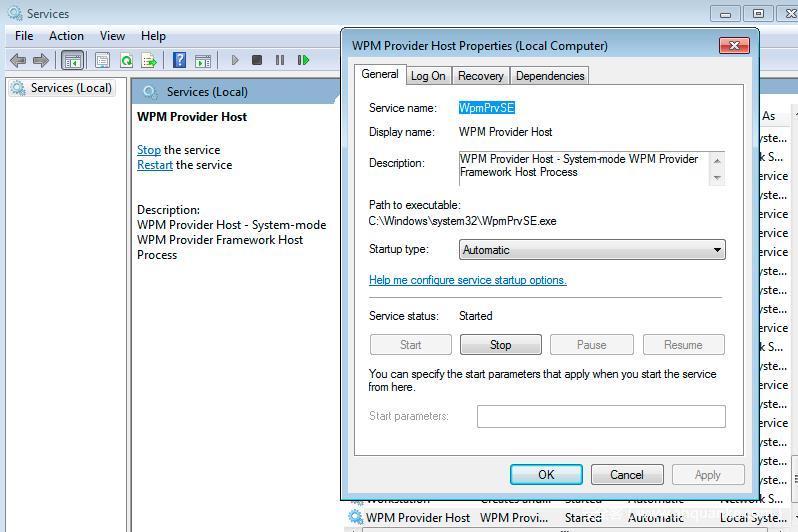

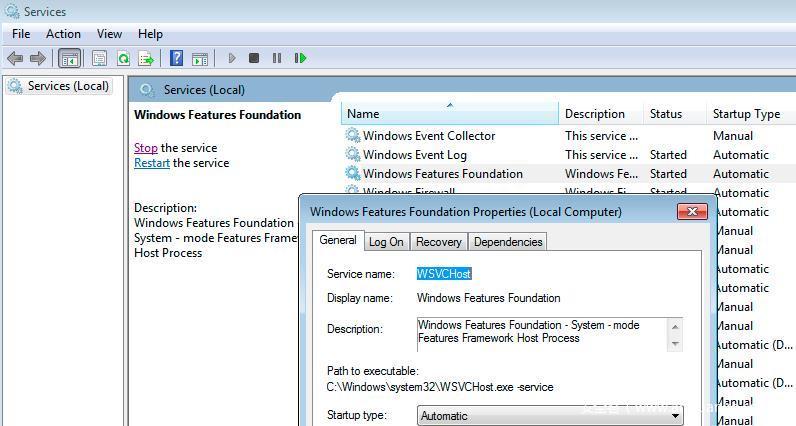

一旦执行,恶意软件首先会在system32或SysWoW64中植入WpmPrvSE.exe(检测为TROJ_DLOADER.COGBA),这取决于Windows版本。然后,启动一个名为WPM Provider Host的服务。查看这个服务的属性,可以看到它具有“WPM Provider Host – System-mode WPM Provider Framework Host Process”的描述。

图5. WPM Provider Host服务及其属性的屏幕截图

此外,它还会植入rar.exe和一个System32或SysWoW64中的注册码,以供以后使用。最后,它将恢复之前在桌面和快速启动栏中替换的快捷方式文件,以覆盖其痕迹。

恶意服务的工作原理

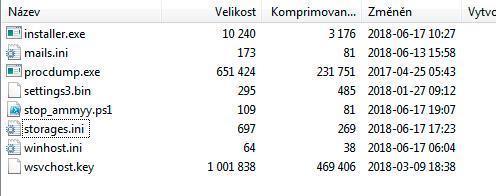

当恶意软件运行时,恶意软件激活的恶意服务将会下载最终的有效载荷。该服务从Google Drive和GitHub下载RAR存档,时间间隔设置为1小时(3,600,000 ms)。它使用先前植入的WinRAR工具解压存档,其中包含一个安装程序文件、一些配置文件以及一些其他的工具,这些工具将被拼装在一起使用。

图6. Rar存档内容

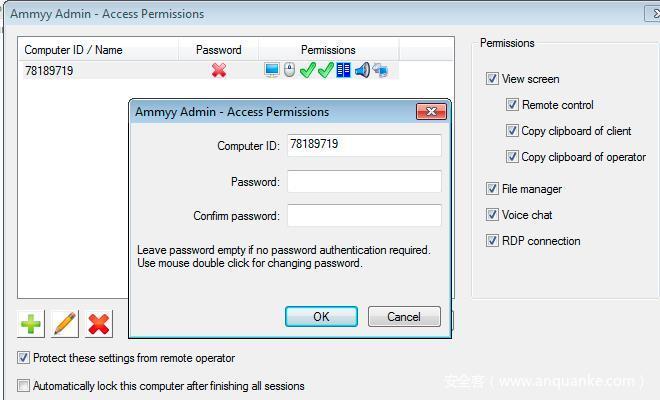

该服务将运行从RAR存档解压而来的installer.exe(检测为HKTL_RADMIN)。installer.exe使用certutil命令行程序,这是Windows证书服务的一部分,也可以解码和编码Base 64。certutil会将wsvchost.key(包含在RAR存档中)解码为wsvchost.exe。wsvchost.exe实际上是Ammyy Admin 3.5,一个已知的远程管理工具。它会创建一个文件夹(在C:/ProgramData/Ammyy下),并将包含Ammy Admin设置的文件setting3.bin放入其中,该文件将更改Ammyy Admin的权限设置。现在,这些设置将允许一个特定的Ammyy Admin ID(很可能是攻击者的ID)能够对受感染系统进行完全访问。

然后,它将运行shell脚本stop_ammmyy.ps1,强制终止在攻击开始之前已经运行的任何Ammyy进程,如果存在的话。很难确定攻击链的这一部分是用来做什么的,因为在对此恶意软件的早期版本的分析中并没有看到这一步骤,并且它会对整个攻击过程起到反作用。

同时,安装程序文件还启动了另一个名为WSVCHost的服务,该服务将运行wsvchost.exe(Ammyy Admin 3.5),并继续使用procdump从内存中转储与WSVCHost相关的进程。在我们的示例中可以看到其中两个。

图8. WSVCHost的屏幕截图

图9. procdump试图转储两个相关的进程

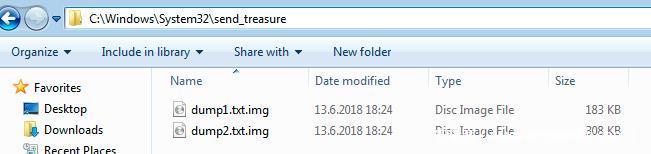

在完成上面的步骤之后,它将再次使用certutil对转储文件进行编码,然后使用WinRAR将转储文件压缩为两个文件(本示例中的dump1.txt.img和dump2.txt.img),它们将被放在一个“treasure”文件夹中(在本示例中是C:WindowsSystem32send_treasure)。

图10.“treasure”文件夹的屏幕截图

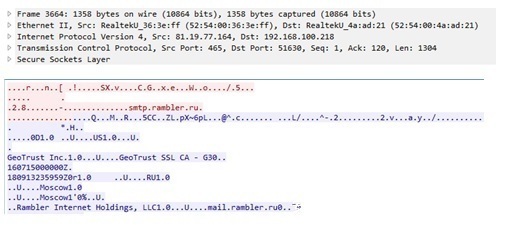

这两个文件将作为附件通过SMTP发送给攻击者,其中包括一些系统信息和执行日志。这个过程是通过端口465 连接到电子邮件服务器rambler.ru和meta.ua来实现的。发送到两个不同的电子邮件服务器可能表明攻击者想要确保信息传递的成功。SMTP凭证是硬编码的,但可以通过RAR存档中的mails.ini文件进行更新。

图11. 恶意软件连接到端口465的屏幕截图

转储文件中的信息

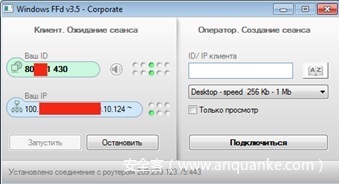

当我们查看转储文件时,我们设法找到了路由器IP地址和一个Ammyy Admin ID。手动安装Ammyy Admin允许我们查看设置窗口,并确认系统的ID与文件转储中找到的ID相匹配。在恶意软件分析并掌握了目标系统的Ammyy Admin ID后,会授予攻击者的ID对目标系统的完全访问权限,进而攻击者也就应该能够通过Ammyy Admin访问目标系统了。

图13.手动安装的Ammyy Admin窗口

除了用户的Ammyy Admin ID之外,转储文件的其他内容似乎没有被立即使用。攻击者可能只是单纯地在收集更多的信息。在我们的分析过程中,我们还注意到一些被下载的文件是如何被更改和更新的,这表明攻击者仍在对恶意软件进行开发。恶意软件可能仍处于PoC阶段,在今后可能会有进一步的版本推出。

解决方案和缓解措施

从使用宏到安装,这个恶意软件都表现出了非常不寻常的行为,而且可能仍处于开发阶段。我们认为恶意软件尚未广泛传播,到目前为止只有少数受害者。但是,重要的是要注意这种恶意软件和攻击方法,因为更新的和改进的版本可能正在开发中。

微软默认禁用了宏,因为他们知道恶意软件开发者是如何利用嵌入代码的。熟悉系统的宏设置可以帮助用户最好地使用宏,同时仍然使用代码过滤攻击,但一般性建议是避免为从新的或未知的来源下载的文档启用宏。

IoC

|

SHA256 |

检测名称 |

|

0181A985897F1FA66EDE98CC04E97B05387743DE198C2DCF4667FA4FDE7779C1 |

HKTL_RADMIN |

|

20B05A17623A7E74F7CFE4296BA79CFF8CA6B3EA64F404661B7BC46AB603511C |

HKTL_RADMIN |

|

2864B1B7417AACC13A4277D8CB9C94B5A04420F6CCC1CC4DFD3BE4D369406383 |

HKTL_RADMIN |

|

2B3CD4D85B2B1F22D88DB07352FB9E93405F395E7D0CFE96490EA2BC03A8C5FF |

HKTL_RADMIN |

|

3B85E737965020D82CDC0890F1243732B71977117CDF310554E9DD91B78BFE63 |

HKTL_RADMIN |

|

451C4C3FBF5AEC103833FA98D942B1876D9CE84575A00757562489921BC1D396 |

HKTL_RADMIN |

|

45B2580DB6D13720014753813EB69C1AA0EFFBD100BB80E5A07D75447489BA0F |

HKTL_RADMIN |

|

7730A98FD698F1043184992F1CA349EA1BDFD33D43A0ECE2CD88F9F6DA2E37D1 |

HKTL_RADMIN |

|

804D883661BA51CEC97135F9F33C1FA9084384783D59A4F55D496E2901C20289 |

TROJ_DLOADER.COGBA |

|

96A4F844D7102D0EE757CAA1719F1CD95D1386E61EB7C694020D6CF14B546880 |

HKTL_RADMIN |

|

9EAC92BEC146CE9CEF096105F6531F2EE4C2E1A14507F069728A1022ECDCDEDD |

HKTL_RADMIN |

|

A4B25E5E72FC552E30391D7CD8182AF023DC1084641D93B7FA6F348E89B29492 |

HKTL_RADMIN |

|

A9FC2B6F8BC339742268BAC6C02843011EBB670114A786A71FF0FA65397AC9C6 |

HKTL_RADMIN |

|

C57BF08C414900B5B4AD907272A606D6695C14DC2ACC0264ECA53840EEE3F3F4 |

HKTL_RADMIN |

|

C9B7C2189D3CEA05A666C45043812D832BED60CFCB8A97222BCA9AFC53B3D229 |

HKTL_RADMIN |

|

CC60DAE1199C72543DD761C921397F6E457FF0440DA5B4451503BFCA9FB0C730 |

HKTL_RADMIN |

|

d904495737dfe33599c0c408855f6d0dd9539be4b989eb5ab910eb6ab076d9ef |

W2KM_DLOADER.FODAM |

|

第一阶段链接 |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1eoZvAJNwYmj97bWhzVLUVIt0lAqWKssD&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1f84hF8spepIVwTMAQU0nYs-6o9ZI3yjo&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1G7pfj4X3R4t8wq_NyCoE2pMYFo-TIkI9&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1GofUo_21wAidnNek5wIqTEH65c5B4mYl&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1NfIqI9SJedlNn02Vww8rd5F73MfLlKsJ&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1NgMUcD8FzNTEi45sNc6Cp-VG-EnK_uL-&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1NStRbzXtC4Vwv2qZ0CjrJYbk5ENFmQv_&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1tBu1-SVAdWQccETb_AxAhBR3CLIrjkOU&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1TjywdxSZfENUorSHyjVDprOsT8Sq1_SW&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1Xhx22-OVqg-ZcpwU6bVBdP9lWZfzyFzB&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1yC0rtWErmwTTyLO3VuP33pgLkfzy0xik&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1YqlYbFUObMjRBvNFfjwkdSJTpxU-rMVy&export=download |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/chrome_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/chrome_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/firefox_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/iexplorer_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/opera_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/dotnet/updater |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/firefox_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/iexplorer_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/opera_update |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/updater |

|

第二阶段链接 |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1lcw-cN9o3NkR6zkeHrDHg-WiUhHBi1wK&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1OhTA1K04zKFaKw7omXJbmN8_S2VmIcdD&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1okynNTx2kEvx1gBQsmmB3OuS0wQ3A3uE&export=download |

|

hxxps://drive[.]google[.]com/uc?authuser=0&id=1ZFcguS1z4bSCpnMibYZZ8KHdFtN6hscM&export=download |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/winhost[.]img |

|

hxxps://raw[.]githubusercontent[.]com/microsoftstorage/vsto/master/winhost[.]ver |

|

hxxps://raw[.]githubusercontent[.]com/modernconceptplanet/vsto/master/winhost[.]img |

|

hxxps://raw[.]githubusercontent[.]com/modernconceptplanet/vsto/master/winhost[.]ver |

审核人:yiwang 编辑:边边