【导读】近日,威胁情报公司Anomali发报告称:自今年10月中以来,俄罗斯APT组织Gamaredon使用武器化文件,对乌克兰发动针对性网络攻击。而攻击目标则是乌克兰的各外交官、政府和军事官员以及执法部门人员。值得注意的是,有专家推测:此举将预示着APT黑客团体将对实体构成巨大威胁与挑战。因为全球各国政府都在利用战役达到战略目的,而就俄罗斯而言,它的网络行动有时是为了配合武装部队的活动。

俄APT组织Gamaredon再爆活跃,攻击目标瞄准乌克兰政府军事官员

近日,威胁情报公司Anomali发布一则报告,称其发现一个新的恶意活动。该活动至少始于今年10月,攻击目标不受限制,但其最终目标为乌克兰政府和军事官员。研究人员将恶意活动归因于APT组织Gamaredon的活动。

其实,在今年6月, Cybaze-Yoroi ZLab研究人员也曾发现一项可能与Gamaredon有关的活动。而Anomali的报告则再次证实,APT组织Gamaredon的攻击一直在进行,从未停歇。

此外,今年夏天,乌克兰计算机紧急响应小组CERT-UA的报告,也将针对乌克兰军事和执法部门的几次攻击,归因于Gamaredon 。

这里,我们需要对此次发动攻击的主角——Gamaredon进行一个简单的介绍。

Gamaredon,是一个被公认为是由俄罗斯赞助的国家级黑客组织。该组织首次出现于2013年,主要针对乌克兰发动网络间谍活动。2017年,Palo Alto披露了该组织针对乌克兰攻击活动的细节,并首次将该组织命名为Gamaredon group。

值得注意的是,该组织主要利用受感染域名、动态DNS、俄罗斯和乌克兰国家代码顶级域名(ccTLD)以及俄罗斯托管服务提供商来分发其定制的恶意软件。

Gamaredon组织攻击活动较为谨慎,发现关键性目标时才发送有效负载

进一步分析中,研究人员发现在本次攻击活动中,攻击者预定的目标以及使用的战术、技术和程序(TTP)与Gamaredon先前活动非常吻合。

所以,同样的在此次攻击中,攻击者使用了动态域名服务器作为C2服务器。同时,将VBA宏和VBA脚本作为此攻击的一部分。此外,攻击者还在目标情报收集期间,使用了武器化的DOCX文件。而且,武器化的文件为本次攻击的初始感染媒介,并通过鱼叉式电子邮件分发。

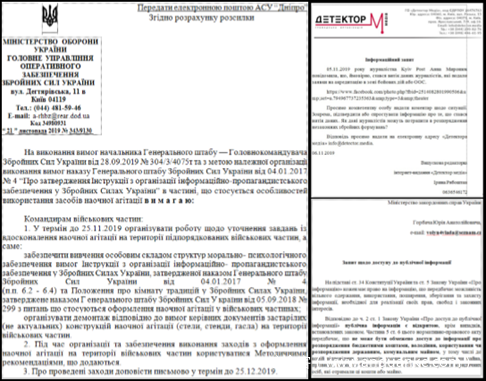

三份诱饵文件

这里,研究人员检索了三份诱饵文件对恶意软件的感染过程进行进一步说明。一份针对Dnipro控制系统并讨论与军事有关的事项,另一份由非政府组织媒体监督机构Detector Media制作,第三份针对乌克兰外交部。

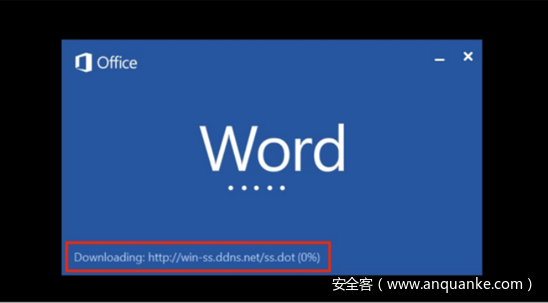

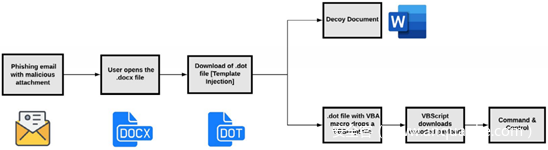

首先,这些恶意文档显示在网络钓鱼电子邮件中。攻击者使用模板注入技术代替嵌入恶意VBA宏的文档。只要诱饵文件被打开,将自动从远程位置下载文档模板(.dot)。

从远程URL下载的模板文件(.dot)

此时,下载的模板文件是包含VBA宏的,这些宏会在后台自动执行。

与此同时,VBA宏将VBScript文件写入启动文件夹,以便在机器重新启动时,它能尝试更改注册表,进而在将来禁用宏安全警告;或者是在重新启动时,VBScript能够执行HTTP GET的请求,以便从动态DNS域中获取加密阶段。

感染链

值得注意的是,仅当目标为关键性目标时,才会发送有效负载。 从中可见,Gamaredon组织攻击活动较为谨慎、小心的。Anomali的报告中写道:

“只有在攻击者确定当前受感染的目标值得第二阶段有效载荷时,才会发送文件,否则,文件删除将继续在其循环中删除,以删除攻击者活动的证据。”

然而,针对此次报道的研究,下面这句话更值得研究:

当全球各国政府都在利用战役达到战略目的时,这起有着俄罗斯国家背景的APT组织Gamaredon的行为,将对实体构成巨大的威胁与挑战。毕竟就俄罗斯而言,它的网络行动有时是为了配合武装部队的活动。

诚然,网络战与实战早已走向融合之势,今日的网络攻击行为或许就是在酝酿着一场大的实体“阴谋”,也未可知。

外文参考链接:

《俄罗斯“加马利登”黑客再次瞄准乌克兰官员》

https://www.securityweek.com/russian-gamaredon-hackers-back-targeting-ukraine-officials

《东欧的俄罗斯阴影:乌克兰国防部战役》

https://blog.yoroi.company/research/the-russian-shadow-in-eastern-europe-ukrainian-mod-campaign/

本文为国际安全智库作品 (微信公众号:guoji-anquanzhiku)

如需转载,请标注文章来源于:国际安全智库