OpenRASP 是百度安全推出的一款开源、免费的自适应安全产品。目前与国际知名非盈利安全组织 OWASP(Open Web ApplicationSecurity Project)达成深度合作,现已加入到OWASP全球技术项目中,将在全球范围内进行大规模推广。

OpenRASP将新兴的RASP(Runtime Application Self-Protection)安全防护技术普及化,使其迅速成为企业Web安全防护中的一个重要武器,有效增强防御体系纵深和对漏洞防护的适应能力。

据上一个版本发布相隔约1个月,百度安全实验室此次发布为OpenRASP v0.23版本。

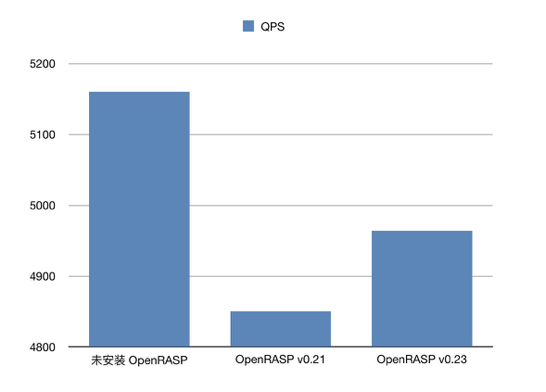

性能优化

首先,SQLi检测逻辑改为原生Java实现,并通过插件进行配置。我们测试了一些重SQL业务,这个业务平均每个请求发起15次SQL查询。优化后,该业务性能损耗由6%下降到3.8%。

其次,将基于反射的检查,移动到了command hook点。我们的天使客户在测试过程中,发现某些业务会有大量的反射调用,影响性能。优化后,该业务性能损耗由10%下降到5.4%。

最后,我们预编译JS代码,启动时间由原先的8s下降到3s左右。

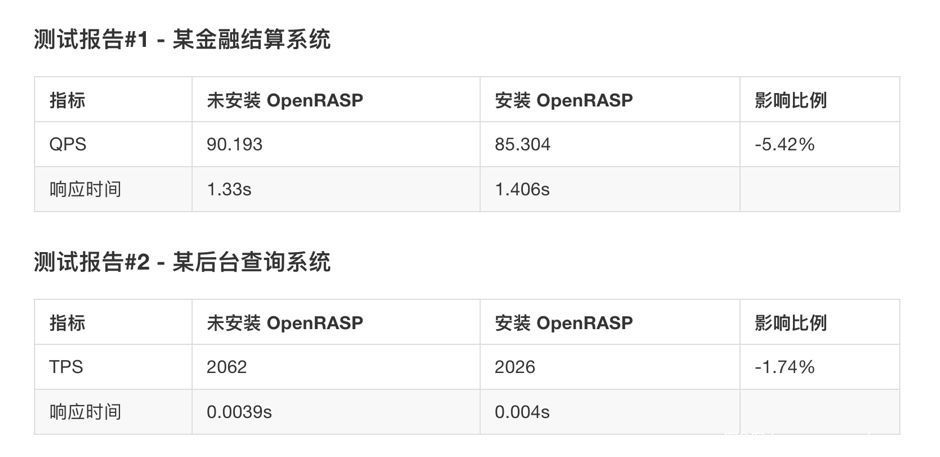

我们的性能测试报告已经更新,请查看 “1.7 性能测试” 文档。如果在测试过程中,你发现性能损耗超过5%,请根据性能调试文档,采集调试数据并联系我们。我们会在第一时间进行分析,并尽快解决问题。

新增功能

首先,该版本加入了SSRF检测。可检查基于URL.openConnection、commons-httpclient、httpclient三种方式发起的请求。具体覆盖的场景如下:

- 访问内网资源

- 10.10.10.10.xip.io等已知内网指向域名

- 尝试访问 aws metadata

- http://169.254.169.254/latest/meta-data/

- 尝试访问已知的回显服务

- burpcollaborator.net

- requestb.in

- 尝试访问混淆的内网地址

- http://0x7f001

- http://0x7f.0x0.0x0.0x1

- 访问保留地址

- http://0/

若要更详细的了解OpenRASP的检测能力和覆盖场景,请查看 “1.4 功能说明 – 检测能力说明”。

其次,该版本开始支持配置文件的动态更新。除了 hooks.ignore 外,其他的配置选项修改后立即生效,不再需要重启应用服务器。

最后,这个版本开始支持HTML动态注入,允许你在响应类型为text/html的页面上,注入一段HTML代码。通过这个功能,可以检测CSRF、后台盲打等等,相关算法下个版本放出。

OpenRASP 最佳实践

值得一提的是,我们的电子书 OpenRASP Internals 第一版正式发布。

在这本电子书里,我们介绍了RASP技术原理、OpenRASP 技术优势、企业级定制等内容,还根据QQ群半年多的反馈,整理了最佳部署实践。