译者:Kr0net

预估稿费:90RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

由于SMBv1协议存在漏洞使WannaCry和ExPrtr/NotPetya恶意软件攻击造成操作系统被破坏。然而从一个免费工具所收集的数据样本相对较少,这表明有数千人没有得到信息,或者在其网络有一些重要的盲点。

“总是会有盲点的,”Elad Erez(Imperva的创新主管,制作了了永恒之蓝的扫描器)说,“如果你有10000台电脑,你可以真的确认(所有主机都打上了补丁吗)?并不能,你需要某些东西来帮助你。”

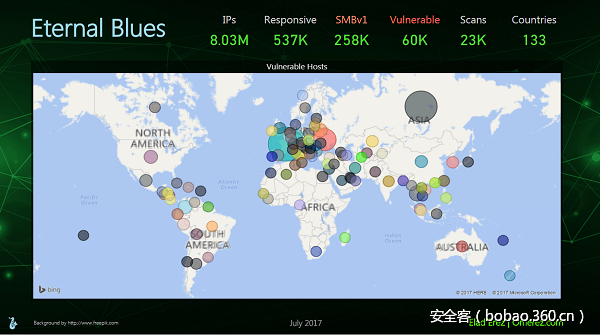

这款扫描器在6月底被制作公布出来,昨天公布了由个人或者团体下载永恒之蓝并且在他们的环境中运行的统计数据。

在12天内,有超过8百万的IP地址(不是主机)被永恒之蓝扫描,通过SMB协议有537000台机子在445端口上有响应。Erez的统计数据显示,在这些主机中有258000台是运行了30年的SMBv1协议,其中有60000台机子很容易受到ShawdowBrokers泄露的NSA永恒之蓝的入侵。

WannaCry和ExPrtr/NotPetya影响着全球的网络,在俄罗斯和乌克兰有大量受感染机器,Erez说在乌克兰的一次扫描中发现了1351个易受感染的主机。WannaCry有自己的爬虫功能,一旦它感染了机器,它就开始扫描互联网,寻找其它存在漏洞的主机。同时,Expetr伪装成勒索软件进行wiper攻击,专家表示攻击者从来没有打算泄露数据或者勒索金钱。相反,恶意软件由于覆盖了受感染机器上的BIOS使他们毫无用处。

Erez说,像是永恒之蓝还有其它工具对于大型的网络来说是至关重要的,即使那些已经打了MS17-010来防范永恒之蓝的机器。一个存在漏洞的端口足以使这些攻击成功。他表示,他为这样一个用例创建了工具,也是为了那些不太可能有IT人员或者为企业专门负责修补或备份的安全团队的小型企业提供工具,这是抵抗ransomware攻击的两种重要策略。

前12天数据扫描的结果让Erez感到惊讶。

“我想可能有7%~8%的主机会收到攻击,没想到是11%,比我预料的要高一些,”Erez说,“网络上大约有1/9的主机会受到攻击,但是谁又能想到超过一半的人(53.9%)中有人仍然会接受这个协议?”

Erez说,无论如何意识可能不是全部的原因,而是缺乏全面的可见性,尤其是在大型企业网络中。

“业内人士真正了解这个问题,并且知道他们应该怎么做来减轻它。当然,运行我的工具也意味着他们很清楚这个问题,”Erez说,“虽然那些下载我的工具的人有相当好的警觉性,但是我不认为这种防护意识进入了第二部分用户,那些缺少经验的和还有没技术产业的小型企业,我真的希望我制作的这款工具可以在被攻击前帮助这些没有备份并且可能为此付款的小型企业。”