作者:360无线电安全研究院

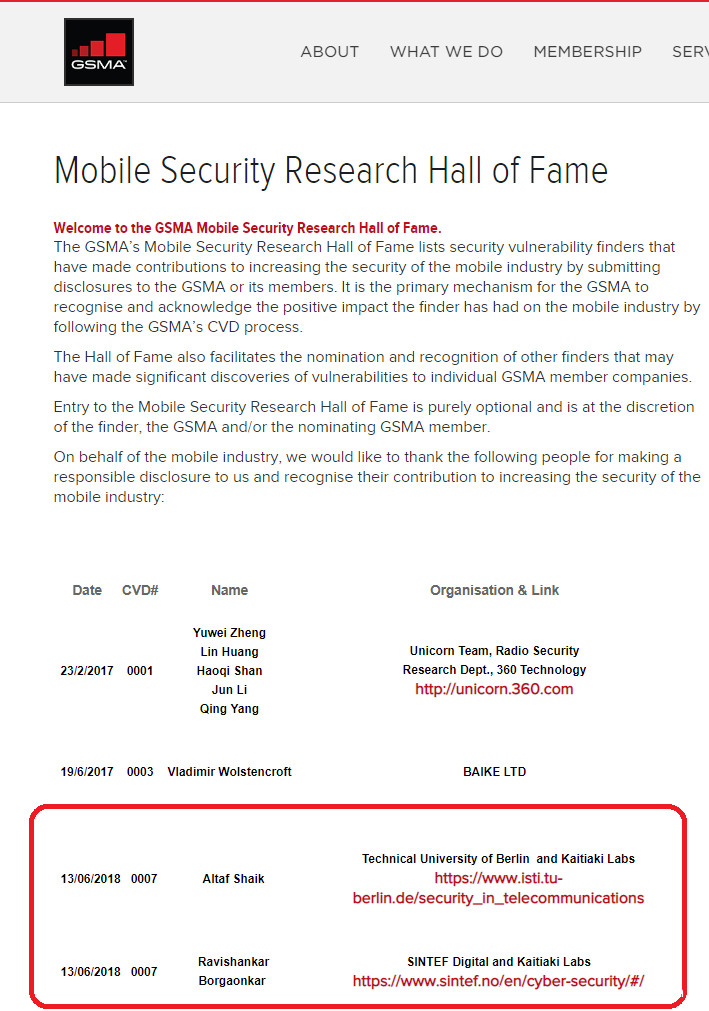

最近刚在美国举办的BlackHat黑客大会。来自柏林大学的Altaf Shaik发表了针对LTE SON自组网的攻击,此前在6月13日GSMA名人堂已经发布了该漏洞。360无线电安全研究院独角兽团队第一时间对该议题进行解读。

图1 入选GSMA名人堂

该议题的主要攻击对象是使用SON技术的LTE基站eNodeB,会导致基站不能提供正常服务。由于LTE SON技术目前国内的三大运营商也都在使用并且在积极推广[1],所以国内的LTE基站同样会受到此种攻击的影响。

与常见的伪基站攻击手机不同的是,本议题的主要攻击对象是使用了SON技术的基站。使用本议题的攻击技术可以使一个基站失去服务能力,甚至是被核心网误认为是问题节点,导致该基站所覆盖范围内的手机都不能正常切换。

攻击基站与攻击手机相比其影响范围更大,商用基站的信号覆盖范围要远大于廉价的伪基站的信号范围,如图是一个典型商用基站天线大小

商用基站天线

伪基站天线

图2 商用基站天线与伪基站天线对比

商用基站发射功率可达数十瓦,而且一般固定安放在楼顶高处,因此其信号覆盖在城区半径可达400米。常见的伪基站天线如图所示,伪基站通常考虑便携性和成本,在不加放大器的情况下,发射功率仅有100毫瓦左右,其覆盖为仅能达到20米左右。因此如果使用伪基站攻击手机的话,其影响范围也是有限的,但是如果使用本攻击方法连续攻击数个eNodeB的话,有可能导致大面积的通信中断,对运营商的服务质量影响非常恶劣。

一、关于LTE SON自组网技术

SON是LTE网络在标准化阶段由移动运营商提出的概念,其主要思路是实现网络的一些自主功能,减少人工参与,降低运营成本。在现在移动通信网络中由于各种制式的网络并存,大量的网络参数使网络优化变得极其复杂,因此运营商为了降低人力成本,希望能够建设由智能程序控制的LTE网络。

SON主要特性:

- 自配置:eNodeB即插即用、自动安装软件、自动配置无线参数和传输参数、自动检测、邻接关系的自动管理等。自配置功能可以减少工程师以及网络优化人员的手动配置参数的过程,因此可以降低运营成本

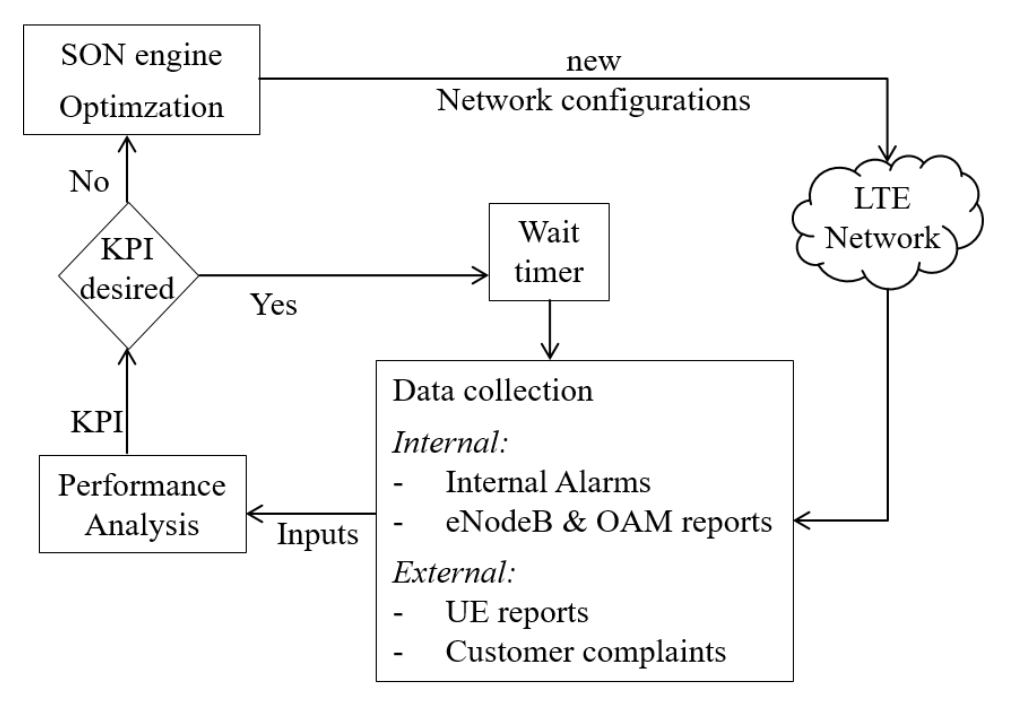

- 自优化:根据网络侧和终端侧对信号质量的测量,对网络本身进行自动调节,使其能够对外输出最优性能。其原理如图1所示。

- 自愈:当网络出现问题时,能够在问题修复后自动恢复并配置预设参数。

图3 SON自优化原理

该议题中针对的主要是SON LTE网络中的eNodeB节点,SON 中的eNodeB具有自动建立邻接关系(Automatic Neighbour Relation,ANR),自动PCI配置(Automatic PCI Configuration),以及移动性能优化(Mobility Robustness Optimization, MRO)等功能。

该议题的攻击实现正是基于SON中eNodeB的这三个功能。

二、关于LTE切换流程的漏洞

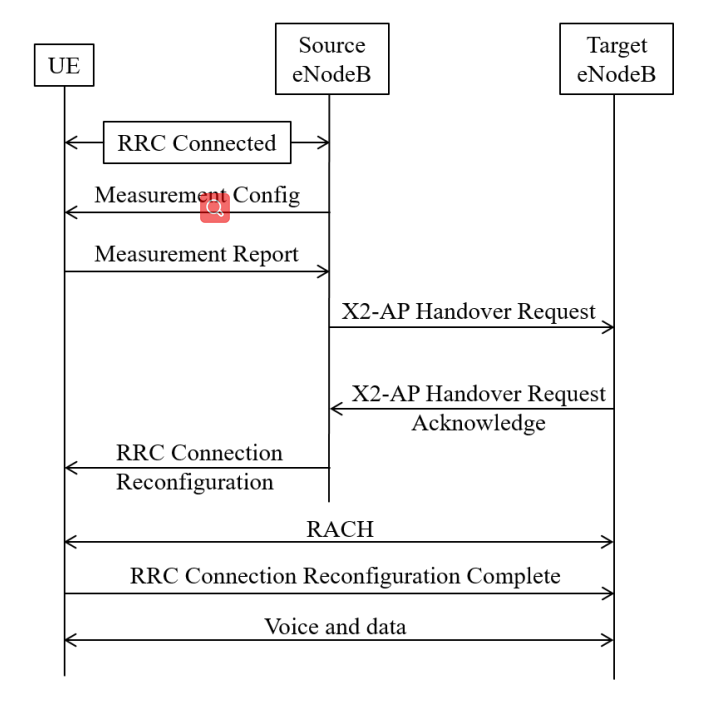

切换流程是一种保证手机在移动过程中改变了连接的基站仍然可以保持业务不中断,比如电话和数据流量不中断。eNodeB负责管理手机的切换流程,其主要信令流程如下图所示:

图4 切换流程

当手机和当前基站建立了RRC连接,手机进入RRC Connected之后,基站会下发一些测量配置(Measurement Configuration),这包含了一些触发上传测量报告的条件,比如当前基站信号低于了一个门限值,手机就会自动周期性的上报测量报告,这个测量报告包含了手机所能搜索到所有邻区的信号质量,eNodeB的PCI等等。服务基站就会选择UE的测量报告中信号质量最好的相邻基站,并和它通过X2接口建立连接。原服务基站会将手机所需的连接参数信息发送给切换的目标基站,目标基站也会为即将切换过来的手机预留资源。在收到目标基站的确认之后,原服务基站就会指派手机切换到新的基站上去了。

但是,由于切换是基于手机上报的测量报告的,而且手机测量的基站并不一定都是合法基站,我们可以通过伪造基站信号,让手机上传错误的测量报告,收到测量报告的基站就可能会根据这个错误的测量报告作出错误的切换决策,这可能使手机切换到伪基站上而导致通话或者上网中断,给用户体验造成极其恶劣的影响。

三、关于SON的漏洞

使用了SON技术的eNodeB可能存在的三个漏洞:

- 由于使用了自动建立邻接关系(ANR)技术,使eNodeB可以自动发现相邻的eNodeB,并且与它建立X2连接。但是恶意伪造的基站信号也可能导致eNodeB的判断错误,使它与本不相邻的eNodeB建立连接,导致网络资源的浪费。

- PCI自动配置功能同样可能误用,如果有伪基站构造了和真实基站相同的PCI,则会导致真实基站被迫更改PCI,这可能导致真实基站的必须重启以改变PCI,重启时间可能长达8到10分钟,这对运营商的服务质量也是巨大的打击。

- 移动性能自动优化功能可能导致合法eNodeB被刻意抹黑,我们可以伪造合法eNodeB的信号,并刻意不向手机提供服务,而手机就会将这一事件上报给管理中心(OAM),如果问题上报次数过多,则OAM则会将这一合法eNodeB停用,这也会影响运营商的网络性能。

四、攻击实现

4.1 软硬件平台

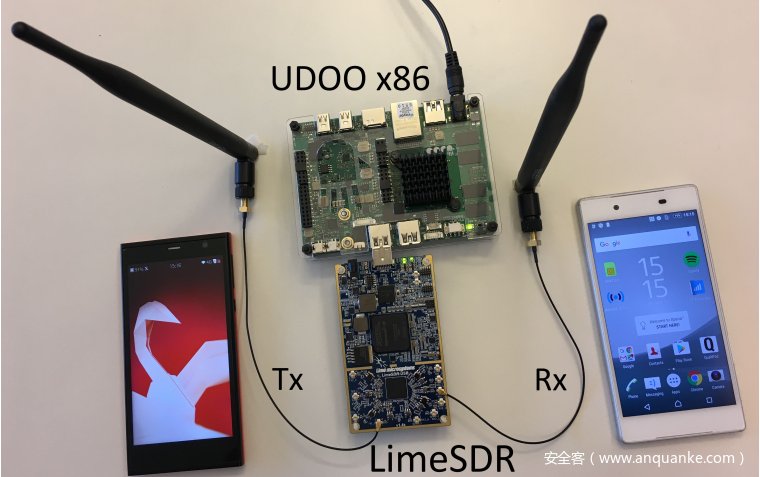

所需硬件设备如下图所示[2],由一台UDOO x86嵌入式平台和一台LimeSDR组成。UDOO平台搭载了Intel Atom,它通过USB 3.0接口与LimeSDR相连,LimeSDR是一款廉价的SDR设备。所需要的硬件总成本仅为300美元左右,同时需要一些辅助手机对下行信号进行监听。所需软件为srsLTE,一款LTE网络侧和终端侧的开源项目。

图5 硬件设备

4.2 攻击过程

针对LTE SON网络的弱点以及切换流程中的漏洞可以实现三个方面的攻击

- X2的信令洪流攻击

为了攻击一个目标基站,我们可以伪造一个eNodeB,它仿造真实基站的的PCI和CGI,被伪造的基站需要保证离目标基站至少2Km,因为相距过远,在正常情况下两个基站并不会建立X2连接。处于RRC连接状态的手机会检测到我们搭建的伪基站的信号,并且通过measurement report将我们伪基站的PCI和CGI以及信号质量上传,而目标基站发现在自己的邻区列表中不存在这个PCI/CGI的基站,因此就会请求OAM返回这个PCI/CGI基站的IP号,并且请求与此基站建立X2连接,由于被仿造的是真实基站,因此它是可以成功建立X2连接的,但是这种X2连接的建立是对网络资源的浪费,因为这两个基站实际上相距过远,是没有必要建立X2连接的。

- 小区中断攻击

利用PCI的自配置功能,我们可以搭建一个与真实基站的PCI和CGI完全相同的伪基站,网络侧可以通过X2报告,手机上传的测量报告,以及网络侧主动的监听器发现PCI冲突,并且向OAM发送警报,OAM可能会使该eNodeB重新启动并且选择一个没有冲突的PCI,这可能会导致该eNodeB停止服务8-10分钟。

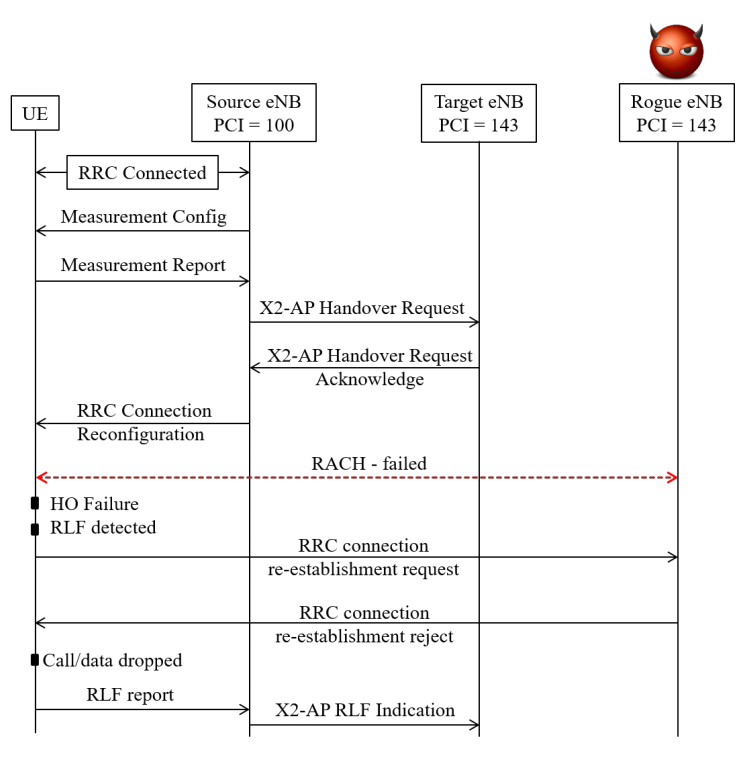

- 切换劫持攻击

同样,通过仿造真实基站,我们搭建的伪基站可以劫持切换流程,其具体流程如下图。由于我们的PCI是存在于真实基站的邻区表中,而且我们的信号质量很好,所以当满足切换条件的时候,基站会下发切换指令,的由于伪基站的信号强度优于真实基站,所以UE为了响应切换指令,也会向伪基站发送接入请求,但是伪基站并不对随机接入请求做处理,因此UE也不能接入成功,这会导致UE会创建一个RLF报告,以向合法网络上报这一个切换失败的事件,RLF会记录伪基站的PCI,GCI 频点号和信号强度。后面,UE会重新建立与伪基站的连接,想要从那次失败的连接中恢复(通过发送RRC connection re-establish request)。因为伪基站是不能提供合法服务的 ,因此它肯定会拒绝UE的请求的,这会导致UE中断语音通话和上网。UE会保持与伪基站的连接,直到伪基站主动释放。当UE重新获得了合法连接的时候,它就会将RLF报告传给网络。

同时,由于被仿造的eNodeB接收到了X2接口传来的切换请求,它会准备好资源等待UE的接入,但是由于切换流程已经被伪基站劫持,因此被分配的资源也是浪费的,而且这个接入失败的事件会被传给OAM,并且会影响被伪造基站的handover KPI。连续的切换失败,导致KPI下降,因此有可能会被OAM拉黑,导致其无法服务网络。

图6 切换劫持

五、应对措施

(1)广播信息中添加数字签名,能够实现上述攻击的根本原因是网络侧对切换的决策是基于用户手机上报的measurement report,而测量报告中对基站的信号质量测量并不需要鉴别基站的合法身份,因此即使是伪基站的信号质量也是会被上传。所以为了从根本上解决这个问题,可以通过采用非对称加密的方法,合法基站通过在广播信息中添加数字签名,以杜绝伪基站在鉴权流程之前欺骗终端的接入。

(2)验证手机上传的测量报告,如果发现测量报告的参数不合理可以选择丢弃。也可以不依赖手机对网络信号质量进行测量,而是在系统内设置专门的侦听节点对当前网络信号进行测量,以保证测量报告不被虚假注入。

参考文献

[1] 自组织网络技术及其在江苏电信LTE网络中的应用研究

http://cdmd.cnki.com.cn/Article/CDMD-10293-1016294108.htm

[2] LTE Network Automation under Threat

http://i.blackhat.com/us-18/Wed-August-8/us-18-Shaik-LTE-Network-Automation-Under-Threat.pdf

[3] On the Impact of Rogue Base Stations in 4G/LTE Self Organizing Networks